Historie o cyberbezpieczeństwie są jak autobusy: ten, na który czekasz, nie przyjeżdża przez wieki, a potem przyjeżdżają dwa jednocześnie.

Specjalistyczny temat, który nagle pojawił się w tym tygodniu dwa razy, to: rezonans.

W poniedziałek pisaliśmy o piosence Janet Jackson z 1989 roku Naród rytmui jak nieumyślnie przekształcił się w weryfikację koncepcji exploita powodującego awarię systemu Windows, który został zgłoszony w 2005 roku.

Ta historia została nagłośniona dopiero niedawno, jako trochę… dziwna historyczna zabawa, i z równym poczuciem zabawy, MITER przypisał to i oficjalny numer błędu CVE (mylące jednak z datą 2022, ponieważ wtedy po raz pierwszy stało się znane).

W tym „exploicie” coś w rytmie i miksie częstotliwości w piosence rzekomo przeszkadzało napędom dysków w laptopach z systemem Windows pewnego dostawcy, dopasowując się do naturalnych częstotliwości drgań starych dysków twardych…

…do tego stopnia, że efekt rezonansu wytworzył wystarczającą ilość wibracji, aby spowodować awarię dysku, co spowodowało awarię sterownika, co spowodowało awarię systemu Windows.

Najwyraźniej nawet pobliskie laptopy z tym samym modelem dysku mogą być R&Bed do punktu awarii, powodując zdalne wyłączenie systemu operacyjnego.

Rozwiązanie najwyraźniej polegało na dodaniu pewnego rodzaju filtra pasmowoprzepustowego (pasmo jak w „zakresie częstotliwości”, a nie jak w „grupie muzyków”, które wycinały rezonans i przesterowanie, ale pozostawiały dźwięk na tyle dobrze zdefiniowany, by brzmiał normalnie.

Dwa autobusy na raz

Zastanów się?

Mniej więcej w tym samym czasie, gdy Naród rytmu historia się skończyła, naukowiec z Uniwersytetu Ben-Guriona w Negev w Izraelu opublikował artykuł badawczy na temat problemów z rezonansem żyroskopów w telefonach komórkowych.

Nowoczesne żyroskopy do telefonów nie mają obracających się kół zamachowych umieszczonych w gimbalach, jak balansujące zabawki żyroskopowe, które mogłeś widzieć lub nawet posiadałeś jako dziecko, ale są oparte na wytrawionych nanostrukturach krzemowych, które wykrywają ruch i ruch w polu magnetycznym Ziemi.

Artykuł Mordechaja Guri nosi tytuł GAIROSCOPE: wstrzykiwanie danych z komputerów z luką powietrzną do pobliskich żyroskopów, a tytuł właściwie podsumowuje całą historię.

Przy okazji, jeśli zastanawiasz się, dlaczego słowa kluczowe Uniwersytet Ben-Guriona i szczelina powietrzna zadzwoń, to dlatego, że tam naukowcy rutynowo mieć absurdalne ilości zabawy regularnie przyczyniają się do zarządzania wyciekiem danych do i z bezpiecznych obszarów.

Utrzymywanie szczeliny powietrznej

Tak zwane sieci z przerwami w powietrzu są powszechnie wykorzystywane do zadań takich jak tworzenie oprogramowania chroniącego przed złośliwym oprogramowaniem, badanie luk w cyberbezpieczeństwie, bezpieczne przetwarzanie tajnych lub poufnych dokumentów oraz utrzymywanie obiektów badawczych w dziedzinie jądrowej przed ingerencją z zewnątrz.

Nazwa oznacza dosłownie to, co mówi: nie ma fizycznego połączenia między dwiema częściami sieci.

Tak więc, jeśli optymistycznie założysz, że alternatywny sprzęt sieciowy, taki jak Wi-Fi i Bluetooth, jest odpowiednio kontrolowany, dane mogą przemieszczać się między „wewnątrz” i „na zewnątrz” w sposób, który wymaga aktywnej interwencji człowieka, a zatem mogą być solidnie regulowane i monitorowane , nadzorowane, wylogowane, zalogowane itd.

Ale co z skorumpowanym informatorem, który chce złamać zasady i ukraść chronione dane w sposób, którego ich menedżerowie i zespół ds. bezpieczeństwa raczej nie zauważą?

Naukowcy z Uniwersytetu Ben-Guriona na przestrzeni lat wymyślili wiele dziwnych, ale wykonalnych sztuczek eksfiltracji danych, wraz z technikami ich wykrywania i zapobiegania, często nadając im naprawdę dziwaczne nazwy…

…Jak na przykład LANTENA, gdzie niewinnie wyglądające pakiety sieciowe na przewodach łączących zaufaną stronę sieci w rzeczywistości wytwarzają słabe fale radiowe, które może zostać wykryty przez współpracownika poza bezpiecznym laboratorium za pomocą klucza USB wyposażonego w antenę i odbiornika radiowego zdefiniowanego programowo:

Or prędkości wentylatora używany do wysyłania tajnych sygnałów dźwiękowych, w sztuczce nazwanej FANSMITER:

Lub używając kondensatory na płycie głównej działać jako małe głośniki stand-in w komputerze z celowo usuniętym własnym głośnikiem.

Lub dodanie znaczenia mnóstwo czerwonego odcienia na ekranie od sekundy do sekundy i wiele innych zawiłych most powietrzny wydziwianie.

Kłopoty z dźwiękiem

Eksfiltracja danych przez głośnik jest dość łatwa (modemy komputerowe i sprzęgacze akustyczne robiły to ponad 50 lat temu), ale są tutaj dwa problemy: [1] same dźwięki skrzeczące z głośników po zaufanej stronie sieci z przerwami w powietrzu są trochę gratisów, a [2] potrzebujesz niewykrytego, nieregulowanego mikrofonu po niezaufanej stronie sieci, aby wychwytywać hałasy i ukradkiem je nagrywać.

Problem [1] został przezwyciężony przez odkrycie, że wiele, jeśli nie większość głośników komputerowych, może faktycznie wytwarzać tzw ultradźwiękowy dźwięki o częstotliwościach na tyle wysokich (zwykle 17,000 XNUMX Hz lub wyższych), że niewielu ludzi może je usłyszeć.

Jednocześnie typowy mikrofon telefonu komórkowego może odbierać dźwięki ultradźwiękowe z drugiej strony szczeliny powietrznej, zapewniając w ten sposób ukryty kanał audio.

Jednak sztuczka [2] została pokrzyżowana, przynajmniej częściowo, przez fakt, że większość nowoczesnych telefonów komórkowych lub tabletów ma łatwe do zweryfikowania ustawienia konfiguracyjne do sterowania użyciem mikrofonu.

Tak więc telefony, które są wstępnie skonfigurowane, aby naruszać zasady „zakaz używania urządzeń nagrywających”, mogą dość łatwo zostać wykryte przez kontrolę nadzorczą, zanim zostaną wpuszczone do bezpiecznego obszaru.

(Innymi słowy, istnieje realna szansa, że zostaniesz złapany z „mikrofonem na żywo”, jeśli Twój telefon jest skonfigurowany w wyraźnie niezgodnym stanie, co może skutkować aresztowaniem lub gorzej).

Jak się jednak domyślasz z tytułu artykułu Guri, okazuje się, że chip żyroskopowy w większości nowoczesnych telefonów komórkowych – chip wykrywający obrócenie ekranu na bok lub podniesienie urządzenia – może być używany jako bardzo prymitywny mikrofon.

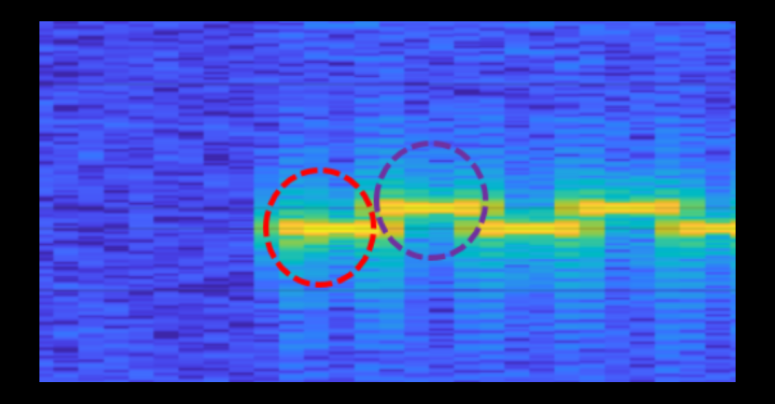

Znacznie uproszczony system eksfiltracji danych GAIROSCOPE polega na wystawieniu znanego telefonu komórkowego na działanie zakresu częstotliwości ultradźwiękowych (w przykładzie Guri były to nieco powyżej 19,000 XNUMX herców, zbyt wysokie, aby mógł je usłyszeć prawie każdy na Ziemi) i ustalenie dokładnej częstotliwości, która prowokuje wykrywalny nieprawidłowy rezonans w chipie żyroskopu.

Po znalezieniu jednej lub więcej częstotliwości rezonansowych bezpiecznie poza zasięgiem ludzkiego słuchu, skutecznie dysponujesz obydwoma końcami ukrytego kanału sygnalizacji danych, w oparciu o częstotliwości, które mogą być niesłyszalnie generowane na jednym końcu i niezawodnie wykrywane, bez użycia zwykły mikrofon, z drugiej.

Powodem celowania w żyroskop jest to, że większość telefonów komórkowych traktuje sygnał żyroskopu jako niekontrowersyjny z punktu widzenia prywatności i bezpieczeństwa i pozwala aplikacjom (w Androidzie, w tym nawet przeglądarce Chrome) odczytywać żyroskop X, Y i Z. odczyty pozycji domyślnie, bez żadnych specjalnych uprawnień.

Oznacza to, że urządzenie mobilne, które najwyraźniej zostało skonfigurowane w trybie „bez możliwości podsłuchiwania”, może mimo wszystko odbierać tajne, niesłyszalne dane za pośrednictwem ukrytego kanału audio.

Nie ekscytuj się jednak przepustowością.

Szybkość przesyłania danych na ogół wydaje się wynosić około 1 bit na sekundę, co sprawia, że modemy komputerowe sprzed 50 lat wydają się szybkie…

…ale dane, takie jak tajne klucze lub hasła, mają często tylko kilkaset lub kilka tysięcy bitów, a nawet 1 bit/s może wystarczyć, aby w ciągu kilku minut lub godzin przepuścić je przez bezpieczną i zdrową szczelinę powietrzną.

Co robić?

Oczywistym „lekarstwem” na tego rodzaju sztuczki jest: całkowicie zakazać telefonów komórkowych z bezpiecznych obszarów, środek ostrożności, którego należy się spodziewać w pobliżu każdej poważnej sieci z lukami powietrznymi.

W mniej bezpiecznych obszarach, w których stosowane są szczeliny, ale mimo to telefony komórkowe są dozwolone (z zastrzeżeniem określonych zweryfikowanych ustawień) jako udogodnienie operacyjne, wynalazek GAIROSCOPE zmienia zasady.

Od teraz będziesz chciał sprawdzić, czy użytkownicy mają wyłączyli ustawienia systemu „wykrywania ruchu”, oprócz blokowania dostępu do mikrofonu, Wi-Fi, Bluetooth i innych funkcji, które są już dobrze znane z zagrożeń związanych z wyciekiem danych.

Wreszcie, jeśli naprawdę się martwisz, możesz odłącz głośniki wewnętrzne na dowolnych komputerach po bezpiecznej stronie sieci…

…lub użyj aktywnego filtra częstotliwości, tak jak zrobił to nienazwany sprzedawca laptopów, aby zablokować łotra Naród rytmu sygnały w 2005 roku.

(Artykuł Guriego pokazuje prosty analogowy obwód elektryczny do odcinania częstotliwości audio powyżej wybranej wartości.)

- szczelina powietrzna

- Ben Guron

- Uniwersytet Ben-Guriona

- blockchain

- pomysłowość

- portfele kryptowalutowe

- krypto-wymiana

- bezpieczeństwo cybernetyczne

- cyberprzestępcy

- Bezpieczeństwo cybernetyczne

- wyciek danych

- Utrata danych

- Departament Bezpieczeństwa Wewnętrznego

- cyfrowe portfele

- zapora

- GAIROSKOP

- Kaspersky

- malware

- Mcafee

- Nagie bezpieczeństwo

- NexBLOC

- plato

- Platon Ai

- Analiza danych Platona

- Gra Platona

- PlatoDane

- platogaming

- VPN

- wrażliwość

- zabezpieczenia stron internetowych

- zefirnet