08/03/2021 | Blogach

Poniższy artykuł podsumowuje techniczny blog opublikowany niedawno przez Księga Donjon zespół. Możesz kliknąć tutaj czytać to.

Programy zaprojektowane do hakowania naszych urządzeń osobistych stają się coraz bardziej wyrafinowane. ten Skandal dotyczący oprogramowania szpiegującego Pegasus podkreśla zagrożenie, jakie to oprogramowanie stanowi dla naszej technologii i informacji.

Spyware zwróciło również uwagę branży kryptograficznej, ponieważ coraz większa liczba użytkowników i inwestorów polega na portfelach oprogramowania działających na niebezpiecznych komputerach i smartfonach. Web3 Zasoby cyfrowe, takie jak Bitcoin czy Ethereum, nie powinny być przechowywane na urządzeniach Web2 (laptopach i smartfonach). Ten artykuł wyjaśnia, dlaczego.

Spyware „zero dni” i „zero kliknięć” rozprzestrzenia się

W 2020 roku reporterzy śledczy ujawnili, że dziesiątki tysięcy obywateli, aktywistów i przywódców politycznych było celem klientów producenta oprogramowania szpiegującego, NSO Group. Ostatnio oprogramowanie szpiegujące stało się prawdziwym skandalem dyplomatycznym, gdy ujawniono, że byłymi celami było 14 szefów państw i rządów, w tym prezydenta Macrona z Francji i króla Mohammeda V z Maroka. Oprogramowanie szpiegujące zapewniało pełny dostęp do ich smartfonów.

Jak to oprogramowanie szpiegujące stało się tak podstępnym narzędziem nadzoru? Proste, ponieważ połączenia funkcji „zero-day” i „zero-click”. Ale co to dokładnie oznacza?

Atak „zero-day” ma miejsce, gdy hakerzy wykorzystują lukę w aplikacji lub urządzeniu nieznaną dostawcy oprogramowania docelowego. W przypadku oprogramowania szpiegującego Pegasus punktami wejścia są aplikacje do przesyłania wiadomości (iMessage, WhatsApp, SMS…).

Z drugiej strony atak typu „zero-click” wykorzystuje luki w zabezpieczeniach, nie wymagając od celu kliknięcia w dowolnym miejscu. Luki te zapewniały atakującemu prawie pełny dostęp do zaatakowanych urządzeń i ich danych: kamery, mikrofonu, geolokalizacji, obrazów, rozmów itp.

„Atak zero-day zero-click” to połączenie dwóch powyższych. Martwisz się jeszcze?

Ataki te szkodzą również Twoim zasobom cyfrowym

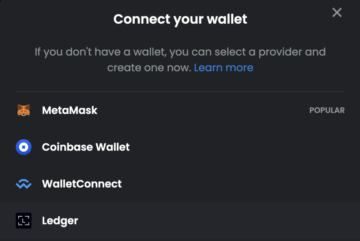

Niestety, "zero-dzień"I"zero-klikAtaki nie ograniczają się do oprogramowania szpiegującego Pegasus. Jeśli uważasz, że Twoje portfele oprogramowania są z natury bezpieczne, pomyśl jeszcze raz. Poniższe filmy pokazują, jak łatwo nasz zespół Ledger Donjon był w stanie zhakować smartfony i uzyskać dostęp do fraz źródłowych Metamaska, baza monet, Blockchain.com portfele oprogramowania.

Kolejny film symuluje złośliwe oprogramowanie, które kradnie hasło użytkownika wprowadzone przez ofiarę. Jest następnie używany do odszyfrowania danych portfela Electrum i wyświetlenia seeda.

Poniższy film przedstawia złośliwe oprogramowanie podszywające się pod fałszywy widget tickera Bitcoin. Złośliwe oprogramowanie wykorzystuje lukę w urządzeniu, aby eksfiltrować zaszyfrowany materiał siewny na zdalny serwer. Serwer następnie brutalnie wymusza hasło, aby odszyfrować ziarno:

Następny film pokazuje równoważny proces z portfelem Coinbase:

Ten ostatni film przedstawia oprogramowanie szpiegujące atakujące portfel Blockchain.com. Gdy użytkownik uwierzytelni się za pomocą odcisku palca ofiary, klucz szyfrowania zostanie odblokowany, a dane portfela odszyfrowane:

Ogólnie rzecz biorąc, proces jest dość prosty. Haker wyśle Ci wiadomość bez powiadomienia. Wiadomość wykorzystuje lukę w zabezpieczeniach umożliwiającą atakującym szpiegowanie Twojej aplikacji i eksfiltrację frazy początkowej przez Internet. Haker odsyła następnie ziarno do własnego komputera. Nie jest potrzebne żadne kliknięcie i jest to co najmniej złośliwy exploit.

Co do twojego krypto? Odszedł.

Lekcja jest jasna: nie umieszczaj swoich cyfrowych zasobów Web3 na urządzeniach Web2, takich jak laptopy i smartfony! Nie są bezpieczne z założenia, co oznacza, że działają na programach (iOS lub Android), które nie pozwalają na pozostawienie rzeczy w bezpiecznej enklawie.

Dlaczego bezpieczeństwo w krypto musi być sprzętowe?

Świat krypto jest pełen skarbów, ale przygoda powinna być ZAWSZE bezpieczna. Oto dlaczego nasze portfele sprzętowe, Ledger Nano S i Nano X, są najbezpieczniejszymi rozwiązaniami do przechowywania Twoich zasobów cyfrowych:

- Po pierwsze, z założenia chronią Cię przed złośliwym oprogramowaniem. Nasze portfele sprzętowe to niezależne urządzenia, które samodzielnie podpisują transakcje. Materiały kryptograficzne kluczy prywatnych zawsze pozostają wewnątrz urządzenia. Nigdy nie są wysyłane do aplikacji, z którą się komunikują. Dlatego Twoje klucze są przechowywane w trybie offline, gdzie złośliwe oprogramowanie nie ma do nich dostępu.

- Po drugie, nasze urządzenia mają wbudowany ekran umożliwiający weryfikację działań podczas interakcji z tajnymi kluczami. Gdy dokonujesz transakcji na telefonie komórkowym lub komputerze stacjonarnym, złośliwe oprogramowanie może uzyskać dostęp do Twoich informacji, a nawet zamienić/modyfikować Twoje adresy. Nasze uwierzytelnienia na urządzeniu to bardzo skuteczne środki zaradcze.

Klucze offline i uwierzytelnianie na urządzeniu to kluczowe narzędzia do pełnego zabezpieczania zasobów cyfrowych na urządzeniach sprzętowych.

Wnioski:

W miarę upowszechniania się kryptowalut ataki na portfele będą niestety coraz bardziej wyrafinowane. W Ledger dążymy do zapewnienia jak najbezpieczniejszego środowiska zarządzania zasobami cyfrowymi.

Źródło: https://www.ledger.com/blog/pegasus-spyware-is-your-crypto-safe

- &

- 2020

- dostęp

- Szosowe

- Pozwalać

- android

- Aplikacja

- Zastosowanie

- mobilne i webowe

- artykuł

- Aktywa

- Ataki

- Bitcoin

- blockchain

- Blog

- Najnowsze wpisy

- klientów

- coinbase

- wspólny

- komputery

- zawartość

- rozmowy

- Crypto

- Przemysł kryptograficzny

- cryptocurrencies

- dane

- Odszyfruj

- Wnętrze

- urządzenia

- ZROBIŁ

- cyfrowy

- Zasoby cyfrowe

- Elektron

- szyfrowanie

- itp

- ethereum

- doświadczenie

- Wykorzystać

- imitacja

- Korzyści

- Francja

- pełny

- Rządy

- Zarządzanie

- siekać

- haker

- hakerzy

- sprzęt komputerowy

- Portfele na sprzęt

- W jaki sposób

- HTTPS

- Włącznie z

- przemysł

- Informacja

- Internet

- Inwestorzy

- iOS

- IT

- Klawisz

- Klawisze

- król

- laptopy

- Księga główna

- Ograniczony

- producent

- malware

- materiały

- wiadomości

- aplikacje do przesyłania wiadomości

- Aplikacje mobilne

- telefon komórkowy

- Maroko

- nano

- Grupa NSO

- otwiera

- Inne

- Hasło

- Zwroty

- gracz

- Wiadomości

- prezydent

- prywatny

- Klucze prywatne

- Programy

- chronić

- run

- bieganie

- "bezpiecznym"

- Bezpieczeństwo

- Ekran

- nasienie

- Prosty

- smartfony

- Tworzenie

- Rozwiązania

- Zjednoczone

- pobyt

- przechowywanie

- inwigilacja

- cel

- Techniczny

- Technologia

- transakcje

- Użytkownicy

- Wideo

- Filmy

- Luki w zabezpieczeniach

- wrażliwość

- Portfel

- Portfele

- Web3

- X

- youtube