1Uniwersytet Waterloo, Szkoła Informatyki Davida R. Cheritona

2Uniwersytet Ben-Guriona na Negewie, Wydział Informatyki

Czy ten artykuł jest interesujący czy chcesz dyskutować? Napisz lub zostaw komentarz do SciRate.

Abstrakcyjny

Rybak złowił rybę kwantową. „Rybaku, proszę, pozwól mi odejść”, błagała ryba, „a spełnię twoje trzy życzenia”. Wędkarz zgodził się. Ryba dała rybakowi komputer kwantowy, trzy tokeny kwantowe i jego klasyczny klucz publiczny. Ryba wyjaśniła: „aby podpisać swoje trzy życzenia, użyj tokenizowanego schematu podpisu na tym komputerze kwantowym, a następnie pokaż swój ważny podpis królowi, który jest mi winien przysługę”.

Rybak użył jednego z żetonów podpisu, aby podpisać dokument „daj mi zamek!” i pobiegł do pałacu. Król wykonał klasyczny algorytm weryfikacji przy użyciu klucza publicznego ryby, a ponieważ był ważny, król zastosował się.

Żona rybaka chciała podpisać dziesięć życzeń, używając dwóch pozostałych żetonów do podpisania. Wędkarz nie chciał oszukiwać i potajemnie popłynął na spotkanie z rybą. „Ryba, moja żona chce podpisać jeszcze dziesięć życzeń”. Ale ryba nie była zmartwiona: „Nauczyłem się kryptografii kwantowej po poprzedniej historii (Rybak i jego żona braci Grimm). Tokeny kwantowe są zużywane podczas podpisywania. Twoja wielomianowa żona nie może nawet podpisać czterech życzeń za pomocą trzech żetonów podpisu, które ci dałem”.

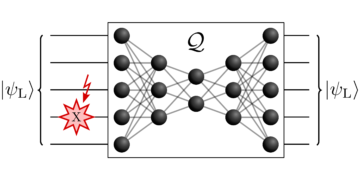

"Jak to działa?" zdziwił się rybak. „Czy słyszałeś o pieniądzach kwantowych? Są to stany kwantowe, które można łatwo zweryfikować, ale trudno je skopiować. Ten tokenizowany schemat podpisu kwantowego rozszerza schemat pieniądza kwantowego Aaronsona i Christiano, dlatego tokenów podpisujących nie można skopiować”.

„Czy twój schemat ma dodatkowe fantazyjne właściwości?” zapytał rybak. „Tak, system ma inne gwarancje bezpieczeństwa: odwołalność, testowalność i wieczne bezpieczeństwo. Co więcej, jeśli jesteś na morzu, a twój telefon kwantowy ma tylko klasyczny odbiór, możesz użyć tego schematu do przeniesienia wartości pieniądza kwantowego na brzeg”, powiedziała ryba i odpłynęła.

[Osadzone treści]

► Dane BibTeX

► Referencje

[1] S. Aaronsona. Kwantowa ochrona przed kopiowaniem i kwantowe pieniądze. W Proceedings of the 24th Annual IEEE Conference on Computational Complexity, CCC 2009, Paryż, Francja, 15-18 lipca 2009, strony 229–242, 2009.

https: / / doi.org/ 10.1109 / CCC.2009.42

[2] Y. Aharonov, J. Anandan i L. Vaidman. Znaczenie funkcji falowej. fizyka Obj. A, 47:4616–4626, 1993.

https: / / doi.org/ 10.1103 / PhysRevA.47.4616

[3] S. Aaronsona i P. Christiano. Pieniądze kwantowe z ukrytych podprzestrzeni. W Proceedings of the 44th Symposium on Theory of Computing Conference, STOC 2012, Nowy Jork, NY, USA, 19–22 maja 2012 r., Strony 41–60, 2012 r.

https: / / doi.org/ 10.1145 / 2213977.2213983

[4] S. Aaronsona i P. Christiano. Pieniądze kwantowe z ukrytych podprzestrzeni. Teoria informatyki, 9:349–401, 2013.

https: / / doi.org/ 10.4086 / toc.2013.v009a009

[5] R. Amos, M. Georgiou, A. Kiayias i M. Zhandry. Jednorazowe podpisy i aplikacje do hybrydowego uwierzytelniania kwantowo-klasycznego. W: K. Makarychev, Y. Makarychev, M. Tulsiani, G. Kamath i J. Chuzhoy, redaktorzy, Proccedings of the Annual ACM SIGACT Symposium on Theory of Computing, strony 255–268. ACM, 2020, Cryptology ePrint Archive: Raport 2020/107.

https: / / doi.org/ 10.1145 / 3357713.3384304

[6] Y. Aharonov i L. Vaidman. Pomiar fali Schrödingera pojedynczej cząstki. Fizyka Letters A, 178(1):38 – 42, 1993.

https://doi.org/10.1016/0375-9601(93)90724-E

[7] B. Baraka. Nadzieje, obawy i zaciemnianie oprogramowania. Komuna. ACM, 59(3):88–96, 2016.

https: / / doi.org/ 10.1145 / 2757276

[8] CH Bennett, G. Brassard, S. Breidbart i S. Wiesner. Kryptografia kwantowa, czyli niepodrabialne żetony metra. W Advances in Cryptology, strony 267–275. Springera, 1983.

https://doi.org/10.1007/978-1-4757-0602-4_26

[9] N. Bitansky, Z. Brakerski i YT Kalai. Konstruktywne redukcje postkwantowe. W Y. Dodis i T. Shrimpton, redaktorzy, Advances in Cryptology – CRYPTO 2022 – 42nd Annual International Cryptology Conference, CRYPTO 2022, Santa Barbara, CA, USA, 15-18 sierpnia 2022 r., Proceedings, Part III, tom 13509 wykładu Notatki z informatyki, strony 654–683. Springera, 2022.

https://doi.org/10.1007/978-3-031-15982-4_22

[10] N. Bitansky, R. Canetti, H. Cohn, S. Goldwasser, YT Kalai, O. Paneth i A. Rosen. Niemożliwość zaciemnienia za pomocą wejścia pomocniczego lub uniwersalnego symulatora. W: JA Garay i R. Gennaro, redaktorzy, Advances in Cryptology – CRYPTO 2014 – 34th Annual Cryptology Conference, Santa Barbara, Kalifornia, USA, 17-21 sierpnia 2014 r., Proceedings, Part II, tom 8617 of Lecture Notes in Computer Science, strony 71–89. Springera, 2014.

https://doi.org/10.1007/978-3-662-44381-1_5

[11] B. Barak, O. Goldreich, R. Impagliazzo, S. Rudich, A. Sahai, SP Vadhan i K. Yang. O (nie)możliwości zaciemniania programów. J. ACM, 59(2):6, 2012.

https: / / doi.org/ 10.1145 / 2160158.2160159

[12] H. Bombina. Bramki Clifforda przez deformację kodu. New Journal of Physics, 13(4):043005, 2011.

https://doi.org/10.1088/1367-2630/13/4/043005

http://stacks.iop.org/1367-2630/13/i=4/a=043005

[13] G.Brassarda. Przeszukiwanie książki telefonicznej Quantum. Nauka, 275(5300):627-628, 1997.

https: / / doi.org/ 10.1126 / science.275.5300.627

[14] A. Behera, O. Sattath i U. Shinar. Odporne na hałas tokeny kwantowe dla komputerów Mac, 2021 r.

https:///doi.org/10.48550/ARXIV.2105.05016

[15] D. Boneh i M. Zhandry. Kody uwierzytelniania wiadomości Quantum-Secure. W T. Johansson i PQ Nguyen, redaktorzy, Advances in Cryptology – EUROCRYPT 2013, 32nd Annual International Conference on the Theory and Applications of Cryptographic Techniques, Ateny, Grecja, 26-30 maja 2013 r. Proceedings, tom 7881 of Lecture Notes in Computer Nauka, strony 592–608. Springera, 2013.

https://doi.org/10.1007/978-3-642-38348-9_35

[16] R. Cleve i D. Gottesman. Wydajne obliczenia kodowania dla kwantowej korekcji błędów. fizyka Obj. A, 56:76–82, lipiec 1997.

https: / / doi.org/ 10.1103 / PhysRevA.56.76

[17] K. Chung, M. Georgiou, C. Lai i V. Zikas. Kryptografia z jednorazowymi backdoorami. Cryptogr., 3(3):22, 2019, Cryptology ePrint Archive: Report 2018/352.

https: // doi.org/ 10.3390 / cryptography3030022

[18] P. Christiano. Komunikacja osobista, 2015.

[19] A. Coladangelo, J. Liu, Q. Liu i M. Zhandry. Ukryte zestawy i aplikacje do nieklonowalnej kryptografii, 2021, arXiv: 2107.05692.

arXiv: 2107.05692

[20] S. Chakraborty, J. Radhakrishnan i N. Raghunathan. Granice redukcji błędów z kilkoma zapytaniami kwantowymi. W Approximation, Randomization and Combinatorial Optimization, Algorithms and Techniques, 8th International Workshop on Approximation Algorithms for Combinatorial Optimization Problems, APPROX 2005 and RANDOM 2005, Berkeley, CA, USA, 22-24 sierpnia 2005, Proceedings, strony 245–256, 2005 .

https: / / doi.org/ 10.1007 / 11538462_21

[21] R. Canetti, GN Rothblum i M. Varia. Zaciemnianie członkostwa w hiperpłaszczyźnie. W D. Micciancio, redaktor Theory of Cryptography, 7th Theory of Cryptography Conference, TCC 2010, Zurych, Szwajcaria, 9-11 lutego 2010. Proceedings, tom 5978 notatek z wykładów z informatyki, strony 72–89. Springera, 2010.

https://doi.org/10.1007/978-3-642-11799-2_5

[22] W. Diffie i ME Hellman. Nowe kierunki w kryptografii. IEEE Trans. Teoria informacji, 22 (6): 644–654, 1976.

https: / / doi.org/ 10.1109 / TIT.1976.1055638

[23] YZ Ding i MO Rabin. Hyper-szyfrowanie i wieczne bezpieczeństwo. W H. Alt i A. Ferreira, redaktorzy, STACS 2002, 19th Annual Symposium on Theoretical Aspects of Computer Science, Antibes – Juan les Pins, Francja, 14-16 marca 2002, Proceedings, tom 2285 wykładów z informatyki, strony 1–26. Springera, 2002.

https://doi.org/10.1007/3-540-45841-7_1

[24] E. Farhi, D. Gosset, A. Chasydzi, A. Lutomirski, D. Nagaj, P. Shor. Przywracanie stanu kwantowego i tomografia pojedynczej kopii dla stanów podstawowych hamiltonianów. fizyka Wielebny Lett., 105:190503, listopad 2010.

https: / / doi.org/ 10.1103 / PhysRevLett.105.190503

[25] E. Farhi, D. Gosset, A. Chasydzi, A. Lutomirski, P. Shor. Kwantowe pieniądze z węzłów. W Proceedings of the 3rd Innovations in Theoretical Computer Science Conference, strony 276–289. ACM, 2012.

https: / / doi.org/ 10.1145 / 2090236.2090260

[26] D. Gawiński. Pieniądz kwantowy z klasyczną weryfikacją. W 27. dorocznej konferencji IEEE na temat złożoności obliczeniowej, strony 42–52. IEEE, 2012.

https: / / doi.org/ 10.1109 / CCC.2012.10

[27] S. Goldwasser i YT Kalai. O niemożności zaciemnienia za pomocą danych pomocniczych. W 46th Annual IEEE Symposium on Foundations of Computer Science (FOCS 2005), 23-25 października 2005, Pittsburgh, PA, USA, Proceedings, strony 553–562, 2005.

https: / / doi.org/ 10.1109 / SFCS.2005.60

[28] M. Georgiou i I. Kerenidis. Nowe konstrukcje dla pieniędzy kwantowych. W S. Beigi i R. König, redaktorzy, 10th Conference on the Theory of Quantum Computation, Communication and Cryptography, TQC 2015, 20-22 maja 2015 r., Bruksela, Belgia, tom 44 LIPIcs, strony 92–110. Schloss Dagstuhl – Leibniz-Zentrum fuer Informatik, 2015.

https: / / doi.org/ 10.4230 / LIPIcs.TQC.2015.92

[29] O.Goldreich. Podstawy kryptografii – tom. 2, Podstawowe zastosowania. Cambridge University Press, 2004.

[30] M. Grassl, M. Rötteler i T. Beth. Wydajne obwody kwantowe dla niekubitowych kodów korekcji błędów kwantowych. Int. J. Znaleziono. Oblicz. Sci., 14(5):757-776, 2003.

https: / / doi.org/ 10.1142 / S0129054103002011

[31] J. Katz i Y. Lindell. Wprowadzenie do współczesnej kryptografii, wydanie drugie. CRC Press, 2014.

[32] NA Lynch. Algorytmy rozproszone. Morgana Kaufmanna, 1996.

[33] M. Mosca i D. Stebila. Monety kwantowe, tom 523 Contemp. Matematyka, strony 35–47. Amer. Matematyka Soc., 2010.

[34] MC Pena, RD Díaz, J. Faugère, LH Encinas i L. Perret. Niekwantowa kryptoanaliza hałaśliwej wersji programu Quantum Money Scheme Aaronsona-Christiano. Bezpieczeństwo informacji IET, 13(4):362–366, 2019.

https:///doi.org/10.1049/iet-ifs.2018.5307

[35] MC Pena, J. Faugère i L. Perret. Kryptoanaliza algebraiczna schematu pieniądza kwantowego Przypadek bez szumów. J. Katz, redaktor, Public-Key Cryptography – PKC 2015 – 18th IACR International Conference on Practice and Theory in Public-Key Cryptography, Gaithersburg, MD, USA, 30 marca – 1 kwietnia 2015, Proceedings, tom 9020 notatek z wykładów w informatyce, strony 194–213. Springera, 2015.

https://doi.org/10.1007/978-3-662-46447-2_9

[36] A. Prasad. Liczenie podprzestrzeni skończonej przestrzeni wektorowej — 1. Resonance, 15 (11): 977–987, 2010.

https://doi.org/10.1007/s12045-010-0114-5

[37] F. Pastawski, NY Yao, L. Jiang, MD Lukin i JI Cirac. Niepodrabialne, odporne na hałas tokeny kwantowe. Proceedings of the National Academy of Sciences, 109 (40): 16079–16082, 2012.

https: / / doi.org/ 10.1073 / pnas.1203552109

[38] R. Radian i O. Sattath. Pieniądz półkwantowy. W Proceedings of the 1st ACM Conference on Advances in Financial Technologies, AFT 2019, Zurych, Szwajcaria, 21-23 października 2019 r., strony 132–146. ACM, 2019, arXiv: 1908.08889.

https: / / doi.org/ 10.1145 / 3318041.3355462

arXiv: 1908.08889

[39] R. Radian i O. Sattath. Pieniądze półkwantowe. Journal of Cryptology, 35(2), styczeń 2022, arXiv: 1908.08889.

https://doi.org/10.1007/s00145-021-09418-8

arXiv: 1908.08889

[40] O. Sattath. Quantum Prudent Contracts z aplikacjami do Bitcoin, 2022.

https:///doi.org/10.48550/ARXIV.2204.12806

[41] O. Sattath. Niemożliwa do sklonowania kryptografia, 2022.

https:///doi.org/10.48550/ARXIV.2210.14265

[42] O. Shmueli. Pieniądz kwantowy z kluczem publicznym z klasycznym bankiem. W S. Leonardi i A. Gupta, redaktorzy, STOC '22: 54th Annual ACM SIGACT Symposium on Theory of Computing, Rzym, Włochy, 20–24 czerwca 2022 r., strony 790–803. ACM, 2022.

https: / / doi.org/ 10.1145 / 3519935.3519952

[43] O. Shmueli. Semi-kwantowe tokenizowane podpisy. W Y. Dodis i T. Shrimpton, redaktorzy, Advances in Cryptology – CRYPTO 2022 – 42nd Annual International Cryptology Conference, CRYPTO 2022, Santa Barbara, CA, USA, 15-18 sierpnia 2022 r., Proceedings, Part I, tom 13507 wykładu Notatki z informatyki, strony 296–319. Springera, 2022.

https://doi.org/10.1007/978-3-031-15802-5_11

[44] T. Tulsi, LK Grover i A. Patel. Nowy algorytm wyszukiwania kwantowego punktu stałego. Informacje i obliczenia kwantowe, 6 (6): 483–494, 2006.

http:///portal.acm.org/citation.cfm?id=2011693

[45] Y. Tokunaga, T. Okamoto i N. Imoto. Anonimowa kwantowa gotówka. W konferencji ERATO na temat informatyki kwantowej, 2003.

[46] D. Unruh. Odwoływalne szyfrowanie Quantum z opóźnionym wydaniem. J. ACM, 62(6):49:1–49:76, 2015.

https: / / doi.org/ 10.1145 / 2817206

[47] D. Unruh. Wieczne obliczenia wielostronne. J. Cryptol., 31(4):965–1011, 2018.

https: / / doi.org/ 10.1007 / s00145-018-9278-z

[48] S. Wiesnera. Kodowanie koniugacyjne. ACM Sigact News, 15 (1): 78–88, 1983.

https: / / doi.org/ 10.1145 / 1008908.1008920

[49] WK Wootters i WH Żurek. Pojedynczego kwantu nie da się sklonować. Przyroda, 299 (5886): 802–803, 1982.

[50] M. Zhong, MP Hedges, RL Ahlefeldt, JG Bartholomew, SE Beavan, SM Wittig, JJ Longdell i MJ Sellars. Optycznie adresowalne spiny jądrowe w ciele stałym z sześciogodzinnym czasem koherencji. Natura, 517 (7533): 177–180, styczeń 2015 r.

https: / / doi.org/ 10.1038 / nature14025

[51] M. Zhandry. Piorun kwantowy nigdy nie uderza dwa razy w ten sam stan, 2017, arXiv: 1711.02276.

arXiv: 1711.02276

[52] M. Zhandry. Piorun kwantowy nigdy nie uderza dwa razy w ten sam stan. Lub: pieniądze kwantowe z założeń kryptograficznych. J. Cryptol., 34(1):6, 2021, arXiv: 1711.02276.

https: / / doi.org/ 10.1007 / s00145-020-09372-x

arXiv: 1711.02276

Cytowany przez

[1] S. Pirandola, UL Andersen, L. Banchi, M. Berta, D. Bunandar, R. Colbeck, D. Englund, T. Gehring, C. Lupo, C. Ottaviani, JL Pereira, M. Razavi, J. Shamsul Shaari, M. Tomamichel, VC Usenko, G. Vallone, P. Villoresi i P. Wallden, „Postępy w kryptografii kwantowej”, Postępy w optyce i fotonice 12 4, 1012 (2020).

[2] Douglas Scott, „Science Spoofs, Physics Pranks and Astronomical Antics”, arXiv: 2103.17057.

[3] Thomas Vidick i Tina Zhang, „Klasyczne dowody wiedzy kwantowej”, arXiv: 2005.01691.

[4] Lub Sattath, „Quantum Prudent Contracts with Applications to Bitcoin”, arXiv: 2204.12806.

[5] Scott Aaronson, Jiahui Liu, Qipeng Liu, Mark Zhandry i Ruizhe Zhang, „Nowe podejście do kwantowej ochrony przed kopiowaniem”, arXiv: 2004.09674.

[6] Roy Radian i Or Sattath, „Pieniądze półkwantowe”, arXiv: 1908.08889.

[7] Andrea Coladangelo, Shafi Goldwasser i Umesh Vazirani, „Zaprzeczalne szyfrowanie w świecie kwantowym”, arXiv: 2112.14988.

[8] Prabhanjan Ananth i Rolando L. La Placa, „Bezpieczny leasing oprogramowania”, arXiv: 2005.05289.

[9] Albo Sattath i Shai Wyborski, „Niemożliwe do odszyfrowania deszyfratory z Quantum Copy-Protection”, arXiv: 2203.05866.

[10] Andrea Coladangelo i Or Sattath, „Kwantowe rozwiązanie problemu skalowalności łańcucha bloków”, arXiv: 2002.11998.

[11] Jiahui Liu, Hart Montgomery i Mark Zhandry, „Kolejna runda łamania i zarabiania pieniędzy kwantowych: jak nie budować ich z krat i nie tylko”, arXiv: 2211.11994.

[12] Andrea Coladangelo, Jiahui Liu, Qipeng Liu i Mark Zhandry, „Ukryte obiekty i aplikacje do nieklonowalnej kryptografii”, arXiv: 2107.05692.

[13] Lub Sattath, „Kryptografia niemożliwa do sklonowania”, arXiv: 2210.14265.

[14] Amit Behera i Or Sattath, „Prawie publiczne monety kwantowe”, arXiv: 2002.12438.

[15] Anne Broadbent, Sevag Gharibian i Hong-Sheng Zhou, „Towards Quantum One-Time Memories from Stateless Hardware”, arXiv: 1810.05226.

[16] Niraj Kumar, „Praktycznie wykonalny solidny pieniądz kwantowy z klasyczną weryfikacją”, arXiv: 1908.04114.

[17] Lub Sattath i Uriel Shinar, „Kwantowa amnezja pozostawia kryptograficzne pamiątki: uwaga na temat kwantowego sceptycyzmu”, arXiv: 2212.08750.

[18] Nir Bitansky, Zvika Brakerski i Yael Tauman Kalai, „Constructive Post-Quantum Reductions”, arXiv: 2203.02314.

Powyższe cytaty pochodzą z Reklamy SAO / NASA (ostatnia aktualizacja pomyślnie 2023-01-20 14:01:05). Lista może być niekompletna, ponieważ nie wszyscy wydawcy podają odpowiednie i pełne dane cytowania.

On Serwis cytowany przez Crossref nie znaleziono danych na temat cytowania prac (ostatnia próba 2023-01-20 14:01:00).

Niniejszy artykuł opublikowano w Quantum pod Creative Commons Uznanie autorstwa 4.0 Międzynarodowe (CC BY 4.0) licencja. Prawa autorskie należą do pierwotnych właścicieli praw autorskich, takich jak autorzy lub ich instytucje.

- Dystrybucja treści i PR oparta na SEO. Uzyskaj wzmocnienie już dziś.

- Platoblockchain. Web3 Inteligencja Metaverse. Wzmocniona wiedza. Dostęp tutaj.

- Źródło: https://quantum-journal.org/papers/q-2023-01-19-901/

- 1

- 10

- 11

- 1996

- 2011

- 2012

- 2014

- 2016

- 2017

- 2018

- 2019

- 2020

- 2021

- 2022

- 27

- 28

- 39

- 7

- 9

- a

- powyżej

- ABSTRACT

- Akademia

- dostęp

- ACM

- Dodatkowy

- zaliczki

- powiązania

- algorytm

- Algorytmy

- Wszystkie kategorie

- i

- Andersen

- roczny

- Anonimowy

- Inne

- aplikacje

- awanse

- kwiecień

- Archiwum

- aspekty

- Sierpnia

- Uwierzytelnianie

- autor

- Autorzy

- Backdoory

- Bank

- podstawowy

- Belgia

- Berkeley

- Bitcoin

- blockchain

- skalowalność blockchain

- książka

- przerwa

- Przełamując

- bracia

- Bruksela

- budować

- CA

- cambridge

- nie może

- walizka

- Gotówka

- złapany

- ccc

- CFM

- kod

- Kodowanie

- Monety

- komentarz

- Lud

- Komunikacja

- kompletny

- kompleksowość

- obliczenia

- obliczenia

- komputer

- Computer Science

- computing

- Konferencja

- spożywane

- zawartość

- umowy

- prawo autorskie

- CRC

- Crypto

- kryptograficzny

- kryptografia

- dane

- David

- To

- ZROBIŁ

- cyfrowy

- dyskutować

- dystrybuowane

- dokument

- podczas

- z łatwością

- edycja

- redaktor

- wydajny

- osadzone

- szyfrowanie

- błąd

- Eter (ETH)

- Parzyste

- wyjaśnione

- faworyzować

- Obawy

- wykonalny

- kilka

- budżetowy

- technologie finansowe

- Ryba

- ustalony

- następujący

- znaleziono

- Fundamenty

- Francja

- od

- funkcjonować

- Ponadto

- Bramy

- Dać

- Go

- przyznać

- Grecja

- Ziemia

- gwarancji

- Ciężko

- sprzęt komputerowy

- harvard

- wysłuchany

- Ukryty

- posiadacze

- ma nadzieję,

- W jaki sposób

- How To

- HTTPS

- Hybrydowy

- IEEE

- in

- Informacja

- bezpieczeństwo informacji

- innowacje

- wkład

- instytucje

- ciekawy

- na świecie

- Wprowadzenie

- IT

- Włochy

- Styczeń

- styczeń

- JAVASCRIPT

- dziennik

- lipiec

- Klawisz

- król

- wiedza

- Nazwisko

- dowiedziałem

- dzierżawić

- Pozostawiać

- czytanie

- Licencja

- błyskawica

- Lista

- mac

- Dokonywanie

- March

- znak

- matematyka

- Maksymalna szerokość

- znaczenie

- Poznaj nasz

- członkostwo

- wspomnienia

- wiadomość

- Nowoczesne technologie

- pieniądze

- Miesiąc

- jeszcze

- Morgan

- wielostronny

- narodowy

- Natura

- Nowości

- I Love New York

- aktualności

- Nguyen

- Uwagi

- jądrowy

- NY

- październik

- ONE

- koncepcja

- optyka

- Optyka i fotonika

- optymalizacja

- oryginalny

- Inne

- Papier

- Paryż

- część

- cząstka

- osobisty

- telefon

- Fizyka

- kołki

- pittsburgh

- plato

- Analiza danych Platona

- PlatoDane

- Proszę

- punkt

- praktycznie

- praktyka

- naciśnij

- poprzedni

- Problem

- problemy

- Obrady

- Programy

- dowody

- niska zabudowa

- zapewniać

- publiczny

- Klucz publiczny

- opublikowany

- wydawca

- wydawcy

- Kwant

- Komputer kwantowy

- kryptografia kwantowa

- kwantowa korekcja błędów

- informacja kwantowa

- przypadkowy

- RE

- recepcja

- referencje

- pozostały

- szczątki

- raport

- rezonans

- przywrócenie

- krzepki

- okrągły

- Powiedział

- taki sam

- Święty

- Santa Barbara

- Skalowalność

- schemat

- Szkoła

- SCI

- nauka

- NAUKI

- Scott Aaronson

- SEA

- Szukaj

- poszukiwania

- druga

- bezpieczne

- bezpieczeństwo

- pokazać

- znak

- Podpisy

- podpisywanie

- symulator

- ponieważ

- pojedynczy

- Sceptycyzm

- Tworzenie

- solidny

- rozwiązanie

- Typ przestrzeni

- spiny

- STACS

- Stan

- Zjednoczone

- Historia

- Strajki

- Z powodzeniem

- taki

- odpowiedni

- Szwajcaria

- Sympozjum

- Techniki

- Technologies

- dziesięć

- Połączenia

- ich

- teoretyczny

- trzy

- czas

- Tytuł

- do

- tokenizowany

- Żetony

- w kierunku

- przenieść

- dla

- uniwersalny

- uniwersytet

- zaktualizowane

- URL

- USA

- posługiwać się

- wartość

- Weryfikacja

- zweryfikowana

- wersja

- Tom

- W

- poszukiwany

- fala

- który

- KIM

- żona

- będzie

- Życzenia

- Praca

- działa

- warsztat

- świat

- zmartwiony

- rok

- Twój

- youtube

- zefirnet

- Zhong

- Zurych