CYBERBEZPIECZEŃSTWO: „NIE ZROBILI, ALE MOŻESZ!”

Z Paulem Ducklinem i Chesterem Wiśniewskim

Muzyka intro i outro autorstwa Edyta Mudge.

Kliknij i przeciągnij poniższe fale dźwiękowe, aby przejść do dowolnego punktu. Również możesz słuchaj bezpośrednio na Soundcloudzie.

Możesz nas posłuchać SoundCloud, Podcasty Apple, Podcasty Google, Spotify, Stitcher i wszędzie tam, gdzie można znaleźć dobre podcasty. Lub po prostu upuść URL naszego kanału RSS do swojego ulubionego podcatchera.

PRZECZYTAJ TRANSKRYPTU

KACZKA. Cześć wszystkim.

Witamy w tym specjalnym mini-odcinku podcastu Naked Security.

Nazywam się Paul Ducklin, a dzisiaj dołączył do mnie mój przyjaciel i kolega Chester Wiśniewski.

Chester, pomyślałem, że powinniśmy powiedzieć coś o tym, co przekształciło się w wielką historię tygodnia… prawdopodobnie będzie to największa historia miesiąca!

tylko przeczytam ci nagłówek Użyłem na Naked Security:

„UBER ZOSTAŁ ZHAKOWANY, chwali się hackerem – jak temu zapobiec”.

Więc!

Powiedz nam o tym wszystko….

CHET. Cóż, mogę potwierdzić, że samochody nadal jeżdżą.

Przyjeżdżam do ciebie z Vancouver, jestem w centrum, wyglądam przez okno, a za oknem siedzi Uber…

KACZKA. Nie było go tam przez cały dzień?

CHET. Nie, nie ma. [ŚMIECH]

Jeśli naciśniesz przycisk, aby przywołać samochód w aplikacji, możesz być spokojny: w tej chwili wygląda na to, że ktoś przyjedzie i cię podwiezie.

Ale niekoniecznie jest tak pewne, jeśli jesteś pracownikiem Ubera, że będziesz robić wiele przez następne kilka dni, biorąc pod uwagę wpływ na ich systemy.

Właściwie, Duck, nie znamy zbyt wielu szczegółów na temat tego, co się wydarzyło.

Ale na bardzo wysokim poziomie konsensus wydaje się być taki, że istniała socjotechnika pracownika Ubera, która pozwoliła komuś zdobyć przyczółek w sieci Ubera.

I byli w stanie poruszać się na boki, jak mówimy, lub obracać się, gdy weszli do środka, aby znaleźć pewne dane administracyjne, które ostatecznie doprowadziły ich do posiadania kluczy do królestwa Uber.

KACZKA. Więc to nie wygląda jak tradycyjna kradzież danych, państwo narodowe lub atak ransomware, prawda?

CHET. Nie.

Nie oznacza to, że ktoś inny mógł również nie być w ich sieci przy użyciu podobnych technik – nigdy tak naprawdę nie wiadomo.

W rzeczywistości, gdy nasz zespół szybkiego reagowania reaguje na incydenty, często odkrywamy, że w sieci był więcej niż jeden podmiot atakujący, ponieważ wykorzystywali oni podobne metody dostępu.

KACZKA. Tak… mieliśmy nawet historię o dwóch oszustach ransomware, w zasadzie dla siebie nieznanych, którzy wpadli w tym samym czasie.

Tak więc niektóre pliki zostały zaszyfrowane przy użyciu oprogramowania ransomware-A-then-ransomware-B, a niektóre ransomware-B-follow-by-ransomware-A.

To był bezbożny bałagan…

CHET. Cóż, to stare wieści, Duck. [ŚMIECH]

Od tego czasu opublikowaliśmy kolejny, w którym *trzy* różne ransomware były w tej samej sieci.

KACZKA. O jej! [WIELKI ŚMIECH] Ciągle się z tego śmieję, ale to jest złe. [ŚMIECH]

CHET. Często zdarza się, że wielu cyberprzestępców jest zaangażowanych, ponieważ, jak mówisz, jeśli jedna osoba jest w stanie odkryć błąd w twoim podejściu do obrony twojej sieci, nic nie wskazuje na to, że inne osoby mogły nie odkryć tego samego błędu.

Ale w tym przypadku myślę, że masz rację, bo wydaje się, że jest to „na lulz”, jeśli chcesz.

Chodzi mi o to, że osoba, która to zrobiła, głównie zbierała trofea, gdy odbijały się przez sieć – w formie zrzutów ekranu wszystkich tych różnych narzędzi i programów użytkowych, które były używane w Uberze – i publikowała je publicznie, chyba na ulicy wiarygodność.

KACZKA. A teraz, w ataku przeprowadzonym przez kogoś, kto *nie* chciał* przechwalać się, tym atakującym mógł być IAB, pośrednik początkowego dostępu, czyż nie?

W takim przypadku nie zrobiliby o tym wielkiego hałasu.

Zebraliby wszystkie hasła, a potem wyszli i zapytali: „Kto chciałby je kupić?”

CHET. Tak, to bardzo niebezpieczne!

Choć teraz wydaje się, że Uber jest zły, w szczególności ktoś z zespołu PR lub działu bezpieczeństwa wewnętrznego Ubera, jest to w rzeczywistości najlepszy możliwy wynik…

…co oznacza, że rezultatem tego będzie zawstydzenie, prawdopodobnie pewne grzywny za utratę poufnych informacji o pracownikach, tego typu rzeczy.

Prawda jest jednak taka, że prawie dla wszystkich innych tego typu atak jest ofiarą, a końcowym rezultatem jest oprogramowanie ransomware lub wiele programów ransomware w połączeniu z kryptokoparkami i innymi rodzajami kradzieży danych.

To jest o wiele, dużo bardziej kosztowne dla organizacji niż po prostu wstyd.

KACZKA. Więc ten pomysł oszuści wchodzących i mogących wędrować do woli, wybierać i wybierać, dokąd się udają…

…niestety nie jest niczym niezwykłym.

CHET. Naprawdę podkreśla znaczenie aktywnego poszukiwania problemów, w przeciwieństwie do czekania na alerty.

Najwyraźniej ta osoba była w stanie naruszyć zabezpieczenia Ubera bez początkowego uruchamiania żadnych alertów, co dało jej czas na wędrówkę.

Dlatego polowanie na zagrożenia, jak mówi terminologia, jest w dzisiejszych czasach tak ważne.

Ponieważ im bliżej minuty zero lub dnia zera, można wykryć podejrzaną aktywność osób wędrujących w udziałach plików i nagle logujących się do całej masy systemów szeregowo z rzędu – tego typu działania lub wiele połączeń RDP latających w sieci z kont, które zwykle nie są powiązane z tą aktywnością…

… tego rodzaju podejrzane rzeczy mogą pomóc w ograniczeniu szkód, jakie osoba może spowodować, ograniczając ilość czasu, jaki ma na rozwikłanie wszelkich innych błędów bezpieczeństwa, które mogłeś popełnić, które pozwoliły im uzyskać dostęp do tych poświadczeń administracyjnych.

Z tym problemem boryka się wiele zespołów: jak postrzegać nadużywanie tych legalnych narzędzi?

To jest prawdziwe wyzwanie.

Ponieważ w tym przykładzie wygląda na to, że pracownik Ubera został oszukany, by zaprosić kogoś w przebraniu, które ostatecznie wyglądało jak on.

Masz teraz legalne konto pracownika, które przypadkowo zaprosiło przestępcę do swojego komputera, biegając dookoła robiąc rzeczy, z którymi pracownik prawdopodobnie nie jest zwykle kojarzony.

To naprawdę musi być częścią twojego monitorowania i polowania na zagrożenia: wiedza o tym, co naprawdę jest normalne, abyś mógł wykryć „anomalną normalność”.

Ponieważ nie przynieśli ze sobą złośliwych narzędzi – używają narzędzi, które już tam są.

Wiemy, że patrzyli na skrypty PowerShell, tego typu rzeczy – rzeczy, które prawdopodobnie już masz.

Niezwykłe jest to, że ta osoba wchodzi w interakcję z tym PowerShellem lub ta osoba wchodzi w interakcję z tym RDP.

A są to rzeczy, na które znacznie trudniej jest uważać niż po prostu czekanie na pojawienie się alertu na pulpicie nawigacyjnym.

KACZKA. Więc, Chester, jaka jest twoja rada dla firm, które nie chcą znaleźć się w sytuacji Ubera?

Chociaż ten atak, co zrozumiałe, zyskał ogromny rozgłos, ze względu na krążące zrzuty ekranu, ponieważ wydaje się, że „Wow, oszuści dostali się absolutnie wszędzie”…

…w rzeczywistości nie jest to wyjątkowa historia, jeśli chodzi o naruszenia danych.

CHET. Pytałeś o radę, co bym powiedział organizacji?

I muszę wrócić myślami do mojego dobrego przyjaciela, który był CISO na dużym uniwersytecie w Stanach Zjednoczonych jakieś dziesięć lat temu.

Zapytałem go, jaka jest jego strategia bezpieczeństwa, a on powiedział: "To jest bardzo proste. Założenie naruszenia.”

Zakładam, że zostałem naruszony i że w mojej sieci są ludzie, których nie chcę w swojej sieci.

Więc muszę wszystko budować z założeniem, że jest tu ktoś, kogo nie powinno być, i zapytać: „Czy mam ochronę na miejscu, mimo że telefon przychodzi z domu?”

Dziś mamy na to hasło: Zero zaufania, co większość z nas ma już dość mówienia. [ŚMIECH]

Ale to jest podejście: założenie naruszenia; zero zaufania.

Nie powinieneś mieć swobody wędrowania po okolicy, ponieważ zakładasz przebranie, które wydaje się być pracownikiem organizacji.

KACZKA. I to jest naprawdę klucz do Zero Trust, prawda?

Nie oznacza to: „Nigdy nie wolno nikomu ufać, że cokolwiek zrobi”.

Jest to swego rodzaju metafora powiedzenia: „Nic nie zakładaj” i „Nie zezwalaj ludziom na robienie więcej, niż jest to konieczne do wykonania zadania”.

CHET. Dokładnie.

Zakładając, że twoi napastnicy nie czerpią tyle radości z ujawnienia faktu, że zostałeś zhakowany, jak miało to miejsce w tym przypadku…

…prawdopodobnie chcesz się upewnić, że masz dobry sposób, aby członkowie personelu zgłaszali anomalie, gdy coś wydaje się nie w porządku, aby mieć pewność, że mogą powiadomić o tym Twój zespół ds. bezpieczeństwa.

Ponieważ mówimy o czasach przerwy w dostępie do danych z naszego Poradnik aktywnego przeciwnika, przestępcy najczęściej przebywają w Twojej sieci przez co najmniej dziesięć dni:

Więc masz solidny tydzień do dziesięciu dni, zwykle, gdzie jeśli masz tylko sokole oczy, które dostrzegają różne rzeczy, masz naprawdę dużą szansę na zamknięcie go, zanim wydarzy się najgorsze.

KACZKA. Rzeczywiście, ponieważ jeśli pomyślisz o tym, jak działa typowy atak phishingowy, bardzo rzadko oszustom uda się za pierwszym razem.

A jeśli nie uda im się za pierwszym razem, nie tylko pakują torby i odchodzą.

Próbują następną osobę, następną osobę i następną osobę.

Jeśli odniesie sukces tylko wtedy, gdy spróbuje zaatakować 50. osobę, to jeśli którykolwiek z poprzednich 49 zauważył to i coś powiedział, mogłeś interweniować i naprawić problem.

CHET. Absolutnie – to krytyczne!

Mówiłeś o nakłanianiu ludzi do rozdawania tokenów 2FA.

To ważna kwestia – w Uber istniało uwierzytelnianie wieloskładnikowe, ale wydaje się, że osoba została przekonana do jej ominięcia.

I nie wiemy, jaka była ta metodologia, ale większość metod wieloczynnikowych niestety ma możliwość ominięcia.

Każdy z nas jest zaznajomiony z tokenami opartymi na czasie, w których otrzymujesz sześć cyfr na ekranie i jesteś proszony o umieszczenie tych sześciu cyfr w aplikacji w celu uwierzytelnienia.

Oczywiście nic nie stoi na przeszkodzie, aby podać sześć cyfr niewłaściwej osobie, aby mogła się uwierzytelnić.

Tak więc uwierzytelnianie dwuskładnikowe nie jest uniwersalnym lekiem, który leczy wszystkie choroby.

To po prostu próg zwalniający, który jest kolejnym krokiem na drodze do większego bezpieczeństwa.

KACZKA. Dobrze zdeterminowany oszust, który ma czas i cierpliwość, aby dalej próbować, może w końcu wejść.

I tak jak mówisz, Twoim celem jest zminimalizowanie czasu, jaki mają, aby zmaksymalizować zwrot z faktu, że dostali na pierwszym miejscu…

CHET. A to monitorowanie musi odbywać się cały czas.

Firmy takie jak Uber są wystarczająco duże, aby mieć własne całodobowe centrum bezpieczeństwa, które monitoruje różne rzeczy, chociaż nie jesteśmy do końca pewni, co się tutaj wydarzyło, jak długo ta osoba przebywała i dlaczego nie została zatrzymana

Jednak większość organizacji niekoniecznie jest w stanie zrobić to we własnym zakresie.

Bardzo przydatne jest posiadanie dostępnych zasobów zewnętrznych, które mogą monitorować – *ciągle* monitorować – pod kątem tego złośliwego zachowania, jeszcze bardziej skracając czas trwania złośliwej aktywności.

Dla osób, które mogą mieć regularne obowiązki IT i inne prace do wykonania, może być dość trudno zobaczyć te legalne narzędzia i dostrzec jeden konkretny wzór ich użycia jako złośliwej rzeczy…

KACZKA. Modne słowo, o którym mówisz, to to, co znamy jako MDR, skrót od Zarządzane wykrywanie i reagowanie, gdzie otrzymujesz grupę ekspertów, którzy zrobią to za Ciebie lub Ci pomogą.

I myślę, że wciąż jest sporo ludzi, którzy wyobrażają sobie: „Jeśli jestem postrzegany jako robię to, czy nie wygląda na to, że zrzekłem się mojej odpowiedzialności? Czy to nie przyznanie się, że absolutnie nie wiem, co robię?

A nie jest, prawda?

W rzeczywistości możesz argumentować, że robisz rzeczy w bardziej kontrolowany sposób, ponieważ wybierasz ludzi, którzy pomogą ci opiekować się twoją siecią *którzy robią to i tylko tamto* dla życia.

A to oznacza, że Twój zwykły zespół IT, a nawet Twój własny zespół ds. bezpieczeństwa… w razie sytuacji awaryjnej mogą nadal robić wszystkie inne rzeczy, które i tak trzeba zrobić, nawet jeśli jesteś atakowany.

CHET. Absolutnie.

Myślę, że ostatnia myśl, jaką mam, to…

Nie postrzegaj marki takiej jak Uber, która została zhakowana, jako oznaczająca, że nie możesz się bronić.

Wielkie nazwy firm są prawie wielkimi trofeami polującymi na ludzi takich jak osoba zaangażowana w ten konkretny hack.

I tylko dlatego, że duża firma może nie mieć zabezpieczeń, które powinny, nie oznacza, że nie możesz!

Było dużo defetystycznej paplaniny między wieloma organizacjami, z którymi rozmawiałem po kilku poprzednich dużych hackach, takich jak Target i Sony, a niektóre z tych hacków, które mieliśmy w wiadomościach dziesięć lat temu.

A ludzie mówili: „Aaargh… jeśli ze wszystkimi środkami Targetu nie mogą się obronić, jaka jest dla mnie nadzieja?”

I tak naprawdę nie sądzę, żeby to była prawda.

W większości tych przypadków były one atakowane, ponieważ były to bardzo duże organizacje, aw ich podejściu była bardzo mała luka, przez którą ktoś mógł się przedostać.

To nie znaczy, że nie masz szans na obronę.

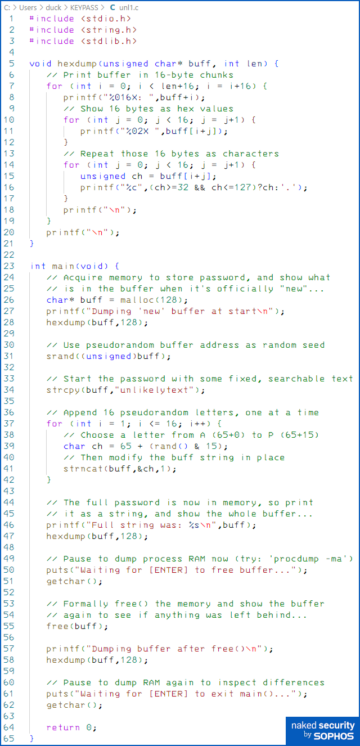

Była to socjotechnika, po której nastąpiły pewne wątpliwe praktyki przechowywania haseł w plikach PowerShell.

Są to rzeczy, na które możesz bardzo łatwo obserwować i edukować swoich pracowników, aby upewnić się, że nie popełniasz tych samych błędów.

To, że Uber nie może tego zrobić, nie oznacza, że nie możesz!

KACZKA. Rzeczywiście – myślę, że to bardzo dobrze powiedziane, Chester.

Czy masz coś przeciwko, jeśli zakończę jednym z moich tradycyjnych frazesów?

(Celem o frazesach jest to, że zazwyczaj stają się frazesami, ponieważ są prawdziwe i użyteczne).

Po incydentach takich jak ten: „Ci, którzy nie pamiętają historii, są skazani na jej powtarzanie – nie bądź tą osobą!”

Chester, bardzo ci dziękuję za poświęcenie czasu z napiętego harmonogramu, ponieważ wiem, że masz dziś wieczorem rozmowę online.

Więc bardzo ci za to dziękuję.

I zakończmy w nasz zwyczajowy sposób, mówiąc: „Do następnego razu bądź bezpieczny”.

[MOM MUZYCZNY]

- blockchain

- pomysłowość

- portfele kryptowalutowe

- krypto-wymiana

- bezpieczeństwo cybernetyczne

- cyberprzestępcy

- Bezpieczeństwo cybernetyczne

- Utrata danych

- Departament Bezpieczeństwa Wewnętrznego

- cyfrowe portfele

- zapora

- Kaspersky

- malware

- Mcafee

- Nagie bezpieczeństwo

- NexBLOC

- plato

- Platon Ai

- Analiza danych Platona

- Gra Platona

- PlatoDane

- platogaming

- Podcast

- Kierownictwo ds. bezpieczeństwa

- VPN

- zabezpieczenia stron internetowych

- zefirnet