Niestety, musieliśmy pokryć Oprogramowanie ransomware DEADBOLT kilka razy zanim na Nagiej Bezpieczeństwa.

Od prawie dwóch lat ten niszowy gracz na scenie cyberprzestępczości ransomware żeruje głównie na użytkownikach domowych i małych firmach w zupełnie inny sposób niż większość współczesnych ataków ransomware:

Jeśli jakieś dziesięć lat temu zajmowałeś się cyberbezpieczeństwem, kiedy ransomware po raz pierwszy stało się masowym narzędziem do zarabiania pieniędzy w cyberpodziemiach, będziesz pamiętał bez sentymentu wszystkie „znane marki” oprogramowania ransomware z tamtych czasów: CryptoLocker, Locky, TeslaCrypt, I wiele więcej.

Zazwyczaj pierwsi gracze w przestępstwie oprogramowania ransomware polegali na żądaniu prawie przystępnych cen, jeśli pominięto pójście do pubu za miesiąc lub trzy płatności szantażem od tylu osób, ile oni sami mógłby.

W przeciwieństwie do dzisiejszych oszustów ransomware z głównej ligi, których można podsumować jako „celem wyłudzenia firm za miliony dolarów setki razy”, pierwsi gracze poszli w stronę bardziej zorientowaną na konsumentów: „szantażować miliony ludzi po 300 dolarów każdy” (lub 600 USD lub 1000 USD – kwoty różniły się).

Pomysł był prosty: szyfrując pliki na własnym laptopie, oszuści nie musieli martwić się o przepustowość przesyłania Internetu i próbować ukraść wszystkie pliki, aby móc je później odsprzedać.

Mogą zostawić wszystkie twoje pliki przed tobą, najwyraźniej na widoku, ale całkowicie bezużyteczne.

Jeśli na przykład spróbujesz otworzyć zaszyfrowany dokument za pomocą edytora tekstu, zobaczysz albo bezużyteczne strony pełne cyfrowej kapusty posiekanej, albo wyskakujące okienko z przeprosinami, że aplikacja nie rozpoznała typu pliku i nie mogła otworzyć w ogóle.

Komputer działa, dane nie

Zwykle oszuści robią wszystko, aby pozostawić nienaruszony system operacyjny i aplikacje, koncentrując się na danych.

W rzeczywistości nie chcieli, aby Twój komputer całkowicie przestał działać z kilku ważnych powodów.

Po pierwsze, chcieli, abyś zobaczył i poczuł ból związany z tym, jak blisko, ale jednak tak daleko znajdują się Twoje cenne pliki: zdjęcia ślubne, filmy z dzieci, zeznania podatkowe, praca na studiach, należności, zobowiązania i wszystkie inne dane cyfrowe, które Miałem zamiar tworzyć kopię zapasową od miesięcy, ale jeszcze do tego nie doszedłem.

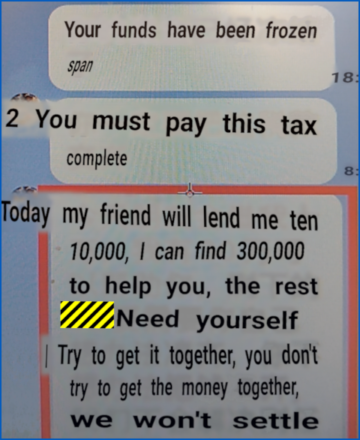

Po drugie, chcieli, abyś zobaczył notatkę szantażu, którą zostawili W OGROMNYCH LITERACH Z DRAMATYCZNYMI OBRAZAMI, zainstalowaną jako tapeta pulpitu, abyś nie mógł jej przegapić, wraz z instrukcjami, jak zdobyć kryptowaluty, które musisz odkupić klucz deszyfrujący, aby rozszyfrować dane.

Po trzecie, chcieli upewnić się, że nadal możesz uzyskać dostęp do Internetu w przeglądarce, najpierw przeprowadzić daremne wyszukiwanie hasła „jak odzyskać od ransomware XYZ bez płacenia”, a następnie, gdy pojawiło się przygnębienie i desperacja, aby zdobyć znajomego wiedziałeś, że może ci pomóc w kryptowalutowej części akcji ratunkowej.

Niestety, pierwsi gracze w tym odrażającym spisku kryminalnym, zwłaszcza gang CryptoLocker, okazali się dość wiarygodni w szybkim i dokładnym odpowiadaniu ofiarom, które zapłaciły, zdobywając swoistą reputację „honoru wśród złodziei”.

To wydawało się przekonywać nowe ofiary, że pomimo tego, że płacenie wypaliło ogromną dziurę w ich finansach na najbliższą przyszłość i że to trochę jak zawarcie umowy z diabłem, najprawdopodobniej odzyska ich dane.

Natomiast nowoczesne ataki ransomware zazwyczaj mają na celu umieszczenie wszystkich komputerów w całych firmach (lub szkołach, szpitalach, gminach lub organizacjach charytatywnych) w tym samym czasie. Jednak tworzenie narzędzi deszyfrujących, które działają niezawodnie w całej sieci, jest zaskakująco trudnym zadaniem inżynierii oprogramowania. W rzeczywistości odzyskiwanie danych poprzez poleganie na oszustach jest ryzykownym biznesem. w Ankieta dotycząca oprogramowania ransomware Sophos 2021, połowa ofiar, które zapłaciły, straciła co najmniej 1/2 swoich danych, a 1% z nich nie odzyskało nic. W 2022, okazało się, że półmetek był jeszcze gorszy – połowa osób, które zapłaciły, straciła 1% lub więcej swoich danych, a tylko 2% z nich odzyskało wszystkie swoje dane. W niesławnym Rurociąg kolonialny ataku ransomware, firma powiedziała, że nie zamierza zapłacić, a następnie notorycznie forsowała ponad 4,400,000 4.4 XNUMX USD, tylko po to, by stwierdzić, że narzędzie deszyfrujące dostarczone przez przestępców było zbyt wolne, aby mogło być w jakikolwiek sposób użyte. Skończyło się na tym, że pokryli wszystkie koszty odzyskania, jakie ponieśliby, gdyby nie zapłacili oszustom, plus XNUMX miliona dolarów wychodzących, które byłyby równie dobre, jak spłukanie do kanalizacji. (O dziwo i najwyraźniej z powodu słabego cyberbezpieczeństwa operacyjnego przez przestępców, FBI ostatecznie odzyskane około 85% bitcoinów wypłacanych przez Colonial. Nie należy jednak polegać na tego rodzaju wynikach: tak duże wycofania są rzadkim wyjątkiem, a nie regułą).

Lukratywna nisza

Wygląda na to, że oszuści z DEADBOLT znaleźli lukratywna nisza własnych, dzięki czemu nie muszą włamywać się do Twojej sieci i pracować na wszystkich znajdujących się w niej komputerach, a nawet nie muszą się martwić, że wkradną się złośliwe oprogramowanie na Twój laptop lub jakikolwiek zwykły komputer w Twoim gospodarstwo domowe, biuro lub jedno i drugie.

Zamiast tego używają globalnych skanów sieci w celu identyfikacji niezałatanych urządzeń NAS (pamięć masowa podłączona do sieci), zazwyczaj od głównych dostawców QNAP i bezpośrednio szyfruje wszystko na urządzeniu serwera plików, nie dotykając niczego innego w sieci.

Chodzi o to, że jeśli używasz NAS, tak jak większość ludzi w domu lub w małej firmie – do tworzenia kopii zapasowych i jako podstawowej pamięci masowej dla dużych plików, takich jak muzyka, filmy i obrazy – utrata dostępu do wszystkiego na serwerze NAS jest prawdopodobnie będzie co najmniej tak katastrofalne, jak utrata wszystkich plików na wszystkich laptopach i komputerach stacjonarnych, a może nawet gorzej.

Ponieważ prawdopodobnie pozostawiasz urządzenie NAS włączone przez cały czas, oszuści mogą się włamać, kiedy tylko zechcą, także wtedy, gdy najprawdopodobniej będziesz spać; muszą zaatakować tylko jedno urządzenie; nie muszą się martwić, czy używasz komputerów z systemem Windows, czy Mac…

… a wykorzystując niezałatany błąd w samym urządzeniu, nie muszą nakłaniać Ciebie ani nikogo innego w Twojej sieci do pobrania podejrzanego pliku lub kliknięcia na podejrzaną witrynę internetową, aby uzyskać pierwszy punkt zaczepienia.

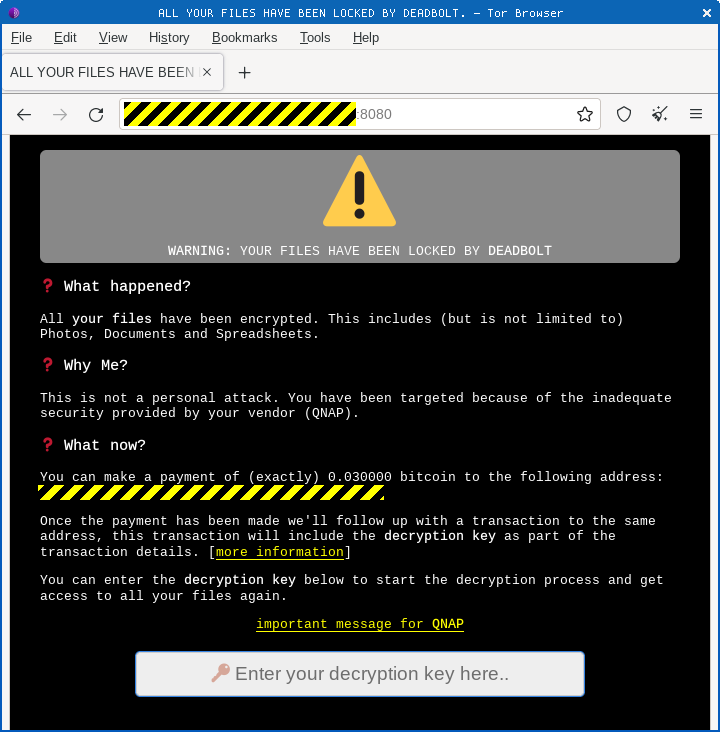

Oszuści nie muszą nawet martwić się o przesłanie wiadomości przez e-mail lub tapetę pulpitu: podstępnie przepisują stronę logowania w interfejsie sieciowym urządzenia NAS, więc gdy tylko spróbujesz się zalogować, być może dowiedzieć się, dlaczego wszystkie twoje pliki są pomieszane, dostajesz twarz pełen żądań szantażu.

Jeszcze bardziej podstępnie, oszuści z DEADBOLT wymyślili sposób radzenia sobie z tobą, który pozwala uniknąć wszelkiej korespondencji e-mail (prawdopodobnie możliwej do wyśledzenia), nie wymaga serwerów dark web (potencjalnie skomplikowanych) i omija wszelkie negocjacje: to ich sposób lub autostrada danych.

Mówiąc najprościej, każda ofiara otrzymuje jednorazowy adres Bitcoin, na który ma wysłać BTC 0.03 (obecnie [2022-10-21] nieco poniżej 600 USD):

Sama transakcja jest zarówno komunikatem („zdecydowałem się zapłacić”), jak i samą płatnością („a oto środki”).

Oszuści wysyłają ci w zamian 0 dolarów – transakcję, która nie ma celu finansowego, ale zawiera 32-znakowy komentarz. (Transakcje Bitcoin mogą zawierać dodatkowe dane w polu znanym jako OP_RETURN który nie przenosi żadnych środków, ale można go wykorzystać do dodawania komentarzy lub notatek).

Te 32 znaki to cyfry szesnastkowe, które reprezentują 16-bajtowy klucz odszyfrowywania AES, który jest unikalny dla zaszyfrowanego urządzenia NAS.

Wklejasz kod szesnastkowy z transakcji BTC na „stronie logowania” ransomware, a proces uruchamia program deszyfrujący pozostawiony przez oszustów, który rozszyfrowuje (masz nadzieję!) wszystkie twoje dane.

Wezwać policję!

Ale oto fascynujący zwrot w tej opowieści.

Holenderska policja, współpracując z firmą z doświadczeniem w kryptowalutach, wymyśliła podstępna sztuczka na własną rękę przeciwdziałać podstępności przestępców DEADBOLT.

Zauważyli, że jeśli ofiara wysłała płatność Bitcoin, aby odkupić klucz deszyfrujący, oszuści najwyraźniej odpowiedzieli kluczem deszyfrującym, gdy tylko transakcja płatności BTC trafiła do sieci Bitcoin w poszukiwaniu kogoś, kto mógłby ją „wydobyć”…

…zamiast czekać, aż ktokolwiek w ekosystemie Bitcoin zgłosi, że faktycznie wydobył transakcję i tym samym potwierdził ją po raz pierwszy.

Innymi słowy, używając analogii, oszuści pozwalają wyjść z ich sklepu z produktem przed oczekiwaniem na płatność kartą kredytową.

I chociaż nie możesz wyraźnie anulować transakcji BTC, możesz jednocześnie wysłać dwie sprzeczne płatności (co w żargonie nazywane jest „podwójnym wydatkiem”), o ile jesteś zadowolony, że pierwsza otrzyma odebrany, wydobyty i „potwierdzony” to ten, który przejdzie i ostatecznie zostanie zaakceptowany przez blockchain.

Druga transakcja zostanie ostatecznie odrzucona, ponieważ Bitcoin nie pozwala na podwójne wydawanie. (Jeśli tak, system nie mógłby działać).

Mówiąc ogólnie, gdy górnicy Bitcoin zobaczą, że nie przetworzona transakcja obejmuje środki, które ktoś inny już „wydobył”, po prostu przestają pracować nad niedokończoną transakcją, ponieważ jest ona teraz dla nich bezwartościowa.

Nie ma tu żadnego altruizmu: w końcu, jeśli większość sieci już zdecydowała się zaakceptować inną transakcję i włączyć ją do łańcucha bloków jako „tę, którą społeczność akceptuje jako ważną”, to sprzeczna transakcja, która nie została zrealizowana przez, ale jest gorzej niż bezużyteczny dla celów górniczych.

Jeśli nadal będziesz próbował przetworzyć sprzeczną transakcję, to nawet jeśli w końcu uda ci się ją „wydobyć”, nikt nie zaakceptuje twojego potwierdzenia drugiego po wpisie, ponieważ nie ma w tym nic, aby to zrobić…

…więc z góry wiesz, że nigdy nie otrzymasz żadnych opłat transakcyjnych ani premii Bitcoin za zbędną pracę wydobywczą, a tym samym z góry wiesz, że nie ma sensu tracić na to czasu ani prądu.

Tak długo, jak żadna osoba (ani pula wydobywcza, ani kartel pul wydobywczych) nigdy nie kontroluje więcej niż 50% sieci Bitcoin, nikt nie powinien być w stanie dysponować wystarczającą ilością czasu i energii, aby „odtwierdzić” już zaakceptowaną transakcji, tworząc nowy łańcuch potwierdzeń, który przewyższa wszystkie istniejące.

Zaoferuj więcej pieniędzy…

Biorąc pod uwagę, że właśnie wspomnieliśmy opłaty transakcyjne, prawdopodobnie możesz zobaczyć, dokąd to zmierza.

Kiedy górnik pomyślnie potwierdzi transakcję, która ostatecznie zostanie przyjęta na blockchain (w rzeczywistości pakiet transakcji), otrzymuje nagrodę w postaci nowo wybitych bitcoinów (obecnie kwota wynosi BTC6.25) plus wszystkie opłaty oferowane za każdą transakcję w pakiecie.

Innymi słowy, możesz zachęcić górników do priorytetowego traktowania transakcji, oferując nieco więcej opłat transakcyjnych niż wszyscy inni…

…lub jeśli się nie spieszysz, możesz zaoferować niską opłatę transakcyjną i uzyskać wolniejszą usługę od społeczności górniczej.

W rzeczywistości, jeśli naprawdę nie dbasz o to, jak długo to potrwa, możesz zaoferować zapłacenie zerowych bitcoinów jako opłaty transakcyjnej.

Tak właśnie zrobili holenderscy policjanci dla 155 ofiar z 13 różnych krajów, które poprosiły o pomoc w odzyskaniu swoich danych.

Wysłali oszustom 155 płatności z wybranych przez siebie adresów BTC, oferując zerowe opłaty transakcyjne.

Oszuści, najwyraźniej polegając na oskryptowanym, automatycznym procesie, natychmiast odesłali klucze deszyfrujące.

Gdy gliniarze mieli już każdy klucz odszyfrowywania, natychmiast wysyłali transakcję „podwójnego wydatkowania”…

…tym razem z kuszącą opłatą oferowaną w zamian za wypłacenie tych samych funduszy, które pierwotnie zaoferowali oszustom z powrotem do siebie!

Zgadnij, które transakcje zwróciły uwagę górników jako pierwsze? Zgadnij, które z nich zostały potwierdzone? Zgadnij, które transakcje spełzły na niczym?

Proponowane płatności dla przestępców spadły jak gorące kartofle przez społeczność Bitcoin, zanim oszuści dostali zapłatę, ale po ujawnili klucze deszyfrujące.

Jednorazowy wynik

Dobre wieści…

…z wyjątkiem, oczywiście, że ta pułapka (to nie jest sztuczka, jeśli jest zrobiona zgodnie z prawem!) nie zadziała ponownie.

Niestety, wszystko, co oszuści będą musieli zrobić w przyszłości, to czekać, aż zobaczą, że ich płatności są potwierdzone, zanim odpowiedzą za pomocą kluczy deszyfrujących, zamiast uruchamiać się natychmiast po pierwszym pojawieniu się każdego żądania transakcji.

Niemniej jednak gliniarze tym razem przechytrzył oszustów, a 155 osób odzyskało swoje dane za darmo.

A przynajmniej za prawie nic – jest drobna kwestia opłat transakcyjnych, które były niezbędne, aby plan zadziałał, chociaż przynajmniej żadna z tych pieniędzy nie trafiła bezpośrednio do oszustów. (Opłaty trafiają do górników każdej transakcji.)

Może to być stosunkowo skromny wynik i może być to jednorazowe zwycięstwo, ale mimo wszystko go chwalimy!

Nie masz czasu lub wiedzy, aby zająć się reagowaniem na zagrożenia cyberbezpieczeństwa? Martwisz się, że cyberbezpieczeństwo odciągnie Cię od wszystkich innych rzeczy, które musisz zrobić?

Dowiedz się więcej o: Zarządzanie wykrywaniem i reagowaniem Sophos:

Całodobowe polowanie na zagrożenia, wykrywanie i reagowanie ▶

- blockchain

- pomysłowość

- kontr-hack

- kryptowaluta

- portfele kryptowalutowe

- krypto-wymiana

- bezpieczeństwo cybernetyczne

- cyberprzestępcy

- Bezpieczeństwo cybernetyczne

- Zasuwa

- Departament Bezpieczeństwa Wewnętrznego

- cyfrowe portfele

- holenderska policja

- zapora

- Kaspersky

- Prawo i porządek

- malware

- Mcafee

- Nagie bezpieczeństwo

- NexBLOC

- plato

- Platon Ai

- Analiza danych Platona

- Gra Platona

- PlatoDane

- platogaming

- ransomware

- VPN

- zabezpieczenia stron internetowych

- zefirnet

![S3, odc. 126: Cena szybkiej mody (i pełzania funkcji) [Audio + tekst]](https://platoaistream.net/wp-content/uploads/2023/03/s3-ep-126-the-price-of-fast-fashion-and-feature-creep-audio-text-360x188.png)

![S3, odc. 114: Zapobieganie cyberzagrożeniom — powstrzymaj je, zanim one powstrzymają Ciebie! [Dźwięk + tekst]](https://platoaistream.net/wp-content/uploads/2022/12/s3-ep114-preventing-cyberthreats-stop-them-before-they-stop-you-audio-text-360x188.png)