Histórias de segurança cibernética são como ônibus: aquele que você está esperando não aparece por muito tempo, então dois chegam de uma vez.

O assunto especializado que de repente apareceu duas vezes esta semana é: ressonância.

Na segunda-feira, escrevemos sobre a música de Janet Jackson de 1989 Nação do Ritmo, e como inadvertidamente se transformou em uma prova de conceito para uma exploração de falha do Windows que foi relatada em 2005.

Essa história foi divulgada apenas recentemente, como um pouco de diversão histórica estranha, e com igual senso de diversão, MITRE atribuiu-lhe um número oficial do bug CVE (confusa, no entanto, com um carimbo de data de 2022, porque foi quando se tornou conhecido).

Nessa “exploração”, algo sobre a batida e a mistura de frequências na música supostamente incomodava as unidades de disco nos laptops Windows de um determinado fornecedor, combinando com as frequências vibracionais naturais dos discos rígidos da velha escola…

… a ponto de os efeitos de ressonância produzirem vibração suficiente para travar o disco, o que travou o driver, o que travou o Windows.

Aparentemente, mesmo laptops próximos com o mesmo modelo de disco podem ser R&Bed até o ponto de falha, derrubando o sistema operacional remotamente.

A solução, aparentemente, envolveu adicionar algum tipo de filtro passa-banda (banda como em “faixa de frequências”, não como em “grupo de músicos”) que cortou a ressonância e a sobrecarga, mas deixou o som bem definido o suficiente para soar normal.

Dois ônibus ao mesmo tempo

Bem, adivinhe?

Por volta da mesma época em que o Nação do Ritmo história quebrou, um pesquisador da Universidade Ben-Gurion do Negev, em Israel, publicou um trabalho de pesquisa sobre problemas de ressonância em giroscópios de telefones celulares.

Os giroscópios de telefone modernos não têm volantes giratórios alojados em gimbals, como os brinquedos de giroscópio de equilíbrio que você pode ter visto ou até mesmo possuído quando jovem, mas são baseados em nanoestruturas de silício gravadas que detectam movimento e movimento através do campo magnético da Terra.

O artigo de Mordechai Guri é intitulado GAIROSCOPE: Injetando dados de computadores com gap de ar para giroscópios próximos, e o título resume muito bem a história.

A propósito, se você está se perguntando por que as palavras-chave Universidade Ben-Gurion e espaço de ar toque um sino, é porque os acadêmicos de lá rotineiramente ter quantidades absurdas de diversão são contribuintes regulares para o campo de como gerenciar o vazamento de dados dentro e fora de áreas seguras.

Mantendo um entreferro

Assim chamado redes airgapped são comumente usados para tarefas como desenvolver software antimalware, pesquisar explorações de segurança cibernética, manipular documentos secretos ou confidenciais com segurança e manter instalações de pesquisa nuclear livres de interferência externa.

O nome significa literalmente o que diz: não há conexão física entre as duas partes da rede.

Portanto, se você assumir com otimismo que hardwares de rede alternativos, como Wi-Fi e Bluetooth, são controlados adequadamente, os dados só podem se mover entre “dentro” e “fora” de uma maneira que requer intervenção humana ativa e, portanto, podem ser robustamente regulados, monitorados , supervisionado, assinado, registrado e assim por diante.

Mas e quanto a um insider corrupto que quer quebrar as regras e roubar dados protegidos de uma forma que seus próprios gerentes e equipe de segurança dificilmente identificarão?

Pesquisadores da Universidade Ben-Gurion criaram muitos truques estranhos, mas viáveis, de exfiltração de dados ao longo dos anos, juntamente com técnicas para detectá-los e preveni-los, muitas vezes dando a eles nomes realmente estranhos…

…tal como LANTENA, onde pacotes de rede aparentemente inocentes nos fios que conectam o lado confiável da rede na verdade produzem ondas de rádio fracas que podem ser detectadas por um colaborador fora do laboratório seguro com um dongle USB equipado com antena e um receptor de rádio definido por software:

Or velocidades do ventilador costumava enviar sinais sonoros secretos, em um truque apelidado de FÃS TRANSMISSOR:

Ou usando capacitores em uma placa-mãe para atuar como minúsculos alto-falantes em um computador com seu próprio alto-falante removido deliberadamente.

Ou acrescentando significado ao quantidade de tonalidade vermelha na tela de segundo a segundo, e muitos outros ponte aérea truques.

O problema com o som

Exfiltrar dados por meio de um alto-falante é bastante fácil (modems de computador e acopladores acústicos faziam isso há mais de 50 anos), mas há dois problemas aqui: [1] os próprios sons gritando dos alto-falantes no lado confiável de uma rede airgapped são um pouco de doação, e [2] você precisa de um microfone não detectado e não regulamentado no lado não confiável da rede para captar os ruídos e gravá-los sub-repticiamente.

O problema [1] foi superado pela descoberta de que muitos, se não a maioria, dos alto-falantes de computador podem realmente produzir os chamados ultra sons, com frequências altas o suficiente (tipicamente 17,000 hertz ou acima) que poucos, se houver, humanos podem ouvi-los.

Ao mesmo tempo, um microfone de telefone celular típico pode captar sons ultrassônicos do outro lado do entreferro, fornecendo assim um canal de áudio oculto.

Mas o truque [2] foi frustrado, pelo menos em parte, pelo fato de que a maioria dos telefones celulares ou tablets modernos têm configurações facilmente verificadas para controlar o uso do microfone.

Assim, os telefones que são pré-equipados para violar as políticas de “não são permitidos dispositivos de gravação” podem ser facilmente detectados por uma verificação de supervisão antes de serem autorizados a entrar em uma área segura.

(Em outras palavras, há uma chance real de ser pego com um “microfone ao vivo” se o seu telefone estiver configurado em uma condição obviamente não compatível, o que pode resultar em prisão ou pior.)

Como você descobriu no título do artigo de Guri, no entanto, acontece que o chip de giroscópio na maioria dos telefones celulares modernos – o chip que detecta quando você vira a tela de lado ou pega o dispositivo – pode ser usado como um microfone muito rudimentar.

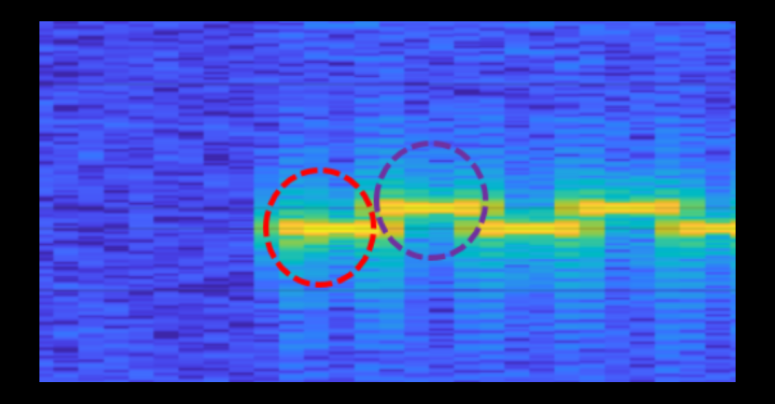

Bastante simplificado, o sistema de exfiltração de dados GAIROSCOPE envolve a exposição de um telefone celular conhecido a uma gama de frequências ultrassônicas (no exemplo de Guri, estas eram um pouco acima de 19,000 hertz, muito alto para quase qualquer pessoa na Terra ouvir) e descobrir uma frequência precisa que provoca ressonância detectavelmente anormal no chip do giroscópio.

Depois de encontrar uma ou mais frequências ressonantes seguramente fora do alcance da audição humana, você efetivamente tem as duas extremidades de um canal de sinalização de dados secreto, com base em frequências que podem ser geradas de forma inaudível em uma extremidade e detectadas de forma confiável, sem usar um microfone normal, no outro.

A razão para direcionar o giroscópio é que a maioria dos telefones celulares trata o sinal do giroscópio como incontroverso do ponto de vista de privacidade e segurança, e permite que aplicativos (no Android, isso inclui até o navegador Chrome) leiam o giroscópio X, Y e Z leituras de posição por padrão, sem nenhuma permissão especial.

Isso significa que um dispositivo móvel que aparentemente foi configurado no modo “sem possibilidade de espionagem” pode, no entanto, receber dados secretos e inaudíveis por meio de um canal de áudio secreto.

Não fique muito animado com a taxa de transferência, no entanto.

As taxas de dados geralmente parecem ser de cerca de 1 bit por segundo, o que faz com que os modems de computador de 50 anos pareçam rápidos…

…mas dados como chaves secretas ou senhas geralmente têm apenas algumas centenas ou alguns milhares de bits, e mesmo 1 bit/s pode ser suficiente para vazá-los através de um airgap seguro e saudável em alguns minutos ou horas.

O que fazer?

A “cura” óbvia para esse tipo de truque é banir telefones celulares inteiramente de suas áreas seguras, uma precaução que você deve esperar nas proximidades de qualquer rede airgapped séria.

Em áreas menos seguras onde airgaps são usados, mas telefones celulares são permitidos (sujeito a configurações específicas verificadas) como uma conveniência operacional, a invenção do GAIROSCOPE muda as regras.

A partir de agora, você desejará verificar se os usuários desativou as configurações do sistema de "detecção de movimento", além de bloquear o acesso ao microfone, Wi-Fi, Bluetooth e outros recursos já conhecidos pelos riscos de vazamento de dados que trazem.

Por último, se você estiver realmente preocupado, você pode desconectar alto-falantes internos em qualquer computador no lado seguro da rede…

…ou use um filtro de frequência ativo, assim como aquele fornecedor de laptop sem nome fez para bloquear o desonesto Nação do Ritmo sinais em 2005.

(O artigo de Guri mostra um circuito elétrico analógico simples para cortar as frequências de áudio acima de um valor escolhido.)

- espaço de ar

- Ben Guron

- Universidade Ben-Gurion

- blockchain

- Coingenius

- carteiras de criptomoeda

- cryptoexchange

- cíber segurança

- cibercriminosos

- Cíber segurança

- Vazamento de informações

- Perda de Dados

- Departamento de Segurança Interna

- carteiras digitais

- firewall

- GAIROSCÓPIO

- Kaspersky

- malwares

- Mcafee

- Segurança nua

- NexBLOC

- platão

- platão ai

- Inteligência de Dados Platão

- Jogo de Platão

- PlatãoData

- jogo de platô

- VPN

- vulnerabilidade

- a segurança do website

- zefirnet