Usamos o aplicativo Mail da Apple o dia todo, todos os dias para lidar com e-mails profissionais e pessoais, incluindo um suprimento abundante de comentários muito bem-vindos do Naked Security, perguntas, ideias para artigos, relatórios de erros de digitação, sugestões de podcast e muito mais.

(Continue chegando – recebemos mensagens muito mais positivas e úteis do que trolls, e adoramos continuar assim: tips@sophos.com é como chegar até nós.)

Sempre achamos que o aplicativo Mail é um burro de carga muito útil que nos serve bem: não é especialmente sofisticado; não está cheio de recursos que nunca usamos; é visualmente simples; e (pelo menos até agora), tem sido obstinadamente confiável.

Mas deve ter havido um problema sério na versão mais recente do aplicativo, porque a Apple acabou de empurrado um patch de segurança de um bug para iOS 16, levando o número da versão para iOS 16.0.3e corrigindo uma vulnerabilidade específica do Mail:

Um e apenas um bug está listado:

Impacto: o processamento de uma mensagem de e-mail criada com códigos maliciosos pode levar a uma negação de serviço Descrição: um problema de validação de entrada foi resolvido com uma validação de entrada aprimorada. CVE-2022-22658

Boletins de “um bug”

Em nossa experiência, os boletins de segurança de “um bug” da Apple, ou pelo menos os boletins de N-bug para N pequenos, são a exceção e não a regra, e muitas vezes parecem chegar quando há um perigo claro e presente, como um zero desbloqueável Exploração de -dia ou sequência de exploração.

Talvez a atualização de emergência recente mais conhecida desse tipo tenha sido uma correção dupla de dia zero em agosto de 2022, que corrigiu um ataque de dois canos que consistia em uma falha de execução remota de código no WebKit (uma forma de entrada) seguida por uma falha de execução de código local no próprio kernel (uma forma de assumir o controle completamente):

Esses bugs foram oficialmente listados não apenas como conhecidos por pessoas de fora, mas também como estando sob abuso ativo, presumivelmente por implantar algum tipo de malware que poderia controlar tudo o que você fazia, como espionar todos os seus dados, tirar capturas de tela secretas, ouvir para chamadas telefônicas e tirar fotos com sua câmera.

Cerca de duas semanas depois, a Apple até divulgou um atualização inesperada para iOS 12, uma versão antiga que a maioria de nós presumia ser efetivamente “abandonware”, tendo estado visivelmente ausente das atualizações de segurança oficiais da Apple por quase um ano antes disso:

(Aparentemente, o iOS 12 foi afetado pelo bug do WebKit, mas não pelo buraco do kernel subsequente que tornou a cadeia de ataque muito pior nos produtos Apple mais recentes.)

Desta vez, porém, não há menção de que o bug corrigido na atualização para iOS 16.0.3 foi relatado por alguém fora da Apple, ou então esperaríamos ver o localizador nomeado no boletim, mesmo que apenas como “um pesquisador anônimo”.

Também não há nenhuma sugestão de que o bug já seja conhecido pelos invasores e, portanto, já esteja sendo usado para travessuras ou coisa pior…

…mas a Apple, no entanto, parece pensar que é uma vulnerabilidade sobre a qual vale a pena publicar um boletim de segurança.

Você recebeu correspondência, recebeu correspondência, recebeu correspondência...

Assim chamado negação de serviço (DoS) ou me bata à vontade os bugs são frequentemente considerados leves no cenário de vulnerabilidade, porque geralmente não fornecem um caminho para os invasores recuperarem dados que não deveriam ver, ou adquirirem privilégios de acesso que não deveriam ter, ou executar código malicioso de sua própria escolha.

Mas qualquer bug DoS pode rapidamente se transformar em um problema sério, especialmente se continuar acontecendo repetidamente depois de ser acionado pela primeira vez.

Essa situação pode surgir facilmente em aplicativos de mensagens se o simples acesso a uma mensagem com armadilha travar o aplicativo, porque normalmente você precisa usar o aplicativo para excluir a mensagem problemática…

…e se a falha acontecer rápido o suficiente, você nunca terá tempo suficiente para clicar no ícone da lixeira ou para excluir a mensagem ofensiva antes que o aplicativo trave novamente, e novamente, e novamente.

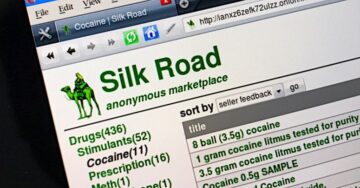

Numerosas histórias apareceram ao longo dos anos sobre cenários desse tipo de “texto de morte” no iPhone, incluindo:

É claro que o outro problema com o que chamamos, brincando, de CRASH: GOTO CRASH bugs em aplicativos de mensagens é que outras pessoas podem escolher quando enviar mensagens para você e o que colocar na mensagem…

…e mesmo se você usar algum tipo de regra de filtragem automatizada no aplicativo para bloquear mensagens de remetentes desconhecidos ou não confiáveis, o aplicativo normalmente precisará processar suas mensagens para decidir de quais deseja se livrar.

(Observe que este relatório de bug se refere explicitamente a uma falha devido a “processando uma mensagem de e-mail criada com códigos maliciosos”.)

Portanto, o aplicativo pode travar de qualquer maneira e continuar travando sempre que for reiniciado, enquanto tenta lidar com as mensagens que não conseguiu lidar da última vez.

O que fazer?

Quer você tenha as atualizações automáticas ativadas ou não, vá para Configurações > Geral > Atualização de software para verificar (e, se necessário, instalar) a correção.

A versão que você deseja ver após a atualização é iOS 16.0.3 ou mais tarde.

Dado que a Apple lançou um patch de segurança apenas para esse bug DoS, acreditamos que algo perturbador pode estar em jogo se um invasor descobrir isso.

Por exemplo, você pode acabar com um dispositivo pouco utilizável que precisaria ser completamente limpo e reinstalado para restaurá-lo para uma operação saudável…

SAIBA MAIS SOBRE VULNERABILIDADES

Clique e arraste nas ondas sonoras abaixo para pular para qualquer ponto. Você também pode ouça diretamente no Soundcloud.

- Apple

- blockchain

- Coingenius

- acidente de morte

- carteiras de criptomoeda

- cryptoexchange

- CVE-2022-22658

- cíber segurança

- cibercriminosos

- Cíber segurança

- Departamento de Segurança Interna

- carteiras digitais

- firewall

- iOS

- Kaspersky

- malwares

- Mcafee

- Segurança nua

- NexBLOC

- platão

- platão ai

- Inteligência de Dados Platão

- Jogo de Platão

- PlatãoData

- jogo de platô

- VPN

- vulnerabilidade

- a segurança do website

- zefirnet

![S3 Ep117: A criptocrise que não foi (e adeus para sempre ao Win 7) [Áudio + Texto]](https://platoaistream.net/wp-content/uploads/2023/01/s3-ep117-the-crypto-crisis-that-wasnt-and-farewell-forever-to-win-7-audio-text-360x188.png)

![S3 Ep114: Prevenção de ameaças cibernéticas – detenha-as antes que elas detenham você! [Áudio + Texto]](https://platoaistream.net/wp-content/uploads/2022/12/s3-ep114-preventing-cyberthreats-stop-them-before-they-stop-you-audio-text-360x188.png)