Você já se perguntou por que seu smartphone / laptop / desktop requer modificações constantes? Um dos motivos é que o novo patch de segurança oferece segurança mais abrangente em comparação com seu (s) antecessor (es). Da mesma forma, no ecossistema descentralizado especificamente em plataformas e aplicativos relacionados a blockchain, você poderia dizer que o sucessor do ZKP (prova de conhecimento zero) é NYM (por enquanto). Um nome mais popular VPN (uma rede privada virtual) pode ser visto como um dos predecessores do NYM. Uma prova de conhecimento zero requer três condições para completar a validação da prova, enquanto tal cenário não surgiria no NYM. Esta peça mostra o motivo pelo qual NYM se tornou um tanto essencial e ZYK está saindo de cena.

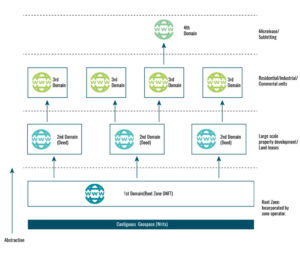

Esta a pesquisa mostra maneiras exclusivas de preservar a segurança e a privacidade usando aplicativos de código aberto e também Wi-Fi (fidelidade sem fio). Figura 3.1 dá uma ideia abstrata do funcionamento do backend. Ilustrações do navegador Tor e do analisador de Wi-Fi são usadas para mostrar como a privacidade é mantida por meio de uma combinação de infraestrutura de chave pública, certificados digitais, hash de senhas, tokens de segurança e segurança da camada de transporte também. Depois de examinar a figura 3.1, parece direto que a autenticação é a primeira etapa. Depois disso, um token de sessão ou certificado é gerado. É somente após a geração do certificado que o token de sessão é enviado após o recebimento de confirmação (ões) e sua resposta apropriada, bem como os dados, são enviados no final. O navegador Tor é um navegador de código aberto que utiliza o roteamento onion e a maioria das redes Wi-Fi sendo usadas por aplicativos que utilizam a linguagem Java, pois a codificação feita é comparativamente mais segura e difícil de hackear. A partir da pesquisa, pode-se afirmar que se estabeleceu a validação mútua entre o cliente e o servidor, salvaguardando simultaneamente a identidade do usuário. O anonimato foi alcançado por meio da utilização de Tor e tokens / certificados de tempo. Uma área que seria abordada no futuro é a modificação produtiva do acesso à rede Wi-Fi. Outra forma de salvaguardar os seus dados / utilizadores é através do “Firmware IdM” que é uma colaboração do Idemix Anonymous Credential System e da criptografia.

Como as preocupações com segurança e privacidade estão aumentando rapidamente, com um grande número da população em todo o mundo usando smartphones / dispositivos eletrônicos inteligentes para uso diário, arquitetura máquina a máquina (M2M) está se tornando relevante no que diz respeito à proteção dos dados privados do usuário. Se você não tem algum conhecimento sobre o funcionamento do back-end das próximas tecnologias como IoT, pode levar em consideração que o M2M está sendo visto como uma necessidade para IoT e tecnologias futuras também. Isso também é visto como uma necessidade para eficácia e produtividade. Figura 1 vitrines esse identificador exclusivo (UID) para um identificador baseado em IoT abrangeria uma mistura de MAC, Hash, IMEI, URI, URN, EPC e DOI, um poço para fins de responsabilidade transparente global. O modelo de referência de arquitetura (ARM) mencionado nesta peça mostra como a interação entre diferentes camadas ocorre mantendo a estrutura de IoT de segurança no backend. O funcionamento do modelo proposto é apresentado na figura 4. De certa forma, a figura representa todo o ciclo de vida de um produto / serviço (metaforicamente falando). Um fator (entre outros) que torna este modelo proposto único é que ele fornece autenticação, autorização, gerenciamento de atributos, credencial e provisionamento de chave criptográfica também. A (s) funcionalidade (ões) adicional (is) que ele oferece é devido à fusão do sistema IdM com o FIRMWARE Key rock IdM. Outro add-on que este protótipo proposto oferece incluem atributos para administrar contratos inteligentes também que não estão presentes no modelo SCIM (sistema para gerenciamento de identidade de domínio cruzado). No final, esta pesquisa mostrou que o modelo proposto oferece uma solução onde várias credenciais de segurança podem ser obtidas através da técnica de preservação de privacidade. A pesquisa a seguir ajuda a resolver o problema da autenticação privada entre o ecossistema aberto descentralizado por meio das credenciais do NYM.

No momento, a questão das plataformas descentralizadas pode ser dita como um paradoxo da gestão de identidade. Você / usuário deseja divulgar suas informações pessoais o mínimo possível (com razão). Mas, para evitar um Ataque Sybil (o invasor subverte a proeminência do serviço de rede criando um grande número de identidades fictícias e as utiliza para ganhar influência desproporcional), Token / credencial NYM é construído dentro de um NYM Framework. O infográfico exibido abaixo irá guiá-lo no entendimento da (s) relação (ões) entre os vários jogadores envolvidos no fluxo / troca de Tokens NYM.

Se você observar, alguns podem vincular os tokens, enquanto outros não. A palavra “Linkable” refere-se ao fato de que um terceiro dentro do sistema pode vincular um usuário às suas respectivas atividades com outras entidades / terceiros na grade NYM. O processo geral é iniciado quando o usuário obtém os tokens NYM. Depois disso, os validadores / autenticadores modificam os tokens em credenciais. Em seguida, o usuário mostra suas respectivas credenciais ao provedor de serviço, após o que os validadores / autenticadores confirmam a transferência de tokens para o provedor de serviço. Para entender instantaneamente, os números mencionados acima das linhas também podem ajudar a obter clareza momentânea sobre a estrutura do NYM. Como a ideia e o modelo proposto estão atualmente em seu estágio inicial, pode-se supor que muitas modificações ocorrerão nos próximos dias. O próximo modelo que indica tendências semelhantes em relação à privacidade holística do NYM está contando como seu protótipo pode resolver o problema de ataque de negação de serviço, revogando múltiplas janelas de linkabilidade, aumentando o protocolo de aquisição Verinym com rede Tor.

O modelo a seguir pode ser visto como o outro lado da mesma moeda (metaforicamente falando). Como mencionado SUA PARTICIPAÇÃO FAZ A DIFERENÇA, o Nymble Framework utiliza dois terceiros confiáveis, a saber, o Psednym Manager (PM) e o Nymble Manager (NM). Um usuário é criado quando o PM e o NM emitem, juntamente com um conjunto de tokens de autenticação não vinculáveis, apenas uma vez (nomeados como Nymble).

O infográfico colocado acima representa as várias maneiras pelas quais os diferentes atores da rede podem interagir uns com os outros. SP também pode ser referido como o provedor de serviços. Em suma, o Nymble Issuer é denominado NI. O emissor do Verinym é escrito como VI e PE também pode ser visto como extrator de pseudônimo. As setas no final das linhas o ajudarão a entender o que todas as diferentes atividades podem ser feitas.

Todos os modelos únicos propostos mencionados acima são maneiras diferentes de mencionar que, para obter privacidade holística, NYM é melhor do que ZYK. Para saber mais sobre as últimas mudanças na área de blockchain ou se você quiser tirar algumas dúvidas ou quiser saber como embebê-lo em sua empresa pode ser útil, visite Prima Felicitas.

191 visualizações no total, 191 visualizações hoje

- "

- 2020

- 67

- 84

- Acesso

- aquisição

- atividades

- Adicionar

- Adicional

- Todos os Produtos

- entre

- Anonimato

- aplicações

- ÁREA

- ARM

- Autenticação

- autorização

- blockchain

- navegador

- Prédio

- certificado

- certificados

- Codificação

- Moeda

- colaboração

- vinda

- contratos

- Credenciais

- criptografia

- dados,

- Descentralizada

- Dispositivos/Instrumentos

- digital

- ecossistema

- fidelidade

- Figura

- Empresa

- Primeiro nome

- Quadro

- futuro

- Global

- Grade

- guia

- cortar

- hash

- Hashing

- Como funciona o dobrador de carta de canal

- HTTPS

- idéia

- Dados de identificação:

- gerenciamento de identidade

- influência

- infográfico

- INFORMAÇÕES

- Infraestrutura

- interação

- envolvido

- iot

- IT

- Java

- manutenção

- Chave

- língua

- grande

- mais recente

- LINK

- mac

- de grupos

- média

- modelo

- nomeadamente

- rede

- Acesso à rede

- redes

- números

- Oferece

- Outros

- Outros

- EDUCAÇAO FISICA

- senhas

- Remendo

- fotografia

- Plataformas

- Popular

- população

- presente

- Prima Felicitas

- política de privacidade

- privado

- produtividade

- prova

- público

- pesquisa

- resposta

- segurança

- Tokens de segurança

- conjunto

- Baixo

- smart

- Smart Contracts

- So

- Etapa

- .

- Tecnologias

- O Futuro

- tempo

- token

- Tokens

- Portão

- Tor Navegador

- transporte

- URI

- Virtual

- VPN

- Wi-fi

- Windows

- sem fio

- dentro

- mundo

- prova de conhecimento zero