Tempo de leitura: 5 minutos

Explore qual parte da ponte precisa de segurança e como implementá-la.

2022 foi o ano de hacks de ponte, com 5 hacks principais: Qubit, Wormhole, Ronin, Harmony e Nomad. Cada protocolo enfrentou pesadas perdas em milhões. As pontes facilitam a transação entre cadeias, mas de que adianta se não podemos mantê-las seguras?

Neste blog, apresentamos diferentes aspectos desse blog e o que você deve saber ao criar ou auditar um para evitar esses grandes hacks em pontes e criar um ecossistema Web3 melhor e mais seguro.

Dissecando a ponte do ponto de vista da segurança

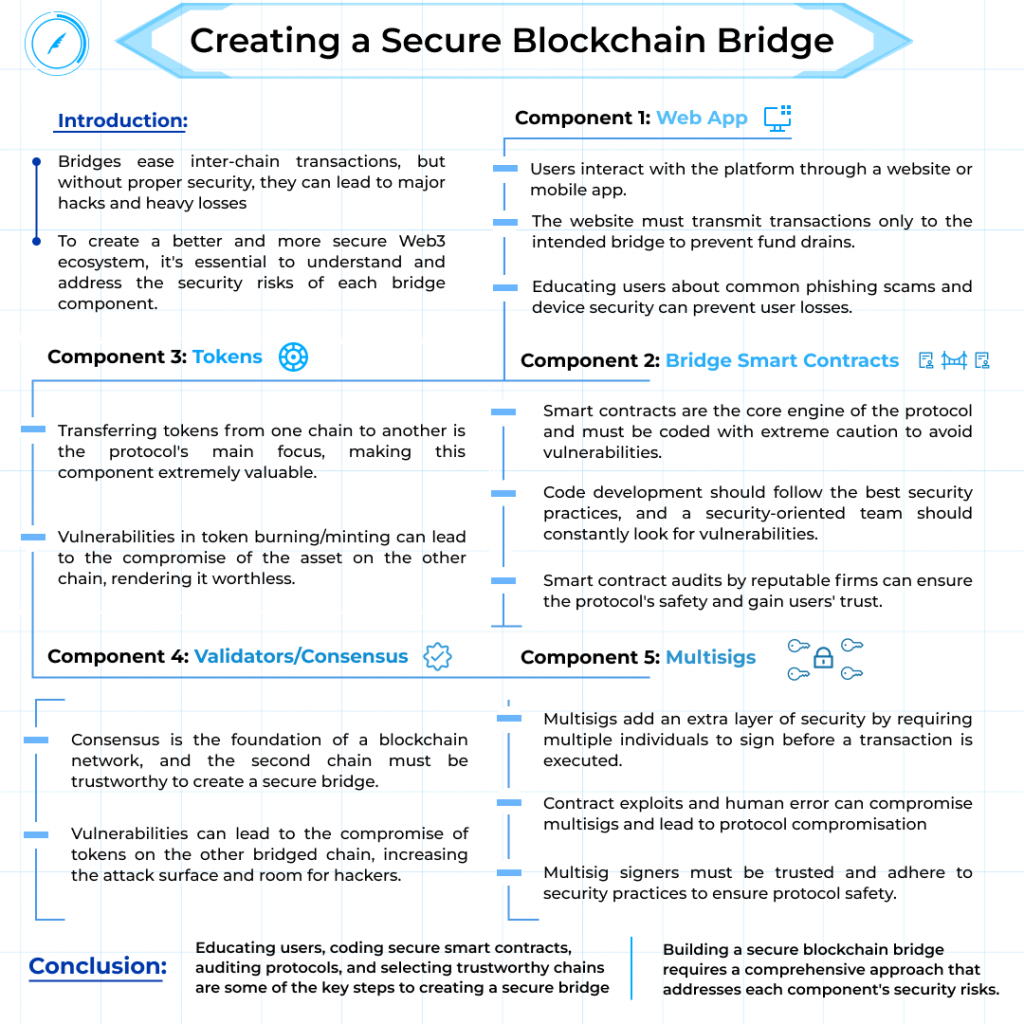

Existem diferentes aspectos de uma ponte. Normalmente, uma ponte compreende Web App, RPC, Smart Contracts, Tokens, Validators, Multisigs e a comunidade. Estaremos lidando com cada um desses aspectos e quais coisas relacionadas à segurança procurar em alguns deles.

aplicativo web

Esta parte é onde os usuários interagem com uma plataforma de serviços. Pode ser um site ou um aplicativo móvel. Este é desenvolvido pelo criador do protocolo ou pode ser feito por terceiros para o protocolo, este em um estágio posterior interage com o RPC (mais adiante) para interagir com a ponte do núcleo.

A principal área de risco no Web App é o próprio site. O Site, que funciona como uma plataforma para os usuários interagirem com o blockchain, deve estar transmitindo as transações apenas e somente para a ponte pretendida e não alguns contratos desconhecidos, que posteriormente podem esvaziar a carteira do usuário. Portanto, deve haver uma verificação adequada de que cada interação entre a plataforma e o blockchain deve estar em contratos conhecidos.

O outro fator de risco em Web Apps é o usuário final. É preciso fazer mais para educar o usuário. Os usuários geralmente são vítimas de sites de phishing ou têm seus dispositivos infectados, resultando em drenagem de fundos. Para salvar seu usuário de tais protocolos de perda, considere educá-los sobre os erros comuns que os usuários cometem.

Ponte de contratos inteligentes

Os contratos inteligentes fazem parte do protocolo em que devemos ser extremamente cautelosos e procurar constantemente vulnerabilidades ao codificá-los. Eles são o principal mecanismo do protocolo. A ponte consistirá em muitos desses contratos inteligentes, e muitas funcionalidades provavelmente exigirão vários contratos para interagir, criando espaço para vulnerabilidades.

Os contratos inteligentes também são visíveis para todos; esta é uma vantagem que a infraestrutura blockchain tem transparência. Qualquer pessoa pode ver o que o protocolo faz e como ele funciona tecnicamente passando pelo código do contrato inteligente, mas isso também significa que seu código-fonte está aberto e os hackers podem tirar proveito disso. Assim é extremamente importante deixar seu protocolo sem vulnerabilidades e torná-lo seguro em primeira mão.

A equipe de desenvolvimento que escreve o código para o contrato inteligente deve ser uma equipe competente que dê um passo orientado à segurança e, a cada passo, pergunte se esse bloco de código pode de alguma forma levar à vulnerabilidade. As melhores práticas de desenvolvimento estão sendo seguidas? e deve estar sempre pronto em caso de violação de segurança.

Desenvolver contratos inteligentes seguros é uma tarefa desafiadora. Leva anos de prática para dominar o ofício. Portanto, é sempre aconselhável e importante fazer uma “auditoria de contrato inteligente” de empresas conhecidas como a QuillAudits. Com uma equipe de especialistas experientes, a QuillAudits cobre todos os aspectos do protocolo do ponto de vista da segurança e não deixa nada ao acaso. Este é um dos parâmetros mais importantes que ditam o sucesso de qualquer protocolo. Ao ser auditado, o protocolo ganha a confiança dos usuários ao publicar o relatório de auditoria de uma empresa reconhecida.

Tokens

Esta é a parte mais valiosa do protocolo. Nosso protocolo gira em torno disso; estamos tentando transferir tokens de uma cadeia para outra, mas é mais complexo lidar com tokens. Veja bem, o sistema pode ter muitas vulnerabilidades, principalmente quando falamos em queimar/cunhar.

Uma coisa interessante é que, em alguns casos, seu pool de tokens em uma cadeia é comprometido. Adivinha o que vai acontecer com o ativo da outra cadeia? O ativo na outra cadeia não tem lastro e não pode ser contabilizado, o que pode torná-lo sem valor.

Validadores/Consenso

O consenso representa a base de uma rede blockchain. Embora o Ethereum e outras cadeias conhecidas sejam seguras e testadas, pode haver um problema se você criar uma ponte para outra cadeia não tão testada.

O problema não é apenas tokens comprometidos. Isso pode levar ao comprometimento de seus tokens na outra cadeia em ponte. A segunda cadeia deve ser confiável para criar uma ponte segura. Ele também aumenta a superfície de ataque e dá aos hackers espaço para procurar vulnerabilidades.

Multisigs

Alguns dos ataques mais prejudiciais a pontes em 2022 foram principalmente por causa dessa parte. Portanto, este é um tópico importante para a segurança da ponte. A ponte provavelmente é controlada por um ou mais multisigs, que são carteiras que exigem que vários indivíduos assinem antes que a transação seja executada.

Os multisigs adicionam uma camada extra de segurança, não limitando a autoridade a um único signatário, mas dando direitos de voto a diferentes signatários. Esses multisigs também podem permitir que os contratos de ponte sejam atualizados ou pausados.

Mas estes não são infalíveis. Há muitos aspectos relacionados à segurança nele. Uma delas é a exploração de contratos, os multisigs são implementados como contratos inteligentes e, portanto, potencialmente vulneráveis a explorações. Muitos contratos multisigs foram testados por um longo tempo e estão indo bem, mas os contratos ainda são uma superfície de ataque adicional.

O erro humano é um dos principais fatores quando se trata de segurança de protocolo, e os signatários também são pessoas ou contas; portanto, eles podem ser comprometidos, resultando no comprometimento do protocolo. Qualquer indivíduo que seja signatário de uma carteira multisig deve ser confiável para não ser um adversário, é claro, mas também deve ser confiável para aderir às práticas de segurança, pois sua segurança é crucial para a segurança do protocolo.

Conclusão

As pontes seguem um mecanismo e uma implementação complexos. Essa complexidade pode abrir muitas portas para vulnerabilidades e permitir que hackers quebrem o protocolo. Para proteger o protocolo disso, muitas medidas podem ser tomadas, apenas algumas foram discutidas acima, mas nada supera os serviços de auditoria.

Os serviços de auditoria fornecem a melhor visualização e análise do protocolo do ponto de vista da segurança. Isso pode ajudar os protocolos a aumentar a popularidade e a confiança dos usuários e a protegê-los contra ataques. Assim, fazer uma auditoria antes de entrar no ar é sempre aconselhável para evitar prejuízos. QuillAuditorias está no jogo há muito tempo e fez um nome muito bom para si mesmo, verifique o site e navegue por blogs mais informativos.

6 Visualizações

- Conteúdo com tecnologia de SEO e distribuição de relações públicas. Seja amplificado hoje.

- Platoblockchain. Inteligência Metaverso Web3. Conhecimento Ampliado. Acesse aqui.

- Fonte: https://blog.quillhash.com/2023/04/07/part-2-bridging-the-blockchain-creating-a-secure-blockchain-bridge/

- :é

- 2022

- a

- Sobre

- acima

- Contas

- atos

- Adicional

- aderir

- Vantagem

- sempre

- análise

- e

- Outro

- qualquer um

- app

- Aplicativos

- SOMOS

- ÁREA

- por aí

- AS

- aspecto

- aspectos

- ativo

- At

- ataque

- Ataques

- auditor

- auditadas

- auditoria

- autoridade

- evitar

- BE

- Porque

- antes

- ser

- MELHOR

- Melhor

- entre

- Bloquear

- blockchain

- rede blockchain

- Blog

- Blogs

- violação

- Break

- PONTE

- em ponte

- pontes

- ponte

- trazer

- Prédio

- by

- CAN

- não podes

- casas

- casos

- cauteloso

- cadeia

- correntes

- desafiante

- chance

- verificar

- código

- Codificação

- comum

- comunidade

- competente

- integrações

- complexidade

- Comprometido

- Considerar

- constantemente

- contract

- contratos

- controlado

- núcleo

- curso

- cobre

- artesanato

- crio

- Criar

- criador

- crucial

- lidar

- desenvolvido

- Desenvolvimento

- Dispositivos/Instrumentos

- diferente

- discutido

- fazer

- portas

- cada

- ecossistema

- educar

- educar

- permitir

- Motor

- erro

- especialmente

- ethereum

- Cada

- todos

- experiente

- especialistas

- façanhas

- extra

- extremamente

- enfrentou

- fatores

- Cair

- empresas

- seguir

- seguido

- Escolha

- Foundation

- da

- funcionalidades

- funções

- fundo

- Ganhos

- jogo

- obtendo

- dá

- Dando

- Go

- vai

- Bom estado, com sinais de uso

- hackers

- hacks

- manipular

- acontecer

- prejudicial

- o Harmony

- Ter

- pesado

- ajudar

- HOT

- Como funciona o dobrador de carta de canal

- Como Negociar

- HTTPS

- executar

- implementação

- implementado

- importante

- in

- Crescimento

- Individual

- indivíduos

- informativo

- Infraestrutura

- interagir

- interação

- interage

- interessante

- emitem

- IT

- se

- Guarda

- conhecido

- camada

- conduzir

- Deixar

- como

- Provável

- viver

- longo

- muito tempo

- olhar

- fora

- perdas

- moldadas

- a Principal

- principal

- fazer

- muitos

- dominar

- max-width

- significa

- medidas

- mecanismo

- milhões

- erros

- Móvel Esteira

- Aplicativo móvel

- mais

- a maioria

- mover

- múltiplo

- Multisig

- nome

- Cria

- rede

- NOMAD

- normalmente

- of

- on

- ONE

- aberto

- Outros

- parâmetros

- parte

- festa

- Pessoas

- Phishing

- Sites de phishing

- plataforma

- platão

- Inteligência de Dados Platão

- PlatãoData

- ponto

- Ponto de vista

- piscina

- popularidade

- potencialmente

- prática

- práticas

- adequado

- protocolo

- segurança de protocolo

- protocolos

- fornecer

- Publishing

- Qubit

- Quilhash

- raises

- pronto

- reconhecido

- Denunciar

- representa

- requerer

- resultando

- direitos

- Risco

- Fator de risco

- RONIN

- Quarto

- seguro

- Segurança

- Salvar

- Segundo

- seguro

- segurança

- Serviços

- rede de apoio social

- assinar

- solteiro

- Locais

- smart

- smart contract

- Smart Contracts

- So

- alguns

- fonte

- código fonte

- Etapa

- Passo

- Ainda

- sucesso

- tal

- superfície

- .

- Tire

- toma

- Converse

- Tarefa

- Profissionais

- que

- A

- a segurança

- deles

- Eles

- si mesmos

- Este

- coisa

- coisas

- Terceiro

- Através da

- tempo

- para

- token

- Tokens

- tópico

- transação

- Transações

- transferência

- Transparência

- Confiança

- confiável

- atualizado

- usar

- Utilizador

- usuários

- validadores

- Valioso

- vário

- Vítima

- Ver

- visível

- vulnerabilidades

- vulnerabilidade

- Vulnerável

- Wallet

- Carteiras

- web

- Web3

- Ecossistema Web3

- Site

- BEM

- bem conhecido

- O Quê

- O que é a

- qual

- enquanto

- precisarão

- de

- wormhole

- anos

- investimentos

- zefirnet