Infelizmente, precisamos cobrir o Ransomware DEADBOLT várias vezes antes em Segurança Nua.

Por quase dois anos, esse player de nicho na cena do crime cibernético de ransomware tem se aproveitado principalmente de usuários domésticos e pequenas empresas de uma maneira muito diferente da maioria dos ataques de ransomware contemporâneos:

Se você estava envolvido em segurança cibernética cerca de dez anos atrás, quando o ransomware começou a se tornar um grande gerador de dinheiro para o submundo cibernético, você se lembrará sem carinho de todas as “grandes marcas” de ransomware naquela época: CryptoLocker, Locky, TeslaCrypt, E muitos mais.

Normalmente, os primeiros envolvidos no crime de ransomware dependiam de exigir pagamentos de chantagem quase acessíveis se você não fosse ao pub por um mês ou três de tantos indivíduos quanto eles. poderia.

Ao contrário dos bandidos de ransomware da liga principal de hoje, que você pode resumir como “objetivo de extorquir empresas por milhões de dólares centenas de vezes”, os primeiros jogadores seguiram uma rota mais voltada para o consumidor de “chantagear milhões de pessoas por US$ 300 cada” (ou US$ 600, ou US$ 1000 – os valores variavam).

A ideia era simples: ao embaralhar seus arquivos ali mesmo em seu próprio laptop, os bandidos não precisavam se preocupar com a largura de banda de upload da internet e tentar roubar todos os seus arquivos para que pudessem vendê-los de volta para você mais tarde.

Eles podem deixar todos os seus arquivos na sua frente, aparentemente à vista de todos, mas totalmente inutilizáveis.

Se você tentasse abrir um documento embaralhado com seu processador de texto, por exemplo, veria páginas inúteis cheias de repolho picado digital ou uma mensagem pop-up pedindo desculpas pelo aplicativo não reconhecer o tipo de arquivo e não conseguir abrir Em tudo.

Computador funciona, dados não

Normalmente, os bandidos fariam o possível para deixar seu sistema operacional e seus aplicativos intactos, concentrando-se em seus dados.

Na verdade, eles não queriam que seu computador parasse de funcionar completamente, por vários motivos importantes.

Em primeiro lugar, eles queriam que você visse e sentisse a dor de quão perto, mas ao mesmo tempo tão longe, seus preciosos arquivos estavam: suas fotos de casamento, vídeos de bebês, declarações de impostos, trabalhos de curso universitário, contas a receber, contas a pagar e todos os outros dados digitais que você vinha querendo voltar há meses, mas ainda não tinha conseguido.

Em segundo lugar, eles queriam que você visse a nota de chantagem que eles deixaram EM ENORMES CARTAS COM IMAGENS DRAMÁTICAS, instaladas como papel de parede da área de trabalho para que você não pudesse perder, completa com instruções sobre como adquirir as criptomoedas que você precisa comprar de volta a chave de descriptografia para decodificar seus dados.

Em terceiro lugar, eles queriam ter certeza de que você ainda poderia ficar online em seu navegador, primeiro para realizar uma busca inútil por “como se recuperar do ransomware XYZ sem pagar” e depois, à medida que o desânimo e o desespero se instalassem, para encontrar um amigo você sabia que poderia ajudá-lo com a parte de criptomoeda da operação de resgate.

Infelizmente, os primeiros jogadores dessa odiosa trama criminosa, principalmente a gangue CryptoLocker, se mostraram bastante confiáveis em responder com rapidez e precisão às vítimas que pagaram, ganhando uma espécie de reputação de “honra entre os ladrões”.

Isso pareceu convencer as novas vítimas de que, apesar de tudo isso, pagar um buraco gigante em suas finanças no futuro próximo, e que era um pouco como fazer um acordo com o diabo, provavelmente recuperaria seus dados.

Os ataques de ransomware modernos, por outro lado, geralmente visam colocar todos os computadores de empresas inteiras (ou escolas, hospitais, municípios ou instituições de caridade) no local ao mesmo tempo. Mas criar ferramentas de descriptografia que funcionem de forma confiável em toda a rede é uma tarefa de engenharia de software surpreendentemente difícil. Na verdade, recuperar seus dados confiando nos bandidos é um negócio arriscado. No Pesquisa Sophos Ransomware 2021, 1/2 das vítimas que pagaram perderam pelo menos 1/3 de seus dados e 4% delas não receberam nada de volta. Em 2022, descobrimos que a metade do caminho era ainda pior, com 1/2 dos que pagaram perdendo 40% ou mais de seus dados e apenas 4% deles recuperando todos os dados. No infame Oleoduto Colonial ransomware, a empresa disse que não pagaria, então notoriamente pagou mais de US$ 4,400,000 de qualquer maneira, apenas para descobrir que a ferramenta de descriptografia fornecida pelos criminosos era muito lenta para ser usada. Então, eles acabaram com todos os custos de recuperação que teriam se não tivessem pago os bandidos, além de uma saída de US$ 4.4 milhões que foi praticamente descartada pelo ralo. (Surpreendentemente, e aparentemente devido à má segurança cibernética operacional dos criminosos, o FBI finalmente recuperado cerca de 85% dos bitcoins pagos pela Colonial. No entanto, não confie nesse tipo de resultado: esses clawbacks em grande escala são uma rara exceção, não a regra.)

Um nicho lucrativo

Os bandidos do DEADBOLT, ao que parece, encontraram um nicho lucrativo por conta própria, pelo que eles não precisam invadir sua rede e abrir caminho em todos os computadores nela, e eles nem precisam se preocupar em infiltrar malware em seu laptop ou em qualquer um dos computadores comuns em seu casa, escritório ou ambos.

Em vez disso, eles usam varreduras de rede global para identificar dispositivos NAS não corrigidos (armazenamento conectado à rede), normalmente aqueles do grande fornecedor QNAP, e embaralham diretamente tudo em seu dispositivo de servidor de arquivos, sem tocar em mais nada em sua rede.

A ideia é que, se você estiver usando seu NAS como a maioria das pessoas faz em casa ou em uma pequena empresa – para backups e como armazenamento principal para arquivos grandes, como músicas, vídeos e imagens – perder o acesso a tudo em seu NAS é provavelmente será pelo menos tão catastrófico quanto perder todos os arquivos em todos os seus laptops e computadores de mesa, ou talvez até pior.

Como você provavelmente deixa seu dispositivo NAS ligado o tempo todo, os criminosos podem invadir sempre que quiserem, inclusive quando você estiver dormindo; eles só precisam atacar um dispositivo; eles não precisam se preocupar se você está usando computadores Windows ou Mac…

…e explorando um bug não corrigido no próprio dispositivo, eles não precisam enganar você ou qualquer outra pessoa em sua rede para baixar um arquivo suspeito ou clicar em um site duvidoso para obter sua posição inicial.

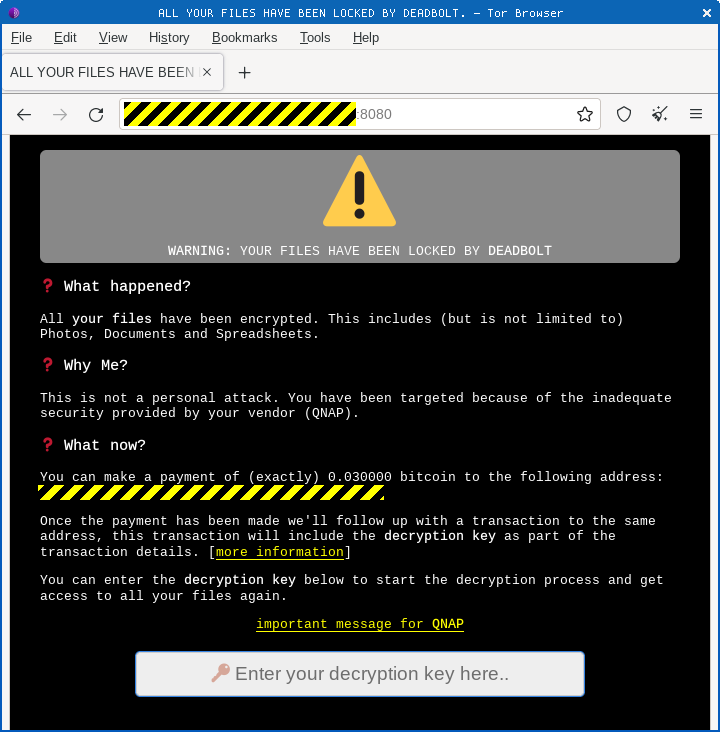

Os bandidos nem precisam se preocupar em receber uma mensagem por e-mail ou papel de parede da área de trabalho: eles reescrevem a página de login na interface da Web do seu dispositivo NAS, então assim que você tentar fazer login, talvez para descobrir por que todos os seus arquivos estão bagunçados, você recebe uma demanda de chantagem.

Ainda mais sorrateiramente, os bandidos do DEADBOLT descobriram uma maneira de lidar com você que evita qualquer correspondência de e-mail (possivelmente rastreável), não requer servidores da dark web (potencialmente complicado) e evita qualquer negociação: é o caminho deles ou a estrada de dados.

Simplificando, cada vítima recebe um endereço Bitcoin único para o qual eles são instruídos a enviar BTC 0.03 (atualmente [2022-10-21] pouco menos de US $ 600):

A transação em si atua tanto como uma mensagem (“Decidi pagar”) quanto como o próprio pagamento (“e aqui estão os fundos”).

Os bandidos então lhe enviam $ 0 em troca – uma transação que não tem propósito financeiro, mas que contém um comentário de 32 caracteres. (As transações de Bitcoin podem conter dados adicionais no campo conhecido como OP_RETURN que não transfere fundos, mas pode ser usado para incluir comentários ou notas.)

Esses 32 caracteres são dígitos hexadecimais que representam uma chave de descriptografia AES de 16 bytes exclusiva do seu dispositivo NAS codificado.

Você cola o código hexadecimal da transação BTC na “página de login” do ransomware e o processo aciona um programa de descriptografia deixado pelos bandidos que desembaralham (você espera!) todos os seus dados.

Chame a polícia!

Mas aqui está uma reviravolta fascinante para este conto.

A polícia holandesa, trabalhando em conjunto com uma empresa com experiência em criptomoedas, apresentou um truque sorrateiro próprio para neutralizar a dissimulação dos criminosos DEADBOLT.

Eles notaram que, se uma vítima enviasse um pagamento em Bitcoin para comprar de volta a chave de descriptografia, os bandidos aparentemente respondiam com a chave de descriptografia assim que a transação de pagamento em BTC atingia a rede Bitcoin em busca de alguém para “minerar”…

… em vez de esperar até que alguém no ecossistema Bitcoin relatasse que eles realmente mineraram a transação e, assim, a confirmaram pela primeira vez.

Em outras palavras, para usar uma analogia, os bandidos permitem que você saia da loja com o produto antes de aguardar o pagamento do cartão de crédito.

E embora você não possa cancelar explicitamente uma transação BTC, você pode enviar dois pagamentos conflitantes ao mesmo tempo (o que é conhecido no jargão como “gasto duplo”), contanto que você esteja feliz que o primeiro a receber coletado, extraído e “confirmado” é aquele que passará e, finalmente, será aceito pelo blockchain.

A outra transação será descartada, porque o Bitcoin não permite gastos duplos. (Se isso acontecesse, o sistema não poderia funcionar.)

Falando livremente, uma vez que os mineradores de Bitcoin veem que uma transação ainda não processada envolve fundos que outra pessoa já “extraiu”, eles simplesmente param de trabalhar na transação inacabada, alegando que agora não tem valor para eles.

Não há altruísmo envolvido aqui: afinal, se a maioria da rede já decidiu aceitar a outra transação, e abraçá-la no blockchain como “aquela que a comunidade aceita como válida”, a transação conflitante que não foi ainda é pior do que inútil para fins de mineração.

Se você continuar tentando processar a transação conflitante, mesmo que você a “mine” com sucesso no final, ninguém aceitará sua confirmação do segundo após o post, porque não há nada para eles fazerem isso…

…então você sabe de antemão que nunca receberá nenhuma taxa de transação ou bônus de Bitcoin por seu trabalho de mineração redundante e, portanto, sabe de antemão que não faz sentido perder tempo ou eletricidade com isso.

Enquanto nenhuma pessoa (ou pool de mineração, ou cartel de pools de mineração) controlar mais de 50% da rede Bitcoin, ninguém deve estar em posição de comandar tempo e energia suficientes para “desconfirmar” uma rede já aceita. transação criando uma nova cadeia de confirmações que supera todas as existentes.

Ofereça mais dinheiro…

Dado que acabamos de mencionar taxas de transação, Você provavelmente pode ver onde isso está acontecendo.

Quando um minerador confirma com sucesso uma transação que finalmente é aceita no blockchain (na verdade, um pacote de transações), ele recebe uma recompensa em bitcoins recém-criados (atualmente, o valor é BTC6.25), além de todas as taxas oferecidas para cada transação no pacote.

Em outras palavras, você pode incentivar os mineradores a priorizar sua transação oferecendo pagar um pouco mais em taxas de transação do que todos os outros…

…ou se você não estiver com pressa, você pode oferecer uma taxa de transação baixa e obter um serviço mais lento da comunidade de mineração.

Na verdade, se você realmente não se importa com quanto tempo leva, pode oferecer o pagamento de zero bitcoins como taxa de transação.

Foi o que os policiais holandeses fizeram por 155 vítimas de 13 países diferentes que pediram ajuda para recuperar seus dados.

Eles enviaram 155 pagamentos de sua própria seleção de endereços BTC para os bandidos, todos oferecendo o pagamento de taxas de transação de zero.

Os bandidos, aparentemente confiando em um processo automático com script, prontamente enviaram de volta as chaves de descriptografia.

Uma vez que os policiais tinham cada chave de descriptografia, eles imediatamente enviaram uma transação de “gasto duplo”…

... desta vez com uma taxa tentadora oferecida em troca de pagar os mesmos fundos que eles originalmente ofereceram aos bandidos de volta para si mesmos!

Adivinha quais transações chamaram a atenção dos mineradores primeiro? Adivinha quais foram confirmadas? Adivinha quais transações não deram em nada?

Os pagamentos propostos aos criminosos foram descartados como batatas quentes pela comunidade Bitcoin, antes os bandidos foram pagos, mas depois de eles revelaram as chaves de descriptografia.

Resultado único

Boas notícias…

…exceto, é claro, que essa armadilha (não é um truque se for legalmente feita!) não funcionará novamente.

Infelizmente, tudo o que os bandidos precisam fazer no futuro é esperar até que possam ver seus pagamentos confirmados antes de responder com as chaves de descriptografia, em vez de acionar imediatamente na primeira aparição de cada solicitação de transação.

Mesmo assim, os policiais enganou os bandidos desta vez, e 155 pessoas recuperaram seus dados gratuitamente.

Ou pelo menos por quase nada – há a pequena questão das taxas de transação que foram necessárias para fazer o plano funcionar, embora pelo menos nenhum desse dinheiro tenha ido diretamente para os bandidos. (As taxas vão para os mineradores de cada transação.)

Pode ser um resultado comparativamente modesto, e pode ser uma vitória única, mas nós o elogiamos mesmo assim!

Pouco tempo ou experiência para cuidar da resposta a ameaças de segurança cibernética? Preocupado que a segurança cibernética acabe distraindo você de todas as outras coisas que você precisa fazer?

Saiba mais sobre Detecção e Resposta Gerenciada Sophos:

Caça, detecção e resposta a ameaças 24 horas por dia, 7 dias por semana ▶

- blockchain

- Coingenius

- contra-ataque

- criptomoedas

- carteiras de criptomoeda

- cryptoexchange

- cíber segurança

- cibercriminosos

- Cíber segurança

- Deadbolt

- Departamento de Segurança Interna

- carteiras digitais

- polícia holandesa

- firewall

- Kaspersky

- Lei e ordem

- malwares

- Mcafee

- Segurança nua

- NexBLOC

- platão

- platão ai

- Inteligência de Dados Platão

- Jogo de Platão

- PlatãoData

- jogo de platô

- ransomware

- VPN

- a segurança do website

- zefirnet

![S3 Ep124: Quando os chamados aplicativos de segurança se tornam desonestos [Áudio + Texto]](https://platoaistream.net/wp-content/uploads/2023/03/s3-ep124-when-so-called-security-apps-go-rogue-audio-text-360x188.png)

![S3 Ep122: Pare de chamar cada violação de “sofisticada”! [Áudio + Texto]](https://platoaistream.net/wp-content/uploads/2023/02/s3-ep122-stop-calling-every-breach-sophisticated-audio-text-360x174.png)