Poveștile de securitate cibernetică sunt ca niște autobuze: cel pe care îl așteptați nu vine de mult, apoi sosesc două deodată.

Subiectul de specialitate care a apărut brusc de două ori în această săptămână este: rezonanță.

Luni, am scris despre melodia din 1989 a lui Janet Jackson Națiunea Ritmului, și cum s-a transformat din neatenție într-o dovadă de concept pentru o exploatare care se prăbușește Windows, care a fost raportată încă din 2005.

Povestea aceea a fost mediatizata doar recent, ca un pic de distracție istorică ciudată, și cu un simț egal al distracției, MITRE i-a atribuit un numărul oficial de eroare CVE (în mod confuz, totuși, cu un timbru de dată din 2022, pentru că atunci a devenit cunoscut pentru prima dată).

În acel „exploat”, ceva despre ritmul și amestecul de frecvențe din cântec ar fi deranjat unitățile de disc din laptopurile Windows ale unui anumit furnizor, potrivindu-se cu frecvențele vibraționale naturale ale hard disk-urilor vechi...

… până la punctul în care efectele de rezonanță au produs suficientă vibrație pentru a prăbuși discul, care a prăbușit driverul, care a prăbușit Windows.

Aparent, chiar și laptopurile din apropiere cu același model de disc ar putea fi R&Bed până la punctul de eșec, dând jos sistemul de operare de la distanță.

Soluția, aparent, a implicat adăugarea unui fel de filtru trece-bandă (trupa ca în „gama de frecvențe”, nu ca în „grup de muzicieni”) care a tăiat rezonanța și supraîncărcarea, dar a lăsat sunetul suficient de bine definit pentru a suna normal.

Două autobuze deodată

Ei bine, ghici ce?

Cam în același timp în care Națiunea Ritmului S-a spart povestea, un cercetător de la Universitatea Ben-Gurion din Negev din Israel a publicat o lucrare de cercetare despre problemele de rezonanță în giroscoapele telefoanelor mobile.

Giroscoapele moderne ale telefoanelor nu au volante care se rotesc găzduite în cardan, cum ar fi jucăriile cu giroscop de echilibrare pe care poate le-ați văzut sau chiar le-ați deținut când erați tânăr, dar se bazează pe nanostructuri de siliciu gravate care detectează mișcarea și mișcarea prin câmpul magnetic al pământului.

Lucrarea lui Mordechai Guri este intitulată GAIROSCOPE: Injectarea datelor de la computerele cu aer întrerupt în giroscoapele din apropiere, iar titlul rezumă destul de mult povestea.

Apropo, dacă vă întrebați de ce cuvintele cheie Universitatea Ben-Gurion și strat de aer Sună, pentru că academicienii de acolo au în mod obișnuit distracție absurdă contribuie în mod regulat la modul de gestionare a scurgerilor de date în și în afara zonelor securizate.

Menținerea unui spațiu de aer

Așa-zisul rețele cu întreținere sunt utilizate în mod obișnuit pentru sarcini precum dezvoltarea de software anti-malware, cercetarea exploatărilor de securitate cibernetică, gestionarea în siguranță a documentelor secrete sau confidențiale și păstrarea instalațiilor de cercetare nucleară fără interferențe externe.

Numele înseamnă literalmente ceea ce spune: nu există nicio legătură fizică între cele două părți ale rețelei.

Deci, dacă presupuneți cu optimism că hardware-ul de rețea alternativ, cum ar fi Wi-Fi și Bluetooth, sunt controlate corespunzător, datele se pot deplasa doar între „înăuntru” și „exterior” într-un mod care necesită intervenție umană activă și, prin urmare, pot fi reglementate, monitorizate în mod solid , supravegheat, deconectat, conectat și așa mai departe.

Dar ce zici de un insider corupt care vrea să încalce regulile și să fure date protejate într-un mod pe care propriii lor manageri și echipă de securitate este puțin probabil să-l detecteze?

Cercetătorii de la Universitatea Ben-Gurion au venit cu multe trucuri ciudate, dar viabile de exfiltrare a datelor de-a lungul anilor, împreună cu tehnici pentru detectarea și prevenirea acestora, dându-le adesea nume cu adevărat ciudate...

…ca LANTENĂ, unde pachetele de rețea cu aspect inocent de pe firele care conectează partea de încredere a rețelei produc de fapt unde radio slabe care pot fi detectate de un colaborator din afara laboratorului securizat cu un dongle USB echipat cu antenă și un receptor radio definit de software:

Or vitezele ventilatorului folosit pentru a trimite semnale sonore ascunse, într-un truc numit FANSMITTER:

Sau folosind condensatoare pe o placa de baza pentru a acționa ca niște difuzoare mici de rezervă într-un computer cu propriul difuzor eliminat în mod deliberat.

Sau adăugarea unui sens la plin de nuanță roșie pe ecran de la secundă la secundă și multe altele abstruse poduri aeriene trucuri.

Problema cu sunetul

Exfiltrarea datelor printr-un difuzor este destul de ușoară (modemurile computerelor și cuplele acustice o făceau acum mai bine de 50 de ani), dar există două probleme aici: [1] sunetele însele care țâșnesc din difuzoare de pe partea de încredere a unei rețele cu întreținere de aer sunt un pic de ofertă și [2] aveți nevoie de un microfon nedetectat, nereglementat pe partea neîncrezătoare a rețelei pentru a capta zgomotele și a le înregistra pe ascuns.

Problema [1] a fost depășită de descoperirea că multe, dacă nu majoritatea difuzoarelor de computer, pot produce efectiv așa-numitele cu ultrasunete sunete, cu frecvențe suficient de înalte (de obicei 17,000 de herți sau mai mult) încât puțini oameni, dacă există, să le poată auzi.

În același timp, un microfon tipic de telefon mobil poate capta sunete ultrasonice de cealaltă parte a spațiului de aer, oferind astfel un canal audio ascuns.

Dar trucul [2] a fost dejucat, cel puțin parțial, de faptul că majoritatea telefoanelor mobile sau tabletelor moderne au setări de configurare ușor de verificat pentru a controla utilizarea microfonului.

Așadar, telefoanele care sunt echipate în prealabil pentru a încălca politicile „nu sunt permise dispozitive de înregistrare” pot fi identificate cu ușurință printr-un control de supraveghere înainte de a li se permite să intre într-o zonă securizată.

(Cu alte cuvinte, există o șansă reală de a fi prins cu un „microfon live” dacă telefonul dvs. este configurat într-o stare evident neconformă, ceea ce ar putea duce la arestarea sau mai rău.)

După cum v-ați dat seama din titlul lucrării lui Guri, însă, se dovedește că cipul giroscopului din majoritatea telefoanelor mobile moderne – cipul care detectează când ați întors ecranul în lateral sau ați ridicat dispozitivul – poate fi folosit ca un microfon foarte rudimentar.

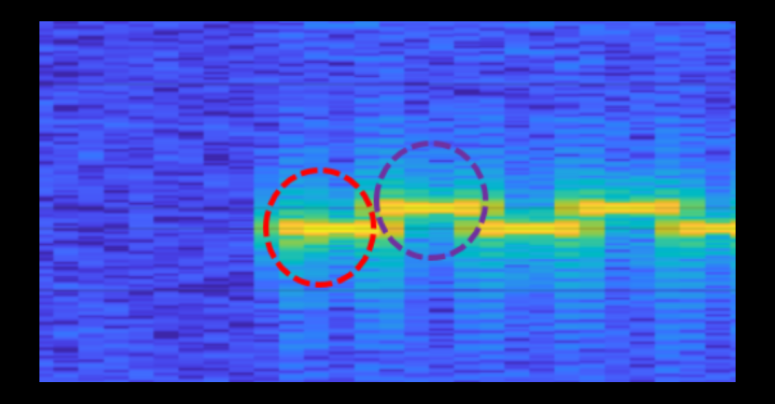

Foarte simplificat, sistemul de exfiltrare a datelor GAIROSCOPE presupune expunerea unui telefon mobil cunoscut la o gamă de frecvențe ultrasonice (în exemplul lui Guri, acestea erau cu puțin peste 19,000 de herți, prea mari pentru ca aproape oricine de pe pământ să o audă) și aflarea unei frecvențe precise care provoacă rezonanță anormală detectabil în cipul giroscopului.

Odată ce ați găsit una sau mai multe frecvențe de rezonanță în siguranță în afara domeniului de auz uman, aveți efectiv ambele capete ale unui canal ascuns de semnalizare a datelor, bazat pe frecvențe care pot fi generate inaudibil la un capăt și detectate în mod fiabil, fără a utiliza un microfon obișnuit, la celălalt.

Motivul țintirii giroscopului este că majoritatea telefoanelor mobile tratează semnalul giroscopului ca necontroversat din punct de vedere al confidențialității și securității și permit aplicațiilor (pe Android, acesta include chiar și browserul Chrome) să citească giroscopul X, Y și Z. citirile de poziție în mod implicit, fără permisiuni speciale.

Aceasta înseamnă că un dispozitiv mobil care aparent a fost configurat în modul „nu este posibilă interceptarea cu urechea” ar putea, totuși, să primească date secrete, inaudibile, printr-un canal audio ascuns.

Totuși, nu vă entuziasmați prea mult de debit.

Ratele de date par, în general, să fie de aproximativ 1 bit pe secundă, ceea ce face ca modemurile computerelor vechi de 50 de ani să pară rapide...

… dar datele precum cheile secrete sau parolele au adesea doar câteva sute sau câteva mii de biți și chiar și 1 bit/sec ar putea fi suficient pentru a le scurge printr-un spațiu de aer altfel sigur și sănătos în câteva minute sau ore.

Ce să fac?

„Leacul” evident pentru acest tip de truc este să interziceți telefoanele mobile în întregime din zonele dumneavoastră securizate, o precauție la care ar trebui să vă așteptați în vecinătatea oricărei rețele serioase întrerupte.

În zonele mai puțin sigure, în care sunt utilizate spații de aer, dar telefoanele mobile sunt totuși permise (sub rezerva unor setări specifice verificate) ca comoditate operațională, invenția GAIROSCOPE schimbă regulile.

De acum înainte, veți dori să verificați dacă utilizatorii au și-au dezactivat setările sistemului de „detecție a mișcării”., pe lângă blocarea accesului la microfon, Wi-Fi, Bluetooth și alte caracteristici deja binecunoscute pentru riscurile de scurgere de date pe care le aduc.

În cele din urmă, dacă ești cu adevărat îngrijorat, ai putea deconectați difuzoarele interne în orice computer din partea securizată a rețelei...

…sau utilizați un filtru de frecvență activ, la fel cum a făcut acel vânzător de laptop fără nume pentru a-l bloca pe necinstiți Națiunea Ritmului semnale în 2005.

(Hârtia lui Guri prezintă un circuit electric analogic simplu pentru a tăia frecvențele audio peste o valoare aleasă.)

- strat de aer

- Ben Guron

- Universitatea Ben-Gurion

- blockchain

- coingenius

- portofele de criptare

- criptoschimb

- securitate cibernetică

- cybercriminals

- Securitate cibernetică

- scurgeri de date

- pierderi de date

- Departamentul de Securitate Națională

- portofele digitale

- firewall

- GAIROSCOP

- Kaspersky

- malware

- McAfee

- Securitate goală

- NexBLOC

- Plato

- platoul ai

- Informații despre date Platon

- Jocul lui Platon

- PlatoData

- platogaming

- VPN

- vulnerabilitate

- securitatea site-ului

- zephyrnet