Google a lansat o serie de remedieri de securitate pentru codul browserului Chrome și Chromium la începutul acestei săptămâni...

… doar pentru a primi un raport de vulnerabilitate de la cercetătorii de la compania de securitate cibernetică Avast chiar în aceeași zi.

Răspunsul Google a fost să dea afară o altă actualizare de îndată ce s-a putut: o remediere cu o singură eroare CVE-2022-3723, descris cu legalismul obișnuit al Google, care spune:

Google este conștient de rapoarte conform cărora există o exploatare pentru CVE-2022-3723 în sălbăticie.

(Apple folosește, de asemenea, în mod regulat o versiune similară dezactivată a notificării OMG-everybody-there's-o-0-day, folosind cuvinte în sensul că „este conștient de un raport că [o] problemă ar fi putut fi exploatată în mod activ”.)

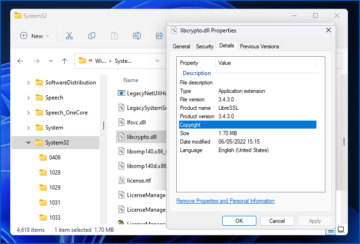

Această actualizare Chrome înseamnă că acum căutați un număr de versiune a 107.0.5304.87 sau mai tarziu.

În mod confuz, acesta este numărul versiunii de așteptat pe Mac sau Linux, în timp ce utilizatorii Windows pot obține 107.0.5304.87 or 107.0.5304.88, și, nu, nu știm de ce există două numere diferite acolo.

Pentru cât merită, cauza acestei găuri de securitate a fost descrisă ca „confuzie de tip în V8”, care este jargon pentru „a existat o eroare exploatabilă în motorul JavaScript care ar putea fi declanșată de coduri nesigure și date neîncrezătoare care au venit aparent inocent din exterior”.

Vorbind vag, asta înseamnă că este aproape sigur că simpla vizitare și vizualizare a unui site web cu capcană - ceva care nu ar trebui să te conducă singur în calea vătămării - ar putea fi suficientă pentru a lansa cod necinstit și a implanta malware pe dispozitivul tău, fără ferestre pop-up. sau alte avertismente de descărcare.

Acesta este ceea ce este cunoscut în argoul criminalității informatice ca a instalare drive-by.

„Conștient de rapoarte”

Bănuim, având în vedere că o companie de securitate cibernetică a raportat această vulnerabilitate și având în vedere publicarea aproape imediată a unei actualizări cu o singură eroare, defectul a fost descoperit în cursul unei investigații active privind o intruziune în computerul sau rețeaua unui client.

După o spargere neașteptată sau neobișnuită, în care căile evidente de intrare pur și simplu nu apar în jurnale, vânătorii de amenințări se îndreaptă de obicei către detaliile serioase ale jurnalelor de detectare și răspuns pe care le au la dispoziție, încercând să pună cap la cap sistemul... specificul de nivel a ceea ce s-a întâmplat.

Având în vedere că exploatările de execuție a codului de la distanță în browser (RCE) implică adesea rularea unui cod neîncrezat care a venit dintr-o sursă neîncrezătoare într-un mod neașteptat și a lansat un nou fir de execuție care în mod normal nu ar apărea în jurnale...

… accesul la date de „răspuns la amenințări” criminalistice suficient de detaliate poate nu numai să dezvăluie cum au intrat infractorii, ci și exact unde și cum în sistem au reușit să ocolească protecțiile de securitate care ar fi în mod normal existente.

Pur și simplu, lucrul invers într-un mediu în care puteți reda un atac de nenumărate ori și urmăriți cum se desfășoară, va dezvălui adesea locația, dacă nu funcționarea exactă, a unei vulnerabilități exploatabile.

Și, după cum vă puteți imagina, îndepărtarea în siguranță a unui ac dintr-un car de fân este mult, mult mai ușoară dacă aveți o hartă a tuturor obiectelor de metal ascuțite din carul de fân.

Pe scurt, ceea ce vrem să spunem este că atunci când Google spune „este la curent cu rapoartele” despre un atac lansat prin exploatarea Chrome în viața reală, suntem gata să presupunem că puteți traduce acest lucru în „bunul este real și este cu adevărat poate fi exploatat, dar pentru că noi înșine nu am investigat sistemul piratat în viața reală, suntem încă pe teren sigur dacă nu venim direct și spunem: „Hei, toată lumea, este o zi 0”. ”

Vestea bună despre descoperirile de erori de acest fel este că probabil s-au desfășurat în acest fel, deoarece atacatorii au vrut să păstreze secrete atât vulnerabilitatea, cât și trucurile necesare pentru a o exploata, știind că lăudarea cu tehnica sau folosirea ei prea larg ar grăbi descoperirea acesteia și astfel își scurtează valoarea în atacuri țintite.

Exploaturile RCE ale browserului de astăzi pot fi extrem de complexe de descoperit și costisitor de achiziționat, având în vedere cât de mult efort depun organizații precum Mozilla, Microsoft, Apple și Google pentru a-și întări browserele împotriva trucurilor nedorite de execuție a codului.

Cu alte cuvinte, timpul rapid de corecție de la Google și faptul că majoritatea utilizatorilor vor primi actualizarea rapid și automat (sau cel puțin semi-automat), înseamnă că noi, ceilalți, nu numai că putem ajunge din urmă cu escrocii, ci să ne întoarcem. înaintea lor.

Ce să fac?

Chiar dacă Chrome probabil se va actualiza singur, vă recomandăm întotdeauna să verificați oricum.

După cum am menționat mai sus, cauți 107.0.5304.87 (Mac și Linux), sau unul dintre 107.0.5304.87 și 107.0.5304.88 (Windows).

Utilizare Mai Mult > Ajutor > Despre Google Chrome > Actualizați Google Chrome.

Aromă Chromium cu sursă deschisă a browserului, cel puțin pe Linux, este, de asemenea, în prezent la versiune 107.0.5304.87.

(Dacă utilizați Chromium pe Linux sau pe unul dintre BSD-uri, poate fi necesar să verificați din nou cu producătorul de distribuție pentru a obține cea mai recentă versiune.)

Nu suntem siguri dacă versiunea Android a Chrome este afectată și, dacă da, ce număr de versiune să ne uităm.

Puteți urmări orice anunț de actualizare viitoare pentru Android pe Google Lansările Chrome blog.

Presupunem că browserele bazate pe Chrome de pe iOS și iPadOS nu sunt afectate, deoarece toate browserele Apple App Store sunt obligate să utilizeze subsistemul de navigare WebKit al Apple, care nu utilizează motorul JavaScript V8 al Google.

Interesant este că la momentul scrierii [2022-10-29T14:00:00Z], notele de lansare ale Microsoft pentru Edge descriu o actualizare datată 2022-10-27 (la două zile după ce această eroare a fost raportată de cercetători), dar nu enumerați CVE-2022-3723 ca una dintre remediile de securitate din acea versiune, care a fost numerotată 107.0.1418.24.

Prin urmare, presupunem că căutarea oricărei versiuni Edge mai mare decât aceasta va indica faptul că Microsoft a publicat o actualizare împotriva acestei găuri.

Puteți urmări patch-urile Edge prin intermediul Microsoft Actualizări de securitate Edge .

- 0 zi

- blockchain

- Chrome

- crom

- coingenius

- portofele de criptare

- criptoschimb

- CVE-2022-3723

- securitate cibernetică

- cybercriminals

- Securitate cibernetică

- Departamentul de Securitate Națională

- portofele digitale

- Margine

- Exploata

- firewall

- Google Chrome

- Kaspersky

- malware

- McAfee

- Securitate goală

- NexBLOC

- Plato

- platoul ai

- Informații despre date Platon

- Jocul lui Platon

- PlatoData

- platogaming

- VPN

- vulnerabilitate

- securitatea site-ului

- zephyrnet

- Zero Zero

![S3 Ep128: Deci vrei să fii un criminal cibernetic? [Audio + Text]](https://platoaistream.net/wp-content/uploads/2023/03/s3-ep128-so-you-want-to-be-a-cybercriminal-audio-text-360x188.png)