Agenția de Securitate Cibernetică și Securitate a Infrastructurii din SUA (CISA) a emis săptămâna aceasta aviz pentru un total de 49 de vulnerabilități în opt sisteme de control industrial (ICS) utilizate de organizații din mai multe sectoare ale infrastructurii critice – unele nepattchizate.

Necesitatea ca organizațiile din sectoarele de infrastructură critică să ia în considerare securitatea cibernetică este în creștere. Mediile ICS și tehnologia operațională (OT) nu mai sunt întrerupte, segmentate așa cum erau cândva și sunt din ce în ce mai accesibile prin Internet. Rezultatul este că ambele Rețelele ICS și OT au devenit ținte din ce în ce mai populare atât pentru actorii statului național, cât și pentru grupurile de amenințare motivate financiar.

Acest lucru este regretabil, având în vedere că multe dintre vulnerabilitățile din avizul CISA sunt exploatabile de la distanță, implică o complexitate scăzută a atacurilor și permit atacatorilor să preia controlul asupra sistemelor afectate, să manipuleze și să modifice setările, să escaladeze privilegiile, să ocolească controalele de securitate, să fure date și să blocheze sistemele. Vulnerabilitățile de mare severitate sunt prezente în produsele de la Siemens, Rockwell Automation, Hitachi, Delta Electronics, Keysight și VISAM.

Aviz CISA a coincis cu un raport al Uniunii Europene privind amenințările la adresa sectorului transporturilor, care avertizează și despre potențialul atacurilor de tip ransomware asupra Sisteme OT utilizate de aviație, agenții de transport maritim, feroviar și rutier. Cel puțin unele dintre sistemele vulnerabile din consultanța CISA se referă și la organizații din sectorul transporturilor.

Vulnerabilități cu complexitate redusă, cu impact ridicat

Șapte dintre cele 49 de vulnerabilități din avizul CISA se află în RUGGEDCOM APE1808 de la Siemens tehnologie și în prezent nu au nicio soluție. Vulnerabilitățile permit unui atacator să ridice privilegiile asupra unui sistem compromis sau să-l blocheze. Organizațiile din mai multe sectoare ale infrastructurii critice din întreaga lume folosesc în prezent produsul pentru a găzdui aplicații comerciale.

Alte șaptesprezece defecte sunt prezente în diferite componente terțe care sunt integrate în Dispozitivele Siemens Scalance W-700. Organizațiile din mai multe sectoare ale infrastructurii critice utilizează produsul, inclusiv cele din domeniul chimic, energetic, alimentar și agricultură și producție. Siemens a îndemnat organizațiile care folosesc produsul să-și actualizeze software-ul la v2.0 sau o versiune ulterioară și să implementeze controale pentru protejarea accesului la rețea la dispozitive.

Treisprezece dintre vulnerabilitățile nou dezvăluite afectează Delta Electronic' InfraSuite Device Master, o tehnologie pe care organizațiile din sectorul energetic o folosesc pentru a monitoriza starea de sănătate a sistemelor critice. Atacatorii pot exploata vulnerabilitățile pentru a declanșa condiții de refuzare a serviciului sau pentru a fura date sensibile care ar putea fi utile într-un atac viitor.

Alți furnizori din consultanța CISA, cu multiple vulnerabilități în produsele lor sunt Visam, al cărui Tehnologia Vbase Automation a explicat șapte defecte și Rockwell Automaton cu trei defecte în produsul său ThinManager utilizat în sectorul critic de producție. Keysight avea o vulnerabilitate Server de geolocalizare Keysight N6845A pentru comunicații și organizații guvernamentale și Hitachi a actualizat informații cu privire la o vulnerabilitate cunoscută anterior în sa Energy GMS600, PWC600 și Relion de produse.

Este a doua oară în ultimele săptămâni când CISA a avertizat organizațiile din sectoarele de infrastructură critică cu privire la vulnerabilități grave ale sistemelor pe care le folosesc în mediile tehnologice industriale și operaționale. În ianuarie, agenția a emis o alertă similară pe vulnerabilități în produsele de la 12 furnizori de ICS, inclusiv Siemens, Hitachi, Johnson Controls, Panasonic și Sewio. Ca și în cazul setului actual de defecte, multe dintre vulnerabilitățile din avizul anterior au permis actorilor amenințărilor să preia sistemele, să escaladeze privilegiile și să creeze alte ravagii în setările ICS și OT.

Sistemele OT în punctul de vedere

Între timp, un raport din această săptămână al Agenției Uniunii Europene pentru Securitate Cibernetică (ENISA) despre amenințări cibernetice la adresa sectorului transporturilor a avertizat cu privire la potențiale atacuri ransomware împotriva sistemelor OT, pe baza unei analize a 98 de incidente raportate public în sectorul transporturilor din UE, între ianuarie 2021 și octombrie 2022.

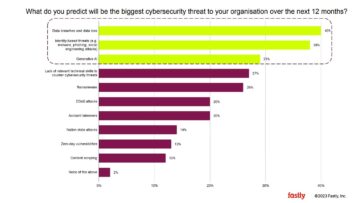

Analiza a arătat că infractorii cibernetici motivați financiar au fost responsabili pentru aproximativ 47% dintre atacuri. O pluralitate dintre aceste atacuri (38%) au fost legate de ransomware. Alte motivații comune au inclus întreruperi operaționale, spionaj și atacuri ideologice ale grupurilor hacktiviste.

Deși sistemele OT au fost uneori deteriorate colateral în aceste atacuri, cercetătorii ENISA nu au găsit nicio dovadă de atacuri direcționate asupra lor în cele 98 de incidente analizate. „Singurele cazuri în care sistemele OT și rețelele au fost afectate au fost fie atunci când rețelele întregi au fost afectate, fie atunci când sistemele IT critice pentru siguranță nu erau disponibile”, se arată în raportul ENISA. Cu toate acestea, agenția se așteaptă ca acest lucru să se schimbe. „Grupurile de ransomware vor viza și vor perturba probabil operațiunile OT în viitorul apropiat.”

Raportul agenției europene de securitate cibernetică a indicat un analiza ENISA anterioară care a avertizat despre actori de ransomware și alte grupuri noi de amenințări urmărite ca Kostovite, Petrovite și Erythrite care vizează sistemele și rețelele ICS și OT. Raportul a evidențiat, de asemenea, evoluția continuă a Malware specific ICS precum Industroyer, BlackEnergy, CrashOverride și InController ca semne ale interesului crescând al atacatorilor pentru mediile ICS.

„În general, adversarii sunt dispuși să dedice timp și resurse pentru a-și compromite obiectivele pentru a colecta informații din rețelele OT pentru scopuri viitoare”, se arată în raportul ENISA. „În prezent, majoritatea adversarilor din acest spațiu prioritizează prepoziționarea și colectarea de informații față de perturbare ca obiective strategice.”

- Distribuție de conținut bazat pe SEO și PR. Amplifică-te astăzi.

- Platoblockchain. Web3 Metaverse Intelligence. Cunoștințe amplificate. Accesați Aici.

- Sursa: https://www.darkreading.com/vulnerabilities-threats/cisa-warns-unpatched-vulnerabilities-ics-critical-infrastructure

- :este

- 2021

- 2022

- 98

- a

- Despre Noi

- acces

- accesibil

- actori

- consultativ

- afecta

- împotriva

- Agențiile

- agenție

- agricultură

- Alerta

- analiză

- și

- și infrastructură

- aplicatii

- SUNT

- în jurul

- AS

- At

- ataca

- Atacuri

- Automatizare

- bazat

- BE

- deveni

- între

- by

- CAN

- cazuri

- Schimbare

- chimic

- CISA

- comercial

- Comun

- Comunicații

- complexitate

- componente

- compromis

- compromisor

- Condiții

- Lua în considerare

- a continuat

- Control

- controale

- ar putea

- Crash

- crea

- critic

- Infrastructura critică

- Curent

- În prezent

- cybercriminals

- Securitate cibernetică

- Agenția de securitate cibernetică și infrastructură

- de date

- dedica

- Deltă

- dispozitiv

- Dispozitive

- dirijat

- distruge

- Ruptură

- perturbări

- oricare

- Electronic

- Componente electronice

- ELEVATE

- energie

- Întreg

- medii

- spionaj

- Eter (ETH)

- EU

- Europa

- european

- Uniunea Europeana

- dovadă

- evoluţie

- se așteaptă

- Exploata

- financiar

- Repara

- defecte

- alimente

- Pentru

- previzibil

- găsit

- din

- viitor

- culegere

- General

- dat

- glob

- Guvern

- Grupului

- În creştere

- recoltare

- Avea

- Sănătate

- Evidențiat

- hitachi

- gazdă

- Totuși

- HTTPS

- ICS

- punerea în aplicare a

- in

- inclus

- Inclusiv

- tot mai mult

- industrial

- informații

- Infrastructură

- integrate

- interes

- Internet

- implica

- Emis

- IT

- ESTE

- ianuarie

- ianuarie 2021

- Johnson

- jpg

- cunoscut

- Probabil

- mai lung

- Jos

- de fabricaţie

- Sector de producție

- multe

- Maritim

- modifica

- monitor

- cele mai multe

- motivat

- motivații

- multiplu

- Nevoie

- reţea

- Acces la retea

- rețele

- Nou

- Obiectivele

- octombrie

- of

- on

- ONE

- operațional

- Operațiuni

- organizații

- Altele

- Panasonic

- Plato

- Informații despre date Platon

- PlatoData

- Popular

- potenţial

- prezenta

- precedent

- în prealabil

- Prioritizarea

- privilegii

- Produs

- Produse

- protectoare

- public

- scopuri

- Calea ferata

- Ransomware

- Atacuri Ransomware

- recent

- legate de

- raportează

- Raportat

- cercetători

- Resurse

- responsabil

- rezultat

- drum

- s

- Said

- Al doilea

- sector

- sectoare

- securitate

- sensibil

- serios

- set

- setări

- Șapte

- Siemens

- Semne

- asemănător

- Software

- unele

- Spaţiu

- specific

- Strategic

- astfel de

- sistem

- sisteme

- Lua

- Ţintă

- direcționare

- obiective

- Tehnologia

- acea

- lor

- Lor

- Acestea

- terț

- în această săptămână

- amenințare

- actori amenințători

- amenințări

- trei

- timp

- la

- Total

- de transport

- transport

- declanşa

- nefericit

- uniune

- Actualizează

- actualizat

- us

- utilizare

- diverse

- furnizori

- Vulnerabilitățile

- vulnerabilitate

- vulnerabil

- avertizează

- săptămână

- săptămâni

- BINE

- voi

- dispus

- cu

- zephyrnet