Google tocmai a dezvăluit patru efecte critice bug-uri zero-day afectând o gamă largă de telefoane Android, inclusiv unele dintre propriile modele Pixel.

Aceste erori sunt puțin diferite de vulnerabilitățile dvs. obișnuite Android, care afectează de obicei sistemul de operare Android (care este bazat pe Linux) sau aplicațiile care vin împreună cu acesta, cum ar fi Google Play, Messages sau browserul Chrome.

Cele patru bug-uri despre care vorbim aici sunt cunoscute ca vulnerabilități în bandă de bază, ceea ce înseamnă că acestea există în firmware-ul special de rețea a telefonului mobil care rulează pe așa-numitul cip de bandă de bază al telefonului.

Strict vorbind, baseband este un termen folosit pentru a descrie părțile primare sau cu cea mai joasă frecvență ale unui semnal radio individual, spre deosebire de un semnal de bandă largă, care (foarte vag) constă din mai multe semnale de bandă de bază ajustate în numeroase intervale de frecvență adiacente și transmise în același timp în pentru a crește ratele de date, a reduce interferența, a partaja mai larg spectrul de frecvență, a complica supravegherea sau toate cele de mai sus. Cuvantul baseband este, de asemenea, folosit metaforic pentru a descrie cipul hardware și firmware-ul asociat care este utilizat pentru a gestiona trimiterea și primirea efectivă a semnalelor radio în dispozitivele care pot comunica fără fir. (Oarecum confuz, cuvântul baseband de obicei se referă la subsistemul dintr-un telefon care se ocupă de conectarea la rețeaua de telefonie mobilă, dar nu la cipurile și software-ul care gestionează conexiunile Wi-Fi sau Bluetooth.)

Modemul telefonului dvs. mobil

Cipurile de bandă de bază funcționează de obicei independent de părțile „non-telefonice” ale telefonului dumneavoastră mobil.

În esență, rulează un sistem de operare în miniatură propriu, pe un procesor propriu și funcționează împreună cu sistemul de operare principal al dispozitivului dvs. pentru a oferi conectivitate la rețea mobilă pentru efectuarea și preluarea apelurilor, trimiterea și primirea de date, roaming în rețea și așa mai departe. .

Dacă sunteți suficient de mare pentru a fi folosit internetul dialup, vă veți aminti că a trebuit să cumpărați un modem (prescurtare pentru modulator-şi-demodulator), pe care l-ați conectat fie la un port serial de pe spatele PC-ului, fie într-un slot de expansiune din interiorul acestuia; modemul s-ar conecta la rețeaua telefonică, iar computerul dvs. s-ar conecta la modem.

Ei bine, hardware-ul și software-ul în bandă de bază al telefonului dvs. mobil este, foarte simplu, un modem încorporat, implementat de obicei ca o subcomponentă a ceea ce este cunoscut sub numele de SoC al telefonului, prescurtare pentru sistem pe cip.

(Puteți să vă gândiți la un SoC ca la un fel de „circuit integrat integrat”, în care componentele electronice separate, care înainte erau interconectate prin montarea lor în imediata apropiere pe o placă de bază, au fost integrate și mai mult prin combinarea lor într-un singur pachet de cip.)

De fapt, veți vedea în continuare procesoare în bandă de bază denumite modemuri în bandă de bază, deoarece încă se ocupă de afacerea de modulare și demodulare a trimiterii și primirii de date către și de la rețea.

După cum vă puteți imagina, acest lucru înseamnă că dispozitivul dvs. mobil nu este doar expus riscului de infractorii cibernetici din cauza erorilor din sistemul de operare principal sau din una dintre aplicațiile pe care le utilizați...

…dar și riscul din cauza vulnerabilităților de securitate din subsistemul de bandă de bază.

Uneori, defectele benzii de bază permit unui atacator nu numai să pătrundă în modemul însuși de pe internet sau din rețeaua telefonică, ci și să pătrundă în sistemul de operare principal (deplasându-se lateral, Sau pivotant, cum îl numește jargonul) de la modem.

Dar chiar dacă escrocii nu pot trece de modem și mai departe în aplicațiile dvs., aproape sigur vă pot provoca o cantitate enormă de vătămări cibernetice doar prin implantarea de programe malware în banda de bază, cum ar fi adulmecarea sau deturnarea datelor din rețea, isprăvirea dvs. mesaje text, urmărirea apelurilor telefonice și multe altele.

Mai rău, nu poți să te uiți doar la numărul versiunii Android sau la numerele de versiune ale aplicațiilor tale pentru a verifica dacă ești vulnerabil sau corectat, deoarece hardware-ul de bandă de bază pe care îl ai și firmware-ul și corecțiile de care ai nevoie pentru el, depinde de dispozitivul tău fizic, nu de sistemul de operare pe care îl rulezi.

Chiar și dispozitivele care sunt în toate privințele evidente „același” – vândute sub aceeași marcă, folosind același nume de produs, cu același număr de model și aspect exterior – s-ar putea dovedi a avea cipuri de bandă de bază diferite, în funcție de fabrica le-a asamblat sau pe care piață au fost vândute.

Noile zile zero

Bug-urile descoperite recent de Google sunt descrise după cum urmează:

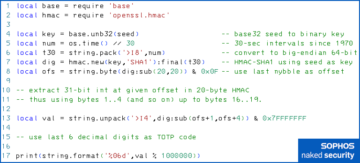

[Număr de eroare] CVE-2023-24033 (și alte trei vulnerabilități cărora nu li se atribuie încă identități CVE) au permis executarea codului de la distanță de la internet la banda de bază. Testele efectuate de [Google] Project Zero confirmă că aceste patru vulnerabilități permit unui atacator să compromită de la distanță un telefon la nivel de bandă de bază, fără a interacționa utilizatorul și necesită doar ca atacatorul să cunoască numărul de telefon al victimei.

Cu cercetări și dezvoltare suplimentare limitate, credem că atacatorii calificați ar fi capabili să creeze rapid un exploit operațional pentru a compromite dispozitivele afectate în mod silențios și de la distanță.

Într-o engleză simplă, o gaură de execuție a codului de la distanță de la internet la banda de bază înseamnă că infractorii ar putea injecta programe malware sau spyware prin internet în partea din telefon care trimite și primește date de rețea...

… fără să pună mâna pe dispozitivul tău real, să te ademenească către un site web necinstit, să te convingă să instalezi o aplicație dubioasă, să aștepți să dai clic pe butonul greșit într-un avertisment pop-up, să se dezvăluie cu o notificare suspectă sau să păcălească tu în orice alt fel.

18 bug-uri, patru ținute semi-secrete

Au existat 18 erori în acest ultim lot, raportate de Google la sfârșitul lui 2022 și începutul lui 2023.

Google spune că dezvăluie existența lor acum, deoarece timpul convenit a trecut de când au fost dezvăluiți (perioada de timp Google este de obicei de 90 de zile sau aproape), dar pentru cele patru erori de mai sus, compania nu dezvăluie niciun detaliu, menționând că :

Datorită unei combinații foarte rare a nivelului de acces oferit de aceste vulnerabilități și a vitezei cu care credem că ar putea fi realizată o exploatare operațională fiabilă, am decis să facem o excepție de politică pentru a întârzia divulgarea celor patru vulnerabilități care permit accesul la internet. executarea codului de la distanță în bandă de bază

Într-o engleză simplă: dacă ar fi să vă spunem cum funcționează aceste erori, le-am face mult prea ușor pentru infractorii cibernetici să înceapă să facă lucruri foarte rele multor oameni, implantând malware pe telefoanele lor.

Cu alte cuvinte, chiar și Google, care a atras controverse în trecut pentru că a refuzat să-și prelungească termenele limită de divulgare și pentru că a publicat în mod deschis codul de dovadă a conceptului pentru zilele zero încă nepattchizate, a decis să urmeze spiritul responsabilului său Project Zero. procesul de dezvăluire, mai degrabă decât să rămânem la litera acestuia.

Argumentul Google pentru a respecta în general literă și nu spiritul regulilor sale de divulgare nu este complet nerezonabil. Folosind un algoritm inflexibil pentru a decide când să dezvăluie detaliile erorilor necorecte, chiar dacă aceste detalii ar putea fi folosite pentru rău, compania susține că plângerile de favoritism și subiectivitate pot fi evitate, cum ar fi: „De ce compania X a primit trei în plus. săptămâni pentru a-și remedia erorile, în timp ce compania Y nu a făcut-o?”

Ce să fac?

Problema cu erorile care sunt anunțate, dar nu sunt dezvăluite complet este că este dificil să răspunzi la întrebările „Sunt afectat? Și dacă da, ce ar trebui să fac?”

Aparent, cercetarea Google s-a concentrat pe dispozitivele care foloseau o componentă de modem de bandă de bază marca Samsung Exynos, dar asta nu înseamnă neapărat că sistemul pe cip s-ar identifica sau s-ar marca ca Exynos.

De exemplu, recentele dispozitive Pixel ale Google folosesc propriul sistem pe cip al Google, marcat tensor, dar atât Pixel 6, cât și Pixel 7 sunt vulnerabili la aceste erori încă semi-secrete în bandă de bază.

Drept urmare, nu vă putem oferi o listă definitivă a dispozitivelor potențial afectate, dar Google raportează (sublinierea noastră):

Pe baza informațiilor de pe site-urile web publice care mapează chipset-urile pe dispozitive, produsele afectate includ probabil:

- Dispozitivele mobile de la Samsung, inclusiv cele din S22, M33, M13, M12, A71, A53, A33, A21s, A13, A12 și A04 serie;

- Dispozitivele mobile de la Vivo, inclusiv cele din S16, S15, S6, X70, X60 și X30 serie;

- Pixel 6 și Pixel 7 serie de dispozitive de la GoogleŞi

- orice vehicule care utilizează Exynos Auto T5123 chipset.

Google spune că firmware-ul benzii de bază atât pentru Pixel 6, cât și pentru Pixel 7 a fost patch-at ca parte a actualizărilor de securitate Android din martie 2023, așa că utilizatorii Pixel ar trebui să se asigure că au cele mai recente corecții pentru dispozitivele lor.

Pentru alte dispozitive, diferiți furnizori pot dura diferite perioade de timp pentru a-și expedia actualizările, așa că consultați furnizorul sau furnizorul dvs. de telefonie mobilă pentru detalii.

Între timp, aceste erori pot fi aparent ocolite în setările dispozitivului dvs., dacă:

- Dezactivați apelurile prin Wi-Fi.

- Dezactivați Voice-over-LTE (VoLTE).

În Google cuvinte, „dezactivarea acestor setări va elimina riscul de exploatare al acestor vulnerabilități.”

Dacă nu aveți nevoie sau nu folosiți aceste funcții, puteți să le dezactivați oricum până când știți cu siguranță ce cip de modem este în telefonul dvs. și dacă are nevoie de o actualizare.

La urma urmei, chiar dacă dispozitivul dvs. se dovedește a fi invulnerabil sau deja corectat, nu există niciun dezavantaj să nu aveți lucruri de care nu aveți nevoie.

Recomandăm imagine de pe Wikipedia, de utilizator Köf3, sub un CC BY-SA 3.0 licență.

- Distribuție de conținut bazat pe SEO și PR. Amplifică-te astăzi.

- Platoblockchain. Web3 Metaverse Intelligence. Cunoștințe amplificate. Accesați Aici.

- Sursa: https://nakedsecurity.sophos.com/2023/03/17/dangerous-android-phone-0-day-bugs-revealed-patch-or-work-around-them-now/

- :este

- 1

- 2022

- 2023

- 7

- a

- Capabil

- Despre Noi

- mai sus

- Absolut

- acces

- Suplimentar

- Ajustat

- afecta

- care afectează

- Algoritmul

- TOATE

- pe langa

- deja

- sumă

- și

- Android

- a anunțat

- răspunde

- aplicaţia

- aplicatii

- Apps

- SUNT

- susține

- argument

- în jurul

- AS

- asamblate

- alocate

- asociate

- At

- atrase

- autor

- Auto

- evitat

- înapoi

- imagine de fundal

- Rău

- BE

- deoarece

- Crede

- Pic

- Bluetooth

- frontieră

- De jos

- marca

- marcă

- Pauză

- în bandă largă

- browser-ul

- Bug

- gandaci

- construit-in

- afaceri

- buton

- cumpăra

- by

- apel

- apeluri

- CAN

- Centru

- cu siguranță

- verifica

- cip

- Chips

- chipset-ul

- Chrome

- browserul Chrome

- clic

- Închide

- cod

- culoare

- combinaţie

- combinând

- cum

- comunica

- companie

- plângeri

- component

- componente

- compromis

- efectuat

- Confirma

- Conectați

- Conexiuni

- Suport conectare

- contrast

- controversă

- ar putea

- acoperi

- crea

- criminali

- critic

- Crooks

- cve

- cybercriminals

- Periculos

- de date

- Zi

- decide

- hotărât

- definitiv

- întârziere

- În funcție

- descrie

- descris

- detalii

- Dezvoltare

- dispozitiv

- Dispozitive

- FĂCUT

- diferit

- dificil

- Dezvăluirea

- dezvăluire

- a descoperit

- Afişa

- Nu

- face

- Dont

- dezavantaj

- Devreme

- uşor

- oricare

- Electronic

- accent

- Engleză

- enorm

- suficient de

- asigura

- în întregime

- În esență,

- Chiar

- exemplu

- excepție

- execuție

- expansiune

- Exploata

- exploatare

- extinde

- suplimentar

- fabrică

- departe

- DESCRIERE

- Repara

- defecte

- concentrat

- urma

- urmează

- Pentru

- Frecvență

- din

- complet

- mai mult

- în general

- obține

- obtinerea

- Da

- Oferirea

- Google Play,

- manipula

- Mânere

- mâini

- Piese metalice

- Avea

- având în

- înălțime

- aici

- Gaură

- planare

- Cum

- HTML

- HTTPS

- i

- identifica

- identitățile

- implementat

- in

- include

- Inclusiv

- Crește

- independent

- individ

- informații

- instala

- integrate

- interacţiune

- interconectate

- Internet

- IT

- ESTE

- în sine

- jargon

- jpg

- Cunoaște

- cunoscut

- Târziu

- Ultimele

- scrisoare

- Nivel

- licență

- Probabil

- Limitat

- Listă

- Uite

- Principal

- face

- Efectuarea

- malware

- Hartă

- Martie

- Margine

- Piață

- max-width

- sens

- mijloace

- între timp

- mesaje

- ar putea

- Mobil

- dispozitiv mobil

- telefon mobil

- model

- Modele

- mai mult

- multiplu

- nume

- în mod necesar

- Nevoie

- nevoilor

- reţea

- Date de rețea

- rețele

- Nou

- normală.

- notificare

- număr

- numere

- numeroși

- evident

- of

- Vechi

- on

- ONE

- funcionar

- de operare

- sistem de operare

- operațional

- comandă

- Altele

- propriu

- pachet

- parte

- piese

- Trecut

- trecut

- Plasture

- Patch-uri

- Paul

- PC

- oameni

- telefon

- apeluri telefonice

- Telefoane

- fizic

- Pixel

- Simplu

- Plato

- Informații despre date Platon

- PlatoData

- Joaca

- astupat

- Politica

- pop-up

- poziţie

- postări

- potenţial

- primar

- Problemă

- proces

- procesor

- procesoare

- Produs

- Produse

- proiect

- furniza

- furnizorul

- public

- Editare

- Întrebări

- repede

- radio

- gamă

- RAR

- tarife

- mai degraba

- primește

- primire

- recent

- recent

- reduce

- menționat

- se referă

- refuzare

- de încredere

- minte

- la distanta

- scoate

- Raportat

- Rapoarte

- necesita

- cercetare

- cercetare și dezvoltare

- responsabil

- rezultat

- dezvălui

- Dezvăluit

- Risc

- norme

- Alerga

- funcţionare

- acelaşi

- Samsung

- spune

- securitate

- actualizări de securitate

- trimitere

- distinct

- de serie

- serie

- setări

- Distribuie

- Pantaloni scurți

- să

- Semnal

- semnalele

- pur şi simplu

- întrucât

- singur

- calificat

- slot

- IGMP

- So

- Software

- vândut

- solid

- unele

- oarecum

- vorbire

- special

- Spectru

- viteză

- spirit

- spyware

- Începe

- lipirea

- Încă

- astfel de

- supraveghere

- suspicios

- SVG

- sistem

- Lua

- vorbesc

- teste

- acea

- lor

- Lor

- se

- Acestea

- lucruri

- Crede

- trei

- timp

- interval de timp

- la

- de asemenea

- top

- Urmărire

- tranziţie

- transparent

- ÎNTORCĂ

- tipic

- în

- Actualizează

- actualizări

- URL-ul

- utilizare

- Utilizator

- utilizatorii

- obișnuit

- Vehicule

- vânzător

- furnizori

- versiune

- de

- Vulnerabilitățile

- vulnerabil

- Aşteptare

- de avertizare

- Cale..

- website

- site-uri web

- săptămâni

- BINE

- Ce

- dacă

- care

- în timp ce

- Wi-fi

- larg

- Gamă largă

- pe larg

- Wikipedia

- voi

- cu

- Cuvânt

- cuvinte

- Apartamente

- a lucrat

- ar

- Greșit

- X

- Ta

- zephyrnet

- zero