Compania chineză Zoetop, fosta proprietară a mărcilor de „modă rapidă” SHEIN și ROMWE, a fost amendată cu 1,900,000 de dolari de către statul New York.

În calitate de procuror general Letitia James pune-l într-o declarație de săptămâna trecută:

Măsurile slabe de securitate digitală ale SHEIN și ROMWE le-au făcut hackerilor să fure cu ușurință datele personale ale consumatorilor.

De parcă nu ar fi destul de rău, James a continuat să spună:

Datele personale au fost furate și Zoetop a încercat să le ascundă. Eșecul în a proteja datele cu caracter personal ale consumatorilor și mințitul despre acestea nu sunt la modă. SHEIN și ROMWE trebuie să își intensifice măsurile de securitate cibernetică pentru a proteja consumatorii de fraudă și furtul de identitate.

Sincer, suntem surprinși că Zoetop (acum SHEIN Distribution Corporation din SUA) a ieșit atât de ușor, având în vedere dimensiunea, bogăția și puterea mărcii companiei, lipsa aparentă a măsurilor de precauție de bază care ar fi putut preveni sau reduce pericolul reprezentat. de încălcare și de necinstea sa continuă în gestionarea încălcării după ce a devenit cunoscută.

Încălcare descoperită de străini

În conformitate cu de la biroul procurorului general din New York, Zoetop nici măcar nu a observat încălcarea, care a avut loc în iunie 2018, de la sine.

În schimb, procesatorul de plăți al lui Zoetop și-a dat seama că compania a fost încălcată, în urma unor rapoarte de fraudă din două surse: o companie de carduri de credit și o bancă.

Compania de carduri de credit a găsit datele cardurilor clienților SHEIN pentru vânzare pe un forum subteran, sugerând că datele au fost achiziționate în vrac de la compania însăși sau de la unul dintre partenerii săi IT.

Și banca a identificat SHEIN (pronunțat „ea în”, dacă nu ați rezolvat deja, nu „strălucește”) ca fiind ceea ce este cunoscut ca un CPP în istoricul de plată a numeroși clienți care fuseseră fraudați.

CPP este prescurtarea pentru punct comun de cumpărareși înseamnă exact ceea ce spune: dacă 100 de clienți raportează în mod independent fraudă împotriva cardurilor lor și dacă singurul comerciant comun către care toți cei 100 de clienți au făcut plăți recent este compania X...

… atunci aveți dovezi circumstanțiale că X este o cauză probabilă a „focarului de fraudă”, în același fel în care epidemiologul britanic John Snow a urmărit un focar de holeră din 1854 din Londra până la un pompa de apa poluata în Broad Street, Soho.

Munca lui Snow a ajutat la respingerea ideii că bolile pur și simplu „se răspândesc prin aer murdar”; a stabilit „teoria germenilor” ca realitate medicală și a revoluționat gândirea asupra sănătății publice. El a arătat, de asemenea, modul în care măsurarea și testarea obiectivă ar putea ajuta la conectarea cauzelor și efectelor, asigurându-se astfel că viitorii cercetători nu au pierdut timpul venind cu explicații imposibile și căutând „soluții” inutile.

Nu a luat măsuri de precauție

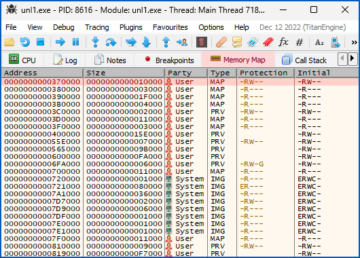

Deloc surprinzător, având în vedere că compania a aflat despre încălcare la mâna a doua, ancheta din New York a acuzat afacerea pentru că nu s-a deranjat cu monitorizarea securității cibernetice, având în vedere că „nu a efectuat scanări externe regulate de vulnerabilități și nu a monitorizat sau revizuit în mod regulat jurnalele de audit pentru a identifica incidentele de securitate.”

Ancheta a mai raportat că Zoetop:

- Hashing parolele utilizatorilor într-un mod considerat prea ușor de spart. Aparent, hashingul parolei a constat în combinarea parolei utilizatorului cu o sare aleatoare de două cifre, urmată de o iterație a MD5. Rapoartele de la pasionații de spargere a parolelor sugerează că o platformă de cracare autonomă cu 8 GPU cu hardware 2016 ar putea produce 200,000,000,000 de MD5-uri pe secundă atunci (sarea de obicei nu adaugă timp de calcul suplimentar). Acest lucru echivalează cu încercarea a aproape 20 de cvadrilioane de parole pe zi folosind un singur computer special. (Ratele de cracare ale MD5 de astăzi sunt aparent de aproximativ cinci până la zece ori mai rapide decât atât, folosind plăcile grafice recente.)

- Date înregistrate în mod imprudent. Pentru tranzacțiile în care a apărut o eroare, Zoetop a salvat întreaga tranzacție într-un jurnal de depanare, incluzând aparent detaliile complete ale cardului de credit (presupunem că acesta a inclus codul de securitate, precum și numărul lung și data de expirare). Dar chiar și după ce a aflat despre încălcare, compania nu a încercat să afle unde ar fi putut stoca acest tip de date necinstite ale cardurilor de plată în sistemele sale.

- Nu am putut fi deranjat cu un plan de răspuns la incident. Compania nu numai că nu a reușit să aibă un plan de răspuns în materie de securitate cibernetică înainte de a se produce încălcarea, dar se pare că nu s-a deranjat să vină cu unul după aceea, investigația arătând că „Nu am luat măsuri în timp util pentru a proteja mulți dintre clienții afectați.”

- A suferit o infecție cu programe spion în sistemul său de procesare a plăților. După cum a explicat ancheta, „Orice exfiltrare a datelor cardului de plată s-ar fi produs [astfel] prin interceptarea datelor cardului la punctul de cumpărare”. După cum vă puteți imagina, având în vedere lipsa unui plan de răspuns la incident, compania nu a putut spune ulterior cât de bine a funcționat acest malware de furt de date, deși faptul că detaliile cardurilor clienților au apărut pe dark web sugerează că atacatorii au fost de succes.

Nu a spus adevărul

Compania a fost, de asemenea, aspru criticată pentru lipsa de onestitate în modul în care a tratat clienții după ce a cunoscut amploarea atacului.

De exemplu, compania:

- A declarat că 6,420,000 de utilizatori (cei care au plasat efectiv comenzi) au fost afectați, deși știa că au fost furate 39,000,000 de înregistrări ale contului de utilizator, inclusiv acele parole cu hash inutil.

- A spus că a contactat cei 6.42 milioane de utilizatori, când de fapt doar utilizatorii din Canada, SUA și Europa au fost informați.

- Le-a spus clienților că „nu are nicio dovadă că informațiile cardului dvs. de credit au fost preluate din sistemele noastre”. în ciuda faptului că au fost alertate cu privire la încălcare de către două surse care au prezentat dovezi care sugerează exact acest lucru.

Compania, se pare, a neglijat de asemenea să menționeze că știa că a suferit o infecție cu malware care fura date și nu a fost în stare să furnizeze dovezi că atacul nu a dat nimic.

De asemenea, nu a reușit să dezvăluie că uneori a salvat cu bună știință detaliile complete ale cardului în jurnalele de depanare (cel puțin 27,295 ori, de fapt), dar nu a încercat de fapt să urmărească acele fișiere jurnal necinstite în sistemele sale pentru a vedea unde au ajuns sau cine ar fi putut avea acces la ele.

Pentru a aduce prejudiciu la insultă, ancheta a mai constatat că compania nu era conformă cu PCI DSS (jurnalele sale de depanare necinstite se asigurau de asta), i s-a ordonat să se supună unei investigații criminalistice PCI, dar apoi a refuzat să permită anchetatorilor accesul de care aveau nevoie. să-și facă treaba.

După cum documentele instanței notează în mod ironic, „[cu toate acestea, în analiza limitată pe care a efectuat-o, [investigatorul criminalist calificat PCI] a găsit mai multe domenii în care sistemele lui Zoetop nu erau conforme cu PCI DSS.”

Poate cel mai rău dintre toate, când compania a descoperit parole de pe site-ul său ROMWE pentru vânzare pe dark web în iunie 2020 și în cele din urmă și-a dat seama că aceste date au fost probabil furate în încălcarea din 2018 pe care încercase deja să o ascundă...

… răspunsul său, timp de câteva luni, a fost să prezinte utilizatorilor afectați un prompt de conectare care învinuiește victima, care spunea: „Parola dumneavoastră are un nivel de securitate scăzut și poate fi în pericol. Vă rugăm să vă schimbați parola de conectare”.

Acest mesaj a fost ulterior schimbat într-o declarație de diversiune care spunea: „Parola dumneavoastră nu a fost actualizată în mai mult de 365 de zile. Pentru protecția dumneavoastră, vă rugăm să îl actualizați acum.”

Abia în decembrie 2020, după ce o a doua tranșă de parole de vânzare a fost găsită pe dark web, ducând aparent partea ROMWE a breșei la peste 7,000,000 de conturi, compania a recunoscut clienților săi că au fost amestecați în ceea ce s-a referit în mod blând drept a „incident de securitate a datelor”.

Ce să fac?

Din păcate, pedeapsa în acest caz nu pare să pună prea multă presiune asupra „cui-i pasă-de-securitate-cibernetică-când-poți-pur și-achita-amenda?" companiile să facă ceea ce trebuie, fie înainte, în timpul sau după un incident de securitate cibernetică.

Ar trebui să fie mai mari sancțiunile pentru acest tip de comportament?

Atâta timp cât există companii care par să trateze amenzile pur și simplu ca pe un cost al afacerii care poate fi inclusă în buget în avans, sunt sancțiunile financiare chiar calea de urmat?

Sau ar trebui companiile care suferă încălcări de acest fel, apoi să încerce să împiedice anchetatorii terți și apoi să ascundă clienților lor întregul adevăr despre ceea ce sa întâmplat...

... pur și simplu să fie împiedicat să facă tranzacții, pentru dragoste sau bani?

Spune-ți părerea în comentariile de mai jos! (Puteți rămâne anonim.)

Nu este suficient timp sau personal?

Aflați mai multe despre Sophos Managed Detection and Response:

Vânătoarea, detectarea și răspunsul amenințărilor 24/7 ▶

- blockchain

- coingenius

- mușamaliza

- portofele de criptare

- criptoschimb

- securitate cibernetică

- cybercriminals

- Securitate cibernetică

- încălcării securității datelor

- pierderi de date

- Departamentul de Securitate Națională

- portofele digitale

- firewall

- Respectarea GDPR

- Kaspersky

- malware

- McAfee

- Securitate goală

- New York

- NexBLOC

- Plato

- platoul ai

- Informații despre date Platon

- Jocul lui Platon

- PlatoData

- platogaming

- ROMWE

- EA ÎN

- VPN

- securitatea site-ului

- zephyrnet

- Zoetop