ATM-urile Bitcoin oferă consumatorilor o modalitate convenabilă și prietenoasă de a cumpăra criptomonede. Această ușurință de utilizare poate veni uneori în detrimentul securității.

Kraken Security Labs a descoperit mai multe vulnerabilități hardware și software într-un bancomat de criptomonede utilizat în mod obișnuit: The General Bytes BATMtwo (GBBATM2). Mai mulți vectori de atac au fost găsiți prin codul QR administrativ implicit, software-ul de operare Android, sistemul de management ATM și chiar carcasa hardware a mașinii.

Echipa noastră a constatat că un număr mare de bancomate sunt configurate cu același cod QR de administrator implicit, permițând oricui deține acest cod QR să ajungă la un bancomat și să-l compromită. Echipa noastră a constatat, de asemenea, o lipsă de mecanisme de pornire securizate, precum și vulnerabilități critice în sistemul de management ATM.

Kraken Security Labs are două obiective atunci când descoperim vulnerabilități hardware cripto: să creeze conștientizarea utilizatorilor cu privire la potențialele defecte de securitate și să alerteze producătorii de produse pentru ca aceștia să poată remedia problema. Kraken Security Labs a raportat vulnerabilitățile la General Bytes pe 20 aprilie 2021, au lansat patch-uri pentru sistemul lor de backend (CAS) și și-au alertat clienții, dar remedierea completă a unora dintre probleme poate necesita în continuare revizuiri hardware.

În videoclipul de mai jos, demonstrăm pe scurt cum atacatorii rău intenționați pot exploata vulnerabilitățile din ATM-ul de criptomonede General Bytes BATMtwo.

Citind mai departe, Kraken Security Labs subliniază natura exactă a acestor riscuri de securitate pentru a vă ajuta să înțelegeți mai bine de ce ar trebui să fiți precaut înainte de a utiliza aceste mașini.

Înainte de a utiliza un bancomat cu criptomonede

- Folosiți bancomate cu criptomonede numai în locații și magazine în care aveți încredere.

- Asigurați-vă că ATM-ul are protecții perimetrale, cum ar fi camere de supraveghere și că accesul nedetectat la ATM este puțin probabil.

Dacă dețineți sau utilizați BATM-uri

- Schimbați codul QR de administrator implicit dacă nu ați făcut acest lucru în timpul configurării inițiale.

- Actualizați-vă serverul CAS și urmați cele mai bune practici ale General Bytes.

- Plasați bancomatele în locații cu controale de securitate, cum ar fi camerele de supraveghere.

Un cod QR pentru a-i guverna pe toți

100vw, 730px”><figcaption id=) Scanarea unui cod QR este tot ce este nevoie pentru a prelua o mulțime de BATM-uri.

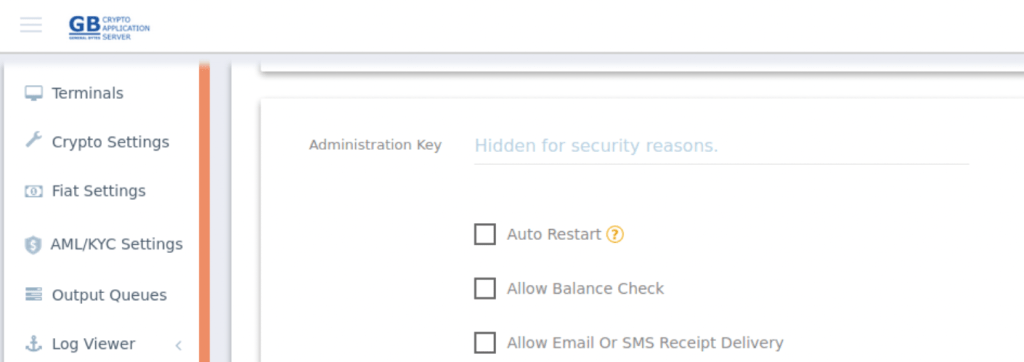

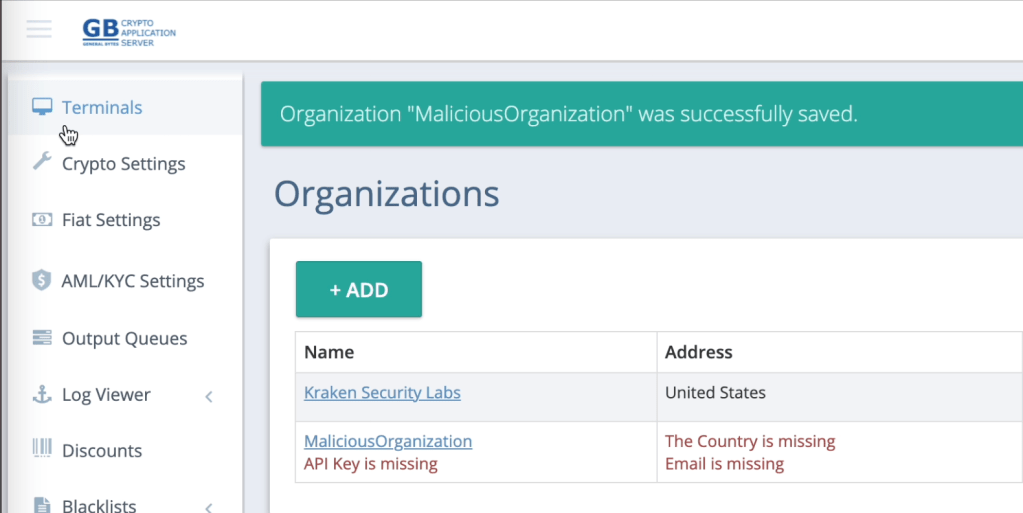

Scanarea unui cod QR este tot ce este nevoie pentru a prelua o mulțime de BATM-uri.Când un proprietar primește GBBATM2, acesta este instruit să configureze ATM-ul cu un cod QR „Cheie de administrare” care trebuie scanat pe ATM. Codul QR care conține o parolă trebuie setat separat pentru fiecare bancomat din sistemul backend:

Cu toate acestea, când am analizat codul din spatele interfeței de administrare, am constatat că acesta conține un hash al unei chei de administrare a setărilor implicite din fabrică. Am achiziționat mai multe bancomate utilizate din surse diferite, iar investigația noastră a arătat că fiecare avea aceeași configurație implicită a cheii.

Acest lucru implică faptul că un număr semnificativ de proprietari GBBATM2 nu modificau codul QR implicit de administrator. La momentul testării noastre, nu exista un management al flotei pentru cheia de administrare, ceea ce înseamnă că fiecare cod QR trebuie schimbat manual.

Prin urmare, oricine ar putea prelua bancomatul prin intermediul interfeței de administrare prin simpla schimbare a adresei serverului de gestionare a bancomatelor.

Hardware-ul

Fără compartimentare și detectare a falsificării

GBBATM2 are doar un singur compartiment care este protejat de un singur blocaj tubular. Ocolirea acestuia oferă acces direct la întregul interior al dispozitivului. Acest lucru oferă, de asemenea, o încredere suplimentară semnificativă în persoana care înlocuiește cutia de numerar, deoarece este ușor pentru ea să deschidă dispozitivul.

Dispozitivul nu conține nicio alarmă locală sau de pe partea serverului pentru a alerta pe alții că componentele interne sunt expuse. În acest moment, un posibil atacator ar putea compromite cutia de numerar, computerul încorporat, camera web și cititorul de amprente.

Software-ul

Blocare insuficientă a sistemului de operare Android

Sistemul de operare Android al BATMtwo nu are, de asemenea, multe caracteristici comune de securitate. Am descoperit că prin atașarea unei tastaturi USB la BATM, este posibil să obțineți acces direct la interfața de utilizare Android completă – permițând oricui să instaleze aplicații, să copieze fișiere sau să efectueze alte activități rău intenționate (cum ar fi trimiterea cheilor private atacatorului). Android acceptă un „Mod chioșc” care ar bloca interfața de utilizare într-o singură aplicație – ceea ce ar putea împiedica o persoană să acceseze alte zone ale software-ului, însă acest lucru nu a fost activat pe ATM.

Fără verificare de firmware/software

BATMtwo conține un computer încorporat bazat pe NXP i.MX6. Echipa noastră a descoperit că BATMtwo nu folosește funcționalitatea de pornire securizată a procesorului și că poate fi reprogramat pur și simplu prin conectarea unui cablu USB într-un port de pe placa de transport și pornirea computerului în timp ce țineți apăsat un buton.

În plus, am constatat că bootloader-ul dispozitivului este deblocat: simpla conectare a unui adaptor serial la portul UART de pe dispozitiv este suficientă pentru a obține acces privilegiat la bootloader.

Trebuie remarcat faptul că procesul de pornire securizată a multor procesoare i.MX6 este vulnerabil la un atac, oricum sunt pe piață procesoare mai noi cu vulnerabilitatea corectată (deși s-ar putea să le lipsească disponibilitatea dată fiind deficitul global de cipuri).

Fără protecții împotriva falsificării cererilor între site-uri în backend-ul ATM

ATM-urile BATM sunt gestionate folosind un „Crypto Application Server” – un software de management care poate fi găzduit de operator sau licențiat ca SaaS.

Echipa noastră a constatat că CAS nu implementează niciunul Solicitare de falsificare inter-site protecții, făcând posibil ca un atacator să genereze cereri autentificate către CAS. În timp ce majoritatea punctelor finale sunt oarecum protejate de ID-uri foarte dificil de ghicit, am reușit să identificăm mai mulți vectori CSRF care pot compromite cu succes CAS.

Utilizați precauție și explorați alternative

ATM-urile cu criptomonede BATM se dovedesc a fi o alternativă ușoară pentru ca oamenii să cumpere active digitale. Cu toate acestea, securitatea acestor mașini rămâne sub semnul întrebării din cauza exploit-urilor cunoscute atât în hardware, cât și în software.

Kraken Security Labs vă recomandă să utilizați un BATMtwo numai într-o locație în care aveți încredere.

Finalizează comanda ghidul nostru de securitate online pentru a afla mai multe despre cum să vă protejați atunci când faceți tranzacții cripto.

- "

- 7

- acces

- activităţi de

- Suplimentar

- admin

- TOATE

- Permiterea

- Android

- aplicație

- aplicatii

- Aprilie

- în jurul

- Bunuri

- ATM

- disponibilitate

- ușă din dos

- CEL MAI BUN

- Cele mai bune practici

- Proiect de lege

- Bitcoin

- Bitcoin ATM

- bord

- Cutie

- camere video

- Bani gheata

- cod

- Comun

- Consumatorii

- conţinut

- cripto

- ATM-ul Crypto

- cryptocurrencies

- cryptocurrency

- clienţii care

- digital

- Active digitale

- Exercita

- Exploata

- fabrică

- DESCRIERE

- amprentă digitală

- defecte

- FLOTA

- urma

- Pentru consumatori

- Complet

- General

- Caritate

- Goluri

- Piese metalice

- hașiș

- Cum

- Cum Pentru a

- HTTPS

- identifica

- investigaţie

- probleme de

- IT

- Cheie

- chei

- Kraken

- Labs

- mare

- AFLAȚI

- local

- locaţie

- blocare

- Masini

- Efectuarea

- administrare

- Piață

- Microsoft

- oferi

- on-line

- de operare

- sistem de operare

- Altele

- proprietar

- Proprietarii

- Parolă

- Patch-uri

- oameni

- privat

- Cheile private

- Produs

- proteja

- cumpărare

- Codul QR

- Cititor

- Citind

- securitate

- set

- instalare

- So

- Software

- magazine

- Sprijină

- supraveghere

- sistem

- Testarea

- timp

- Tranzacții

- Încredere

- ui

- descoperi

- USB

- utilizatorii

- Video

- Vulnerabilitățile

- vulnerabilitate

- Wikipedia

- youtube