Populară și omniprezentă (software-ul nu este întotdeauna ambele lucruri!) Compania de întâlniri în cloud Zoom a anunțat recent o eroare care nu ar fi trebuit să se întâmple în versiunea Mac a software-ului său.

Buletinul de securitate este, desigur, scris în stilul tipic staccato și îmbibat de jargon al vânătorilor de bug-uri, dar semnificația este destul de clară.

Bug-ul este notat CVE-2022-28762, și este detaliat în Buletinul Zoom ZB-22023:

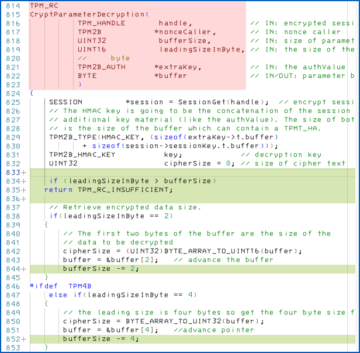

Când contextul de redare a modului cameră este activat ca parte a API-ului Zoom App Layers prin rularea anumitor aplicații Zoom, clientul Zoom deschide un port de depanare local.

Unde ai vrea să mergi azi?

Un „port de depanare” se referă de obicei la o conexiune de rețea de ascultare, de obicei un socket TCP, care se ocupă de solicitările de depanare.

În același mod în care un server de e-mail ascultă de obicei pe portul TCP 25, așteptând ca clienții de e-mail la distanță să „apeleze” prin rețea și să solicite permisiunea de a livra mesajele primite, porturile de depanare ascultă pe un port ales de ei (adesea configurabil, deși uneori doar într-un mod nedocumentat) pentru conexiunile de intrare care doresc să emită comenzi de depanare.

Spre deosebire de un server de e-mail, însă, care acceptă solicitări legate de livrarea mesajelor (de ex MAIL FROM și RCPT TO), conexiunile de depanare oferă de obicei un fel de interacțiune mult mai intim cu aplicația la care vă conectați.

Într-adevăr, porturile de depanare vă permit, în general, nu numai să aflați despre configurația și starea internă a aplicației în sine, ci și să emiteți comenzi direct către aplicație, inclusiv tipul de comenzi care distrug securitatea care nu sunt disponibile utilizatorilor obișnuiți. prin interfața de utilizator obișnuită.

Un server de e-mail, de exemplu, vă va permite de obicei să trimiteți un mesaj către portul său TCP pentru un nume de utilizator la alegerea dvs., dar nu vă va permite să trimiteți comenzi care reconfigurează serverul în sine și nu vă va permite să extrageți informații secrete cum ar fi statisticile serverului sau mesajele altor persoane.

În schimb, acestea sunt exact genul de „funcții” pe care porturile de depanare le permit de obicei, astfel încât dezvoltatorii să poată modifica și monitoriza comportamentul aplicației lor în timp ce încearcă să rezolve problemele, fără a fi nevoie să treacă prin interfața de utilizator obișnuită.

(Puteți vedea cum acest tip de „canal lateral” în interiorul unei aplicații ar fi deosebit de util atunci când încercați să depanați interfața cu utilizatorul în sine, având în vedere că acțiunea de a folosi interfața de utilizare pentru a depana interfața de utilizare ar interfera aproape sigur cu exact măsurătorile pe care încercați să le faceți.)

În special, porturile de depanare vă permit de obicei să obțineți un fel de „vizualizare internă” a aplicației în sine, cum ar fi: aruncarea cu ochiul în zone de memorie care nu ar fi de obicei expuse utilizatorilor aplicației; preluarea de instantanee de date care ar putea conține date confidențiale, cum ar fi parole și jetoane de acces; și declanșarea capturilor audio sau video fără a alerta utilizatorul...

...totul fără a vă conecta la aplicație sau serviciu, în primul rând.

Cu alte cuvinte, porturile de depanare sunt un rău necesar pentru utilizare în timpul dezvoltării și testării, dar ele nu ar trebui să fie activate, sau în mod ideal chiar să fie activate, în timpul utilizării regulate a aplicației, din cauza găurilor de securitate evidente pe care le introduc.

Nu este nevoie de parolă

Vorbind, dacă aveți acces la portul TCP pe care ascultă depanatorul și puteți crea o conexiune TCP la acesta, asta este toată autentificarea de care aveți nevoie pentru a prelua aplicația.

Și acesta este motivul pentru care porturile de depanare sunt de obicei activate numai în circumstanțe atent controlate, când știți că doriți de fapt să permiteți unui dezvoltator să poată rătăci chiar în interiorul aplicației, bucurându-se de ceea ce este efectiv nereglementat și de acces potențial periculos la superputere .

Într-adevăr, multe produse software sunt construite în mod deliberat în două variante diferite: o versiune de depanare, în care depanarea poate fi activată dacă se dorește, și o versiune de versiune în care caracteristicile de depanare sunt omise cu totul, astfel încât să nu poată fi activate deloc, fie prin accident sau prin proiectare.

Telefoanele Android de la Google includ un mod de depanare, prin care puteți conecta un cablu USB și puteți săpa în telefon (deși nu cu puteri complete de root) de pe laptop prin ceea ce este cunoscut sub numele de ADB, prescurtare pentru Podul de depanare Android. Pentru a activa depanarea, mai întâi trebuie să faceți clic pe setări cont > Despre telefon > Construiți numărul de șapte ori (cu adevărat!) la rând. Abia atunci apare chiar și opțiunea de a activa depanarea în meniuri, unde o puteți activa la setări cont > Sistem > Avansat > Opțiuni pentru dezvoltatori > depanare USB. Apoi, când vă conectați și încercați să vă conectați de pe laptop, trebuie să autorizați conexiunea printr-o fereastră de avertizare de pe telefonul însuși. Cu siguranță puteți face acest lucru intenționat, dacă aveți acces fizic la un telefon deblocat, dar este puțin probabil să se întâmple din greșeală.

Pentru securitate suplimentară, porturile de depanare sunt adesea configurate astfel încât să nu accepte conexiuni care vin de la alte computere (în termeni tehnici, ele ascultă doar pe interfața „localhost”).

Aceasta înseamnă că un atacator care încearcă să folosească greșit o interfață de depanare activată incorect ar avea nevoie mai întâi de un punct de sprijin pe computerul dvs., cum ar fi un fel de malware proxy care acceptă el însuși conexiuni prin internet și apoi își transmite pachetele de rețea către interfața de rețea „localhost”.

În ciuda necesității unui fel de acces local în cazul CVE-2022-28762, totuși, Zoom a acordat acestei erori un „scor de severitate” CVSS de 7.3/10 (73%) și un rating de urgență de Înalt.

Conexiunile la rețeaua TCP locale sunt de obicei proiectate să funcționeze peste granițele utilizatorului și al procesului, astfel încât un atacator nu ar trebui să fie conectat ca dvs. (sau ca administrator) pentru a abuza de această eroare - orice proces, chiar și un program care rulează într-un interval foarte limitat. cont de oaspete, s-ar putea să vă spioneze după bunul plac.

În plus, deoarece comenzile software emise printr-un port de depanare funcționează de obicei independent de interfața de utilizator obișnuită a unei aplicații, probabil că nu veți vedea niciun semn ca sesiunea dvs. Zoom a fost deturnată în acest fel.

Dacă un atacator ar activa aplicația prin canale mai convenționale de control de la distanță pentru Mac, cum ar fi Partajarea ecranului (VNC), ai avea cel puțin șansa să-l vezi pe atacator mișcând cursorul mouse-ului, făcând clic pe butoanele de meniu sau tastând text...

… dar printr-o interfață de depanare, care este în esență o ușă din spate intenționată, s-ar putea să nu fii conștient (și poate chiar să nu poți detecta) că un atacator te-a căutat foarte personal, folosind camera web și microfonul.

Ce să fac?

Din fericire, echipa de securitate a lui Zoom a depistat ceea ce presupunem că a fost o gafă în timpul construirii (o funcție lăsată activată care ar fi trebuit să fie suprimată) și a actualizat prompt software-ul Mac cu erori.

Actualizați la clientul dvs. macOS Zoom la versiunea 5.12.0 sau o versiune ulterioară iar portul de depanare va rămâne închis când utilizați Zoom.

Pe un Mac, accesați principalul zoom.us meniu și alegeți Check for Updates... pentru a vedea dacă aveți cea mai recentă versiune.

- blockchain

- coingenius

- portofele de criptare

- criptoschimb

- CVE-2022-28762

- securitate cibernetică

- cybercriminals

- Securitate cibernetică

- Departamentul de Securitate Națională

- portofele digitale

- firewall

- Kaspersky

- malware

- McAfee

- Securitate goală

- NexBLOC

- Plato

- platoul ai

- Informații despre date Platon

- Jocul lui Platon

- PlatoData

- platogaming

- IGMP

- spyware

- Fără categorie

- VPN

- vulnerabilitate

- securitatea site-ului

- zephyrnet

- zoom