Неизвестные группы начали расследование уязвимости нулевого дня, обнаруженной в системе планирования ресурсов предприятия (ERP) Apache OfBiz — все более популярной стратегии анализа исправлений для поиска способов обхода исправлений программного обеспечения.

Уязвимость нулевого дня (CVE-2023-51467) Согласно анализу, проведенному фирмой по кибербезопасности SonicWall, в Apache OFBiz, раскрытой 26 декабря, злоумышленник получает доступ к конфиденциальной информации и удаленно выполняет код приложений, использующих структуру ERP. Apache Software Foundation первоначально выпустил исправление для связанной проблемы CVE-2023-49070, но оно не смогло защитить от других вариантов атаки.

Этот инцидент подчеркивает стратегию злоумышленников по тщательному изучению любых выпущенных патчей для выявления ценных уязвимостей — усилия, которые часто приводят к поиску способов обхода исправлений программного обеспечения, говорит Дуглас Макки, исполнительный директор по исследованию угроз в SonicWall.

«Как только кто-то проделал тяжелую работу и сказал: «О, здесь существует уязвимость», теперь целая группа исследователей или субъектов угроз может взглянуть на это узкое место, и вы как бы открываете себя для гораздо большего внимания. ," он говорит. «Вы привлекли внимание к этой области кода, и если ваш патч ненадежен или что-то пропущено, его с большей вероятностью найдут, потому что у вас есть дополнительные глаза».

Исследователь SonicWall Хасиб Фора проанализировал патч от 5 декабря и обнаружил дополнительные способы использования проблемы, о чем компания сообщила Apache Software Foundation 14 декабря.

«Мы были заинтригованы выбранным средством защиты при анализе патча для CVE-2023-49070 и подозревали, что настоящий обход аутентификации все еще будет присутствовать, поскольку патч просто удалил код XML RPC из приложения», — Вора говорится в анализе проблемы. «В результате мы решили покопаться в коде, чтобы выяснить основную причину проблемы обхода аутентификации».

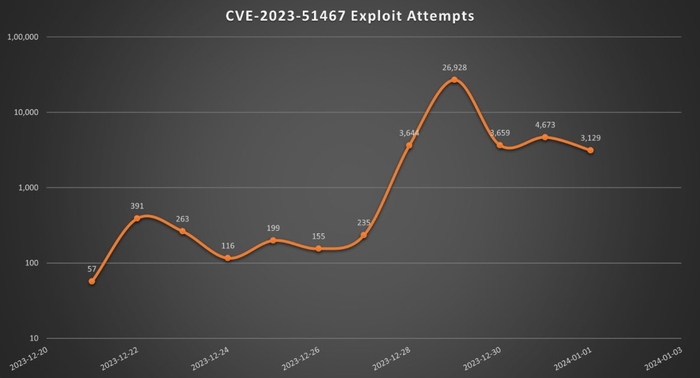

Атаки были нацелены на уязвимость Apache OfBiz до ее раскрытия 26 декабря. Источник: Сониквалл

К 21 декабря, за пять дней до обнародования проблемы, SonicWall уже выявила попытки ее использования.

Патч несовершенен

Apache не единственный, кто выпустил патч, который злоумышленникам удалось обойти. По данным компании, в 2020 году шесть из 24 уязвимостей (25%), атакованных с помощью эксплойтов нулевого дня, представляли собой вариации ранее исправленных проблем безопасности. данные, опубликованные группой анализа угроз Google (TAG). По данным Google, к 2022 году 17 из 41 уязвимости, атакованной эксплойтами нулевого дня (41%), были вариантами ранее исправленных проблем. говорится в обновленном анализе.

Причины, по которым компании не могут полностью исправить проблему, многочисленны: от непонимания основной причины проблемы до устранения огромного количества невыполненных уязвимостей программного обеспечения до приоритета немедленного исправления перед комплексным исправлением, говорит Джаред Семрау, старший менеджер Google Mandiant. группа уязвимостей и эксплуатации.

«Не существует простого и однозначного ответа на вопрос, почему это происходит», — говорит он. «Есть несколько факторов, которые могут способствовать [неполному исправлению], но [исследователи SonicWall] абсолютно правы — во многих случаях компании просто исправляют известный вектор атаки».

Google ожидает, что доля эксплойтов нулевого дня, нацеленных на не полностью исправленные уязвимости, останется значимым фактором. С точки зрения злоумышленника найти уязвимости в приложении сложно, поскольку исследователям и злоумышленникам приходится просматривать сотни тысяч или миллионы строк кода. Сосредоточив внимание на многообещающих уязвимостях, которые, возможно, не были исправлены должным образом, злоумышленники могут продолжать атаковать известные слабые места, а не начинать с нуля.

Исправление пути вокруг бизнеса

Во многом именно это и произошло с уязвимостью Apache OfBiz. В исходном отчете описывались две проблемы: уязвимость RCE, требующая доступа к интерфейсу XML-RPC (CVE-2023-49070), и проблема обхода аутентификации, которая предоставляла этот доступ недоверенным злоумышленникам. В Apache Software Foundation полагали, что удаление конечной точки XML-RPC предотвратит использование обеих проблем, сообщила группа реагирования безопасности ASF в ответ на вопросы Dark Reading.

«К сожалению, мы упустили из виду, что тот же обход аутентификации затронул и другие конечные точки, а не только XML-RPC», — сказали в команде. «Как только мы узнали об этом, второй патч был выпущен в течение нескольких часов».

Уязвимость, отслеживаемая Apache как OFBIZ-12873, «позволяет злоумышленникам обходить аутентификацию для простой подделки запросов на стороне сервера (SSRF)», — заявил Дипак Диксит, член Apache Software Foundation. заявлено в списке рассылки Openwall. Он выразил благодарность исследователю угроз SonicWall Хасибу Вхоре и двум другим исследователям — Гао Тиану и L0ne1y — за обнаружение проблемы.

Поскольку OfBiz представляет собой инфраструктуру и, следовательно, является частью цепочки поставок программного обеспечения, последствия уязвимости могут быть широко распространенными. Например, популярный проект Atlassian Jira и программное обеспечение для отслеживания проблем используют библиотеку OfBiz, но может ли эксплойт успешно работать на платформе, пока неизвестно, говорит Макки из Sonicwall.

«Это будет зависеть от того, как каждая компания строит свою сеть и как она настраивает программное обеспечение», — говорит он. «Я бы сказал, что типичная инфраструктура не будет иметь выхода в Интернет, и ей потребуется какой-то тип VPN или внутренний доступ».

В любом случае компаниям следует принять меры и обновить все приложения, которые, как известно, используют OfBiz, до последней версии, заявила группа реагирования на безопасность ASF.

«Наша рекомендация компаниям, использующим Apache OFBiz, — следовать передовым методам обеспечения безопасности, в том числе предоставлять доступ к системам только тем пользователям, которые в этом нуждаются, регулярно обновлять свое программное обеспечение и быть уверенными, что вы хорошо подготовлены к реагированию в случае нарушения безопасности. Опубликованы рекомендации», — сказали они.

- SEO-контент и PR-распределение. Получите усиление сегодня.

- PlatoData.Network Вертикальный генеративный ИИ. Расширьте возможности себя. Доступ здесь.

- ПлатонАйСтрим. Интеллект Web3. Расширение знаний. Доступ здесь.

- ПлатонЭСГ. Углерод, чистые технологии, Энергия, Окружающая среда, Солнечная, Управление отходами. Доступ здесь.

- ПлатонЗдоровье. Биотехнологии и клинические исследования. Доступ здесь.

- Источник: https://www.darkreading.com/vulnerabilities-threats/apache-erp-0day-underscores-dangers-of-incomplete-patches

- :является

- :нет

- $UP

- 100

- 14

- 17

- 2020

- 2022

- 24

- 26

- 41

- 7

- a

- абсолютно

- доступ

- По

- Достигать

- актеры

- дополнительный

- консультативный

- пострадавших

- против

- позволяет

- в одиночестве

- уже

- причислены

- an

- анализ

- проанализированы

- анализ

- и

- ответ

- любой

- апаш

- Применение

- Приложения

- Архитекторы

- МЫ

- ПЛОЩАДЬ

- около

- AS

- At

- Atlassian

- атаковать

- попытки

- внимание

- Аутентификация

- знать

- BE

- , так как:

- было

- до

- не являетесь

- распространенной

- ЛУЧШЕЕ

- лучшие практики

- изоферменты печени

- Группа

- но

- by

- байпас

- CAN

- Вызывать

- цепь

- График

- выбранный

- код

- Компании

- Компания

- комплексный

- продолжать

- способствовать

- может

- Информационная безопасность

- Опасности

- темно

- Темное чтение

- Дней

- занимавшийся

- решенный

- Дипак

- зависеть

- описано

- трудный

- КОПАТЬ

- директор

- раскрытие

- открытый

- сделанный

- Дуглас

- обращается

- каждый

- усилия

- Конечная точка

- конечные точки

- Предприятие

- ERP

- Эфир (ETH)

- События

- пример

- выполнять

- исполнительный

- Исполнительный директор

- существует

- надеется

- Эксплуатировать

- эксплуатация

- Эксплуатируемый

- использует

- дополнительно

- Глаза

- фактор

- факторы

- FAIL

- Oшибка

- фигура

- обнаружение

- Фирма

- 5

- фиксированный

- исправления

- недостаток

- фокусировка

- следовать

- Что касается

- подделка

- найденный

- Год основания

- Рамки

- от

- полностью

- GAO

- Отдаете

- будет

- группы

- Группы

- было

- произошло

- происходит

- Жесткий

- тяжелая работа

- Есть

- he

- здесь

- основной момент

- ЧАСЫ

- HTML

- HTTPS

- огромный

- i

- идентифицированный

- if

- изображение

- немедленная

- Влияние

- in

- инцидент

- В том числе

- все больше и больше

- информация

- Инфраструктура

- Интерфейс

- в нашей внутренней среде,

- в

- мобильной

- вопрос

- Выпущен

- вопросы

- IT

- ЕГО

- JPG

- всего

- Вид

- известный

- последний

- запустили

- Библиотека

- Вероятно

- линий

- посмотреть

- серия

- сделанный

- рассылки

- Создание

- управляемого

- менеджер

- многих

- Май..

- член

- миллионы

- пропущенный

- смягчение

- БОЛЕЕ

- Узкий

- Необходимость

- сеть

- нет

- сейчас

- многочисленный

- of

- .

- oh

- on

- консолидировать

- ONE

- только

- открытый

- or

- оригинал

- первоначально

- Другое

- наши

- внешний

- за

- часть

- Патчи

- Патчи

- Заделка

- перспектива

- планирование

- Платформа

- Платон

- Платон Интеллектуальные данные

- ПлатонДанные

- Точка

- Популярное

- практиками

- представить

- предотвращать

- предварительно

- Предварительный

- приоритезация

- Проблема

- проблемам

- Проект

- многообещающий

- должным образом

- для защиты

- при условии

- что такое варган?

- опубликованный

- Вопросы

- скорее

- Reading

- реальные

- причины

- Рекомендация

- регулярно

- Связанный

- выпустил

- выпуска

- оставаться

- удаленно

- удален

- удаление

- отчету

- Сообщается

- запросить

- требовать

- обязательный

- исследованиям

- исследователь

- исследователи

- ресурс

- Реагируйте

- ответ

- результат

- правую

- Рок

- корень

- s

- Сказал

- то же

- сообщили

- поговорка

- говорит

- поцарапать

- рассмотрение

- Во-вторых

- безопасность

- старший

- чувствительный

- несколько

- Поделиться

- должен

- значительный

- просто

- просто

- с

- одинарной

- ШЕСТЬ

- Software

- цепочка поставок программного обеспечения

- твердый

- некоторые

- Кто-то

- удалось

- Источник

- Спотовая торговля

- Начало

- Шаги

- По-прежнему

- Стратегия

- Успешно

- поставка

- цепочками поставок

- Убедитесь

- подозреваемый

- системы

- T

- TAG

- взять

- цель

- целевое

- команда

- чем

- который

- Ассоциация

- их

- Там.

- они

- этой

- те

- угроза

- актеры угрозы

- Через

- Таким образом

- раз

- в

- два

- напишите

- типичный

- нижнее подчеркивание

- понимание

- К сожалению

- неизвестный

- Обновление ПО

- обновление

- использование

- пользователей

- использования

- через

- изменения

- Ve

- версия

- VPN

- Уязвимости

- уязвимость

- законопроект

- Путь..

- способы

- we

- были

- Что

- когда

- будь то

- который

- все

- зачем

- широко распространена

- в

- Работа

- бы

- XML

- являетесь

- ВАШЕ

- себя

- зефирнет