Истории о кибербезопасности подобны автобусам: тот, которого ждешь, не приходит целую вечность, потом прибывают сразу два.

Специальная тема, которая внезапно всплыла дважды на этой неделе: резонанс.

В понедельник мы писали о песне Джанет Джексон 1989 года. Ритм Нация, и как он непреднамеренно превратился в доказательство концепции эксплойта, приводящего к сбою Windows, о котором сообщалось еще в 2005 году.

Эта история была обнародована совсем недавно, как странная историческая забава, и с таким же удовольствием MITRE присвоил ему официальный номер ошибки CVE (однако сбивает с толку отметка о дате 2022 года, потому что именно тогда она впервые стала известна).

Утверждается, что в этом «подвиге» что-то в ритме и сочетании частот в песне вызвало проблемы с дисководами в ноутбуках Windows определенного производителя, совпав с собственными частотами вибрации жестких дисков старой школы…

… до такой степени, что резонансные эффекты произвели достаточную вибрацию, чтобы сломать диск, что привело к сбою драйвера, что привело к сбою Windows.

Судя по всему, даже близлежащие ноутбуки с такой же моделью диска могли быть R&Bed до отказа, удаленно выводя из строя операционную систему.

Решение, видимо, заключалось в добавлении какого-то полосового фильтра (группа как в «диапазоне частот», а не как в «группе музыкантов»), что вырезало резонанс и перегрузку, но оставляло звук достаточно четким, чтобы звучать нормально.

Два автобуса сразу

Ну, знаете что?

Примерно в то же время, когда Ритм Нация Случилось так, что исследователь из Университета Бен-Гуриона в Негеве в Израиле опубликовал исследовательскую работу о проблемах резонанса в гироскопах мобильных телефонов.

Современные телефонные гироскопы не имеют вращающихся маховиков, размещенных в шарнирах, как игрушки-балансирующие гироскопы, которые вы, возможно, видели или даже имели в детстве, а основаны на вытравленных кремниевых наноструктурах, которые обнаруживают движение и перемещение через магнитное поле Земли.

Статья Мордехая Гури называется GAIROSCOPE: ввод данных с компьютеров с воздушным зазором в близлежащие гироскопы, и название в значительной степени резюмирует историю.

Кстати, если вам интересно, почему ключевые слова Университет Бен-Гуриона и воздушный зазор звони в колокольчик, это потому что академики там обычно получают абсурдное количество удовольствия регулярно вносят свой вклад в области управления утечкой данных в безопасные зоны и из них.

Поддержание воздушного зазора

Так называемые сети с воздушным зазором обычно используются для таких задач, как разработка программного обеспечения для защиты от вредоносных программ, исследование эксплойтов кибербезопасности, безопасное обращение с секретными или конфиденциальными документами и защита объектов ядерных исследований от внешнего вмешательства.

Название буквально означает то, что оно говорит: между двумя частями сети нет физической связи.

Таким образом, если вы оптимистично предполагаете, что альтернативное сетевое оборудование, такое как Wi-Fi и Bluetooth, должным образом контролируется, данные могут перемещаться между «внутри» и «снаружи» только таким образом, который требует активного вмешательства человека и, следовательно, может надежно регулироваться, контролироваться. , контролируемый, подписанный, зарегистрированный и так далее.

Но как насчет коррумпированного инсайдера, который хочет нарушить правила и украсть защищенные данные таким образом, что их собственные менеджеры и служба безопасности вряд ли заметят?

Исследователи из Университета Бен-Гуриона за эти годы придумали много странных, но работоспособных трюков для эксфильтрации данных, а также методы их обнаружения и предотвращения, часто давая им действительно причудливые имена…

…такие как ЛАНТЕННА, где невинно выглядящие сетевые пакеты на проводах, соединяющих доверенную сторону сети, на самом деле производят слабые радиоволны, которые могут быть обнаружены сотрудником за пределами защищенной лаборатории с помощью USB-ключа с антенной и программно-определяемого радиоприемника:

Or скорость вращения вентилятора используется для отправки скрытых звуковых сигналов в трюке, получившем название ФАНСМИТТЕР:

Или используя конденсаторы на материнке действовать как крошечные запасные динамики в компьютере с преднамеренно удаленным собственным громкоговорителем.

Или придать смысл количество красного оттенка на экране из секунды в секунду и многие другие заумные воздушный мост трюки.

Беда со звуком

Эксфильтрация данных через громкоговоритель достаточно проста (компьютерные модемы и акустические устройства связи делали это более 50 лет назад), но здесь есть две проблемы: [1] сами звуки, издаваемые громкоговорителями на доверенной стороне изолированной сети, немного поддавки, и [2] вам нужен необнаруженный, нерегулируемый микрофон на ненадежной стороне сети, чтобы улавливать шумы и тайно записывать их.

Проблема [1] была преодолена открытием того, что многие, если не большинство компьютерных динамиков, могут воспроизводить так называемые ультразвуковой звуки с достаточно высокими частотами (обычно 17,000 XNUMX герц или выше), что лишь немногие люди могут их слышать.

В то же время обычный микрофон мобильного телефона может улавливать ультразвуковые звуки на другой стороне воздушной прослойки, обеспечивая тем самым скрытый аудиоканал.

Но трюку [2] помешал, по крайней мере частично, тот факт, что большинство современных мобильных телефонов или планшетов имеют легко проверяемые настройки конфигурации для управления использованием микрофона.

Таким образом, телефоны, которые предварительно настроены на нарушение политики «запрещено использование записывающих устройств», могут быть довольно легко обнаружены надзорной проверкой, прежде чем их допустят в безопасную зону.

(Другими словами, есть реальная вероятность быть пойманным с «живым микрофоном», если ваш телефон явно не соответствует требованиям, что может привести к аресту или чему-то похуже.)

Однако, как вы поняли из названия статьи Гури, оказывается, что чип гироскопа в большинстве современных мобильных телефонов — чип, который определяет, когда вы поворачиваете экран в сторону или берете устройство в руки — может использоваться в качестве очень примитивный микрофон.

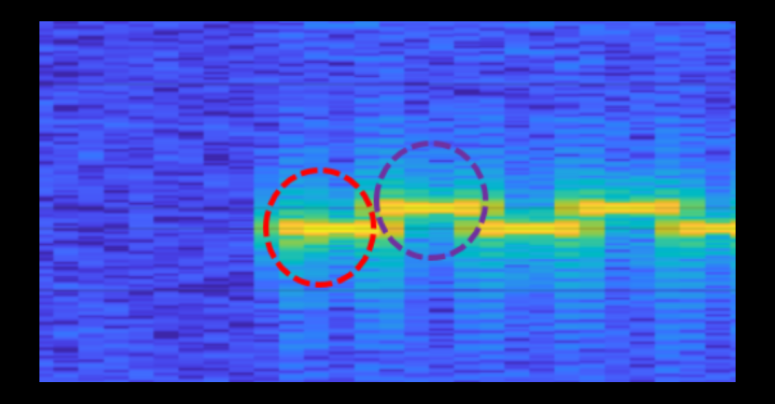

Сильно упрощенная система извлечения данных GAIROSCOPE включает в себя воздействие на известный мобильный телефон диапазона ультразвуковых частот (в примере Гури это были чуть выше 19,000 XNUMX герц, слишком высокие для того, чтобы их услышал почти любой человек на Земле) и определение точной частоты, которая вызывает возбуждение. обнаруживаемый аномальный резонанс в микросхеме гироскопа.

Как только вы обнаружите одну или несколько резонансных частот, находящихся за пределами диапазона человеческого слуха, вы эффективно получите оба конца скрытого канала передачи данных, основанного на частотах, которые могут быть неслышно генерированы на одном конце и надежно обнаружены без использования штатный микрофон, с другой.

Причина нацеливания на гироскоп заключается в том, что большинство мобильных телефонов рассматривают сигнал гироскопа как бесспорный с точки зрения конфиденциальности и безопасности и позволяют приложениям (на Android, включая даже браузер Chrome) считывать значения гироскопа X, Y и Z. показания положения по умолчанию, без каких-либо специальных разрешений.

Это означает, что мобильное устройство, которое, по-видимому, настроено на режим «запрет на прослушивание», тем не менее может получать секретные неслышимые данные по скрытому аудиоканалу.

Однако не слишком увлекайтесь пропускной способностью.

Скорость передачи данных обычно составляет около 1 бита в секунду, из-за чего компьютерные модемы 50-летней давности кажутся быстрыми…

…но такие данные, как секретные ключи или пароли, часто имеют длину всего несколько сотен или нескольких тысяч бит, и даже 1 бит/с может быть достаточно, чтобы просочиться через безопасное и исправное воздушное пространство за несколько минут или часов.

Что делать?

Очевидным «лекарством» от такого рода трюков является полностью запретите мобильные телефоны в ваших безопасных зонах, предосторожность, которой следует ожидать вблизи любой серьезной сети с воздушным зазором.

В менее безопасных зонах, где используются воздушные зазоры, но тем не менее разрешены мобильные телефоны (с учетом конкретных проверенных настроек) для удобства работы, изобретение ГАИРОСКОПА меняет правила.

С этого момента вы захотите убедиться, что у пользователей есть отключил свои системные настройки «обнаружения движения», в дополнение к блокировке доступа к микрофону, Wi-Fi, Bluetooth и другим функциям, которые уже хорошо известны своими рисками утечки данных.

Наконец, если вы действительно беспокоитесь, вы можете отключить внутренние динамики на любых компьютерах на защищенной стороне сети…

…или использовать активный частотный фильтрточно так же, как это сделал неназванный продавец ноутбуков, чтобы заблокировать Ритм Нация сигналов в 2005 году.

(В статье Гури показана простая аналоговая электрическая схема для отключения звуковых частот выше выбранного значения.)

- воздушный зазор

- Бен Гурион

- Университет Бен-Гуриона

- блокчейн

- Coingenius

- кошельки с криптовалютами

- cryptoexchange

- информационная безопасность

- киберпреступники

- Информационная безопасность

- утечка данных

- Потеря данных

- Департамент внутренней безопасности

- цифровые кошельки

- брандмауэр

- ГАИРОСКОП

- Kaspersky

- вредоносных программ

- Mcafee

- Голая Безопасность

- НексБЛОК

- Платон

- Платон Ай

- Платон Интеллектуальные данные

- Платон игра

- ПлатонДанные

- платогейминг

- VPN

- уязвимость

- безопасности веб-сайтов

- зефирнет

![S3 Ep119: Взломы, исправления, утечки и доработки! [Аудио + текст]](https://platoaistream.net/wp-content/uploads/2023/01/s3-ep119-breaches-patches-leaks-and-tweaks-audio-text-360x188.jpg)

![S3 Ep113: Pwning ядра Windows — мошенники, которые обманули Microsoft [Аудио + текст]](https://platoaistream.net/wp-content/uploads/2022/12/s3-ep113-pwning-the-windows-kernel-the-crooks-who-hoodwinked-microsoft-audio-text-360x188.png)