Агентство США по кибербезопасности и безопасности инфраструктуры (CISA) запустило Decider, бесплатный инструмент, который поможет сообществу кибербезопасности упростить сопоставление поведения злоумышленников с инфраструктурой MITRE ATT&CK.

Созданное в сотрудничестве с Институтом проектирования и разработки систем внутренней безопасности США (HSSEDI) и MITRE, Decider представляет собой веб-приложение, которое организации могут загружать и размещать в своей собственной инфраструктуре, что делает его доступным для ряда пользователей через облако. Он предназначен для упрощения часто обременительного процесса точного и эффективного использования платформы, а также для того, чтобы сделать ее доступной для аналитиков на всех уровнях в данной организации кибербезопасности.

ATT&CK: сложная структура

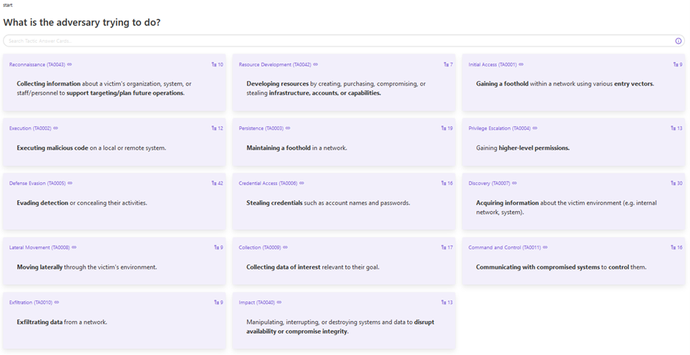

ATT&CK предназначен для помощь аналитикам безопасности определить, чего пытаются достичь злоумышленники и как далеко они продвинулись в этом процессе (т. е. устанавливают ли они первоначальный доступ? перемещаются в горизонтальном направлении? извлекают данные?). Он делает это с помощью набора известных методов и подметодов кибератак, которые определяются и периодически обновляются от MITRE, которые аналитики могут отображать поверх того, что они могут видеть в своих собственных средах.

Цель состоит в том, чтобы предвидеть следующие шаги плохих парней и как можно быстрее остановить атаки. Эта структура также может быть включена в различные инструменты безопасности и обеспечивает стандартный язык для общения с коллегами и заинтересованными сторонами во время реагирования на инциденты и криминалистических расследований.

Это все хорошо, но проблема в том, что инфраструктура общеизвестно сложна и часто требует высокого уровня подготовки и опыта, например, для выбора правильных отображений. Это также постоянно расширяется, в том числе не только для корпоративных атак, но и для включения угроз в промышленные системы управления (ICS) и мобильный ландшафт, добавляя сложности. В целом, это обширный набор данных для навигации, и киберзащитники часто оказываются в затруднительном положении, пытаясь его использовать.

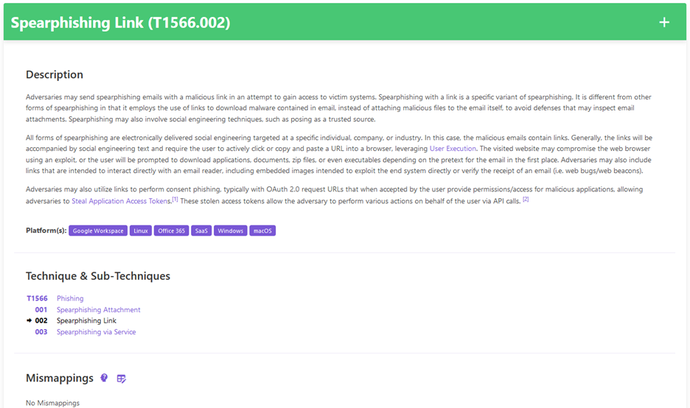

«Существует множество доступных техник и подметодов, которые могут быть очень сложными и техническими, и часто аналитики перегружены или это немного замедляет их работу, потому что они не обязательно знают, есть ли под-методы. метод, который они выбирают, является правильным», — говорит Джеймс Стэнли, руководитель отдела CISA, отмечая, что жалобы на неправильное сопоставление с использованием инструмента являются обычным явлением.

«Когда вы заходите на веб-сайт, перед вами появляется много информации, и она быстро становится пугающей. Инструмент Decider на самом деле просто переводит его на более простой язык для использования аналитиком, независимо от его уровня знаний», — говорит он. «Мы хотели дать нашим заинтересованным сторонам больше рекомендаций по использованию этой структуры и сделать ее доступной, скажем, для младших аналитиков, которые могли бы извлечь выгоду из ее использования в режиме реального времени, например, во время реагирования на инциденты посреди ночи».

На более широком уровне прозелитисты из CISA и MITRE считают, что более широкое использование ATT&CK, как поощряет Decider, приведет к более качественной и действенной разведке угроз и лучшим результатам киберзащиты.

«В CISA мы действительно хотим сделать акцент на использовании информации об угрозах, чтобы быть активными в вашей защите, а не реагировать», — говорит Стэнли. «В течение очень долгого времени в отрасли для этого использовались индикаторы компрометации (IOC), которые имеют очень широкий и очень ограниченный контекст».

Напротив, по его словам, ATT&CK склоняет игровое поле в пользу защиты, потому что это детализировано и дает организациям возможность понять конкретные сценарии действий субъектов угроз, которые имеют отношение к их специфическая среда.

«Актеры угроз должны знать, что их сценарии практически бесполезны, как только мы выделим, что они делают и как они это сделают, и включим это в структуру», — объясняет он. «Организации, которые могут использовать его, имеют гораздо более надежную защиту, чем просто слепая блокировка IP-адресов или хэшей, как это привыкло делать в отрасли. Решающий приближает нас к этому».

Упрощение ATT&CK для доступности для аналитиков

Decider делает картирование ATT&CK более доступным, проводя пользователей через ряд управляемых вопросов о действиях злоумышленника с целью определения правильной тактики, методов или подметодов в структуре, чтобы интуитивно соответствовать инциденту. Оттуда эти результаты могут «информировать о ряде важных действий, таких как обмен выводами, обнаружение смягчения последствий и обнаружение дополнительных методов», согласно CISA. Объявление 1 марта нового инструмента.

В дополнение к предварительно заполненным наводящим вопросам Decider использует упрощенный язык, доступный любому аналитику по безопасности, интуитивно понятную функцию поиска и фильтрации для выявления соответствующих методов, а также функцию «корзины покупок», которая позволяет пользователям экспортировать результаты в часто используемые форматы. Кроме того, организации могут адаптировать и настраивать его для своих индивидуальных сред, в том числе помечать распространенные несоответствия.

По словам Джона Вундера, руководителя отдела CTI и Adversary Emulation в MITRE, ATT&CK в конечном итоге станет основополагающим фоновым инструментом для организаций кибербезопасности, а не громоздким, хотя и полезным инструментом, которым он был.

«Одна вещь, которую мне бы очень хотелось видеть, поскольку ATT&CK все больше уходит на задний план, — это просто часть повседневных операций по кибербезопасности, и отдельные аналитики просто должны уделять этому меньше внимания», — говорит он. «Это просто то, что должно стать основой того, что мы делаем, и размышлений о понимании поведения злоумышленников, а не то, что вам нужно тратить много времени на обдумывание каждый раз, когда вы выполняете реагирование на инцидент. Decider — большой шаг вперед».

Инструмент также помогает синтаксису ATT&CK стать де-факто общей номенклатурой для инструментов и платформ безопасности, а также для обмена информацией об угрозах.

«Как только вы увидите, что ATT&CK используется во все большей и большей части экосистемы, и все используют общий язык, пользователи ATT&CK начинают видеть все больше и больше преимуществ от согласования вещей с фреймворком и использования его для более эффективного сопоставления инструментов и так далее. ", - говорит Вундер. «Надеюсь, благодаря таким вещам, как Decider, которые упрощают использование, мы начнем видеть все больше и больше этого».

- SEO-контент и PR-распределение. Получите усиление сегодня.

- Платоблокчейн. Интеллект метавселенной Web3. Расширение знаний. Доступ здесь.

- Источник: https://www.darkreading.com/threat-intelligence/cisa-mitre-look-to-takeattack-framework-out-of-the-weeds

- :является

- $UP

- 1

- a

- О нас

- доступ

- доступной

- По

- точно

- Достигать

- через

- активно

- деятельность

- актеры

- дополнение

- Дополнительно

- адреса

- плюс

- агентство

- Все

- аналитик

- Аналитики

- и

- и инфраструктура

- предвидеть

- Применение

- МЫ

- AS

- At

- нападки

- внимание

- доступен

- фон

- Плохой

- BE

- , так как:

- становиться

- верить

- польза

- Лучшая

- Beyond

- большой

- Немного

- слепо

- блокирование

- Приносит

- широкий

- шире

- by

- CAN

- Может получить

- главный

- CISA

- ближе

- облако

- Общий

- обычно

- общение

- сообщество

- жалобы

- комплекс

- сложность

- скомпрометированы

- контекст

- контраст

- контроль

- Тело

- может

- кибер-

- Кибератака

- Информационная безопасность

- Агентство кибербезопасности и безопасности инфраструктуры

- данным

- набор данных

- дня в день

- Защитники

- Защита

- Кафедра

- предназначенный

- Определять

- определены

- Разработка

- обнаружение

- дело

- вниз

- скачать

- в течение

- e

- каждый

- легче

- легко

- экосистема

- фактически

- акцент

- поощрять

- Проект и

- Предприятие

- средах

- по существу

- налаживание

- Эфир (ETH)

- со временем

- Каждая

- все члены

- опыта

- Объясняет

- экспорт

- факто

- далеко

- поле

- фильтр

- соответствовать

- Что касается

- судебный

- форма

- вперед

- Год основания

- Рамки

- Бесплатно

- от

- передний

- функция

- функциональность

- далее

- получить

- Дайте

- данный

- дает

- Go

- цель

- хорошо

- инструкция

- Есть

- имеющий

- помощь

- помогает

- High

- Выделите

- родина

- Национальная Безопаность

- надежды

- С надеждой

- кашель

- Как

- How To

- HTTPS

- i

- ICS

- идентифицирующий

- важную

- in

- инцидент

- реакция на инцидент

- В том числе

- включать

- включенный

- индикаторы

- individual

- промышленность

- промышленность

- информация

- Инфраструктура

- начальный

- пример

- Институт

- инструмент

- Интеллекта

- интуитивный

- Исследования

- вовлеченный

- IP

- IP-адреса

- IT

- ЕГО

- John

- Вид

- Знать

- известный

- язык

- запустили

- вести

- Lets

- уровень

- такое как

- Ограниченный

- Длинное

- много времени

- посмотреть

- серия

- любят

- сделать

- ДЕЛАЕТ

- Создание

- менеджер

- карта

- отображение

- макс-ширина

- может быть

- Мобильный телефон

- БОЛЕЕ

- движется

- перемещение

- Откройте

- обязательно

- Новые

- следующий

- of

- часто

- on

- ONE

- открытый

- Операционный отдел

- против

- организация

- организации

- перегружены

- собственный

- часть

- Партнерство

- ОПЛАТИТЬ

- одноцветный

- Платформы

- Платон

- Платон Интеллектуальные данные

- ПлатонДанные

- игры

- возможное

- Проактивная

- Проблема

- процесс

- приводит

- положил

- Вопросы

- быстро

- ассортимент

- скорее

- RE

- реальные

- реального времени

- Несмотря на

- соответствующие

- ответ

- Итоги

- s

- говорит

- Поиск

- Раздел

- безопасность

- Охранные системы

- средства безопасности

- видя

- Серии

- набор

- Поделиться

- разделение

- Шоппинг

- корзину

- должен

- выключать

- упрощенный

- упростить

- замедляет

- So

- удалось

- Источник

- конкретный

- тратить

- заинтересованных сторон

- стандарт

- Стэнли

- Начало

- Шаг

- сильнее

- такие

- синтаксис

- системы

- тактика

- взять

- Технический

- снижения вреда

- который

- Ассоциация

- их

- Их

- задача

- вещи

- мышление

- угроза

- актеры угрозы

- разведка угроз

- угрозы

- Через

- время

- Советы

- в

- инструментом

- инструменты

- топ

- Обучение

- понимать

- понимание

- us

- использование

- пользователей

- разнообразие

- с помощью

- ходьба

- стремятся

- Путь..

- Web

- веб приложение

- Вебсайт

- ЧТО Ж

- Что

- который

- КТО

- Шире

- будете

- в

- бы

- ВАШЕ

- зефирнет