ЧТО ВЫ ПОНИМАЕТЕ, «НЕ СООТВЕТСТВУЕТ ПАРАМЕТРУ ДЛЯ ОБСЛУЖИВАНИЯ БЕЗОПАСНОСТИ»?

Нажмите и перетащите звуковые волны ниже, чтобы перейти к любой точке. Вы также можете слушать прямо на Саундклауд.

С Дугом Аамотом и Полом Даклином. Интро и аутро музыка Эдит Мадж.

Вы можете слушать нас на Soundcloud, Подкасты Apple, Подкасты Google, Spotify, Брошюровщик и везде, где есть хорошие подкасты. Или просто скинь URL нашего RSS-канала в свой любимый подкэтчер.

ПРОЧИТАЙТЕ СТЕНОКРИФИК

ДУГ. Захватывающие дух взломы, расшифровываемое шифрование и изобилие исправлений.

Все это в подкасте Naked Security.

[МУЗЫКАЛЬНЫЙ МОДЕМ]

Добро пожаловать в подкаст, все.

Я Дуг Аамот; он Пол Даклин.

Пол, как поживаете сегодня, сэр?

УТКА. Дуг… Я знаю, потому что ты заранее сказал мне, что будет дальше. Эта неделя в истории технологий, и это СУПЕР!

ДУГ. ОК!

На этой неделе, 18 октября 1958 года, осциллограф и компьютер, созданный для имитации сопротивления ветра, были соединены со специальными алюминиевыми контроллерами, и игра Теннис для двоих .

Представленный на трехдневной выставке в Брукхейвенской национальной лаборатории, теннис для двоих оказался чрезвычайно популярным, особенно среди старшеклассников.

Если вы слушаете это, вы должны зайти в Википедию и найти «Теннис для двоих».

Там есть видео чего-то, что было построено в 1958 году…

…Думаю, вы согласитесь со мной, Пол, это было просто невероятно.

УТКА. Я бы *любил* сыграть в нее сегодня!

И, как Asteroids и Battle Zone, и те особенно запомнившиеся игры 1980-х…

…потому что это осциллограф: векторная графика!

Никакой пикселизации, никаких различий в зависимости от того, находится ли линия под углом 90 градусов, 30 градусов или 45 градусов.

А звуковая обратная связь от реле в контроллерах… это здорово!

Невероятно, что это был 1958 год.

Возвращаясь к предыдущему Эта неделя в истории технологий, это было на пороге транзисторной революции.

По-видимому, вычислительная половина представляла собой смесь термоэмиссионных вентилей (вакуумных ламп) и реле.

И вся схема дисплея была на транзисторах, Дуг.

Так что это было прямое сочетание всех технологий: реле, вентили и транзисторы, все в одной новаторской видеоигре.

ДУГ. Очень круто.

Посмотрите в Википедии: Теннис для двоих.

Теперь давайте перейдем к нашей первой истории.

Пол, я знаю, что ты очень искусно пишешь отличные стихи…

…Я написал очень короткое стихотворение, чтобы начать этот первый рассказ, если вы позволите мне.

УТКА. Тогда это будет две строчки, не так ли? [СМЕЕТСЯ]

ДУГ. Это происходит примерно так.

Zoom для Mac/Не получить "захвачен".

[ОЧЕНЬ ДОЛГОЕ ТИШЕНИЕ]

Конец стихотворения.

УТКА. О, извините!

Я думал, что это название, и что вы собираетесь написать стихотворение сейчас.

ДУГ. Итак, это стихотворение.

УТКА. ОК.

[БЕЗ ЭМОЦИЙ] Прекрасно, Дуг.

ДУГ. [ИРОНИК] Спасибо.

УТКА. Рифма была захватывающей!

Но не все стихи должны рифмоваться...

ДУГ. Это правда.

УТКА. Мы просто назовем это свободным стихом, хорошо?

ДУГ. Хорошо, пожалуйста.

УТКА. К сожалению, это был бесплатный бэкдор в Zoom для Mac.

[ЧУВСТВОВАНИЕ ВИНЫ] Извини, Дуг, это был не очень хороший переход.

[СМЕЕТСЯ] Вы наступаете на чужую территорию, вы часто терпите неудачу…

ДУГ. Нет, это хорошо!

На этой неделе я пробовал стихи; вы пробуете переходы.

Мы должны время от времени выходить из зоны комфорта.

УТКА. Я предполагаю, что это был код, который должен был быть скомпилирован, когда окончательная сборка была завершена, но случайно остался внутри.

Это только для версии Zoom для Mac, и она была исправлена, поэтому убедитесь, что у вас установлена последняя версия.

По сути, при некоторых обстоятельствах, когда видеопоток запускался или камера активировалась самим приложением, оно непреднамеренно думало, что вы хотите отладить программу.

Потому что, эй, может быть, вы были разработчиком! [СМЕЕТСЯ]

Очевидно, что этого не должно происходить в релизных сборках.

А это означало, что порт отладки TCP оставался открытым на локальном сетевом интерфейсе.

Это означало, что любой, кто мог передавать пакеты в этот порт, предположительно, мог быть любым другим локально подключенным пользователем, так что это не обязательно был бы администратор или даже вы… даже гостевой пользователь, этого было бы достаточно.

Таким образом, злоумышленник, у которого на вашем компьютере была какая-то прокси-вредоносная программа, которая могла получать пакеты извне и внедрять их в локальный интерфейс, в основном могла отдавать команды внутренностям программы.

И типичные вещи, которые позволяют интерфейсы отладки, включают: дамп памяти; извлекать секреты; изменить поведение программы; настроить параметры конфигурации, минуя привычный интерфейс, чтобы пользователь их не видел; захватить все аудио, никому не говоря об этом, без всплывающего предупреждения о записи; все в этом роде.

Хорошей новостью является то, что Zoom нашел его самостоятельно и довольно быстро исправил.

Но это прекрасное напоминание о том, что, как мы часто говорим [СМЕЕТСЯ] «Есть много промахов между чашкой и губой».

ДУГ. Хорошо, очень хорошо.

Давайте останемся в вагончике и подъедем к следующей станции.

И эта история… пожалуй, самая интересная часть этой истории последнего вторника исправлений была что Microsoft *не* включила?

УТКА. К сожалению, патчи, которых все, вероятно, ждали — и мы предположили в недавнем подкасте: «Ну, похоже, Microsoft собирается заставить нас ждать еще неделю до вторника исправлений, а не делать внеплановый «ранний выпуск». » — это те два нулевых дня Exchange из недавней памяти.

То, что стало известно как E00F, или Обмен двойной уязвимостью нулевого дня в моей терминологии или Проксинотшелл поскольку это, возможно, несколько запутанно известно в Твиттерсфере.

Так что это была большая история во вторник исправлений в этом месяце: эти две ошибки эффектно не были исправлены.

И поэтому мы не знаем, когда это произойдет.

Вы должны убедиться, что вы применили какие-либо меры по смягчению последствий.

Как я думаю, мы уже говорили ранее, Microsoft продолжала обнаруживать, что предыдущие меры по смягчению последствий, которые они предлагали… ну, может быть, они были недостаточно хороши, и они продолжали менять свою мелодию и адаптировать историю.

Так что, если вы сомневаетесь, вы можете вернуться на nudesecurity.sophos.com и выполнить поиск по фразе Проксинотшелл (все одним словом), а затем идите и прочитайте, что мы должны сказать.

И вы также можете дать ссылку на последнюю версию исправления Microsoft…

…потому что из всего, что было во вторник патчей, это было самым интересным, как вы говорите: потому что его там не было.

ДУГ. Хорошо, а теперь переключим передачу на очень неприятная история.

Это пощечина крупной компании, чья кибербезопасность настолько плоха, что они даже не заметили взлома!

УТКА. Да, это бренд, который большинство людей, вероятно, знают как SHEIN («она-в»), написанном одним словом заглавными буквами. (На момент взлома компания называлась Zoetop.)

И это то, что называется «быстрой модой».

Вы знаете, они нагромождают его и продают дешево, и не без споров о том, откуда они берут свои проекты.

И, как онлайн-ритейлер, вы, возможно, ожидаете, что у них есть детали кибербезопасности онлайн-розничной торговли.

Но, как вы говорите, они этого не сделали!

А Генеральная прокуратура штата Нью-Йорк в США решила, что ее не устраивает то, как обошлись с жителями Нью-Йорка, оказавшимися в числе жертв этого нарушения.

Итак, они подали в суд на эту компанию… и это был абсолютный перечень промахов, ошибок и, в конечном счете, сокрытий — одним словом, Дуглас, нечестность.

У них была эта брешь, которую они не заметили.

Это, по крайней мере в прошлом, было разочаровывающе распространенным явлением: компании не понимали, что они были взломаны, пока с ними не свяжется оператор кредитной карты или банк и не скажет: «Знаете что, у нас было ужасно много жалоб на мошенничество от клиентов в этом месяце».

«И когда мы оглянулись назад на то, что они называют CPP, общая точка покупки, единственный и неповторимый торговец, у которого каждая жертва что-то покупала, это вы. Мы считаем, что утечка произошла от вас.

А в данном случае было еще хуже.

По-видимому, появился другой платежный процессор и сказал: «О, кстати, мы нашли целую партию номеров кредитных карт для продажи, которые предлагались как украденные у вас, ребята».

Таким образом, у них были четкие доказательства того, что имел место либо массовый взлом, либо взлом по крупицам.

ДУГ. Так что, конечно, когда эта компания узнала об этом, они быстро приняли меры, чтобы исправить ситуацию, верно?

УТКА. Ну, это зависит от того, как ты… [СМЕЕТСЯ] Я не должен смеяться, Даг, как всегда.

Это зависит от того, что вы подразумеваете под «исправить».

ДУГ. [СМЕЕТСЯ] О, Боже!

УТКА. Так что кажется, что они *справились* с проблемой… действительно, некоторые ее части они очень хорошо скрыли.

По всей видимости.

Кажется, они вдруг решили: «Упс, нам лучше стать PCI DSS-совместимыми».

Очевидно, что нет, потому что они, по-видимому, вели журналы отладки, в которых были сведения о кредитных картах неудачных транзакций… все, что вы не должны записывать на диск, они записывали.

А потом они поняли, что произошло, но не смогли найти, где они оставили эти данные в своей собственной сети!

Таким образом, очевидно, они знали, что не соответствуют стандарту PCI DSS.

Они взялись за то, чтобы соответствовать стандарту PCI DSS, по-видимому, чего они достигли к 2019 году. (Нарушение произошло в 2018 году.)

Но когда им сказали, что они должны пройти проверку, судебно-медицинскую экспертизу…

…по словам генерального прокурора Нью-Йорка, они совершенно сознательно мешали следователю.

По сути, они позволили следователям увидеть систему такой, какой она была *после* того, как они ее исправили, сварили и отполировали, и сказали: «О нет, вы не можете видеть резервные копии», что звучит довольно озорно для меня. .

ДУГ. Ага.

УТКА. А также то, как они сообщили о взломе своим клиентам, вызвало сильное недовольство штата Нью-Йорк.

В частности, кажется совершенно очевидным, что данные о 39,000,000 5 XNUMX пользователей каким-то образом были украдены, включая очень слабо хешированные пароли: двузначную соль и один раунд MDXNUMX.

Недостаточно хорошо в 1998 году, не говоря уже о 2018 году!

Таким образом, они знали, что существует проблема для такого большого количества пользователей, но, по-видимому, они только начали связываться с 6,000,000 XNUMX XNUMX тех пользователей, которые фактически использовали свои учетные записи и разместили заказы.

А потом они сказали: «Ну, мы хотя бы связались со всеми этими людьми».

И *затем* оказалось, что они на самом деле не связались со всеми 6,000,000 XNUMX XNUMX миллионов пользователей!

Они только что связались с теми из шести миллионов, которые жили в Канаде, Соединенных Штатах или Европе.

Так что, если вы из любой точки мира, не повезло!

Как вы понимаете, это не понравилось властям, регулятору.

И, должен признаться… к моему удивлению, Дуг, они были оштрафованы на 1.9 миллиона долларов.

Что для такой большой компании…

ДУГ. Да!

УТКА. …и делать такие вопиющие ошибки, а затем не совсем порядочно и честно говорить о том, что произошло, и быть упреком за ложь о нарушении, говоря словами, Генеральным прокурором Нью-Йорка?

Мне казалось, что их могла постичь более серьезная участь.

Возможно, даже включая что-то, что нельзя было просто оплатить, придумав немного денег.

О, и еще одна вещь, которую они сделали, это то, что когда было очевидно, что есть пользователи, чьи пароли были в опасности… потому что они были глубоко взломаны из-за того, что это была двузначная соль, что означает, что вы могли построить 100 предварительно вычисленных словарей. …

ДУГ. Это распространено?

Просто двузначная соль кажется очень низкой!

УТКА. Нет, обычно вам нужны 128 бит (16 байт) или даже 32 байта.

Грубо говоря, это в любом случае не имеет существенного значения для скорости взлома, потому что (в зависимости от размера блока хэша) вы добавляете только две дополнительные цифры в смесь.

Так что дело даже не в том, что фактическое вычисление хэшей занимает больше времени.

Я думаю, что еще в 2016 году люди, использующие компьютеры с восемью графическими процессорами, на которых запущена программа hashcat, могли выполнять 200 миллиардов операций MD5 в секунду.

Тогда! (Сейчас эта сумма примерно в пять или десять раз выше.)

Так что очень, очень в высшей степени взламываемый.

Но вместо того, чтобы на самом деле связываться с людьми и говорить: «Ваш пароль в опасности, потому что мы слили хэш, и он был не очень хорошим, вы должны его изменить», [СМЕХ] они просто сказали…

…это были очень ласковые слова, не так ли?

ДУГ. «Ваш пароль имеет низкий уровень безопасности и, возможно, находится под угрозой. Пожалуйста, измените свой пароль для входа».

А затем они изменили его на «Ваш пароль не обновлялся более 365 дней. Для вашей защиты, пожалуйста, обновите его сейчас».

УТКА. Да, «Ваш пароль имеет низкий уровень безопасности…»

ДУГ. «ИЗ-ЗА НАС!»

УТКА. Это не просто покровительство, не так ли?

Это на границе или за границей в обвинение жертвы, в моих глазах.

Во всяком случае, мне это не показалось очень сильным стимулом для компаний, которые не хотят поступать правильно.

ДУГ. Хорошо, выключайте комментарии в комментариях, мы хотели бы услышать, что вы думаете!

Эта статья называется: Модный бренд SHEIN оштрафован на 1.9 миллиона долларов за ложь об утечке данных.

И еще одна неприятная история…

.., еще один день, еще одна поучительная история об обработке ненадежных входных данных!

УТКА. Аааа, я знаю, что это будет, Дуг.

Это Текст Apache Commons ошибка, не так ли?

ДУГ. Это!

УТКА. Просто для ясности, это не веб-сервер Apache.

Apache — это программная основа, в которой есть целый ряд продуктов и бесплатных инструментов… и они действительно очень полезны, и они имеют открытый исходный код, и они великолепны.

Но у нас в Java-части их экосистемы (веб-сервер Apache httpd написан не на Java, так что давайте пока проигнорируем это — не путайте Apache с веб-сервером Apache)…

…за последний год у нас было три похожих проблемы с Java-библиотеками Apache.

У нас было позорный Журнал4Shell ошибка в так называемой библиотеке Log4J (Logging for Java).

Потом у нас была похожая ошибка, что это было?… Конфигурация Apache Commons, который представляет собой набор инструментов для управления всеми видами файлов конфигурации, например файлами INI и файлами XML, стандартизированным способом.

А теперь в библиотеке еще более низкого уровня под названием Текст Apache Commons.

Ошибка в том, что в Java обычно называют «интерполяцией строк».

Программисты на других языках… если вы используете такие вещи, как PowerShell или Bash, вы будете знать это как «подстановку строк».

Здесь вы можете волшебным образом превратить предложение, полное символов, в своего рода мини-программу.

Если вы когда-либо использовали оболочку Bash, вы знаете, что если ввести команду echo USER, он выведет или распечатает строку USER и вы увидите, на экране ПОЛЬЗОВАТЕЛЬ.

Но если вы запустите команду echo $USER, то это не означает, что нужно вывести знак доллара, за которым следует USER.

Это означает: «Замените эту волшебную строку именем текущего пользователя, вошедшего в систему, и вместо этого напечатайте его».

Итак, на моем компьютере, если вы echo USER, ты получаешь USER, но если ты echo $USER, вы поняли слово duck .

А некоторые подстановки строк в Java идут намного дальше этого… исправление Log4Shell на Рождество 2021 запомнят!

Есть множество умных маленьких мини-программ, которые вы можете встроить в строки, которые затем обработаете с помощью этой библиотеки обработки строк.

Так что есть очевидный: чтобы прочитать имя пользователя, вы помещаете ${env: (для «читать окружение») user}… вы используете волнистые скобки.

Это знак доллара; волнистая скоба; какая-то магическая команда; волнистая скобка, которая является волшебной частью.

И, к сожалению, в этой библиотеке была неконтролируемая доступность по умолчанию магических команд, таких как: ${url:...}, который позволяет вам обмануть библиотеку обработки строк, заставив ее обратиться в Интернет, загрузить что-то и распечатать то, что она возвращает с этого веб-сервера, вместо строки. ${url:...}.

Таким образом, хотя это и не совсем внедрение кода, поскольку это всего лишь необработанный HTML, это все же означает, что вы можете помещать всевозможный мусор и странные и замечательные ненадежные вещи в файлы журналов людей или их веб-страницы.

Там в ${dns:...}, что означает, что вы можете обмануть чей-то сервер, который может быть сервером бизнес-логики внутри сети…

… вы можете обмануть его, заставив DNS искать именованный сервер.

И если вы владеете этим доменом как мошенник, то вы также владеете и управляете DNS-сервером, который относится к этому домену.

Итак, когда происходит поиск DNS, угадайте, что?

Этот поиск заканчивается *на вашем сервере* и может помочь вам наметить внутреннюю часть чьей-либо бизнес-сети... не только их веб-сервера, но и более глубокой части сети.

И, наконец, что больше всего беспокоит, по крайней мере, в старых версиях Java было… [СМЕЕТСЯ] ты знаешь, что нас ждет, Дуг!

Команда ${script:...}.

«Эй, позвольте мне предоставить вам немного JavaScript и, пожалуйста, запустите его для меня».

И вы, наверное, думаете: «Что?! Подождите, это ошибка в Java. При чем тут JavaScript?»

Ну, до сравнительно недавнего времени… и помните, что многие компании до сих пор используют старые, все еще поддерживаемые версии Java Development Kit.

До недавнего времени Java… [СМЕЕТСЯ] (опять же, я не должен смеяться)… Java Development Kit содержал внутри себя полноценный работающий движок JavaScript, написанный на Java.

Итак, между Java и JavaScript нет никакой связи, кроме четырех букв «Java», но вы могли бы поставить ${script:javascript:...}и запустите код по вашему выбору.

И, что раздражает, одна из вещей, которые вы можете сделать в движке JavaScript внутри среды выполнения Java, — это сказать движку JavaScript: «Эй, я хочу запустить эту штуку через Java».

Таким образом, вы можете заставить Java вызывать *into* JavaScript, а JavaScript, по существу, вызывать *out* в Java.

А затем из Java вы можете сказать: «Эй, запусти эту системную команду».

И если вы перейдете к статье Naked Security, вы увидите, как я использую подозрительную команду, чтобы [ИЗВИНИТЕЛЬНО КАШЛЯТЬ] вытолкнуть известняк, Даг!

Калькулятор HP RPN, конечно, потому что это я делаю калькулятор…

ДУГ. Должно быть, да!

УТКА. …это HP-10.

Так что, хотя риск не так отлично, как Log4Shell, вы не можете исключить это, если используете эту библиотеку.

У нас есть некоторые инструкции в статье Naked Security о том, как узнать, есть ли у вас библиотека Commons Text… и она может быть у вас, как многие люди сделали с Log4J, не осознавая этого, потому что она могла поставляться вместе с приложением.

И у нас также есть пример кода, который вы можете использовать, чтобы проверить, сработали ли какие-либо меры по снижению риска, которые вы внедрили.

ДУГ. Хорошо, идите в Naked Security.

Эта статья называется: Опасная дыра в Apache Commons Text — снова как в Log4Shell.

И завершаем мы вопросом: «Что происходит, когда зашифрованные сообщения зашифрованы лишь отчасти?»

УТКА. Ах, вы имеете в виду то, что было, я думаю, официальным отчетом об ошибке, поданным недавно исследователями кибербезопасности в финской компании WithSecure…

… о встроенном шифровании, предлагаемом в Microsoft Office, или, точнее, о функции под названием шифрование сообщений Office 365 или OME.

Очень удобно иметь такую небольшую функцию, встроенную в приложение.

ДУГ. Да, звучит просто и удобно!

УТКА. Да, кроме… о, дорогой!

Кажется, причина этого кроется в обратной совместимости, Даг…

…что Microsoft хочет, чтобы эта функция работала вплоть до людей, которые все еще используют Office 2010, в который встроены довольно старые возможности расшифровки.

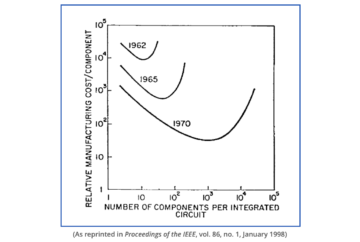

По сути, кажется, что этот процесс шифрования файла OME использует AES, который является последним и лучшим алгоритмом шифрования, стандартизированным NIST.

Но он использует AES в неправильном так называемом режиме шифрования.

Он использует то, что известно как ECB, или электронная кодовая книга Режим.

И это просто то, как вы называете необработанный AES.

AES шифрует 16 байт за раз… кстати, он шифрует 16 байтов независимо от того, используете ли вы AES-128, AES-192 или AES-256.

Не путайте размер блока и размер ключа — размер блока, количество байтов, которые перемешиваются и шифруются каждый раз, когда вы поворачиваете ручку криптографического механизма, всегда составляет 128 бис, или 16 байт.

Так или иначе, в режиме электронной кодовой книги вы просто берете 16 байтов входных данных, один раз поворачиваете рукоятку под заданным ключом шифрования и получаете выходные данные, необработанные и необработанные.

И проблема в том, что каждый раз, когда вы получаете один и тот же ввод в документе, выровненном по одной и той же 16-байтовой границе…

… вы получаете точно такие же данные на выходе.

Таким образом, закономерности на входе проявляются на выходе, как и в Цезарь шифр или Vigenere шифр:

Теперь это не означает, что вы можете взломать шифр, потому что вы все еще имеете дело с фрагментами размером 128 бит за раз.

Проблема с режимом электронной кодовой книги возникает именно потому, что он пропускает шаблоны из открытого текста в зашифрованный текст.

Атаки с известным открытым текстом возможны, когда вы знаете, что определенная входная строка шифруется определенным образом, и для повторяющегося текста в документе (например, заголовка или названия компании) эти шаблоны отражаются.

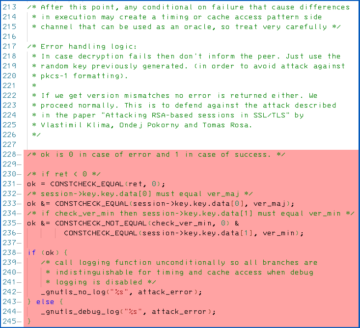

И хотя Microsoft сообщила об этом как об ошибке, по-видимому, компания решила не исправлять ее, потому что она «не соответствует планке» для исправления безопасности.

И кажется, что причина в том, что «ну, мы окажем медвежью услугу людям, которые все еще используют Office 2010».

ДУГ. Уф!

УТКА. Да!

ДУГ. И на этой ноте у нас есть комментарий читателя на этой неделе к этой истории.

Naked Security Reader Bill частично комментирует:

Это напоминает мне о «шпаргалках», которые использовали взломщики кодов в Блетчли-парке во время Второй мировой войны. Нацисты часто заканчивали сообщения одной и той же заключительной фразой, и, таким образом, дешифровщики могли работать с этим закрывающим набором зашифрованных символов, зная, что они, вероятно, представляют. Разочаровывает тот факт, что 80 лет спустя мы, похоже, повторяем те же ошибки.

УТКА. 80 лет!

Да, действительно разочаровывает.

Насколько я понимаю, другие шпаргалки, которые могли использовать взломщики кодов союзников, особенно для текстов, зашифрованных нацистами, также имели дело с *началом* документа.

Я полагаю, что это было характерно для немецких сводок погоды… существовал религиозный формат, которому они следовали, чтобы быть уверенными, что сообщают сводки погоды точно.

А метеосводки, как вы понимаете, во время войны, предполагающей авиабомбежки по ночам, были действительно важными вещами!

Похоже, что они следовали очень, очень строгому шаблону, который иногда можно было использовать как то, что вы могли бы назвать небольшим криптографическим «ослабителем» или клином, который вы могли бы использовать для взлома в первую очередь.

И это, как указывает Билл… именно поэтому AES или любой другой шифр в режиме электронной кодовой книги не подходит для шифрования целых документов!

ДУГ. Хорошо, спасибо, что прислал это, Билл.

Если у вас есть интересная история, комментарий или вопрос, который вы хотели бы отправить, мы будем рады прочитать его в подкасте.

Вы можете написать на почту tip@sophos.com, прокомментировать любую из наших статей или связаться с нами в социальных сетях: @nakedsecurity.

Это наше шоу на сегодня; большое спасибо, что выслушали.

Для Пола Даклина я Дуг Аамот, напоминаю вам до следующего раза…

ОБА. Оставайтесь в безопасности!

- блокчейн

- Coingenius

- кошельки с криптовалютами

- cryptoexchange

- криптография

- информационная безопасность

- киберпреступники

- Информационная безопасность

- Данные нарушения

- Потеря данных

- Департамент внутренней безопасности

- цифровые кошельки

- брандмауэр

- Kaspersky

- вредоносных программ

- Mcafee

- Microsoft

- Голая Безопасность

- Голый Подкаст Безопасности

- НексБЛОК

- Офис

- Патч вторник

- Платон

- Платон Ай

- Платон Интеллектуальные данные

- Платон игра

- ПлатонДанные

- платогейминг

- Подкаст

- политикой конфиденциальности.

- VPN

- безопасности веб-сайтов

- зефирнет

- зум

![S3 Ep113: Pwning ядра Windows — мошенники, которые обманули Microsoft [Аудио + текст]](https://platoaistream.net/wp-content/uploads/2022/12/s3-ep113-pwning-the-windows-kernel-the-crooks-who-hoodwinked-microsoft-audio-text-360x188.png)