К сожалению, нам пришлось охватить DEADBOLT-вымогатель несколько раз до о «голой безопасности».

Уже почти два года этот нишевый игрок на арене киберпреступлений с использованием программ-вымогателей охотится в основном на домашних пользователей и малый бизнес совершенно иначе, чем большинство современных атак с использованием программ-вымогателей:

Если вы занимались кибербезопасностью около десяти лет назад, когда программы-вымогатели впервые начали приносить огромные деньги киберпреступному миру, вы без особой любви вспомните все «громкие бренды» программ-вымогателей того времени: CryptoLocker, Locky, TeslaCrypt, и многое другое.

Как правило, первые участники преступления, связанного с программами-вымогателями, полагались на требование шантажа почти доступных платежей, если вы пропустите поход в паб в течение месяца или трех, от такого количества людей, как они мог.

В отличие от сегодняшних мошенников-вымогателей высшей лиги, которых можно охарактеризовать как «стремятся вымогать у компаний миллионы долларов сотни раз», первые игроки пошли по более ориентированному на потребителя пути «Шантажировать миллионы людей по 300 долларов за каждого» (или 600 долларов, или 1000 долларов – суммы различались).

Идея была проста: шифруя ваши файлы прямо на вашем ноутбуке, мошенникам не нужно было беспокоиться о пропускной способности интернет-канала и пытаться украсть все ваши файлы, чтобы позже продать их вам.

Они могут оставить все ваши файлы перед вами, на виду, но совершенно непригодными для использования.

Например, если вы попытаетесь открыть зашифрованный документ с помощью текстового процессора, вы либо увидите бесполезные страницы, заполненные цифровой нашинкованной капустой, либо всплывающее сообщение с извинениями за то, что приложение не распознало тип файла и не может его открыть. это вообще.

Компьютер работает, данные нет

Обычно мошенники стараются изо всех сил оставить вашу операционную систему и приложения нетронутыми, вместо этого сосредотачиваясь на ваших данных.

На самом деле они не хотели, чтобы ваш компьютер полностью перестал работать по нескольким важным причинам.

Во-первых, они хотели, чтобы вы увидели и почувствовали боль от того, насколько близко и в то же время так далеко находятся ваши драгоценные файлы: ваши свадебные фотографии, детские видео, налоговые декларации, университетские курсовые работы, дебиторская и кредиторская задолженность и все другие цифровые данные, которые вы уже несколько месяцев собирался сделать резервную копию, но до сих пор не дошли руки.

Во-вторых, они хотели, чтобы вы увидели записку с шантажом, которую они оставили ОГРОМНЫМИ БУКВАМИ С ДРАМАТИЧЕСКИМИ ИЗОБРАЖЕНИЯМИ, установленную в качестве обоев вашего рабочего стола, чтобы вы не могли ее пропустить, вместе с инструкциями о том, как получить криптовалюты, которые вам нужно будет выкупить. ключ дешифрования для расшифровки ваших данных.

В-третьих, они хотели убедиться, что вы по-прежнему можете выходить в Интернет в своем браузере, сначала провести тщетный поиск «как восстановиться после программы-вымогателя XYZ без оплаты», а затем, когда наступит уныние и отчаяние, чтобы заполучить приятеля. вы знали, что это может помочь вам с криптовалютной частью спасательной операции.

К сожалению, первые участники этого одиозного преступного заговора, в частности банда CryptoLocker, оказались достаточно надежными в плане быстрого и точного ответа жертвам, которые заплатили, заслужив своего рода репутацию «почета среди воров».

Казалось, это убедило новых жертв в том, что, хотя все эти выплаты прожгли гигантскую дыру в их финансах на ближайшее будущее, и что это немного похоже на сделку с дьяволом, они, скорее всего, вернут свои данные.

Современные атаки программ-вымогателей, напротив, обычно направлены на то, чтобы одновременно поставить под угрозу все компьютеры в целых компаниях (или школах, или больницах, или муниципалитетах, или благотворительных организациях). Но создание инструментов дешифрования, которые надежно работают во всей сети, является удивительно сложной задачей разработки программного обеспечения. На самом деле, вернуть свои данные, полагаясь на мошенников, — рискованное дело. в Исследование Sophos о программах-вымогателях, 2021 г., половина жертв, заплативших, потеряли как минимум 1/2 своих данных, а 1% из них вообще ничего не получили обратно. В 2022 , мы обнаружили, что на полпути было еще хуже: половина из тех, кто заплатил, потеряли 1% или более своих данных, и только 2% из них получили все свои данные обратно. В печально известном Колониальный Трубопровод с помощью программы-вымогателя, компания заявила, что не собирается платить, а затем, как известно, все равно раскошелилась на более чем 4,400,000 4.4 XNUMX долларов, только чтобы обнаружить, что инструмент расшифровки, предоставленный преступниками, был слишком медленным, чтобы его можно было использовать. Таким образом, им пришлось понести все затраты на восстановление, которые они могли бы понести, если бы не заплатили мошенникам, плюс исходящие XNUMX миллиона долларов, которые были практически сброшены в канализацию. (Удивительно, но, очевидно, из-за плохой оперативной кибербезопасности со стороны преступников, ФБР в конечном итоге выздоровело около 85% биткойнов выплачивается Colonial. Однако не полагайтесь на такой результат: такие крупномасштабные возвраты являются редким исключением, а не правилом.)

Прибыльная ниша

Мошенники из DEADBOLT, похоже, нашли прибыльная ниша им не нужно проникать в вашу сеть и проникать на все входящие в нее компьютеры, и им даже не нужно беспокоиться о проникновении вредоносного ПО на ваш ноутбук или любой из обычных компьютеров в вашей сети. дом, офис или и то, и другое.

Вместо этого они используют сканирование глобальной сети для выявления непропатченных устройств NAS (Network Attached Storage), обычно от крупного поставщика QNAP, и напрямую шифруют все на вашем файловом сервере, не затрагивая ничего другого в вашей сети.

Идея состоит в том, что если вы используете свой NAS так, как большинство людей дома или в малом бизнесе — для резервного копирования и в качестве основного хранилища для больших файлов, таких как музыка, видео и изображения, — то потеря доступа ко всему на вашем NAS — это проблема. Вероятно, это будет как минимум столь же катастрофично, как потеря всех файлов на всех ваших портативных и настольных компьютерах, а может быть, даже хуже.

Поскольку вы, вероятно, постоянно оставляете свое устройство NAS включенным, мошенники могут проникнуть в него, когда захотят, в том числе тогда, когда вы, скорее всего, спите; им нужно атаковать только одно устройство; им не нужно беспокоиться, используете ли вы компьютеры под управлением Windows или Mac…

…и, воспользовавшись неисправленной ошибкой в самом устройстве, им не нужно обманом заставлять вас или кого-либо еще в вашей сети загрузить подозрительный файл или перейти на сомнительный веб-сайт, чтобы получить первоначальную точку опоры.

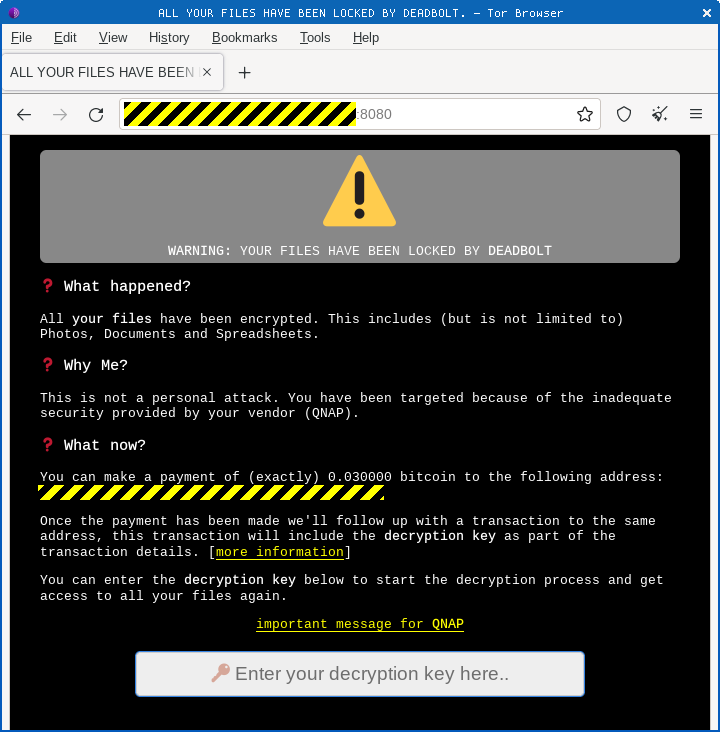

Мошенникам даже не нужно беспокоиться о том, чтобы получить вам сообщение по электронной почте или на обоях рабочего стола: они хитро переписывают страницу входа в веб-интерфейс вашего устройства NAS, поэтому, как только вы в следующий раз попытаетесь войти в систему, возможно, чтобы выяснить, почему все ваши файлы испорчены, вы получаете полный шантаж.

Еще более коварно мошенники DEADBOLT нашли способ справиться с вами, который позволяет избежать любой электронной переписки (возможно, отслеживаемой), не требует серверов даркнета (потенциально сложных) и обходит любые переговоры: это их путь или магистраль данных.

Проще говоря, каждой жертве предоставляется одноразовый биткойн-адрес, на который ей предлагается отправить 0.03 BTC (на данный момент [2022 октября 10] чуть менее 21 долларов США):

Сама транзакция выступает и как сообщение («Я решил заплатить»), и как сам платеж («а вот средства»).

Затем мошенники отправляют вам взамен 0 долларов — транзакция, не имеющая финансовой цели, но содержащая 32-значный комментарий. (Биткойн-транзакции могут содержать дополнительные данные в поле, известном как OP_RETURN это не передает никаких средств, но может использоваться для включения комментариев или заметок.)

Эти 32 символа представляют собой шестнадцатеричные цифры, которые представляют собой 16-байтовый ключ дешифрования AES, уникальный для вашего зашифрованного устройства NAS.

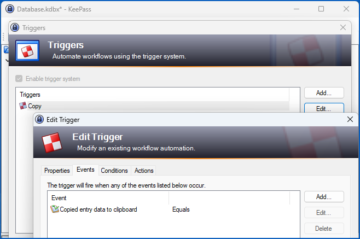

Вы вставляете шестнадцатеричный код из транзакции BTC на «страницу входа» программы-вымогателя, и процесс запускает программу расшифровки, оставленную мошенниками, которая расшифровывает (как вы надеетесь!) все ваши данные.

Вызовите полицию!

Но вот в этой истории есть интересный поворот.

Голландская полиция, сотрудничая с компанией, специализирующейся на криптовалютах, придумала свой хитрый трюк чтобы противодействовать коварству преступников DEADBOLT.

Они заметили, что если жертва отправляла платеж в биткойнах, чтобы выкупить ключ дешифрования, мошенники, очевидно, отвечали ключом дешифрования, как только транзакция платежа в биткойнах попадала в сеть биткойнов в поисках кого-то, кто мог бы «майнить» ее…

…вместо того, чтобы ждать, пока кто-нибудь из участников экосистемы Биткойн сообщит, что они действительно провели транзакцию, и, таким образом, впервые подтвердит ее.

Другими словами, если использовать аналогию, мошенники позволяют вам выйти из магазина с товаром, прежде чем дождаться прохождения платежа по вашей кредитной карте.

И хотя вы не можете явно отменить транзакцию BTC, вы можете отправить два конфликтующих платежа одновременно (на жаргоне это называется «двойное расходование»), если вы довольны тем, что первый из них получит подобран, добыт и «подтвержден» — это тот, который пройдет и в конечном итоге будет принят блокчейном.

Другая транзакция в конечном итоге будет отменена, поскольку Биткойн не допускает двойных расходов. (Если бы это было так, система не могла бы работать.)

Грубо говоря, как только майнеры биткойнов видят, что еще не обработанная транзакция включает в себя средства, которые кто-то другой уже «добыл», они просто перестают работать над незавершенной транзакцией на том основании, что она теперь для них бесполезна.

Здесь нет никакого альтруизма: в конце концов, если большая часть сети уже решила принять другую транзакцию и включить ее в блокчейн как «ту, которую сообщество считает действительной», конфликтующая транзакция, которая не прошла через все же хуже, чем бесполезно для целей майнинга.

Если вы продолжите пытаться обработать конфликтующую транзакцию, то даже если вы в конце концов успешно «майните» ее, никто не примет ваше мгновенное подтверждение, потому что в нем нет ничего, что могло бы это сделать…

…так что вы заранее знаете, что никогда не получите никаких комиссий за транзакции или биткойн-бонусов за свою избыточную работу по майнингу, и, таким образом, вы заранее знаете, что нет смысла тратить на это время или электричество.

Пока ни один человек (или майнинг-пул, или картель майнинг-пулов) никогда не контролирует более 50% сети Биткойн, никто никогда не должен иметь возможность распоряжаться достаточным временем и энергией для «отмены подтверждения» уже принятого транзакции путем создания новой цепочки подтверждений, превосходящей все существующие.

Предлагайте больше денег…

Учитывая, что мы только что упомянули операционные издержки, вы, вероятно, можете видеть, к чему это идет.

Когда майнер успешно подтверждает транзакцию, которая в конечном итоге принимается в блокчейне (фактически, пакет транзакций), он получает вознаграждение в вновь отчеканенных биткойнах (в настоящее время сумма составляет BTC6.25), а также все комиссии, предлагаемые за каждая транзакция в пакете.

Другими словами, вы можете стимулировать майнеров уделять приоритетное внимание вашей транзакции, предлагая заплатить немного больше комиссий за транзакцию, чем всем остальным…

…или, если вы не торопитесь, вы можете предложить низкую комиссию за транзакцию и получить более медленное обслуживание от сообщества майнеров.

Фактически, если вас действительно не волнует, сколько времени это займет, вы можете предложить заплатить ноль биткойнов в качестве комиссии за транзакцию.

Именно это голландские полицейские сделали для 155 жертв из 13 разных стран, которые просили помочь вернуть свои данные.

Они отправили мошенникам 155 платежей с выбранных ими адресов BTC, при этом все они предлагали нулевую комиссию за транзакцию.

Мошенники, очевидно, полагаясь на автоматический процесс, заданный сценарием, незамедлительно отправили обратно ключи расшифровки.

Как только полицейские получили каждый ключ дешифрования, они немедленно отправили транзакцию с «двойным расходом»…

…на этот раз с заманчивой комиссией, предложенной в обмен на возврат себе тех же самых средств, которые они изначально предлагали мошенникам!

Угадайте, какие транзакции привлекли внимание майнеров в первую очередь? Угадайте, какие из них подтвердились? Угадайте, какие транзакции закончились ничем?

Предложенные выплаты преступникам были отвергнуты биткойн-сообществом как горячая картошка. до мошенникам заплатили, но после они раскрыли ключи расшифровки.

Разовый результат

Отличные новости…

…за исключением, конечно, того, что эта ловушка (это не трюк, если она устроена законно!) больше не сработает.

К сожалению, все, что мошенникам придется делать в будущем, — это ждать, пока они не увидят подтверждение своих платежей, прежде чем отвечать ключами расшифровки, вместо того, чтобы немедленно срабатывать при первом появлении каждого запроса на транзакцию.

Тем не менее, полицейские на этот раз перехитрил мошенников, и 155 человек получили свои данные бесплатно.

Или, по крайней мере, почти даром – есть небольшой вопрос комиссий за транзакции, которые были необходимы для того, чтобы план работал, хотя, по крайней мере, ни одна из этих денег не пошла напрямую мошенникам. (Комиссии поступают майнерам за каждую транзакцию.)

Возможно, это сравнительно скромный результат и, возможно, это разовая победа, но мы, тем не менее, приветствуем ее!

Не хватает времени или опыта, чтобы позаботиться о реагировании на угрозы кибербезопасности? Беспокоитесь, что кибербезопасность в конечном итоге отвлечет вас от всех других вещей, которые вам нужно сделать?

Узнать больше о Управляемое обнаружение и реагирование Sophos:

Круглосуточный поиск угроз, обнаружение и реагирование ▶

- блокчейн

- Coingenius

- контрвзлом

- криптовалюта

- кошельки с криптовалютами

- cryptoexchange

- информационная безопасность

- киберпреступники

- Информационная безопасность

- ригель

- Департамент внутренней безопасности

- цифровые кошельки

- голландская полиция

- брандмауэр

- Kaspersky

- Закон и порядок

- вредоносных программ

- Mcafee

- Голая Безопасность

- НексБЛОК

- Платон

- Платон Ай

- Платон Интеллектуальные данные

- Платон игра

- ПлатонДанные

- платогейминг

- вымогателей

- VPN

- безопасности веб-сайтов

- зефирнет

![S3 Ep118: Угадай пароль? Не надо, если уже украли! [Аудио + текст]](https://platoaistream.net/wp-content/uploads/2023/01/s3-ep118-guess-your-password-no-need-if-its-stolen-already-audio-text-360x188.png)