Google je v začetku tega tedna izdal vrsto varnostnih popravkov za kodo brskalnika Chrome in Chromium ...

... samo da prejmejo poročilo o ranljivosti od raziskovalcev podjetja Avast za kibernetsko varnost še isti dan.

Googlov odgovor je bil izrivanje še ena posodobitev takoj ko bi lahko: popravek ene napake, ki obravnava CVE-2022-3723, opisano z običajnim Googlovim legalizmom ne moremo-niti potrditi niti-zanikati:

Google je seznanjen s poročili, da izkoriščanje za CVE-2022-3723 obstaja v naravi.

(Apple prav tako redno uporablja podobno nepristransko notifikacijo OMG-everybody-there's-an-0-day notification, pri čemer uporablja besede, ki trdijo, da "se zaveda poročila, da je bila [neka] težava morda aktivno izkoriščena".)

Ta posodobitev za Chrome pomeni, da zdaj iščete številko različice 107.0.5304.87 ali pozneje.

Zmedeno je, da je to številka različice, ki jo lahko pričakujete na Macu ali Linuxu, medtem ko jo lahko uporabniki Windows dobijo 107.0.5304.87 or 107.0.5304.88, in ne, ne vemo, zakaj sta tam dve različni številki.

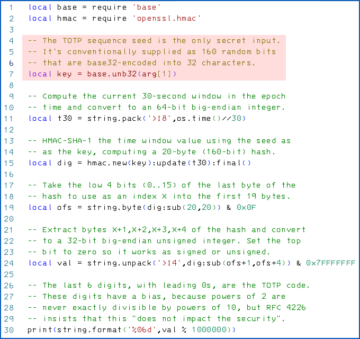

Kolikor je vredno, je bil vzrok za to varnostno luknjo opisan kot »zmeda tipa v V8«, kar je v žargonu za "v mehanizmu JavaScript je prišlo do napake, ki jo je mogoče izkoristiti in ki bi jo lahko sprožila nezaupljiva koda in nezaupljivi podatki, ki so prišli očitno nedolžno od zunaj".

Ohlapno povedano, to pomeni, da je skoraj gotovo, da bi zgolj obisk in ogled spletnega mesta z minirano pastjo – nekaj, kar vas samo po sebi ne bi smelo pripeljati v nevarnost – dovolj za zagon lažne kode in vsaditev zlonamerne programske opreme v vašo napravo, brez pojavnih oken. ali druga opozorila o prenosu.

To je tisto, kar je v slengu kibernetske kriminalitete znano kot a namestitev s pogonom.

“Seznanjen s poročili”

Glede na to, da je podjetje za kibernetsko varnost prijavilo to ranljivost in glede na skoraj takojšnjo objavo posodobitve z enim hroščem, ugibamo, da je bila napaka odkrita med aktivno preiskavo vdora v strankin računalnik ali omrežje.

Po nepričakovanem ali nenavadnem vdoru, kjer se očitne vstopne poti preprosto ne prikažejo v dnevnikih, se lovci na grožnje običajno obrnejo na grobe podrobnosti dnevnikov zaznavanja in odzivanja, ki so jim na voljo, in poskušajo sestaviti sistem. podrobnosti o tem, kaj se je zgodilo.

Glede na to, da izkoriščanja oddaljenega izvajanja kode v brskalniku (RCE) pogosto vključujejo izvajanje nezaupljive kode, ki je na nepričakovan način prišla iz nezaupljivega vira in sprožila novo nit izvajanja, ki se običajno ne bi prikazala v dnevnikih ...

… dostop do dovolj podrobnih forenzičnih podatkov o »odzivu na grožnje« morda ne samo razkrije, kako so kriminalci prišli noter, ampak tudi, kje in kako v sistemu so lahko obšli varnostne zaščite, ki bi bile običajno vzpostavljene.

Preprosto povedano, delo za nazaj v okolju, v katerem lahko znova in znova predvajate napad in opazujete, kako se odvija, bo pogosto razkrilo lokacijo, če ne točno delovanje, ranljivosti, ki jo je mogoče izkoristiti.

In kot si lahko predstavljate, je varno odstranjevanje igle iz sena veliko, veliko lažje, če imate za začetek zemljevid vseh koničastih kovinskih predmetov v senu.

Skratka, kar mislimo je, da ko Google pravi, da je seznanjen s poročili o napadu, sproženem z izkoriščanjem Chroma v resničnem življenju, smo pripravljeni domnevati, da lahko to prevedete v »napaka je resnična in res lahko izkoriščajo, toda ker sami dejansko nismo raziskali vdrtega sistema v resničnem življenju, smo še vedno na varnem, če ne pridemo takoj in rečemo: 'Hej, vsi, dan je 0'. ”

Dobra novica o tovrstnih odkritjih hroščev je, da so se verjetno tako odvijala, ker so napadalci želeli ohraniti skrivnost ranljivosti in trikov, potrebnih za njeno izkoriščanje, saj so vedeli, da bi hvalisanje s tehniko ali njena preširoka uporaba pospešila njeno odkritje in tako skrajšajo njegovo vrednost pri ciljanih napadih.

Današnje izkoriščanje brskalnika RCE je lahko hudičevo zapleteno za odkrivanje in drago za pridobitev, če upoštevamo, koliko truda so organizacije, kot so Mozilla, Microsoft, Apple in Google, vložile v utrjevanje svojih brskalnikov pred neželenimi triki izvajanja kode.

Z drugimi besedami, Googlov hiter čas popravljanja popravkov in dejstvo, da bo večina uporabnikov posodobitev prejela hitro in samodejno (ali vsaj polavtomatsko), pomeni, da lahko zdaj vsi ostali ne le dohitimo prevarante, ampak se tudi vrnemo nazaj. pred njimi.

Kaj storiti?

Čeprav se bo Chrome verjetno posodobil sam, vedno priporočamo, da preverite.

Kot je navedeno zgoraj, iščete 107.0.5304.87 (Mac in Linux) ali enega od 107.0.5304.87 in 107.0.5304.88 (Windows).

Uporaba Več > pomaga > O brskalniku Google Chrome > Posodobite Google Chrome.

Odprtokodni Chromium okus brskalnika, vsaj v Linuxu, je prav tako trenutno v različici 107.0.5304.87.

(Če uporabljate Chromium v sistemu Linux ali enem od BSD-jev, boste morda morali znova preveriti pri izdelovalcu distribucij, da dobite najnovejšo različico.)

Nismo prepričani, ali je prizadeta različica Chroma za Android, in če je, na katero različico moramo biti pozorni.

Pri Googlu lahko spremljate vse prihodnje objave posodobitev za Android Izdaj Chrome blog.

Predvidevamo, da to ne vpliva na brskalnike, ki temeljijo na Chromu v sistemih iOS in iPadOS, ker morajo vsi brskalniki Apple App Store uporabljati Applov podsistem za brskanje WebKit, ki ne uporablja Googlovega motorja V8 JavaScript.

Zanimivo je, da so v času pisanja [2022-10-29T14:00:00Z] Microsoftove opombe ob izdaji za Edge opisale posodobitev z datumom 2022-10-27 (dva dni po tem, ko so raziskovalci prijavili to napako), vendar ne seznam CVE-2022-3723 kot enega od varnostnih popravkov v tej gradnji, ki je bila oštevilčena 107.0.1418.24.

Zato predvidevamo, da bo iskanje katere koli različice Edge, višje od te, pomenilo, da je Microsoft objavil posodobitev za to luknjo.

Prek Microsofta lahko spremljate popravke Edge Varnostne posodobitve Edge stran.

- 0 dan

- blockchain

- Krom

- krom

- coingenius

- kriptokurrency denarnice

- kripto izmenjava

- CVE-2022-3723

- kibernetska varnost

- cybercriminals

- Cybersecurity

- oddelek za domovinsko varnost

- digitalne denarnice

- Edge

- Izkoristite

- požarni zid

- Google Chrome

- Kaspersky

- zlonamerna programska oprema

- Mccafee

- Gola varnost

- NexBLOC

- platon

- platon ai

- Platonova podatkovna inteligenca

- Igra Platon

- PlatoData

- platogaming

- VPN

- ranljivost

- spletna varnost

- zefirnet

- Zero dan