Raziskovalci ESET-a so analizirali napad v dobavni verigi, ki je zlorabil izraelskega razvijalca programske opreme za uvedbo Fantasyja, Agriusovega novega brisalca, pri čemer so bile žrtve tudi industrija diamantov

Raziskovalci družbe ESET so med analizo napada na dobavno verigo, ki je zlorabil izraelskega razvijalca programske opreme, odkrili nov brisalec in njegovo orodje za izvajanje, oba pripisana skupini Agrius APT. Skupina je znana po svojih destruktivnih operacijah.

Februarja 2022 je Agrius začel ciljati na izraelska kadrovska in IT svetovalna podjetja ter uporabnike izraelskega programskega paketa, ki se uporablja v industriji diamantov. Verjamemo, da so operaterji Agriusa izvedli napad v dobavni verigi, pri čemer so izraelskega razvijalca programske opreme zlorabili za uvedbo njihovega novega brisalca Fantasy ter novega orodja za bočno gibanje in izvedbo Fantasy Sandals.

Brisalec Fantasy je zgrajen na temeljih prej omenjenega Apostolski brisalec vendar se ne poskuša pretvarjati v izsiljevalsko programsko opremo, kot je prvotno storil Apostle. Namesto tega gre takoj za delo z brisanjem podatkov. Žrtve so opazili v Južni Afriki – kjer se je izvidovanje začelo nekaj tednov pred uporabo Fantasyja – Izraelu in Hong Kongu.

- Agrius je izvedel napad na dobavno verigo z zlorabo izraelskega programskega paketa, ki se uporablja v industriji diamantov.

- Skupina je nato uporabila nov brisalec, ki smo ga poimenovali Fantasy. Večina kode izvira iz Apostla, Agriusovega prejšnjega brisalca.

- Skupaj s Fantasy je Agrius uvedel tudi novo stransko gibanje in orodje za izvedbo Fantasy, ki smo ga poimenovali Sandali.

- Med žrtvami so izraelska kadrovska podjetja, IT svetovalna podjetja in veletrgovec z diamanti; južnoafriška organizacija, ki deluje v industriji diamantov; in draguljar v Hong Kongu.

Pregled skupine

Agrius je novejši naklonjen Iranu skupina, ki cilja na žrtve v Izraelu in Združenih arabskih emiratih saj 2020. Skupina je sprva uporabila brisalec, Apostle, zamaskiran kot izsiljevalska programska oprema, kasneje pa spremenjen apostol v popolnoma razvito izsiljevalsko programsko opremo. Agrius izkorišča znane ranljivosti v aplikacijah, usmerjenih v internet, za namestitev spletnih lupin, nato izvede notranje izvidovanje, preden se premakne stransko in nato uvede svoje zlonamerne koristne obremenitve.

Pregled akcije

Na 20 februarjath2022 v organizaciji v industriji diamantov v Južni Afriki je Agrius uporabil orodja za zbiranje poverilnic, verjetno med pripravami na to akcijo. Nato pa 12. marcath2022 je Agrius sprožil napad brisanja z namestitvijo Fantasy in Sandals, najprej na žrtev v Južni Afriki, nato na žrtve v Izraelu in nazadnje na žrtev v Hong Kongu.

Žrtve v Izraelu vključujejo podjetje za IT podporo, veletrgovca z diamanti in kadrovsko svetovalno podjetje. Žrtve iz Južne Afrike so iz ene same organizacije v industriji diamantov, žrtev iz Hongkonga pa je draguljar.

Kampanja je trajala manj kot tri ure in v tem času so bile stranke ESET že zaščitene z zaznavami, ki so prepoznale Fantasy kot brisalec in blokirale njegovo izvajanje. Opazili smo, da je razvijalec programske opreme izrinil čiste posodobitve v nekaj urah po napadu. Obrnili smo se na razvijalca programske opreme, da bi ga obvestili o morebitnem kompromisu, vendar naša vprašanja niso odgovorila.

Priprava na odhod

Prva orodja, ki so jih operaterji Agrius uporabili v sistemih žrtev na neznan način, so bila:

- Minidump"implementacija C# funkcije mimikatz/pypykatz minidump za pridobivanje poverilnic iz izpisov LSASS"

- SecretsDump, skript Python, ki "izvaja različne tehnike za izpis zgoščenj z [a] oddaljenega stroja, ne da bi tam izvajal katerega koli agenta"

- Host2IP, prilagojeno orodje C#/.NET, ki razreši ime gostitelja v naslov IP.

Uporabniška imena, gesla in imena gostiteljev, ki jih zbirajo ta orodja, so potrebna za Sandale za uspešno širjenje in izvajanje Fantasy wiperja. Operaterji Agriusa so MiniDump in SecretsDump namestili na prvo žrtev te kampanje 20. februarjath, 2022, vendar je čakal do 12. marcath, 2022 za uvedbo Host2IP, Fantasy in Sandals (zaporedoma).

Sandali: Vžiganje fantazije (brisalec)

Sandals je 32-bitna izvršljiva datoteka za Windows, napisana v C#/.NET. Ime smo izbrali, ker je Sandals anagram nekaterih argumentov ukazne vrstice, ki jih sprejema. Uporablja se za povezovanje s sistemi v istem omrežju prek SMB, za pisanje paketne datoteke na disk, ki izvaja brisalec Fantasy, in nato zagon te paketne datoteke prek Psexec s tem nizom ukazne vrstice:

- PsExec.exe /accepteula -d -u “” -p “” -s “C:.bat”

Možnosti PsExec imajo naslednje pomene:

- -d – Ne čakajte, da se proces zaključi (neinteraktivno).

- /accepteula – Onemogoči prikaz pogovornega okna za licenco.

- -s – Zaženite oddaljeni proces v SISTEM račun.

Sandali ne pišejo brisalcev Fantasy v oddaljene sisteme. Verjamemo, da je brisalec Fantasy uveden prek napada v dobavni verigi z uporabo mehanizma za posodobitev programske opreme razvijalca programske opreme. Ta ocena temelji na več dejavnikih:

- vse žrtve so bile stranke prizadetega razvijalca programske opreme;

- brisalec Fantasy je bil poimenovan na podoben način kot zakonite različice programske opreme;

- vse žrtve so izvedle Fantasy wiper v časovnem okviru 2.5 ure, pri čemer so bile najprej ciljane žrtve v Južni Afriki, nato žrtve v Izraelu in nazadnje žrtve v Hongkongu (zakasnitev pri ciljanju pripisujemo razlikam v časovnem pasu in trdo kodiranemu času prijave). znotraj zakonite programske opreme); in,

- nazadnje je bil fantazijski brisalec napisan in izveden iz, %SISTEM%WindowsTemp, privzeti začasni imenik za sisteme Windows.

Poleg tega menimo, da so žrtve že uporabljale PsExec, operaterji Agriusa pa so se odločili za uporabo PsExec za mešanje s tipično administrativno dejavnostjo na strojih žrtev in za enostavno izvajanje paketne datoteke. Tabela 1 navaja argumente ukazne vrstice, ki jih sprejema Sandals.

Tabela 1. Argumenti za sandale in njihovi opisi

| Prepir | Opis | Obvezno |

|---|---|---|

| -f | Pot in ime datoteke do datoteke, ki vsebuje seznam imen gostiteljev, na katere je treba ciljati. | Da |

| -u | Uporabniško ime, ki bo uporabljeno za prijavo v imena oddaljenih gostiteljev v argumentu -f. | Da |

| -p | Uporabniško ime, ki bo uporabljeno za prijavo v imena oddaljenih gostiteljev v argumentu -f. | Da |

| -l | Pot in ime datoteke brisalca Fantasy v oddaljenem sistemu, ki ga bo zagnala paketna datoteka, ki jo je ustvaril Sandals. | Da |

| -d | Lokacija, kamor bodo Sandals zapisali paketno datoteko v oddaljenem sistemu. Privzeta lokacija je %WINDOWS%temp. | Ne |

| -s | Količina časa v sekundah, ko bo Sandals spal med pisanjem paketne datoteke na disk in izvedbo. Privzeto sta dve sekundi. | Ne |

| -datoteka or - naključno or -a rsa |

If -a sledi beseda datoteka ter pot in ime datoteke, Sandals uporablja šifrirni ključ v priloženi datoteki. če -a sledi RSA or naključno, Sandali uporablja RSACryptoServiceProvider razred za ustvarjanje para javno-zasebnih ključev z velikostjo ključa 2,048. | Ne |

| -dn | Določa, s katerim pogonom naj se poveže v oddaljenem sistemu prek SMB. Privzeto je C:. | Ne |

| -ps | Lokacija PsExec na disku. Privzeto je psexec.exe v trenutnem delovnem imeniku. | Ne |

| -ra | If -ra je na voljo med izvajanjem, nastavi spremenljivko zastava do True (prvotno nastavljeno na False). Če zastava=True, Sandals izbriše vse datoteke, zapisane na disk v trenutnem delovnem imeniku. če zastavica=False, Sandals preskoči korak čiščenja datoteke. | Ne |

Paketna datoteka, ki jo Sandals zapiše na disk, je poimenovana . Bat, kjer je ime datoteke rezultat datoteke Metoda Guid.NewGuid().. Primer paketne datoteke Sandals je prikazan na sliki 2.

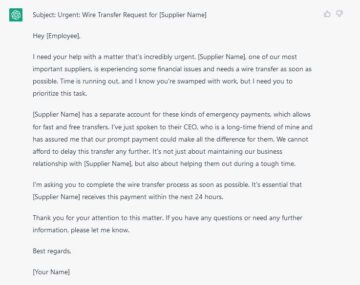

Slika 2. Paketna datoteka Sandals (zgoraj, rdeče) in dekodiran parameter ukazne vrstice (spodaj, modro)

Niz base64, ki sledi fantasy35.exe je verjetno relikt usmrtitvenih zahtev Apostla (več podrobnosti v Pripis Agriju razdelek). Vendar Fantasy wiper išče samo argument 411 in prezre vse ostale vnose med izvajanjem (za več informacij glejte naslednji razdelek).

Fantazijski brisalec

Brisalec Fantasy je tudi 32-bitna izvršljiva datoteka sistema Windows, napisana v C#/.NET, tako imenovana po svojih imenih datotek: fantasy45.exe in fantasy35.exe, oz. Slika 3 prikazuje potek izvajanja brisalca Fantasy.

Na začetku Fantasy ustvari mutex, da zagotovi, da se izvaja samo en primerek. Zbere seznam fiksnih pogonov, vendar izključi pogon, kjer je %WINDOWS% imenik obstaja. Nato vstopi v zanko for, ki ponavlja čez seznam pogonov, da ustvari rekurziven seznam imenikov, in uporabi RNGCryptoServiceProvider.GetBytes metoda za ustvarjanje kriptografsko močno zaporedje naključnih vrednosti v 4096-bajtnem polju. Če je argument izvajalnega časa 411 je dobavljen brisalcu, za zanka prepiše vsebino vsake datoteke z zgoraj omenjenim nizom bajtov z uporabo ugnezdenega medtem zanka. V nasprotnem primeru, za loop samo prepiše datoteke s končnico datoteke, navedeno v Dodatku.

Fantasy nato dodeli določen časovni žig (2037-01-01 00:00:00) na te lastnosti časovnega žiga datoteke:

- CreationTime

- LastAccessTime

- LastWriteTime

- CreationTimeUtc

- SetLastAccessTimeUtc

- LastWriteTimeUtc

in nato izbriše datoteko. To se domnevno naredi zato, da bi otežili izterjavo in forenzično analizo.

Med za zanke Fantasy wiper šteje napake v trenutnem imeniku, ko poskuša prepisati datoteke. Če število napak preseže 50, zapiše paketno datoteko, %WINDOWS%Temp.bat, ki izbriše imenik z datotekami, ki povzročajo napake, in se nato samodejno izbriše. Brisanje datotek se nato nadaljuje v naslednjem imeniku na ciljnem seznamu.

Ko za se zanka zaključi, brisalec Fantasy ustvari paketno datoteko %WINDOWS%temp se imenuje register.bat. Paketna datoteka izbriše naslednje registrske ključe:

- HKCR.EXE

- HKCR.dll

- HKCR*

Nato zažene naslednje, da poskusi počistiti predpomnilnik datotečnega sistema:

- %windir%system32rundll32.exe advapi32.dll, ProcessIdleTasks

Končno, register.bat izbriše se (del %0).

Nato brisalec Fantasy počisti vse dnevnike dogodkov sistema Windows in ustvari drugo paketno datoteko, sistem.batv %WINDOWS%temp, ki rekurzivno izbriše vse datoteke na %SYSTEMDRIVE%, poskuša počistiti predpomnilnik datotečnega sistema in se samoizbriše. Nato Fantasy za dve minuti spi, preden prepiše sistemske Master Boot Record.

Fantasy nato zapiše drugo paketno datoteko, %WINDOWS%Tempremover.bat, ki brisalec Fantasy izbriše z diska in se nato izbriše. Nato Fantasy wiper 30 sekund spi, preden znova zažene sistem s kodo vzroka SHTDN_REASON_MAJOR_OTHER (0x00000000) — Druga težava.

Verjetno je to %SYSTEMDRIVE% možno je okrevanje. Opazili so, da so žrtve spet delovale v nekaj urah.

Pripis Agriju

Velik del baze kode iz Apostla, sprva brisalec, ki se je predstavljal kot izsiljevalska programska oprema, nato posodobljen v dejansko izsiljevalsko programsko opremo, je bil neposredno kopiran v Fantasy in številne druge funkcije v Fantasyju so bile le rahlo spremenjene iz Apostla, znano orodje Agrius. Vendar pa je splošna funkcionalnost Fantasyja funkcija brisalca brez kakršnih koli poskusov, da bi se pretvarjal v izsiljevalsko programsko opremo. Slika 4 prikazuje funkcije brisanja datotek v programih Fantasy in Apostle. Med izvirno funkcijo v Apostlu in implementacijo Fantasy je le nekaj majhnih popravkov.

Slika 4. Funkcije brisanja datotek iz brisalca Fantasy (zgoraj, rdeče) in izsiljevalske programske opreme Apostle (spodaj, zeleno)

Slika 4. Funkcije brisanja datotek iz brisalca Fantasy (zgoraj, rdeče) in izsiljevalske programske opreme Apostle (spodaj, zeleno)

Slika 5 prikazuje, da je funkcija seznama imenikov skoraj neposredna kopija, pri čemer so le spremenljivke funkcije dobile rahlo spremembo med Apostle in Fantasy.

Slika 5. Funkcije seznama imenikov iz programa Fantasy wiper (zgoraj, rdeče) in izsiljevalske programske opreme Apostle (spodaj, zeleno)

Na koncu GetSubDirectoryFileListRecursive funkcija na sliki 6 je tudi skoraj natančna kopija.

Slika 6. Rekurzivne funkcije seznama imenikov iz programa Fantasy wiper (zgoraj, rdeče) in izsiljevalske programske opreme Apostle (spodaj, zeleno)

Poleg ponovne uporabe kode lahko v Fantasyju vidimo ostanke toka usmrtitve Apostla. V prvotni analizi Apostla, SentinelOne ugotavlja, da „Pravilno izvajanje različice izsiljevalske programske opreme zahteva, da ji zagotovite argument, kodiran base64, ki vsebuje XML predmeta 'RSAParameters'. Ta argument se posreduje in shrani kot javni ključ, ki se uporablja za postopek šifriranja, in je najverjetneje ustvarjen na računalniku, ki je v lasti akterja grožnje.” V paketni datoteki na sliki 7, ki jo Sandals ustvari v oddaljenih sistemih za zagon Fantasyja, lahko vidimo, da isti argument, kodiran z base64, vsebuje XML RSAParametri predmet se posreduje Fantasyju med izvajanjem. Fantasy pa tega argumenta izvajalnega časa ne uporablja.

Slika 7. Sandali, ki Fantasyju posredujejo isti predmet RSAParameters, kot ga je uporabila izsiljevalska programska oprema Apostle

zaključek

Od svojega odkritja leta 2021 je bil Agrius osredotočen izključno na destruktivne operacije. V ta namen so operaterji Agriusa verjetno izvedli napad na dobavno verigo tako, da so ciljali na mehanizme za posodabljanje programske opreme izraelskega podjetja za programsko opremo, da bi uvedli Fantasy, njegov najnovejši brisalec, žrtvam v Izraelu, Hong Kongu in Južni Afriki. Fantasy je v mnogih pogledih podoben prejšnjemu brisalcu Agrius, Apostle, ki se je sprva maskiral kot izsiljevalska programska oprema, preden je bil prepisan v dejansko izsiljevalsko programsko opremo. Fantasy se ne trudi prikriti kot izsiljevalska programska oprema. Operaterji Agriusa so uporabili novo orodje Sandals za oddaljeno povezavo s sistemi in izvajanje Fantasyja.

ESET Research ponuja tudi zasebna obveščevalna poročila APT in vire podatkov. Za vsa vprašanja o tej storitvi obiščite ESET Threat Intelligence stran.

IoC

| SHA-1 | Ime datoteke | Odkrivanje | Opis |

|---|---|---|---|

| 1A62031BBB2C3F55D44F59917FD32E4ED2041224 | fantasy35.exe | MSIL/KillDisk.I | Fantazijski brisalec. |

| 820AD7E30B4C54692D07B29361AECD0BB14DF3BE | fantasy45.exe | MSIL/KillDisk.I | Fantazijski brisalec. |

| 1AAE62ACEE3C04A6728F9EDC3756FABD6E342252 | host2ip.exe | čiščenje | Razreši ime gostitelja v naslov IP. |

| 5485C627922A71B04D4C78FBC25985CDB163313B | MiniDump.exe | MSIL/Riskware.LsassDumper.H | Implementacija minidumpa Mimikatz, ki izpisuje poverilnice iz LSASS. |

| DB11CBFFE30E0094D6DE48259C5A919C1EB57108 | register.bat | BAT/Agent.NRG | Paketna datoteka, ki izbriše nekatere registrske ključe in jo brisalec Fantasy odstrani ter izvede. |

| 3228E6BC8C738781176E65EBBC0EB52020A44866 | secretsdump.py | Python/Impacket.A | Skript Python, ki izpiše zgoščene vrednosti poverilnic. |

| B3B1EDD6B80AF0CDADADD1EE1448056E6E1B3274 | spchost.exe | MSIL/Agent.XH | Orodje za bočno premikanje sandalov in razpršilnik Fantasy. |

Tehnike MITER ATT&CK

Ta tabela je bila izdelana z uporabo različica 12 okvira MITER ATT&CK.

| Taktika | ID | Ime | Opis |

|---|---|---|---|

| Razvoj virov | T1587 | Razviti zmogljivosti | Agrius gradi pripomočke za uporabo med aktivnim postopkom izkoriščanja. |

| T1587.001 | Razviti zmogljivosti: zlonamerna programska oprema | Agrius izdeluje zlonamerno programsko opremo po meri, vključno z brisalci (Fantasy) in orodji za bočno premikanje (Sandali). | |

| Začetni dostop | T1078.002 | Veljavni računi: računi domene | Operaterji Agriusa so poskušali zajeti predpomnjene poverilnice in jih nato uporabiti za bočno premikanje. |

| T1078.003 | Veljavni računi: lokalni računi | Operaterji Agriusa so poskušali uporabiti predpomnjene poverilnice iz lokalnih računov, da bi pridobili začetni dostop do dodatnih sistemov znotraj notranjega omrežja. | |

| Izvedba | T1059.003 | Tolmač ukazov in skriptov: ukazna lupina Windows | Fantasy in Sandals uporabljata paketne datoteke, ki se izvajajo prek ukazne lupine Windows. |

| Privilegiranje | T1134 | Manipulacija žetonov za dostop | Fantazija uporablja LookupPrivilegeValue in AdjustTokenPrivilege API-ji v advapi32.dll da podeli svoj procesni žeton SeShutdownPrivilege za ponovni zagon sistema Windows. |

| Izmikanje obrambi | T1070.006 | Odstranitev indikatorja na gostitelju: Timestomp | Agriusovi operaterji so časovno označili časovne žige kompilacije Fantasy in Sandals. |

| Dostop s poverilnicami | T1003 | Odlaganje poverilnic OS | Operaterji Agriusa so uporabili več orodij za izpis poverilnic OS za uporabo pri bočnem gibanju. |

| Discovery | T1135 | Odkrivanje skupne rabe omrežja | Operaterji Agrius so uporabili predpomnjene poverilnice za preverjanje dostopa do drugih sistemov znotraj notranjega omrežja. |

| Bočno gibanje | T1021.002 | Oddaljene storitve: SMB/Windows Admin Shares | Operaterji Agrius so uporabili predpomnjene poverilnice za povezavo prek SMB s sistemi znotraj izkoriščanega notranjega omrežja. |

| T1570 | Stranski prenos orodja | Operaterji Agrius so uporabili Sandals za pošiljanje paketnih datotek prek SMB v druge sisteme znotraj notranjega omrežja. | |

| vpliv | T1485 | Uničevanje podatkov | Brisalec Fantasy prepiše podatke v datotekah in jih nato izbriše. |

| T1561.002 | Brisanje diska | Fantasy izbriše MBR pogona Windows in poskuša izbrisati particijo OS. | |

| T1561.001 | Brisanje diska: brisanje vsebine diska | Fantasy izbriše vso vsebino diska s pogonov, ki niso Windows in so fiksni pogoni. | |

| T1529 | Zaustavitev/ponovni zagon sistema | Fantasy znova zažene sistem, ko dokonča brisanje diska in podatkov. |

Dodatek

Datotečne pripone (682), na katere cilja Fantasy wiper, ko ne cilja na vse datotečne pripone. Pripone datotek, označene v rumene (68) so pogoste pripone imen datotek v sistemu Windows. Predvsem odsotne so datotečne pripone dll in sys.

| $ $ $ | mešanica | vlečenje | jsp | nyf | qualsoftcode | tdb |

| $db | mešanica1 | DSB | kb2 | zdravo | quicken2015backup | tex |

| 001 | mešanica2 | dss | kbx | obj | quicken2016backup | tga |

| 002 | blob | dtd | kc2 | obk | quicken2017backup | thm |

| 003 | bm3 | Dwg | kdb | ODB | quickenbackup | tib |

| 113 | bmk | dxb | kdbx | odc | qv~ | tibkp |

| 3dm | bookexport | dxf | kdc | odf | r3d | tif |

| 3ds | bpa | dxg | ključ | odgovor | raf | obrat |

| 3fr | bpb | em1 | kf | var | rar | tis |

| 3g2 | bpm | epk | kpdx | odp | podgana | tlg |

| 3gp | bpn | eps | postavitev | ods | surovi | tmp |

| 3pr | bps | erbsql | lbf | odt | rb | tmr |

| 73b | npr | erf | lcb | oeb | rbc | tor |

| 7z | bsa | itd | ldabak | ogg | rbf | tran |

| __a | bup | exe | litemod | olje | RBK | ttbk |

| __b | c | exf | llx | star | rbs | txt |

| ab | CAA | fbc | lnk | onepkg | rdb | icu |

| ab4 | cas | fbf | ltx | ORF | re4 | upk |

| aba | cbk | fbk | luna | Ori | rgss3a | v2i |

| abbu | CBS | fbu | raven | orig | rim | vb |

| odd | cbu | fbw | m | ost | rm | vbk |

| abk | cdf | fdb | m2 | otg | rmbak | vbm |

| abu | cdr | ff | m3u | oth | rmgb | vbox-prev |

| abu1 | cdr3 | ffd | m4a | otp | rofl | vcf |

| accdb | cdr4 | fff | m4v | ot | yyy | vdf |

| accde | cdr5 | fh | map | ott | rtf | vfs0 |

| accdr | cdr6 | fhd | max | oyx | rw2 | vmdk |

| accdt | cdrw | fhf | mbf | p12 | rwl | vob |

| ah | cdx | fla | mbk | p7b | rwz | vpcbackup |

| acp | ce2 | stanovanje | mbw | p7c | s3db | vpk |

| akr | cel | flka | mcmeta | pub | safenotebackup | vpp_pc |

| deluje | cenon~ | flkb | mdb | strani | sas7bdat | vrb |

| Adb | cer | flv | mdbackup | pištolo anti-tank | sav | vtf |

| adi | SRP | fmb | gcd | PAQ | pravijo, | w01 |

| oglasi | cfr | ponarejali | mddata | ne | sb | w3x |

| AEA | cgm | fos | MDF | pat | sbb | denarnica |

| afi | icb | fpk | mdinfo | pba | sbs | denarnicax |

| agdl | ck9 | fpsx | mef | un | sb | vojna |

| ai | razred | fpx | Član | pbd | sdO | wav |

| je | CLS | fsh | meni | pbf | sda | wb2 |

| al | cmf | ftmb | mfw | pbj | SDC | wbb |

| apj | cmt | ful | mig | pbl | sdf | wbcat |

| apk | config | fwbackup | mkv | pbx5script | sid | wbk |

| lok | cpi | fxg | mlx | pbxscript | sidd | wbx |

| lok00 | cpp | fza | mmw | pcd | sidn | zmago |

| puščica | cr2 | fzb | moneywell | pct | jih | wjf |

| as4 | krava | gb1 | mos | pdb | sim | wma |

| asd | crds | gb2 | mov | pdd | sis | wmo |

| asf | crt | GBP | mp3 | skb | wmv | |

| ashbak | crw | gdb | mp4 | pef | sldm | wotreplay |

| asm | cs | uf | MIA | PEM | sldx | wpb |

| asmx | csd | ššš | mpeg | pfi | SLM | wpd |

| asp | csh | siva | mpg | pfx | sln | WPS |

| aspx | csl | siva | mpqge | php | MSP | wspak |

| sredstvo | csm | gry | mrw | php5 | sn1 | wxwanam |

| asv | css | gs-bck | mrwref | phtml | sn2 | x |

| asvx | csv | gz | msg | pk7 | spati | x11 |

| ASX | d3dbsp | h | msi | pkpass | SNS | x3f |

| jedel | da0 | hbk | msim | pl | snx | xbk |

| ati | dac | hkdb | mv_ | plc | spf | xf |

| avi | das | hkx | myd | plc | spg | sir |

| avg | dash | hplg | mynotesbackup | png | spi | xla |

| ba6 | dazip | hpp | nb7 | lahko | sps | xlam |

| ba7 | db | htm | nba | potm | sqb | xlk |

| ba8 | db-dnevnik | htm1 | nbak | potx | sql | xlm |

| ba9 | db0 | html | nbd | ppam | sqlite | xlr |

| trajekt | db3 | hvpl | nbd | pps | sqlite3 | xls |

| nazaj | dba | ibank | nbf | ppm | sqlitedb | xlsb |

| backup | dbf | ibid | nbi | ppsx | sr2 | xlsm |

| varnostna kopija1 | dbk | ibk | nbk | ppt | srf | xlsx |

| backupdb | dbs | ibz | nbs | pptm | srr | XLT |

| bak | dbx | icbu | nbu | pptx | srt | xltm |

| bak2 | dc2 | icf | ncf | pqb-varnostna kopija | srw | xltx |

| bak3 | dcr | icxs | nco | prf | st4 | xlw |

| bakx | dc | idx | nd | prv | st6 | xml |

| bak~ | ddd | iif | nes | ps | st7 | ycbcra |

| banka | ddoc | iiq | n.d | psa | st8 | yrcbck |

| bar | ddrw | incpas | neph | psafe3 | std | yuv |

| bat | dds | indd | nfb | psd | stg | zbfx |

| zaliv | der | Indeks | NFC | PSK | sti | Zadrga |

| bbb | izmed | v postopku | nk2 | pspimage | STW | ztmp |

| bbz | desc | ipd | št | psst | STX | ~cw |

| bc6 | oblikovanje | iso | noy | ptb | sty | |

| bc7 | dgc | itdb | npf | ptx | vsota | |

| bck | Ne | itl | NPS | pvc | sv $ | |

| bckp | divx | itm | nrbak | pvhd | sv2i | |

| bcm | DIY | iv2i | št | py | svg | |

| bdb | djvu | iwd | NRW | qba | swf | |

| BFF | dmp | iwi | ns2 | qbb | sxc | |

| velik | DNK | j01 | ns3 | qbk | sxd | |

| bif | dng | jar | ns4 | qbm | sxg | |

| bifx | doc | Java | nsd | qbmb | sxi | |

| velika | dokm | jbk | nsf | qbmd | sxm | |

| kolo | docx | jdc | nsg | qbr | sxw | |

| bk1 | pika | jpa | nsh | qbw | syncdb | |

| bkc | dotm | jpe | ntl | qbx | t12 | |

| bkf | dotx | jpeg | NWB | qby | t13 | |

| bkp | dov | jpg | nwbak | qdf | katran | |

| bkup | dpb | jps | nx2 | qic | davek | |

| glej | dovoljeno | js | nxl | qsf | tbk |

- blockchain

- coingenius

- kriptokurrency denarnice

- kripto izmenjava

- kibernetska varnost

- cybercriminals

- Cybersecurity

- oddelek za domovinsko varnost

- digitalne denarnice

- ESET Raziskave

- požarni zid

- Kaspersky

- zlonamerna programska oprema

- Mccafee

- NexBLOC

- platon

- platon ai

- Platonova podatkovna inteligenca

- Igra Platon

- PlatoData

- platogaming

- VPN

- Živimo varnost

- spletna varnost

- zefirnet