Ste se kdaj vprašali, zakaj vaš pametni telefon/prenosnik/namizni računalnik zahteva nenehne spremembe? Eden od razlogov je, da novi varnostni popravek zagotavlja bolj vključujočo varnost v primerjavi s svojimi predhodniki. Podobno bi v decentraliziranem ekosistemu, posebej v platformah in aplikacijah, povezanih z blockchainom, lahko rekli, da je naslednik ZKP (zero-knowledge proof) NYM (zaenkrat). Bolj priljubljeno ime VPN (navidezno zasebno omrežje) lahko razumemo kot enega od predhodnikov NYM. Dokaz brez znanja zahteva tri pogoje za dokončanje validacije dokaza, medtem ko se tak scenarij ne bi pojavil v NYM. Ta del se poglobi v bistvo, zakaj je NYM postal nekaj bistvenega pomena, ZYK pa se premakne iz slike.

Ta Raziskave kažejo, edinstvene načine za ohranjanje varnosti in zasebnosti z uporabo odprtokodnih aplikacij in Wi-Fi (brezžična zvestoba). Slika 3.1 daje abstraktno predstavo o delovanju zaledja. Ilustracije brskalnika Tor in Wi-Fi Analyzerja se uporabljajo za predstavitev, kako se zasebnost ohranja z mešanico infrastrukture javnih ključev, digitalnih potrdil, zgoščevalnih gesel, varnostnih žetonov in varnosti transportnega sloja. Po ogledu slike 3.1 se zdi preprosto, da je avtentikacija prvi korak. Po tem se ustvari žeton seje ali potrdilo. Šele po generiranju potrdila se žeton seje pošlje po prejemu potrditve, njegov ustrezen odgovor in podatki pa se pošljejo na koncu. Brskalnik Tor je odprtokodni brskalnik, ki uporablja čebulno usmerjanje in večino omrežij Wi-Fi, ki jih uporabljajo aplikacije, ki uporabljajo jezik Java, saj je opravljeno kodiranje sorazmerno varnejše in ga ni enostavno vdreti. Iz raziskave lahko rečemo, da se je med odjemalcem in strežnikom vzpostavila medsebojna validacija, ki hkrati varuje identiteto uporabnika. Anonimnost je bila dosežena z uporabo Tor in časovnih žetonov/certifikatov. Eno področje, ki bi ga bilo treba obravnavati v prihodnosti, je produktivno spreminjanje dostopa do omrežja Wi-Fi. Drug način varovanja vaših/uporabniških podatkov je prek »Firmware IdM«, ki je rezultat sodelovanja Idemix Anonymous Credential System in kriptografije.

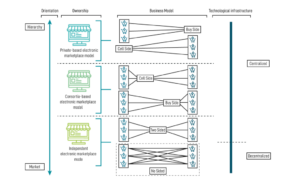

Ker skrbi glede varnosti in zasebnosti hitro naraščajo, saj veliko prebivalcev po vsem svetu uporablja pametne telefone/pametne elektronske naprave za vsakodnevno uporabo, arhitektura od stroja do stroja (M2M). postaja aktualen v zvezi z varovanjem zasebnih podatkov uporabnikov. Če ne razumete zaledja prihajajočih tehnologij, kot je IoT, potem lahko upoštevate, da se M2M obravnava kot nuja za IoT in prihajajoče tehnologije. Na to se je gledalo tudi kot na nujnost za učinkovitost in produktivnost. Slika 1 prikazuje vitrine ta enolični identifikator (UID) za ročaj, ki temelji na IoT, bi vključeval mešanico MAC, Hash, IMEI, URI, URN, EPC in DOI za namene globalne pregledne odgovornosti. Arhitekturni referenčni model (ARM), omenjen v tem delu, prikazuje, kako poteka interakcija med različnimi plastmi, pri čemer varnostni okvir IoT ostane v ozadju. Delovanje predlaganega modela je prikazano na sliki 4. Na nek način slika predstavlja celoten življenjski cikel izdelka/storitve (metaforično rečeno). Eden od dejavnikov (med drugim), zaradi katerega je ta predlagani model edinstven, je ta, da zagotavlja tudi preverjanje pristnosti, avtorizacijo, upravljanje atributov, poverilnice in kriptografske ključe. Dodatne funkcije, ki jih ponuja, so posledica združitve sistema IdM z Firmware Key rock IdM. Drug dodatek, ki ga ponuja ta predlagani prototip, vključuje atribute za upravljanje pametnih pogodb, ki prav tako niso prisotni v modelu SCIM (sistem za upravljanje identitete med domenami). Na koncu je ta del raziskave pokazal, da predlagani model ponuja rešitev, kjer je mogoče pridobiti več varnostnih poverilnic s tehniko ohranjanja zasebnosti. Naslednja raziskava pomaga pri reševanju vprašanja zasebne avtentikacije v decentraliziranem odprtem ekosistemu prek poverilnic NYM.

Trenutno bi težavo v decentraliziranih platformah lahko označili kot paradoks upravljanja identitete. Vi/uporabnik želite svoje osebne podatke razkriti čim manj (prav je tako). Toda za izogibanje napadu Sybil (napadalec spodkopava pomembnost omrežne storitve z izgradnjo velikega števila izmišljenih identitet in jih uporablja za pridobivanje nesorazmernega vpliva), NYM žeton/poverilnica je zgrajen v okviru NYM. Spodaj prikazana infografika vas bo vodila pri razumevanju odnosov med različnimi akterji, vključenimi v pretok/medsebojno izmenjavo žetonov NYM.

Če opazite, nekateri lahko povežejo žetone, drugi pa ne. Beseda »povezljiv« se nanaša na dejstvo, da lahko tretja oseba znotraj sistema poveže uporabnika z njegovimi zadevnimi dejavnostmi z drugimi subjekti/tretjimi osebami v mreži NYM. Celoten postopek se začne, ko uporabnik dobi žetone NYM. Nato validatorji/avtentifikatorji spremenijo žetone v poverilnice. Nato uporabnik pokaže svoje ustrezne poverilnice ponudniku storitev, nakar validatorji/avtentifikatorji potrdijo prenos žetonov ponudniku storitev. Za takojšnje razumevanje lahko številke, omenjene nad vrsticami, pomagajo tudi pri jasni razjasnitvi okvira NYM. Ker sta ideja in predlagani model trenutno v začetni fazi, lahko predvidevate, da bo v prihodnjih dneh na njem prišlo do številnih sprememb. Naslednji model, ki nakazuje podobna nagnjenja k celoviti zasebnosti NYM, govori o tem, kako lahko njihov prototip reši težavo z napadom zavrnitve storitve, prekliče več oken za povezljivost in poveča Verinym Acquisition Protocol z omrežjem Tor.

Naslednji model bi lahko razumeli kot drugo plat istega kovanca (metaforično). Kot rečeno tukaj, Nymble Framework uporablja dve zaupanja vredni tretji osebi, in sicer Psednym Manager (PM) in Nymble Manager (NM). Uporabnik je zgrajen, ko izdata tako PM kot NM skupaj z nizom žetonov za preverjanje pristnosti, ki jih ni mogoče povezati, (imenovanih Nymble).

Zgornja infografika predstavlja različne načine, na katere lahko različne zainteresirane strani v omrežju komunicirajo med seboj. SP se lahko imenuje tudi ponudnik storitev. Nymble Issuer je na kratko napisan kot NI. Verinym izdajatelj je napisan kot VI in PE si lahko ogledate tudi kot Pseudonym Extractor. Puščice na koncu vrstic vam bodo pomagale razumeti, katere vse različne dejavnosti je mogoče izvajati.

Vsi zgoraj omenjeni edinstveni predlagani modeli so različni načini omembe, da je NYM boljši od ZYK za pridobitev celovite zasebnosti. Če želite izvedeti več o najnovejših spremembah na področju verige blokov ali če želite razrešiti nekaj dvomov ali želite vedeti, kako koristno je lahko vpijanje v vašem podjetju, obiščite Primafelicitas.

191 skupnih ogledov, danes 191 ogledov

- "

- 2020

- 67

- 84

- dostop

- pridobitev

- dejavnosti

- Add-on

- Dodatne

- vsi

- med

- anonimnost

- aplikacije

- OBMOČJE

- ARM

- Preverjanje pristnosti

- pooblastilo

- blockchain

- brskalnik

- Building

- potrdilo

- Potrdila

- Kodiranje

- Coin

- sodelovanje

- prihajajo

- pogodbe

- Mandatno

- kriptografija

- datum

- Decentralizirano

- naprave

- digitalni

- ekosistem

- zvestoba

- Slika

- Firm

- prva

- Okvirni

- Prihodnost

- Globalno

- Mreža

- vodi

- kramp

- hash

- mešanje

- Kako

- HTTPS

- Ideja

- identiteta

- upravljanje identitete

- vplivajo

- infographic

- Podatki

- Infrastruktura

- interakcije

- vključeni

- Internet stvari

- IT

- Java

- vzdrževanje

- Ključne

- jezik

- velika

- Zadnji

- LINK

- mac

- upravljanje

- srednje

- Model

- in sicer

- mreža

- Dostop do omrežja

- omrežij

- številke

- Ponudbe

- Ostalo

- drugi

- P&E

- gesla

- Patch

- slika

- Platforme

- Popular

- prebivalstvo

- predstaviti

- Primafelicitas

- zasebnost

- zasebna

- produktivnost

- dokazilo

- javnega

- Raziskave

- Odgovor

- varnost

- Varnostni žetoni

- nastavite

- Kratke Hlače

- pametna

- Pametne pogodbe

- So

- Stage

- sistem

- Tehnologije

- Prihodnost

- čas

- žeton

- Boni

- tor

- Tor Browser

- prevoz

- URI

- Virtual

- VPN

- Wi-fi

- okna

- brezžična

- v

- svet

- ničelno dokazilo