Na žalost smo morali pokriti DEADBOLT izsiljevalska programska oprema nekajkrat pred o goli varnosti.

Že skoraj dve leti ta nišni igralec na sceni kibernetskega kriminala z izsiljevalsko programsko opremo pleni predvsem domače uporabnike in mala podjetja na zelo drugačen način od večine sodobnih napadov z izsiljevalsko programsko opremo:

Če ste se ukvarjali s kibernetsko varnostjo pred približno desetimi leti, ko je izsiljevalska programska oprema prvič začela postajati množično vrtenje denarja za kibernetsko podzemlje, se boste brez naklonjenosti spominjali takratnih »velikih blagovnih znamk« izsiljevalske programske opreme: CryptoLocker, Locky, TeslaCrypt, In še veliko več.

Značilno je, da so se prvi udeleženci v kriminalu izsiljevalske programske opreme zanašali na to, da so zahtevali izsiljevalska plačila, ki so bila skoraj dostopna, če-si-preskočil-go-to-the-pub-za-mesec-ali-tri, od toliko posameznikov, kot so lahko.

Za razliko od današnjih prevarantov z izsiljevalsko programsko opremo glavne lige, ki bi jih lahko povzeli kot »stokrat nameravajo podjetja izsiljevati za milijone dolarjev«, so prvi igralci šli po bolj potrošniško naravnani poti "Izsiljevanje milijonov ljudi za 300 dolarjev vsakega" (ali 600 $ ali 1000 $ – zneski so bili različni).

Zamisel je bila preprosta: s premešanjem vaših datotek na vašem lastnem prenosnem računalniku prevarantom ni bilo treba skrbeti za pasovno širino internetnega nalaganja in poskušati ukrasti vseh vaših datotek, da bi vam jih pozneje lahko prodali nazaj.

Lahko pustijo vse vaše datoteke sedeti pred vami, očitno na očeh, vendar popolnoma neuporabne.

Če bi na primer poskušali odpreti kodiran dokument z urejevalnikom besedil, bi videli neuporabne strani, polne digitalnega narezanega zelja, ali pojavno sporočilo z opravičilom, da aplikacija ni prepoznala vrste datoteke in je ni mogla odpreti to sploh.

Računalnik deluje, podatki pa ne

Ponavadi bi se prevaranti zelo potrudili, da bi vaš operacijski sistem in aplikacije pustili nedotaknjene ter se namesto tega osredotočili na vaše podatke.

Pravzaprav niso želeli, da vaš računalnik popolnoma preneha delovati, in sicer iz več pomembnih razlogov.

Prvič, želeli so, da vidite in občutite bolečino, kako blizu, a tako daleč so bile vaše dragocene datoteke: vaše poročne fotografije, otroški videoposnetki, davčne napovedi, univerzitetne naloge, terjatve, obveznosti in vsi drugi digitalni podatki, ki ste jih Že mesece sem nameraval narediti varnostno kopijo, a še nisem prišel.

Drugič, želeli so, da vidite izsiljevalsko sporočilo, ki so ga pustili V OGROMNIH ČRKAH Z DRAMATIČNIMI SLIKAMI, nameščeno kot ozadje namizja, da ga ne boste mogli spregledati, skupaj z navodili, kako pridobiti kriptokovance, ki bi jih morali odkupiti ključ za dešifriranje za dekodiranje vaših podatkov.

Tretjič, želeli so se prepričati, da lahko še vedno pridete na splet v svojem brskalniku, najprej, da bi brezplodno iskali »kako obnoviti izsiljevalsko programsko opremo XYZ brez plačila«, nato pa, ko sta nastopila malodušje in obup, da bi dobili prijatelja ste vedeli, da vam lahko pomaga pri delu reševalne operacije s kriptovalutami.

Na žalost se je izkazalo, da so prvi akterji v tej odvratni kriminalni zaroti, zlasti skupina CryptoLocker, dokaj zanesljivi pri hitrem in natančnem odgovoru žrtvam, ki so plačale, in si prislužili nekakšen sloves »časti med tatovi«.

Zdelo se je, da je to prepričalo nove žrtve, da je kljub temu, da je plačilo zažgalo velikansko luknjo v njihovih financah za bližnjo prihodnost, in da je to podobno kot sklenitev posla s hudičem, zelo verjetno bo dobilo njihove podatke nazaj.

Nasprotno pa so sodobni napadi z izsiljevalsko programsko opremo običajno namenjeni postavitvi vseh računalnikov v celotnih podjetjih (ali šolah, bolnišnicah, občinah ali dobrodelnih ustanovah) hkrati. Toda ustvarjanje orodij za dešifriranje, ki delujejo zanesljivo v celotnem omrežju, je presenetljivo težka naloga programskega inženiringa. Pravzaprav je pridobivanje podatkov nazaj z zanašanjem na goljufe tvegan posel. V Raziskava Sophos Ransomware 20211/2 žrtev, ki so plačale, je izgubilo vsaj 1/3 svojih podatkov, 4 % pa jih ni dobilo ničesar nazaj. V 2022, smo ugotovili, da je bila polovična točka še slabša, saj je 1/2 tistih, ki so plačali, izgubila 40 % ali več svojih podatkov, le 4 % pa jih je vse podatke prejelo nazaj. V razvpitem Kolonialni cevovod napad z izsiljevalsko programsko opremo, je podjetje dejalo, da ne bo plačalo, nato pa je kljub vsemu znano odštelo več kot 4,400,000 $, samo da bi ugotovilo, da je orodje za dešifriranje, ki so ga zagotovili kriminalci, prepočasno, da bi bilo uporabno. Tako so imeli na koncu vse stroške izterjave, ki bi jih imeli, če ne bi plačali prevarantom, plus 4.4 milijona dolarjev, ki so bili odplačani tako dobro, kot da bi jih odplaknili v odtok. (Neverjetno in očitno zaradi slabe operativne kibernetske varnosti kriminalcev je FBI si je končno opomogel približno 85 % bitcoinov, ki jih je plačal Colonial. Vendar se ne zanašajte na takšen rezultat: tako obsežna povračila so redka izjema, ne pravilo.)

Donosna niša

Zdi se, da so prevaranti DEADBOLT našli a donosna niša sami, pri čemer jim ni treba vdreti v vaše omrežje in se prebiti do vseh računalnikov v njem, prav tako pa jim ni treba niti skrbeti, da bi zlonamerno programsko opremo prikradli na vaš prenosni računalnik ali kateri koli običajni računalnik v vašem gospodinjstvo, pisarna ali oboje.

Namesto tega uporabljajo skeniranje globalnega omrežja za identifikacijo nepopravljenih naprav NAS (shranjeno omrežje), običajno tiste od glavnega prodajalca QNAP, in neposredno kodirajo vse v vaši napravi datotečnega strežnika, ne da bi se dotaknili česar koli drugega v vašem omrežju.

Ideja je, da če uporabljate svoj NAS kot večina ljudi doma ali v majhnem podjetju – za varnostne kopije in kot primarni pomnilnik za velike datoteke, kot so glasba, videi in slike – potem je izguba dostopa do vsega na vašem NAS verjetno vsaj tako katastrofalna kot izguba vseh datotek na vseh vaših prenosnih in namiznih računalnikih ali morda celo hujša.

Ker verjetno pustite svojo napravo NAS ves čas vklopljeno, lahko prevaranti vdrejo, kadar hočejo, tudi takrat, ko najverjetneje spite; napadati morajo samo eno napravo; ni jim treba skrbeti, ne glede na to, ali uporabljate računalnike z operacijskim sistemom Windows ali Mac ...

…in z izkoriščanjem nepopravljenega hrošča v sami napravi jim ni treba pretentati vas ali kogarkoli drugega v vašem omrežju, da prenesete sumljivo datoteko ali kliknete na dvomljivo spletno stran, da bi dobili prvotno oporo.

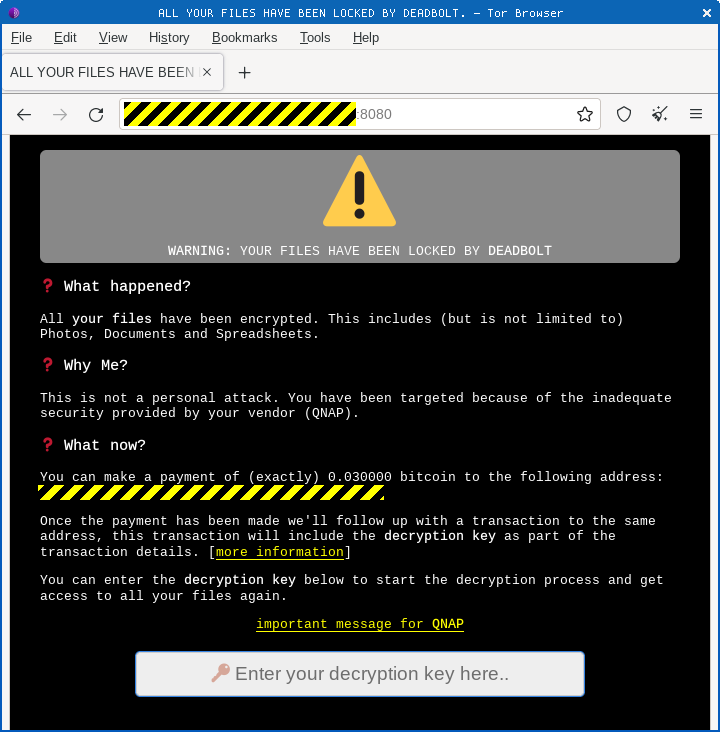

Prevarantom sploh ni treba skrbeti, ali boste prejeli sporočilo po e-pošti ali ozadju namizja: zvijačno prepišejo prijavno stran v spletnem vmesniku vaše naprave NAS, tako da takoj, ko se naslednjič poskusite prijaviti, morda zato, da ugotovite, zakaj vse vaše datoteke so pomešane, dobite polno zahtev po izsiljevanju.

Še bolj zahrbtno je, da so prevaranti DEADBOLT iznašli način za obravnavo z vami, s katerim se izognejo kakršni koli e-poštni korespondenci (po možnosti sledljivi), ne potrebujejo strežnikov temnega spleta (potencialno zapleteno) in se izognejo kakršnim koli pogajanjem: to je njihova pot ali podatkovna avtocesta.

Preprosto povedano, vsaka žrtev prejme enkraten naslov Bitcoin, na katerega naj pošlje 0.03 BTC (trenutno [2022-10-21] nekaj manj kot 600 USD):

Sama transakcija deluje kot sporočilo (»odločil sem se plačati«) in kot samo plačilo (»in tukaj so sredstva«).

Prevaranti vam nato v zameno pošljejo 0 USD – transakcija, ki nima finančnega namena, vendar vsebuje 32-mestni komentar. (Bitcoin transakcije lahko vsebujejo dodatne podatke v polju, znanem kot OP_RETURN ki ne prenese nobenih sredstev, vendar se lahko uporabi za vključitev komentarjev ali opomb.)

Teh 32 znakov je šestnajstiških številk, ki predstavljajo 16-bajtni ključ za dešifriranje AES, ki je edinstven za vašo kodirano napravo NAS.

Šestnajstiško kodo iz transakcije BTC prilepite na »prijavno stran« za izsiljevalsko programsko opremo in postopek sproži program za dešifriranje, ki so ga za seboj pustili prevaranti in razvozla (upate!) vse vaše podatke.

Pokliči policijo!

Toda tukaj je fascinanten preobrat te zgodbe.

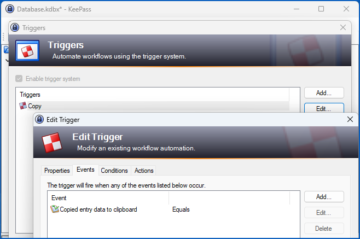

Nizozemska policija je v sodelovanju s podjetjem s strokovnim znanjem o kriptovalutah prišla do zahrbten trik za preprečevanje zahrbtnosti kriminalcev DEADBOLT.

Opazili so, da če je žrtev poslala plačilo z bitcoini za odkup ključa za dešifriranje, so prevaranti očitno odgovorili s ključem za dešifriranje takoj, ko je plačilna transakcija BTC prispela v omrežje Bitcoin v iskanju nekoga, ki bi jo "rudaril" ...

... namesto da bi čakali, dokler kdo v ekosistemu Bitcoin ne sporoči, da je dejansko rudaril transakcijo in jo tako prvič potrdi.

Z drugimi besedami, če uporabimo analogijo, vam prevaranti dovolijo, da odidete iz njihove trgovine z izdelkom, preden počakate na plačilo s kreditno kartico.

In čeprav ne morete izrecno preklicati transakcije BTC, lahko pošljete dve nasprotujoči si plačili hkrati (kar je v žargonu znano kot "dvojna poraba"), če ste zadovoljni, da je prvo prejelo pobrano, rudarjeno in »potrjeno« je tisto, ki bo šlo skozi in ga bo na koncu sprejela veriga blokov.

Druga transakcija bo na koncu zavržena, ker Bitcoin ne dovoljuje dvojne porabe. (Če bi, sistem ne bi mogel delovati.)

Ohlapno povedano, ko rudarji bitcoinov vidijo, da še neobdelana transakcija vključuje sredstva, ki jih je nekdo drug že "rudaril", preprosto prenehajo delati na nedokončani transakciji z utemeljitvijo, da je zdaj zanje ničvredna.

Tu ni altruizma: navsezadnje, če se je večina omrežja že odločila sprejeti drugo transakcijo in jo vključiti v verigo blokov kot »tisto, ki jo skupnost sprejema kot veljavno«, je nasprotujoča transakcija, ki ni izšla skozi vendar je slabše kot neuporaben za namene rudarjenja.

Če še naprej poskušate obdelati nasprotujočo si transakcijo, tudi če jo na koncu uspešno »rudarite«, nihče ne bo sprejel vaše potrditve po drugi strani, ker v njej ni ničesar, kar bi lahko storilo ...

... tako da vnaprej veste, da ne boste nikoli prejeli nobenih transakcijskih provizij ali Bitcoin bonusa za vaše odvečno rudarsko delo, in tako že vnaprej veste, da nima smisla izgubljati časa ali električne energije za to.

Dokler nobena oseba (ali rudarski bazen ali kartel rudarskih bazenov) nikoli ne nadzoruje več kot 50 % omrežja Bitcoin, nihče nikoli ne bi smel imeti dovolj časa in energije za "depotrditev" že sprejetega transakcijo z ustvarjanjem nove verige potrditev, ki prehiteva vse obstoječe.

Ponudite več denarja …

Glede na to, da smo pravkar omenili transakcijske provizije, verjetno vidite, kam to pelje.

Ko rudar uspešno potrdi transakcijo, ki je na koncu sprejeta v verigo blokov (pravzaprav sveženj transakcij), prejme nagrado v novo kovanih bitcoinih (trenutno je znesek 6.25 BTC) in vse ponujene provizije za vsako transakcijo v svežnju.

Z drugimi besedami, rudarje lahko spodbudite, da dajo prednost vaši transakciji, tako da jim ponudite plačilo nekoliko več transakcijskih provizij kot vsi ostali ...

... ali če se vam ne mudi, lahko ponudite nizko transakcijsko provizijo in prejmete počasnejšo storitev rudarske skupnosti.

Pravzaprav, če vam je res vseeno, koliko časa traja, lahko ponudite plačilo nič bitcoinov kot provizijo za transakcijo.

Kar so nizozemski policisti tudi storili za 155 žrtev iz 13 različnih držav, ki so zaprosile za pomoč pri vrnitvi svojih podatkov.

Prevarantom so poslali 155 plačil iz lastnega izbora naslovov BTC, pri čemer so vsi ponudili plačilo transakcijskih provizij v višini nič.

Prevaranti, ki so se očitno zanašali na skriptiran samodejni postopek, so nemudoma poslali nazaj ključe za dešifriranje.

Ko so policisti imeli vsak ključ za dešifriranje, so takoj poslali transakcijo »dvojne porabe« ...

... tokrat z mamljivo provizijo, ponujeno v zameno za plačilo enakih sredstev, ki so jih prvotno ponudili prevarantom, namesto tega sami!

Uganete, katere transakcije so najprej pritegnile pozornost rudarjev? Uganete, kateri so bili potrjeni? Uganete, katere transakcije niso bile nič?

Bitcoin skupnost je predlagana plačila kriminalcem zavrgla kot vroč krompir, pred sleparji dobili plačilo, ampak po razkrili so ključe za dešifriranje.

Enkraten rezultat

Odlična novica…

...razen seveda, da ta past (ni trik, če se izvaja zakonito!) ne bo več delovala.

Na žalost morajo prevaranti v prihodnosti le počakati, da vidijo, da so njihova plačila potrjena, preden odgovorijo s ključi za dešifriranje, namesto da sprožijo takoj ob prvem pojavu vsake zahteve za transakcijo.

Kljub temu policisti tokrat prelisičil prevarante, 155 ljudi pa je dobilo svoje podatke nazaj za nič.

Ali pa vsaj za skoraj nič – tu so še malenkost transakcijske provizije, ki so bile potrebne, da je načrt deloval, čeprav vsaj nič od tega denarja ni šlo neposredno prevarantom. (Provizije gredo rudarjem vsake transakcije.)

Morda je razmeroma skromen rezultat in morda enkratna zmaga, a jo vseeno pohvalimo!

Vam primanjkuje časa ali strokovnega znanja za odgovor na kibernetsko varnost? Vas skrbi, da vas bo kibernetska varnost na koncu odvrnila od vseh drugih stvari, ki jih morate početi?

Več o tem Upravljano odkrivanje in odziv Sophos:

24/7 lov na grožnje, odkrivanje in odziv ▶

- blockchain

- coingenius

- nasprotni kramp

- cryptocurrency

- kriptokurrency denarnice

- kripto izmenjava

- kibernetska varnost

- cybercriminals

- Cybersecurity

- Zasuk

- oddelek za domovinsko varnost

- digitalne denarnice

- nizozemska policija

- požarni zid

- Kaspersky

- Zakon in red

- zlonamerna programska oprema

- Mccafee

- Gola varnost

- NexBLOC

- platon

- platon ai

- Platonova podatkovna inteligenca

- Igra Platon

- PlatoData

- platogaming

- izsiljevalska

- VPN

- spletna varnost

- zefirnet

![S3 Ep118: Uganete svoje geslo? Ni treba, če je že ukraden! [Avdio + besedilo]](https://platoaistream.net/wp-content/uploads/2023/01/s3-ep118-guess-your-password-no-need-if-its-stolen-already-audio-text-360x188.png)