Google har just avslöjat en fourfecta av kritiska noll-dags buggar påverkar ett brett utbud av Android-telefoner, inklusive några av dess egna Pixel-modeller.

Dessa buggar skiljer sig lite från dina vanliga Android-sårbarheter, som vanligtvis påverkar Android-operativsystemet (som är Linux-baserat) eller de applikationer som följer med det, som Google Play, Messages eller webbläsaren Chrome.

De fyra buggar vi pratar om här är kända som basbandssårbarheter, vilket innebär att de finns i den speciella firmware för mobiltelefonnätverk som körs på telefonens så kallade basbandschip.

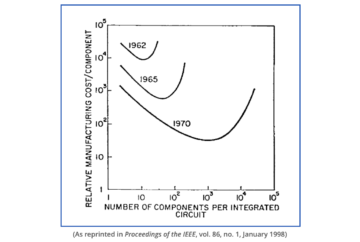

Strängt talat, basband är en term som används för att beskriva de primära, eller lägsta frekvensdelarna av en enskild radiosignal, i motsats till en bredbandssignal, som (mycket löst) består av flera basbandssignaler som justeras till flera angränsande frekvensområden och sänds samtidigt i för att öka datahastigheter, minska störningar, dela frekvensspektrum bredare, komplicera övervakning eller allt ovanstående. Ordet basband används också metaforiskt för att beskriva hårdvaruchippet och tillhörande firmware som används för att hantera själva sändningen och mottagningen av radiosignaler i enheter som kan kommunicera trådlöst. (Något förvirrande, ordet basband hänvisar vanligtvis till delsystemet i en telefon som hanterar anslutning till mobiltelefonnätet, men inte till chips och programvara som hanterar Wi-Fi- eller Bluetooth-anslutningar.)

Din mobiltelefons modem

Basbandschips fungerar vanligtvis oberoende av "icke-telefon"-delarna på din mobiltelefon.

De kör i princip ett eget miniatyroperativsystem på en egen processor och arbetar tillsammans med enhetens huvudoperativsystem för att tillhandahålla mobilnätverksanslutning för att ringa och svara på samtal, skicka och ta emot data, roaming på nätverket och så vidare .

Om du är gammal nog att ha använt uppringt internet, kommer du ihåg att du var tvungen att köpa ett modem (förkortning av modulator-och-demodulator), som du anslutit antingen till en seriell port på baksidan av din PC eller till en expansionskortplats inuti den; modemet skulle ansluta till telefonnätverket och din dator skulle ansluta till modemet.

Jo, din mobiltelefons basbandhårdvara och mjukvara är helt enkelt ett inbyggt modem, vanligtvis implementerat som en delkomponent av det som kallas telefonens SoC, förkortning för system-på-chip.

(Du kan tänka på en SoC som en sorts "integrerad integrerad krets", där separata elektroniska komponenter som tidigare var sammankopplade genom att montera dem i omedelbar närhet på ett moderkort har integrerats ytterligare genom att kombinera dem till ett enda chippaket.)

Faktum är att du fortfarande kommer att se basbandsprocessorer som kallas basbandsmodem, eftersom de fortfarande hanterar verksamheten med att modulera och demodulera sändning och mottagning av data till och från nätverket.

Som du kan föreställa dig betyder detta att din mobila enhet inte bara är i riskzonen från cyberbrottslingar via buggar i huvudoperativsystemet eller en av apparna du använder...

…men också i riskzonen från säkerhetsbrister i basbandsundersystemet.

Ibland tillåter basbandsbrister en angripare inte bara att bryta sig in i själva modemet från internet eller telefonnätverket, utan också att bryta sig in i huvudoperativsystemet (rör sig i sidled, eller svängning, som jargongen kallar det) från modemet.

Men även om skurkarna inte kan ta sig förbi modemet och vidare in i dina appar, kan de nästan säkert göra dig en enorm mängd cyberskada bara genom att implantera skadlig programvara i basbandet, som att sniffa eller avleda din nätverksdata, snoka på din textmeddelanden, spåra dina telefonsamtal och mer.

Ännu värre, du kan inte bara titta på ditt Android-versionsnummer eller versionsnumren för dina appar för att kontrollera om du är sårbar eller patchad, eftersom basbandshårdvaran du har, och firmware och patchar du behöver för det, beror på din fysiska enhet, inte på operativsystemet du kör på den.

Även enheter som i alla uppenbara avseenden är "samma" – säljs under samma märke, med samma produktnamn, med samma modellnummer och utseende – kan visa sig ha olika basbandschip, beroende på vilken fabrik som monterade dem eller vilken marknad de såldes till.

De nya nolldagarna

Googles nyligen upptäckta buggar beskrivs enligt följande:

[Bugnummer] CVE-2023-24033 (och tre andra sårbarheter som ännu inte har tilldelats CVE-identiteter) tillåts för exekvering av fjärrkod från internet till basband. Tester utförda av [Google] Project Zero bekräftar att dessa fyra sårbarheter tillåter en angripare att fjärrkompromettera en telefon på basbandsnivå utan användarinteraktion, och kräver bara att angriparen känner till offrets telefonnummer.

Med begränsad ytterligare forskning och utveckling tror vi att skickliga angripare snabbt skulle kunna skapa ett operativt utnyttjande för att äventyra berörda enheter tyst och på distans.

På vanlig engelska betyder ett hål för exekvering av fjärrkod från internet till basband att brottslingar kan injicera skadlig programvara eller spionprogram över internet i den del av din telefon som skickar och tar emot nätverksdata...

...utan att lägga vantarna på din faktiska enhet, locka dig till en oseriös webbplats, övertala dig att installera en tvivelaktig app, vänta på att du ska klicka på fel knapp i en popup-varning, ge sig själv en misstänkt avisering eller lura dig på något annat sätt.

18 buggar, fyra hölls halvhemliga

Det fanns 18 buggar i denna senaste batch, rapporterade av Google i slutet av 2022 och början av 2023.

Google säger att de avslöjar deras existens nu eftersom den överenskomna tiden har gått sedan de avslöjades (Googles tidsram är vanligtvis 90 dagar, eller nära det), men för de fyra buggarna ovan avslöjar företaget inte några detaljer, och noterar att :

På grund av en mycket sällsynt kombination av åtkomstnivå som dessa sårbarheter ger och den hastighet med vilken vi tror att en tillförlitlig operativ exploatering skulle kunna skapas, har vi beslutat att göra ett policyundantag för att fördröja avslöjandet av de fyra sårbarheter som möjliggör internet-till- exekvering av basbands fjärrkod

På ren engelska: om vi skulle berätta hur dessa buggar fungerade, skulle vi göra det alldeles för lätt för cyberbrottslingar att börja göra riktigt dåliga saker mot många människor genom att smygt implantera skadlig programvara på deras telefoner.

Med andra ord, till och med Google, som har väckt kontroverser tidigare för att ha vägrat att förlänga sina tidsfrister för offentliggörande och för att öppet publicera proof-of-concept-kod för fortfarande opatchade nolldagar, har beslutat att följa andan i sitt Project Zero-ansvarige avslöjandeprocessen, snarare än att hålla sig till bokstaven i den.

Googles argument för att generellt hålla sig till bokstaven och inte andan i dess avslöjanderegler är inte helt orimligt. Genom att använda en oflexibel algoritm för att bestämma när detaljer om oparpade buggar ska avslöjas, även om dessa detaljer skulle kunna användas för ondska, hävdar företaget att klagomål om favorisering och subjektivitet kan undvikas, till exempel, "Varför fick företag X ytterligare tre veckor för att fixa sin bugg, medan företag Y inte gjorde det?”

Vad göra?

Problemet med buggar som tillkännages men inte helt avslöjas är att det är svårt att svara på frågorna "Är jag påverkad? Och i så fall, vad ska jag göra?”

Uppenbarligen fokuserade Googles forskning på enheter som använde en Samsung Exynos-märkt basbandsmodemkomponent, men det betyder inte nödvändigtvis att systemet-på-chipet skulle identifiera sig som en Exynos.

Till exempel använder Googles senaste Pixel-enheter Googles eget system-på-chip, varumärke tensor, men både Pixel 6 och Pixel 7 är sårbara för dessa fortfarande halvhemliga basbandsbuggar.

Som ett resultat kan vi inte ge dig en definitiv lista över potentiellt påverkade enheter, men Google rapporterar (vår betoning):

Baserat på information från offentliga webbplatser som mappar chipset till enheter, inkluderar berörda produkter sannolikt:

- Mobila enheter från Samsung, inklusive de i S22, M33, M13, M12, A71, A53, A33, A21s, A13, A12 och A04 serier;

- Mobila enheter från Vivo, inklusive de i S16, S15, S6, X70, X60 och X30 serier;

- Smakämnen pixel 6 och pixel 7 serie enheter från Google; Och

- alla fordon som använder Exynos Auto T5123 chipset.

Google säger att basbandsfirmwaren i både Pixel 6 och Pixel 7 patchades som en del av Android-säkerhetsuppdateringarna i mars 2023, så Pixel-användare bör se till att de har de senaste patcharna för sina enheter.

För andra enheter kan det ta olika lång tid för olika leverantörer att skicka sina uppdateringar, så kontakta din leverantör eller mobilleverantör för mer information.

Under tiden kan dessa buggar uppenbarligen kringgås i dina enhetsinställningar, om du:

- Stäng av Wi-Fi-samtal.

- Stäng av Voice-over-LTE (VoLTE).

I googles ord, "Om du stänger av dessa inställningar försvinner exploateringsrisken för dessa sårbarheter."

Om du inte behöver eller använder dessa funktioner kan du lika gärna stänga av dem ändå tills du säkert vet vilket modemchip som finns i din telefon och om den behöver en uppdatering.

Trots allt, även om din enhet visar sig vara osårbar eller redan patchad, finns det ingen nackdel med att inte ha saker du inte behöver.

Utvalda bild från Wikipedia, efter användare Köf3, under en CC BY-SA 3.0 licens.

- SEO-drivet innehåll och PR-distribution. Bli förstärkt idag.

- Platoblockchain. Web3 Metaverse Intelligence. Kunskap förstärkt. Tillgång här.

- Källa: https://nakedsecurity.sophos.com/2023/03/17/dangerous-android-phone-0-day-bugs-revealed-patch-or-work-around-them-now/

- :är

- 1

- 2022

- 2023

- 7

- a

- Able

- Om oss

- ovan

- Absolut

- tillgång

- Annat

- justerat

- påverka

- påverkar

- algoritm

- Alla

- vid sidan av

- redan

- mängd

- och

- android

- meddelade

- svara

- app

- tillämpningar

- appar

- ÄR

- argumenterar

- Argumentet

- runt

- AS

- sammansatta

- delad

- associerad

- At

- attraheras

- Författaren

- bil

- undvek

- tillbaka

- bakgrund-bild

- Badrum

- BE

- därför att

- tro

- Bit

- bluetooth

- gränsen

- Botten

- varumärke

- branded

- Ha sönder

- bredband

- webbläsare

- Bug

- fel

- inbyggd

- företag

- Knappen

- Köp

- by

- anropande

- Samtal

- KAN

- Centrum

- säkerligen

- ta

- chip

- Pommes frites

- chipset

- krom

- krom webbläsare

- klick

- Stänga

- koda

- färg

- kombination

- kombinera

- komma

- kommunicera

- företag

- klagomål

- komponent

- komponenter

- kompromiss

- genomfördes

- Bekräfta

- Kontakta

- Anslutningar

- Anslutningar

- Däremot

- kontrovers

- kunde

- täcka

- skapa

- brottslingar

- kritisk

- Crooks

- CVE

- nätbrottslingar

- Dangerous

- datum

- Dagar

- beslutar

- beslutade

- slutgiltig

- fördröja

- beroende

- beskriva

- beskriven

- detaljer

- Utveckling

- anordning

- enheter

- DID

- olika

- svårt

- Avslöjar

- avslöjande

- upptäckt

- Visa

- inte

- gör

- inte

- nackdelen

- Tidig

- lätt

- antingen

- Elektronisk

- vikt

- Engelska

- enorm

- tillräckligt

- säkerställa

- helt

- väsentligen

- Även

- exempel

- undantag

- utförande

- expansionen

- Exploit

- utnyttjande

- förlänga

- extra

- fabrik

- långt

- Funktioner

- Fast

- brister

- fokuserade

- följer

- följer

- För

- Frekvens

- från

- fullständigt

- ytterligare

- allmänhet

- skaffa sig

- få

- Ge

- Ge

- Google Play

- Googles

- hantera

- Handtag

- händer

- hårdvara

- Har

- har

- höjd

- här.

- Hål

- hovring

- Hur ser din drömresa ut

- html

- HTTPS

- i

- identifiera

- identiteter

- genomföras

- in

- innefattar

- Inklusive

- Öka

- oberoende av

- individuellt

- informationen

- installera

- integrerade

- interaktion

- sammankopplade

- Internet

- IT

- DESS

- sig

- jargong

- jpg

- Vet

- känd

- Sent

- senaste

- brev

- Nivå

- Licens

- sannolikt

- Begränsad

- Lista

- se

- Huvudsida

- göra

- Framställning

- malware

- karta

- Mars

- Marginal

- marknad

- max-bredd

- betyder

- betyder

- under tiden

- meddelanden

- kanske

- Mobil

- mobilenhet

- mobiltelefon

- modell

- modeller

- mer

- multipel

- namn

- nödvändigtvis

- Behöver

- behov

- nät

- Nätverksdata

- nätverk

- Nya

- normala

- anmälan

- antal

- nummer

- talrik

- Uppenbara

- of

- Gamla

- on

- ONE

- driva

- drift

- operativsystem

- operativa

- beställa

- Övriga

- egen

- paket

- del

- reservdelar till din klassiker

- Godkänd

- Tidigare

- Lappa

- Plåster

- paul

- PC

- Personer

- telefon

- telefonsamtal

- telefoner

- fysisk

- pixel

- Enkel

- plato

- Platon Data Intelligence

- PlatonData

- Spela

- Ansluten

- policy

- pop-up

- placera

- inlägg

- potentiellt

- primär

- Problem

- process

- Processorn

- processorer

- Produkt

- Produkter

- projektet

- ge

- leverantör

- allmän

- publicering

- frågor

- snabbt

- radio

- område

- SÄLLSYNT

- rates

- snarare

- erhåller

- mottagande

- senaste

- nyligen

- minska

- avses

- hänvisar

- vägra

- pålitlig

- ihåg

- avlägsen

- ta bort

- Rapporterad

- Rapport

- kräver

- forskning

- forskning och utveckling

- ansvarig

- resultera

- avslöjar

- avslöjade

- Risk

- regler

- Körning

- rinnande

- Samma

- Samsung

- säger

- säkerhet

- säkerhetsuppdateringar

- skicka

- separat

- seriell

- Serier

- inställningar

- Dela

- Kort

- skall

- Signal

- signaler

- helt enkelt

- eftersom

- enda

- skicklig

- slits

- snokande

- So

- Mjukvara

- säljs

- fast

- några

- något

- tala

- speciell

- Spektrum

- fart

- ande

- spionprogram

- starta

- fastklibbning

- Fortfarande

- sådana

- övervakning

- misstänksam

- SVG

- system

- Ta

- tala

- tester

- den där

- Smakämnen

- deras

- Dem

- sig själva

- Dessa

- saker

- Tänk

- tre

- tid

- tidsram

- till

- alltför

- topp

- Spårning

- övergång

- transparent

- SVÄNG

- typiskt

- under

- Uppdatering

- Uppdateringar

- URL

- användning

- Användare

- användare

- vanligen

- fordon

- leverantör

- försäljare

- version

- via

- sårbarheter

- Sårbara

- väntar

- varning

- Sätt..

- Webbplats

- webbsidor

- veckor

- VÄL

- Vad

- om

- som

- medan

- Wi-fi

- bred

- Brett utbud

- brett

- wikipedia

- kommer

- med

- ord

- ord

- Arbete

- arbetade

- skulle

- Fel

- X

- Din

- zephyrnet

- noll-

![S3 Ep121: Kan man bli hackad och sedan åtalad för det? [Ljud + text]](https://platoaistream.net/wp-content/uploads/2023/02/s3-ep121-can-you-get-hacked-and-then-prosecuted-for-it-audio-text-360x188.png)

![S3 Ep124: När så kallade säkerhetsappar blir oseriösa [Audio + Text]](https://platoaistream.net/wp-content/uploads/2023/03/s3-ep124-when-so-called-security-apps-go-rogue-audio-text-360x188.png)