Ja, ransomware är det fortfarande en grej.

Nej, inte alla ransomware-attacker utvecklas på det sätt som du kan förvänta dig.

De flesta nutida ransomware-attacker involverar två grupper av kriminella: ett kärngäng som skapar skadlig programvara och hanterar utpressningsbetalningarna, och "medlemmar" i en lös sammansvetsad klan av "affiliates" som aktivt bryter sig in i nätverk för att utföra attackerna.

När de väl är inne vandrar medlemsförbunden runt i offrets nätverk och får tag i landets lögn ett tag, innan de plötsligt och ofta förödande klämmer ihop så många datorer de kan, så snabbt de kan, vanligtvis vid sämsta möjliga tidpunkt. av dag.

Affiliates får vanligtvis 70 % av utpressningspengarna för alla attacker de utför, medan kärnbrottslingarna tar en iTunes-liknande 30 % av varje attack som görs av varje affiliate, utan att någonsin behöva bryta sig in i någons datorer själva.

Det är så de flesta attacker med skadlig programvara sker i alla fall.

Men vanliga läsare av Naked Security kommer att veta att vissa offer, särskilt hemanvändare och småföretag, får utpressade via sin NAS, eller nätverksansluten lagring enheter.

Plug-and-play nätverkslagring

NAS-boxar, som de kallas i vardagsspråk, är förkonfigurerade miniatyrservrar, vanligtvis med Linux, som vanligtvis är anslutna direkt till din router och sedan fungerar som enkla, snabba filservrar för alla i nätverket.

Inget behov av att köpa Windows-licenser, konfigurera Active Directory, lära dig hur du hanterar Linux, installera Samba eller bekanta dig med CIFS och andra nätverksfilsystem arcana.

NAS-boxar är "plug-and-play" nätverksansluten lagring och populära just på grund av hur enkelt du kan få dem att köra på ditt LAN.

Som du kan föreställa dig, men i dagens molncentrerade era, slutar många NAS-användare med att öppna sina servrar för internet – ofta av misstag, men ibland med avsikt – med potentiellt farliga resultat.

Särskilt om en NAS-enhet är tillgänglig från det offentliga internet, och den inbäddade programvaran, eller firmware, på NAS-enheten innehåller en exploateringsbar sårbarhet, kan du vara i verkliga problem.

Crooks kunde inte bara springa iväg med dina trofédata, utan att behöva röra någon av de bärbara datorerna eller mobiltelefonerna på ditt nätverk, utan också modifiera all data på din NAS-box...

…Inklusive direkt skriva om alla dina originalfiler med krypterade motsvarigheter, med skurkarna ensamma som känner till avkodningsnyckeln.

Enkelt uttryckt kan ransomware-angripare med direkt tillgång till NAS-boxen på ditt LAN spåra ur nästan hela ditt digitala liv och sedan utpressa dig direkt, bara genom att komma åt din NAS-enhet och inte röra något annat i nätverket.

Den ökända DEADBOLT ransomware

Det är precis så den ökända DEADBOLT ransomware skurkar fungera.

De bryr sig inte om att attackera Windows-datorer, bärbara Mac-datorer, mobiltelefoner eller surfplattor; de går bara direkt till ditt huvudlager av data.

(Du stänger förmodligen av, "sover" eller låser de flesta av dina enheter på natten, men din NAS-box går förmodligen tyst 24 timmar om dygnet, varje dag, precis som din router.)

Genom att rikta in sig på sårbarheter i produkterna från den välkända NAS-leverantören QNAP, siktar DEADBOLT-gänget på att låsa alla andra i ditt nätverk från sina digitala liv och sedan pressa dig på flera tusen dollar för att "återställa" din data.

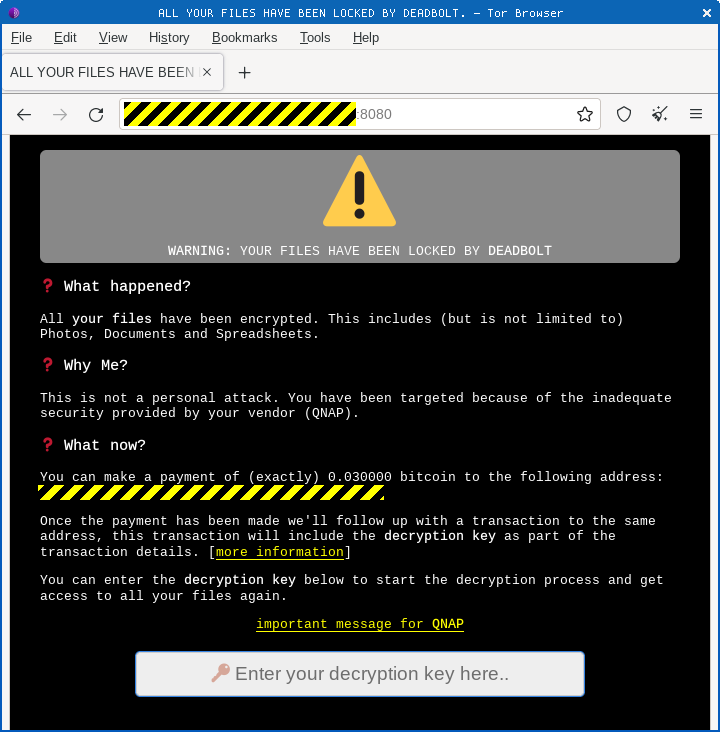

Efter en attack, när du nästa gång försöker ladda ner en fil från NAS-boxen eller konfigurera den via dess webbgränssnitt, kan du se något i stil med detta:

I en typisk DEADBOLT-attack finns det ingen förhandling via e-post eller IM – skurkarna är raka och direkta, som du ser ovan.

Faktum är att du i allmänhet aldrig får interagera med dem med hjälp av ord alls.

Om du inte har något annat sätt att återställa dina kodade filer, till exempel en säkerhetskopia som inte lagras online, och du tvingas betala för att få tillbaka dina filer, förväntar sig skurkarna att du helt enkelt skickar in pengarna till dem en kryptomynttransaktion.

Ankomsten av dina bitcoins i deras plånbok fungerar som ditt "meddelande" till dem.

I gengäld "betalar" de dig den furstliga summan av ingenting, med denna "återbetalning" som summan av deras kommunikation med dig.

Denna "återbetalning" är en betalning som är värd $0, skickad helt enkelt som ett sätt att inkludera en bitcoin-transaktionskommentar.

Den kommentaren är kodad som 32 hexadecimala tecken, som representerar 16 råbyte eller 128 bitar – längden på AES-dekrypteringsnyckeln du kommer att använda för att återställa dina data:

Smakämnen DEADBOLT variant på bilden ovan inkluderade till och med ett inbyggt hån mot QNAP, som erbjuder att sälja företaget en "en storlek passar alla dekrypteringsnyckel" som skulle fungera på alla berörda enheter:

Förmodligen hoppades skurkarna ovan att QNAP skulle känna sig tillräckligt skyldiga över att utsätta sina kunder för en nolldagarssårbarhet så att de skulle ponnya BTC 50 (för närvarande cirka 1,000,000 2022 09 $ [07-16-15T0.3:6000Z]) för att få alla att lösa sig. , istället för att varje offer betalar BTC XNUMX (cirka $XNUMX nu) individuellt.

DEADBOLT reser sig igen

QNAP har just rapporterat att DEADBOLT är det gör rundorna igen, med skurkarna som nu utnyttjar en sårbarhet i en QNAP NAS-funktion som kallas Fotostation.

QNAP har publicerat en patch och uppmanar förståeligt nog sina kunder att se till att de har uppdaterats.

Vad göra?

Om du har en QNAP NAS-produkt någonstans i ditt nätverk och du använder Fotostation programvarukomponent kan du vara i riskzonen.

QNAP:s rådgivning är:

- Skaffa plåstret. Via din webbläsare loggar du in på QNAP-kontrollpanelen på enheten och väljer kontrollpanelen > Systemkrav > firmware Update > Direktuppdatering > Sök efter uppdatering. Uppdatera även apparna på din NAS-enhet med hjälp av App Center > Installera uppdateringar > Alla.

- Blockera port-forwarding i din router om du inte behöver det. Detta hjälper till att förhindra trafik från internet från att "nå igenom" din router för att ansluta och logga in på datorer och servrar i ditt LAN.

- Stäng av Universal Plug and Play (uPnP) på din router och i dina NAS-alternativ om du kan. UPnPs primära funktion är att göra det enkelt för datorer i ditt nätverk att hitta användbara tjänster som NAS-boxar, skrivare och mer. Tyvärr gör uPnP ofta också farligt enkelt (eller till och med automatiskt) för appar i ditt nätverk att öppna upp åtkomst för användare utanför ditt nätverk av misstag.

- Läs upp QNAP:s specifika råd om att säkra fjärråtkomst till din NAS-box om du verkligen behöver aktivera den. Lär dig hur du begränsar fjärråtkomst endast till noggrant utsedda användare.

- blockchain

- coingenius

- cryptocurrency plånböcker

- kryptoväxling

- Cybersäkerhet

- nätbrottslingar

- Cybersäkerhet

- deadbolt

- säkerhetstjänsten

- digitala plånböcker

- brandvägg

- kaspersky

- malware

- Mcafee

- Naken säkerhet

- NexBLOC

- plato

- plato ai

- Platon Data Intelligence

- Platon spel

- PlatonData

- platogaming

- QNAP

- Ransomware

- VPN

- webbplats säkerhet

- zephyrnet

![S3 Ep121: Kan man bli hackad och sedan åtalad för det? [Ljud + text]](https://platoaistream.net/wp-content/uploads/2023/02/s3-ep121-can-you-get-hacked-and-then-prosecuted-for-it-audio-text-360x188.png)