Har du någonsin undrat varför din smartphone/laptop/dator kräver ständig modifiering? En anledning är att den nya säkerhetsuppdateringen ger mer inkluderande säkerhet jämfört med föregångaren. På samma sätt, i det decentraliserade ekosystemet specifikt i blockchain-relaterade plattformar och applikationer, kan man säga att efterträdaren till ZKP (zero-knowledge proof) är NYM (för närvarande). Ett mer populärt namn VPN (ett virtuellt privat nätverk) kan ses som en av föregångarna till NYM. Ett Zero-knowledge-bevis kräver tre villkor för att slutföra valideringen av beviset, medan ett sådant scenario inte skulle uppstå i NYM. Det här stycket kommer in på det snåriga varför NYM har blivit något viktigt och ZYK flyttar ut ur bilden.

Denna forskning visar unika sätt att bevara säkerhet och integritet genom att använda applikationer med öppen källkod och Wi-Fi (trådlös trohet). Figur 3.1 ger en abstrakt uppfattning om backend-funktion. Illustrationer av Tor-webbläsaren och Wi-Fi Analyzer används för att visa hur integriteten upprätthålls genom en blandning av offentlig nyckelinfrastruktur, digitala certifikat, hash-lösenord, säkerhetstokens och transportlagersäkerhet också. Det verkar enkelt efter att ha tittat på figur 3.1 att autentisering är det första steget. Därefter genereras en sessionstoken eller ett certifikat. Det är först efter certifikatets generering som sessionstoken skickas efter att ha mottagit en bekräftelse och dess lämpliga svar, såväl som data, skickas i slutet. Tor-webbläsaren är en webbläsare med öppen källkod som använder lökrouting och de flesta Wi-Fi-nätverk används av applikationer som använder Java-språk eftersom kodningen som görs är jämförelsevis säkrare och inte lätt att hacka. Från forskningen kan man säga att ömsesidig validering mellan klienten och servern som samtidigt skyddar användarens identitet etablerades. Anonymitet uppnåddes genom användning av Tor och tidssymboler/certifikat. Ett område som skulle tas upp i framtiden är att modifiera Wi-Fi-nätverksåtkomst produktivt. Ett annat sätt att skydda din/användarens data är genom "Firmware IdM" som är ett samarbete mellan Idemix Anonymous Credential System och kryptografi.

Eftersom säkerhets- och integritetsproblem ökar snabbt med ett stort antal av befolkningen över hela världen som använder smarta telefoner/smarta-elektroniska enheter för dagligt bruk, maskin till maskin (M2M) arkitektur blir relevant när det gäller att skydda användarens privata data. Om du inte har någon förståelse för de kommande teknologierna som backend fungerar som IoT, så kan du ta hänsyn till att M2M ses som en nödvändighet för IoT och kommande teknologier också. Det har också setts som en nödvändighet för effektivitet och produktivitet. Bild 1 visar upp den unika identifieraren (UID) för ett IoT-baserat handtag skulle omfatta en blandning av MAC, Hash, IMEI, URI, URN, EPC och DOI en brunn för globalt transparent ansvarighetssyfte. Den arkitektoniska referensmodellen (ARM) som nämns i det här stycket visar hur interaktionen mellan olika lager äger rum och håller säkerhets IoT-ramverket i backend. Den föreslagna modellens funktion visas i figur 4. På sätt och vis representerar figuren hela livscykeln för en produkt/tjänst (metaforiskt sett). En faktor (bland andra) som gör den här föreslagna modellen unik är att den också tillhandahåller autentisering, auktorisering, attributhantering, autentiseringsuppgifter och kryptografisk nyckel. De ytterligare funktionerna som den erbjuder beror på att IdM-systemet slås samman med FIRMWARE Key rock IdM. Ett annat tillägg som denna föreslagna prototyp erbjuder inkluderar attribut för att administrera smarta kontrakt som inte heller finns i SCIM-modellen (system för identitetshantering över flera domäner). I slutändan har denna forskning visat att den föreslagna modellen erbjuder en lösning där flera säkerhetsuppgifter kan erhållas via tekniken för att bevara integritet. Följande forskning hjälper till att lösa problemet med privat autentisering bland decentraliserade öppna ekosystem via NYM Credentials.

För närvarande kan frågan i decentraliserade plattformar sägas som en paradox för identitetshantering. Du/användaren vill lämna ut din personliga information så minimalt som möjligt (med rätta). Men för att undvika en Sybil-attack (angriparen undergräver nätverkstjänstens framträdande plats genom att bygga ett stort antal fiktiva identiteter och använder dem för att få oproportionerligt inflytande), NYM-token/legitimation är byggt inom ett NYM Framework. Infografiken som visas nedan hjälper dig att förstå förhållandet/relationerna mellan olika spelare som är involverade i flödet/utbytet av NYM-tokens.

Om du observerar kan vissa länka tokens medan andra inte kan. Ordet "Länkbar" syftar på det faktum att en tredje part inom systemet kan länka en användare till sina respektive aktiviteter med andra enheter/tredje parter i NYM-nätet. Den övergripande processen initieras när användaren får NYM-tokens. Därefter ändrar validerare/autentiseringar tokens till autentiseringsuppgifter. Sedan visar användaren upp sina respektive referenser för tjänsteleverantören, varefter validerare/autentiseringsorgan bekräftar överföringen av tokens till tjänsteleverantören. För att förstå omedelbart kan siffror som nämns ovanför raderna också hjälpa till att få klarhet om NYM-ramverket tillfälligt. Eftersom idén och den föreslagna modellen för närvarande är i sitt inledande skede, kan du anta att många ändringar kommer att ske i den under de kommande dagarna. Nästa modell som indikerar liknande inställning till NYM:s holistiska integritet är att berätta hur deras prototyp kan lösa problemet med överbelastningsattack, återkalla flera länkbarhetsfönster, utöka Verinym Acquisition Protocol med Tor-nätverk.

Följande modell skulle kunna ses som den andra sidan av samma mynt (metaforiskt sett). Såsom nämnts här., använder Nymble Framework två betrodda tredje parter, nämligen Psednym Manager (PM) och Nymble Manager (NM). En användare skapas när både PM och NM utfärdar tillsammans med en uppsättning av autentiseringstoken som inte kan länkas endast en gång (namngivna som Nymble).

Infografiken ovan representerar de olika sätten på vilka olika intressenter i nätverket kan interagera med varandra. SP kan också kallas tjänsteleverantör. Nymble Issuer, kort sagt, skrivs som NI. Verinym utfärdare skrivs som VI och PE kan också ses som Pseudonym Extractor. Pilarna i slutet av raderna hjälper dig att förstå vad alla olika aktiviteter kan göras.

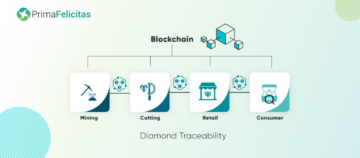

Alla de unika föreslagna modellerna som nämns ovan är olika sätt att nämna att för att få holistisk integritet är NYM bättre än ZYK. För att veta mer om de senaste förändringarna inom blockchain-området eller om du vill lösa några tvivel eller vill veta hur det kan vara användbart att insupa det inom ditt företag, besök PrimaFelicitas.

191 visningar totalt, 191 visningar idag

- "

- 2020

- 67

- 84

- tillgång

- förvärv

- aktiviteter

- Tillägg

- Annat

- Alla

- bland

- anonymitet

- tillämpningar

- OMRÅDE

- ARM

- Autentisering

- tillstånd

- blockchain

- webbläsare

- Byggnad

- certifikat

- certifikat

- Kodning

- Coin

- samverkan

- kommande

- kontrakt

- referenser

- kryptografi

- datum

- decentraliserad

- enheter

- digital

- ekosystemet

- trohet

- Figur

- Firm

- Förnamn

- Ramverk

- framtida

- Välgörenhet

- Rutnät

- styra

- hacka

- hash

- hasch

- Hur ser din drömresa ut

- HTTPS

- Tanken

- Identitet

- identitetshantering

- påverka

- infographic

- informationen

- Infrastruktur

- interaktion

- involverade

- iot

- IT

- java

- hålla

- Nyckel

- språk

- Large

- senaste

- LINK

- mac

- ledning

- Medium

- modell

- nämligen

- nät

- Nätverkstillgång

- nätverk

- nummer

- Erbjudanden

- Övriga

- Övrigt

- P&E

- lösenord

- Lappa

- Bild

- Plattformar

- Populära

- befolkning

- presentera

- PrimaFelicitas

- privatpolicy

- privat

- produktivitet

- bevis

- allmän

- forskning

- respons

- säkerhet

- Säkerhetspistoler

- in

- Kort

- smarta

- Smarta kontrakt

- So

- Etapp

- system

- Tekniken

- Framtiden

- tid

- token

- tokens

- Tor

- Tor Browser

- transport

- URI

- Virtuell

- VPN

- Wi-fi

- fönster

- trådlös

- inom

- världen

- noll-kunskap bevis