CYBERSÄKERHET: "Det gjorde de inte MEN DU KAN!"

Med Paul Ducklin och Chester Wisniewski

Intro och outro musik av Edith Mudge.

Klicka och dra på ljudvågorna nedan för att hoppa till valfri punkt. Du kan också lyssna direkt på Soundcloud.

Du kan lyssna på oss på soundcloud, Apple Podcasts, Google Podcasts, Spotify, häft och överallt där bra poddar finns. Eller bara släpp URL till vårt RSS-flöde till din favoritpodcatcher.

LÄS TRANSKRIPTET

ANKA. Hej allihopa.

Välkommen till detta speciella miniavsnitt av podcasten Naked Security.

Jag heter Paul Ducklin, och jag har idag sällskap av min vän och kollega Chester Wisniewski.

Chester, jag tänkte att vi borde säga något om vad som har blivit veckans stora historia... det kommer förmodligen att bli månadens stora historia!

Jag ska bara läsa för dig rubrik Jag använde på Naked Security:

"UBER HAR BLITT HACKAD, skryter med hackare – hur man stoppar det att hända dig."

Så!

Berätta allt om det….

CHET. Jo, jag kan bekräfta att bilarna fortfarande kör.

Jag kommer till dig från Vancouver, jag är i centrum, jag tittar ut genom fönstret och det sitter faktiskt en Uber utanför fönstret...

ANKA. Har den inte varit där på hela dagen?

CHET. Nej, det har det inte. [skrattar]

Om du trycker på knappen för att ropa in en bil inuti appen, var säker: för tillfället verkar det som att du faktiskt kommer att få någon att komma och ge dig skjuts.

Men det är inte nödvändigtvis så säkert, om du är anställd på Uber, att du kommer att göra mycket av vad som helst under de närmaste dagarna, med tanke på inverkan på deras system.

Vi vet inte många detaljer, faktiskt, Duck, om exakt vad som hände.

Men på en mycket hög nivå verkar konsensus vara att det fanns någon social ingenjörskonst hos en Uber-anställd som gjorde det möjligt för någon att få fotfäste i Ubers nätverk.

Och de kunde röra sig i sidled, som vi säger, eller pivotera, när de väl kom in för att hitta några administrativa referenser som i slutändan ledde till att de fick nycklarna till Uber-riket.

ANKA. Så det här ser inte ut som en traditionell datastöld, eller nationalstat eller ransomware-attack, eller hur?

CHET. Nej.

Därmed inte sagt att någon annan kanske inte också har varit i deras nätverk med liknande tekniker – man vet aldrig riktigt.

Faktum är att när vårt Rapid Response-team reagerar på incidenter, upptäcker vi ofta att det har funnits mer än en hotaktör i ett nätverk, eftersom de utnyttjade liknande åtkomstmetoder.

ANKA. Ja... vi hade till och med en historia om två ransomware-skurkar, i princip okända för varandra, som kom in samtidigt.

Så några av filerna krypterades med ransomware-A-then-ransomware-B, och några med ransomware-B-följt av-ransomware-A.

Det var en ohelig röra...

CHET. Det är gamla nyheter, Duck. [SKratt]

Vi har sedan dess publicerat en annan där *tre* olika ransomwares var på samma nätverk.

ANKA. Kära nån! [STORT SKATT] Jag fortsätter att skratta åt det här, men det är fel. [SKratt]

CHET. Det är inte ovanligt att flera hotaktörer är med, för, som du säger, om en person kan upptäcka en brist i ditt sätt att försvara ditt nätverk, finns det inget som tyder på att andra människor kanske inte har upptäckt samma brist.

Men i det här fallet tror jag att du har rätt, i att det verkar vara "för lulz", om du så vill.

Jag menar, personen som gjorde det samlade mestadels troféer när de studsade genom nätverket – i form av skärmdumpar av alla dessa olika verktyg och verktyg och program som användes runt Uber – och publicerade dem offentligt, antar jag för gatan. cred.

ANKA. Nu, i en attack utförd av någon som *inte* ville ha skryträttigheter, kunde den angriparen ha varit en IAB, en första accessmäklare, eller hur?

I så fall skulle de inte ha gjort ett stort oväsen om det.

De skulle ha samlat alla lösenord och sedan gått ut och sagt: "Vem skulle vilja köpa dem?"

CHET. Ja, det är super-superfarligt!

Så illa som det verkar vara Uber just nu, i synnerhet någon i Ubers PR- eller interna säkerhetsteam, så är det faktiskt det bästa möjliga resultatet...

...vilket bara är att resultatet av detta kommer att bli pinsamt, förmodligen några böter för att förlora känslig personalinformation, sånt.

Men sanningen är för nästan alla andra att denna typ av attack utsätts för, slutresultatet blir ransomware eller flera ransomwares, kombinerat med kryptominerare och andra typer av datastöld.

Det är mycket, mycket mer kostsamt för organisationen än att bara skämmas.

ANKA. Så den här idén om skurkar som tar sig in och kan vandra runt efter behag och välja och vraka vart de ska...

...är tyvärr inte ovanligt.

CHET. Det betonar verkligen vikten av att aktivt leta efter problem, i motsats till att vänta på varningar.

Uppenbarligen kunde den här personen bryta Ubers säkerhet utan att utlösa några varningar initialt, vilket gav dem tid att vandra runt.

Det är därför hotjakt, som terminologin lyder, är så kritisk nuförtiden.

För ju närmare minut-noll eller dag-noll du kan upptäcka den misstänkta aktiviteten hos människor som petar runt i filresurser och plötsligt loggar in på en hel massa system seriellt i rad – den typen av aktiviteter, eller massor av RDP-anslutningar flyger runt nätverket från konton som normalt inte är kopplade till den aktiviteten...

...dessa typer av misstänkta saker kan hjälpa dig att begränsa mängden skada som personen kan orsaka, genom att begränsa den tid de har på sig att reda ut eventuella andra säkerhetsmisstag du kan ha gjort som gjorde det möjligt för dem att få tillgång till dessa administrativa referenser.

Det här är en sak som många team verkligen kämpar med: hur ser man att dessa legitima verktyg missbrukas?

Det är en riktig utmaning här.

För i det här exemplet låter det som att en Uber-anställd blev lurad att bjuda in någon, i en förklädnad som såg ut som dem till slut.

Du har nu ett legitimt anställds konto, ett som av misstag bjöd in en brottsling till sin dator, sprang runt och gör saker som anställd förmodligen inte normalt är förknippad med.

Så det måste verkligen vara en del av din övervakning och hotjakt: att veta vad normalt verkligen är så att du kan upptäcka "avvikande normala".

Eftersom de inte tog med sig skadliga verktyg – de använder verktyg som redan finns där.

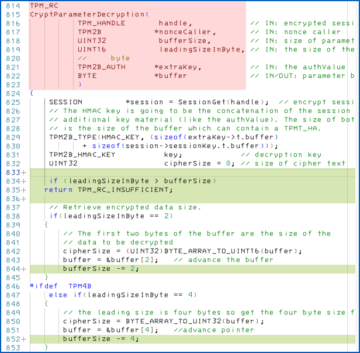

Vi vet att de tittade på PowerShell-skript, den typen av saker – de saker du förmodligen redan har.

Vad som är ovanligt är att den här personen interagerar med den PowerShell, eller den här personen som interagerar med den RDP.

Och det är saker som är mycket svårare att se upp med än att bara vänta på att en varning ska dyka upp i din instrumentpanel.

ANKA. Så, Chester, vad är ditt råd till företag som inte vill hamna i Ubers position?

Även om denna attack förståeligt nog har fått en enorm mängd publicitet, på grund av skärmdumparna som cirkulerar, eftersom det verkar vara, "Wow, skurkarna kom absolut överallt"...

...i själva verket är det inte en unik historia när det gäller dataintrång.

CHET. Du frågade om rådet, vad skulle jag säga till en organisation?

Och jag måste tänka tillbaka på en god vän till mig som var CISO vid ett stort universitet i USA för ungefär tio år sedan.

Jag frågade honom vad hans säkerhetsstrategi var och han sa: "Det är väldigt enkelt. Antagande om överträdelse."

Jag antar att jag har blivit bruten och att det finns människor i mitt nätverk som jag inte vill ha i mitt nätverk.

Så jag måste bygga allt med antagandet att någon redan är här inne som inte borde vara och fråga: "Har jag skyddet på plats även om samtalet kommer inifrån huset?"

Idag har vi ett modeord för det: Nollförtroende, vilket de flesta av oss redan är trötta på att säga. [skrattar]

Men det är tillvägagångssättet: antagande om överträdelse; noll förtroende.

Du ska inte ha friheten att bara ströva runt för att du tar på dig en förklädnad som ser ut att vara en anställd i organisationen.

ANKA. Och det är verkligen nyckeln till Zero Trust, eller hur?

Det betyder inte "du får aldrig lita på att någon gör något."

Det är en slags metafor för att säga, "Anta ingenting" och, "Ge inte folk behörighet att göra mer än de behöver göra för den aktuella uppgiften."

CHET. Exakt.

Under antagandet att dina angripare inte får lika mycket glädje av att ha utgått från det faktum att du blev hackad som hände i det här fallet...

…du vill förmodligen se till att du har ett bra sätt för personalen att rapportera avvikelser när något inte verkar som det ska, för att vara säker på att de kan ge ditt säkerhetsteam besked.

Eftersom att prata om dataintrång uppehållstider från vår Active Adversary Playbook, brottslingarna är oftast på ditt nätverk i minst tio dagar:

Så du har en stabil vecka till tio dagar, vanligtvis, där om du bara har några örnögon som ser saker, har du en riktigt bra chans att stänga av den innan det värsta händer.

ANKA. Faktum är att om du tänker på hur en typisk nätfiske-attack fungerar, är det mycket sällsynt att skurkarna kommer att lyckas på första försöket.

Och om de inte lyckas på första försöket så packar de inte bara ihop väskorna och vandrar iväg.

De försöker nästa person, och nästa person, och nästa person.

Om de bara kommer att lyckas när de försöker attackera den 50:e personen, då om någon av de tidigare 49 upptäckte det och sa något, kunde du ha ingripit och åtgärdat problemet.

CHET. Absolut – det är kritiskt!

Och du pratade om att lura folk att ge bort 2FA-tokens.

Det är en viktig punkt här – det fanns multifaktorautentisering hos Uber, men personen verkar ha varit övertygad om att kringgå den.

Och vi vet inte vad den metoden var, men de flesta multifaktormetoder har tyvärr förmågan att kringgås.

Alla av oss är bekanta med de tidsbaserade tokens, där du får de sex siffrorna på skärmen och du blir ombedd att lägga in dessa sex siffror i appen för att autentisera.

Naturligtvis finns det inget som hindrar dig från att ge de sex siffrorna till fel person så att de kan autentisera.

Så tvåfaktorsautentisering är inte ett allsidigt läkemedel som botar alla sjukdomar.

Det är helt enkelt ett farthinder som är ytterligare ett steg på vägen till att bli säkrare.

ANKA. En välbestämd skurk som har tid och tålamod att fortsätta försöka kan så småningom komma in.

Och som du säger, ditt mål är att minimera tiden de har för att maximera avkastningen på det faktum att de fick i första hand...

CHET. Och den övervakningen måste ske hela tiden.

Företag som Uber är tillräckligt stora för att ha ett eget 24/7 säkerhetsoperationscenter för att övervaka saker, även om vi inte är helt säkra på vad som hände här, och hur länge den här personen var inne och varför de inte stoppades

Men de flesta organisationer är inte nödvändigtvis i stånd att kunna göra det internt.

Det är superpraktiskt att ha externa resurser tillgängliga som kan övervaka – *kontinuerligt* övervaka – för detta skadliga beteende, vilket ytterligare förkortar den tid som den skadliga aktiviteten sker.

För personer som kanske har regelbundna IT-ansvar och annat arbete att göra, kan det vara ganska svårt att se dessa legitima verktyg användas och upptäcka ett särskilt mönster av dem som används som en skadlig sak...

ANKA. Buzzword som du pratar om där är vad vi känner som MDR, förkortning för Hanterad upptäckt och svar, där du får ett gäng experter att antingen göra det åt dig eller hjälpa dig.

Och jag tror att det fortfarande finns ganska många människor där ute som inbillar sig: ”Om jag ses göra det, ser det inte ut som att jag har fråntagit mitt ansvar? Är det inte ett erkännande att jag absolut inte vet vad jag gör?”

Och det är det inte, eller hur?

Faktum är att du kan hävda att det faktiskt gör saker på ett mer kontrollerat sätt, eftersom du väljer människor som hjälper dig att ta hand om ditt nätverk *som gör det och bara det* för att leva.

Och det betyder att ditt vanliga IT-team, och till och med ditt eget säkerhetsteam... i händelse av en nödsituation kan de faktiskt fortsätta att göra alla andra saker som behöver göras ändå, även om du är under attack.

CHET. Absolut.

Jag antar att den sista tanken jag har är den här...

Uppfatta inte att ett varumärke som Uber hackas som att det är omöjligt för dig att försvara dig själv.

Stora företagsnamn är nästan stor troféjakt efter personer som personen som är inblandad i just detta hack.

Och bara för att ett stort företag kanske inte hade den säkerhet de borde betyder det inte att du inte kan!

Det var en hel del defaitistisk pratstund bland många organisationer jag pratade med efter några tidigare stora hack, som Target och Sony, och några av dessa hacks som vi hade i nyheterna för tio år sedan.

Och folk var som, "Aaargh... om de med Targets alla resurser inte kan försvara sig, vilket hopp finns det för mig?"

Och jag tror inte alls att det är sant.

I de flesta av dessa fall var de riktade eftersom de var mycket stora organisationer, och det fanns ett mycket litet hål i deras tillvägagångssätt som någon kunde ta sig in genom.

Det betyder inte att du inte har en chans att försvara dig själv.

Detta var social ingenjörskonst, följt av några tvivelaktiga metoder för att lagra lösenord i PowerShell-filer.

Det här är saker som du mycket enkelt kan titta efter, och utbilda dina anställda om, för att säkerställa att du inte gör samma misstag.

Bara för att Uber inte kan göra det betyder det inte att du inte kan!

ANKA. Ja – jag tycker att det är väldigt bra uttryckt, Chester.

Har du något emot om jag avslutar med en av mina traditionella klichéer?

(Grejen med klichéer är att de i allmänhet blir klichéor genom att vara sanna och användbara.)

Efter incidenter som denna: "De som inte kan minnas historien är dömda att upprepa den - var inte den personen!"

Chester, tack så mycket för att du tog dig tid från ditt fullspäckade schema, för jag vet att du faktiskt har ett onlinesamtal att göra ikväll.

Så tack så mycket för det.

Och låt oss avsluta på vårt vanliga sätt med att säga: "Tills nästa gång, var säkra."

[MUSIKALT MODEM]

- blockchain

- coingenius

- cryptocurrency plånböcker

- kryptoväxling

- Cybersäkerhet

- nätbrottslingar

- Cybersäkerhet

- dataförlust

- säkerhetstjänsten

- digitala plånböcker

- brandvägg

- kaspersky

- malware

- Mcafee

- Naken säkerhet

- NexBLOC

- plato

- plato ai

- Platon Data Intelligence

- Platon spel

- PlatonData

- platogaming

- podcast

- Säkerhetsledarskap

- VPN

- webbplats säkerhet

- zephyrnet