Tyvärr har vi behövt täcka DEADBOLT ransomware flera gånger innan om Naken Security.

Redan i nästan två år har den här nischaktören inom cyberbrottsscen för ransomware tjatat främst mot hemanvändare och småföretag på ett helt annat sätt än de flesta nutida ransomware-attacker:

Om du var inblandad i cybersäkerhet för ungefär tio år sedan, när ransomware först började bli en enorm pengarsnurr för cyberundervärlden, kommer du att utan någon förkärlek komma ihåg de "stora varumärkena" av ransomware då: CryptoLocker, Locky, TeslaCrypt, och många fler.

Vanligtvis förlitade sig de tidiga aktörerna i brottet ransomware på att kräva nästan-överkomligt-om-du-hoppade-gå-till-puben-i-en-månad-eller-tre utpressningsbetalningar från lika många individer som de skulle kunna.

Till skillnad från dagens major-league ransomware-skurkar, som man kan sammanfatta som "siktar på att pressa företag för miljontals dollar hundratals gånger", gick de tidiga spelarna en mer konsumentinriktad väg av "utpressa miljontals människor för $300 vardera" (eller $600, eller $1000 – beloppen varierade).

Tanken var enkel: genom att förvränga dina filer där på din egen bärbara dator behövde skurkarna inte oroa sig för bandbredd för internetuppladdning och försöka stjäla alla dina filer så att de kunde sälja tillbaka dem till dig senare.

De kan låta alla dina filer sitta framför dig, tydligen synliga, men ändå helt oanvändbara.

Om du till exempel försökte öppna ett kodat dokument med din ordbehandlare, skulle du antingen se värdelösa sidor fulla av digital strimlad kål eller ett popup-meddelande som ber om ursäkt att appen inte kände igen filtypen och inte kunde öppnas det överhuvudtaget.

Datorn fungerar, data inte

Vanligtvis skulle skurkarna gå ut ur deras sätt att lämna ditt operativsystem och dina appar intakta och fokusera på din data istället.

De ville faktiskt inte att din dator skulle sluta fungera helt, av flera viktiga skäl.

För det första ville de att du skulle se och känna smärtan av hur nära men ändå så långt borta dina värdefulla filer var: dina bröllopsfoton, babyvideor, skattedeklarationer, universitetskurser, kundreskontra, leverantörsskulder och all annan digital data du Jag hade tänkt säkerhetskopiera i flera månader men hade inte riktigt hunnit med det än.

För det andra ville de att du skulle se utpressningssedeln de hade lämnat MED ENORMA BOKSTAV MED DRAMATISK BILDER, installerad som skrivbordsunderlägg så att du inte kunde missa den, komplett med instruktioner om hur du skaffar kryptomynten du behöver köpa tillbaka dekrypteringsnyckeln för att avkoda dina data.

För det tredje ville de se till att du fortfarande kunde komma online i din webbläsare, först för att göra en meningslös sökning efter "hur man återställer sig från XYZ ransomware utan att betala", och sedan, när förtvivlan och desperationen inträdde, för att få tag på en kompis du visste kunde hjälpa dig med kryptovalutadelen av räddningsoperationen.

Tyvärr visade sig de tidiga spelarna i denna avskyvärda kriminella komplott, särskilt CryptoLocker-gänget, vara ganska tillförlitliga på att svara snabbt och korrekt till offer som betalade och tjänade ett slags "heder bland tjuvar" rykte.

Detta verkade övertyga nya offer om att, trots att allt som betalade upp brände ett stort hål i deras ekonomi för den närmaste framtiden, och att det var lite som att göra en affär med djävulen, så skulle det mycket troligt få tillbaka deras data.

Moderna ransomware-attacker däremot syftar vanligtvis till att placera alla datorer i hela företag (eller skolor, eller sjukhus, eller kommuner eller välgörenhetsorganisationer) på plats samtidigt. Men att skapa dekrypteringsverktyg som fungerar tillförlitligt över ett helt nätverk är en förvånansvärt svår mjukvaruutvecklingsuppgift. Faktum är att få tillbaka din data genom att lita på skurkarna är en riskabel verksamhet. I den 2021 Sophos Ransomware Survey, 1/2 av offren som betalade förlorade minst 1/3 av sina data, och 4 % av dem fick ingenting alls tillbaka. i 2022, fann vi att halvvägspunkten var ännu värre, med 1/2 av dem som betalade förlorade 40 % eller mer av sin data, och bara 4 % av dem fick tillbaka all sin data. I det ökända Koloniala rörledningen ransomware-attacker, sa företaget att det inte skulle betala för sig, och sedan notoriskt punga in över $4,400,000 4.4 XNUMX ändå, bara för att hitta att dekrypteringsverktyget som brottslingarna tillhandahöll var för långsamt för att vara någon användning. Så de slutade med alla återvinningskostnader de skulle ha haft om de inte hade betalat skurkarna, plus ett utgående $XNUMX miljoner som var så gott som att spolas ner i avloppet. (Otroligt nog, och tydligen på grund av dålig operativ cybersäkerhet av brottslingarna, FBI återhämtade sig till slut cirka 85% av bitcoins som betalas ut av Colonial. Lita dock inte på den sortens resultat: sådana storskaliga clawbacks är ett sällsynt undantag, inte regeln.)

En lukrativ nisch

DEADBOLT-skurkarna verkar ha hittat en lukrativ nisch sina egna, där de inte behöver bryta sig in i ditt nätverk och arbeta sig in på alla datorer på det, och de behöver inte ens oroa sig för att smyga in skadlig programvara på din bärbara dator eller någon av de vanliga datorerna i din hushåll, kontor eller båda.

Istället använder de globala nätverksskanningar för att identifiera oparpade NAS-enheter (Nätverksanslutet lagringsutrymme), vanligtvis de från storleverantören QNAP, och förvränga allt direkt på din filserverenhet, utan att röra något annat i ditt nätverk.

Tanken är att om du använder din NAS som de flesta gör hemma eller i ett litet företag – för säkerhetskopiering och som primär lagring för stora filer som musik, videor och bilder – så är det att förlora åtkomst till allt på din NAS sannolikt vara minst lika katastrofalt som att förlora alla filer på alla dina bärbara och stationära datorer, eller kanske ännu värre.

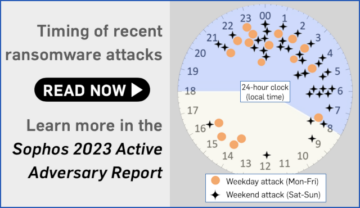

Eftersom du förmodligen låter din NAS-enhet vara påslagen hela tiden, kan skurkarna bryta sig in när de vill, inklusive när det är mest troligt att du sover; de behöver bara attackera en enhet; de behöver inte oroa dig oavsett om du använder Windows- eller Mac-datorer...

...och genom att utnyttja en oparpad bugg i själva enheten behöver de inte lura dig eller någon annan i ditt nätverk att ladda ner en misstänkt fil eller klicka sig vidare till en tvivelaktig webbplats för att få sitt första fotfäste.

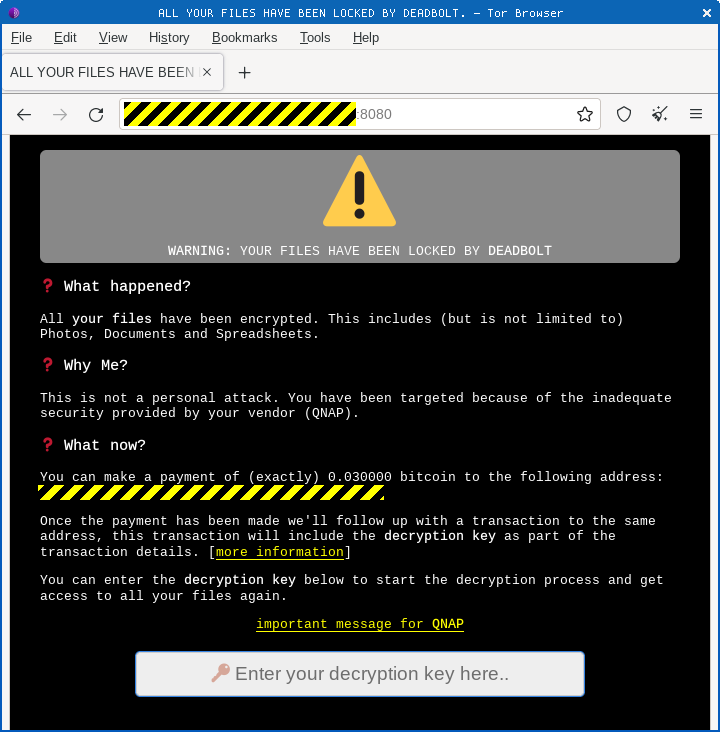

Skurvarna behöver inte ens oroa sig för att få ett meddelande till dig via e-post eller skrivbordsunderlägget: de skriver listigt om inloggningssidan i din NAS-enhets webbgränssnitt, så så fort du nästa gång försöker logga in, kanske för att ta reda på varför alla dina filer är förstörda, du får en ansiktsfylld efterfrågan på utpressning.

Ännu mer smygande har DEADBOLT-skurkarna kommit på ett sätt att hantera dig som undviker all e-postkorrespondens (eventuellt spårbar), kräver inga mörka webbservrar (potentiellt komplicerade) och kringgår alla förhandlingar: det är deras sätt, eller datamotorvägen.

Enkelt uttryckt får varje offer en engångsadress för Bitcoin som de uppmanas att skicka BTC 0.03 till (för närvarande [2022-10-21] strax under $600):

Själva transaktionen fungerar både som ett meddelande ("Jag har bestämt mig för att betala upp") och som själva betalningen ("och här är pengarna").

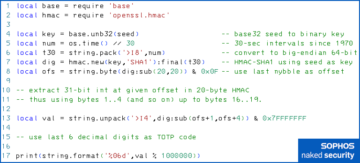

Skurvarna skickar dig sedan $0 i gengäld – en transaktion som inte har något ekonomiskt syfte, men som innehåller en kommentar på 32 tecken. (Bitcoin-transaktioner kan innehålla ytterligare data i fältet som kallas OP_RETURN som inte överför några pengar, men kan användas för att inkludera kommentarer eller anteckningar.)

Dessa 32 tecken är hexadecimala siffror som representerar en 16-byte AES-dekrypteringsnyckel som är unik för din kodade NAS-enhet.

Du klistrar in den hexadecimala koden från BTC-transaktionen i ransomware "inloggningssidan", och processen startar upp ett dekrypteringsprogram som lämnats kvar av skurkarna som avkodar (hoppas du!) all din data.

Ring polisen!

Men här är en fascinerande twist till denna berättelse.

Den holländska polisen, i samarbete med ett företag med expertis inom kryptovaluta, kom fram till ett sitt eget lömska trick för att motverka DEADBOLT-kriminellas smygande.

De märkte att om ett offer skickade en Bitcoin-betalning för att köpa tillbaka dekrypteringsnyckeln, svarade skurkarna uppenbarligen med dekrypteringsnyckeln så snart BTC-betalningstransaktionen träffade Bitcoin-nätverket på jakt efter någon att "minera" den ...

…snarare än att vänta tills någon i Bitcoins ekosystem rapporterade att de faktiskt hade utvunnit transaktionen och därmed bekräftat den för första gången.

Med andra ord, för att använda en analogi, låter skurkarna dig gå ut ur deras butik med produkten innan de väntar på att din kreditkortsbetalning ska gå igenom.

Och även om du inte uttryckligen kan avbryta en BTC-transaktion, kan du skicka två motstridiga betalningar samtidigt (det som på jargongen kallas en "dubbelutgift"), så länge du är glad att den första att få plockas upp, bryts och "bekräftas" är den som kommer att gå igenom och till slut accepteras av blockkedjan.

Den andra transaktionen kommer i slutändan att kasseras, eftersom Bitcoin inte tillåter dubbla utgifter. (Om det gjorde det kunde systemet inte fungera.)

Löst sagt, när Bitcoin-gruvarbetare ser att en ännu inte bearbetad transaktion involverar pengar som någon annan redan har "minerat", slutar de helt enkelt att arbeta med den oavslutade transaktionen, med motiveringen att den nu är värdelös för dem.

Det finns ingen altruism inblandad här: trots allt, om majoriteten av nätverket redan har beslutat att acceptera den andra transaktionen och att omfamna den i blockkedjan som "den som gemenskapen accepterar som giltig", den motstridiga transaktionen som inte har gått genom ännu är värre än värdelös för gruvändamål.

Om du fortsätter att försöka bearbeta den motstridiga transaktionen, så även om du lyckas "minera" den i slutändan, kommer ingen att acceptera din bekräftelse från andra sidan, eftersom det inte finns något i det för dem att göra det...

…så du vet i förväg att du aldrig kommer att få några transaktionsavgifter eller Bitcoin-bonus för ditt redundanta gruvarbete, och därmed vet du på förhand att det inte är någon idé att slösa tid eller elektricitet på det.

Så länge som ingen person (eller gruvpool eller kartell av gruvpooler) någonsin kontrollerar mer än 50 % av Bitcoin-nätverket, borde ingen någonsin vara i en position att beordra tillräckligt med tid och energi för att "avbekräfta" en redan accepterad transaktion genom att skapa en ny kedja av bekräftelser som överträffar alla befintliga.

Erbjud mer pengar...

Med tanke på att vi just nämnde transaktionsavgifter, du kan förmodligen se vart detta är på väg.

När en gruvarbetare framgångsrikt bekräftar en transaktion som slutligen accepteras i blockkedjan (i själva verket en bunt transaktioner), får de en belöning i nypressade bitcoins (för närvarande är beloppet BTC6.25), plus alla avgifter som erbjuds för varje transaktion i paketet.

Med andra ord kan du uppmuntra gruvarbetare att prioritera din transaktion genom att erbjuda dig att betala lite mer i transaktionsavgifter än alla andra...

…eller om du inte har bråttom kan du erbjuda en låg transaktionsavgift och få långsammare service från gruvsamhället.

Faktum är att om du verkligen inte bryr dig om hur lång tid det tar kan du erbjuda dig att betala noll bitcoins som transaktionsavgift.

Vilket är vad de holländska poliserna gjorde för 155 offer från 13 olika länder som hade bett om hjälp med att få tillbaka sina uppgifter.

De skickade ut 155 betalningar från sitt eget urval av BTC-adresser till skurkarna, alla erbjöd sig att betala transaktionsavgifter på noll.

Skurvarna, som uppenbarligen förlitade sig på en skriptad, automatisk process, skickade omedelbart tillbaka dekrypteringsnycklarna.

När polisen väl hade varje dekrypteringsnyckel skickade de omedelbart ut en "dubbelutgiftstransaktion"...

…den här gången med en frestande avgift som erbjuds i utbyte mot att betala samma pengar som de ursprungligen erbjöd skurkarna tillbaka till sig själva istället!

Gissa vilka transaktioner som fick gruvarbetarnas uppmärksamhet först? Gissa vilka som blev bekräftade? Gissa vilka transaktioner som inte blev någonting?

De föreslagna betalningarna till brottslingarna föll som heta potatisar av Bitcoin-gemenskapen, innan skurkarna fick betalt, men efter de hade avslöjat dekrypteringsnycklarna.

Engångsresultat

Goda nyheter…

…förutom, naturligtvis, att den här fällan (det är inget knep om det är lagligt gjort!) inte kommer att fungera igen.

Tyvärr är allt som skurkarna behöver göra i framtiden att vänta tills de kan se att deras betalningar är bekräftade innan de svarar med dekrypteringsnycklarna, istället för att utlösa omedelbart vid det första uppträdandet av varje transaktionsbegäran.

Ändå polisen överlistade skurkarna den här gången, och 155 personer fick tillbaka sina data för ingenting.

Eller åtminstone för nästan ingenting – det är den lilla frågan om transaktionsavgifterna som var nödvändiga för att få planen att fungera, även om åtminstone ingen av dessa pengar gick direkt till skurkarna. (Avgifterna går till gruvarbetarna för varje transaktion.)

Det kan vara ett jämförelsevis blygsamt resultat, och det kan vara en engångsseger, men vi berömmer det ändå!

Har du ont om tid eller expertis för att ta hand om cybersäkerhetshot? Orolig för att cybersäkerhet kommer att distrahera dig från alla andra saker du behöver göra?

Läs mer om Sophos Managed Detection and Response:

24/7 hotjakt, upptäckt och respons ▶

- blockchain

- coingenius

- mothack

- kryptovaluta

- cryptocurrency plånböcker

- kryptoväxling

- Cybersäkerhet

- nätbrottslingar

- Cybersäkerhet

- deadbolt

- säkerhetstjänsten

- digitala plånböcker

- holländsk polis

- brandvägg

- kaspersky

- Lag och ordning

- malware

- Mcafee

- Naken säkerhet

- NexBLOC

- plato

- plato ai

- Platon Data Intelligence

- Platon spel

- PlatonData

- platogaming

- Ransomware

- VPN

- webbplats säkerhet

- zephyrnet

![S3 Ep123: Krypteringsföretag kompromissar kerfuffle [ljud + text]](https://platoaistream.net/wp-content/uploads/2023/02/s3-ep123-crypto-company-compromise-kerfuffle-audio-text-360x188.png)