Google ได้เผยแพร่การแก้ไขด้านความปลอดภัยจำนวนมากสำหรับโค้ดเบราว์เซอร์ Chrome และ Chromium เมื่อต้นสัปดาห์นี้...

…เพียงจะได้รับรายงานช่องโหว่จากนักวิจัยที่บริษัทรักษาความปลอดภัยทางไซเบอร์ Avast ในวันเดียวกันเท่านั้น

คำตอบของ Google คือการผลักออก อัพเดทอีก ทันทีที่ทำได้: การแก้ไขข้อบกพร่องเดียวที่เกี่ยวข้องกับ CVE-2022-3723, อธิบายตามธรรมเนียมปฏิบัติของ Google ที่เราไม่สามารถยืนยันหรือปฏิเสธการชอบด้วยกฎหมายว่า:

Google ทราบดีว่ามีรายงานว่ามีช่องโหว่สำหรับ CVE-2022-3723

(Apple ยังใช้รูปแบบการแจ้งเตือน OMG ที่ทุกคนไม่มีและ 0 วันเลิกใช้ในลักษณะเดียวกันนี้เป็นประจำ โดยใช้คำพูดที่ระบุว่า "ทราบถึงรายงานว่า [ปัญหา] อาจถูกแสวงประโยชน์อย่างแข็งขัน")

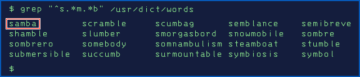

การอัปเดต Chrome นี้หมายความว่าคุณกำลังค้นหาหมายเลขเวอร์ชันของ 107.0.5304.87 หรือหลังจากนั้น

ที่น่าสับสนคือหมายเลขเวอร์ชันที่คาดหวังบน Mac หรือ Linux ในขณะที่ผู้ใช้ Windows อาจได้รับ 107.0.5304.87 or 107.0.5304.88และไม่ เราไม่รู้ว่าเหตุใดจึงมีตัวเลขสองจำนวนที่แตกต่างกัน

สำหรับสิ่งที่คุ้มค่า สาเหตุของช่องโหว่ด้านความปลอดภัยนี้ ได้อธิบายไว้ว่า “พิมพ์สับสนใน V8”ซึ่งเป็นศัพท์แสงสำหรับ "มีจุดบกพร่องที่สามารถใช้ประโยชน์ได้ในเอ็นจิ้น JavaScript ที่สามารถเรียกใช้งานได้โดยโค้ดที่ไม่น่าเชื่อถือและข้อมูลที่ไม่น่าเชื่อถือซึ่งเข้ามาอย่างไร้เดียงสาจากภายนอก"

พูดอย่างหลวมๆ หมายความว่าเกือบจะแน่ใจแล้วว่าเพียงแค่เยี่ยมชมและดูเว็บไซต์ที่ติดกับดัก - สิ่งที่ไม่ควรนำคุณไปสู่อันตรายด้วยตัวเอง - อาจเพียงพอที่จะเปิดโค้ดปลอมและฝังมัลแวร์บนอุปกรณ์ของคุณโดยไม่มีป๊อปอัป หรือคำเตือนการดาวน์โหลดอื่นๆ

นั่นคือสิ่งที่รู้จักกันในคำแสลงอาชญากรรมไซเบอร์ว่า a ไดรฟ์โดยการติดตั้ง.

“รับทราบรายงาน”

เราคาดเดาว่าบริษัทรักษาความปลอดภัยในโลกไซเบอร์รายงานช่องโหว่นี้ และเมื่อมีการเผยแพร่การอัปเดตข้อบกพร่องเดียวในทันที ข้อบกพร่องดังกล่าวถูกเปิดเผยในระหว่างการตรวจสอบเชิงรุกเกี่ยวกับการบุกรุกในคอมพิวเตอร์หรือเครือข่ายของลูกค้า

หลังจากการบุกรุกที่ไม่คาดคิดหรือผิดปกติ โดยที่เส้นทางเข้าที่ชัดเจนไม่ปรากฏในบันทึก นักล่าภัยคุกคามมักจะหันไปหารายละเอียดที่เป็นความลับของบันทึกการตรวจจับและการตอบสนองที่จัดการ โดยพยายามรวมระบบ- เฉพาะระดับของสิ่งที่เกิดขึ้น

เนื่องจากช่องโหว่ของการดำเนินการโค้ดจากระยะไกลของเบราว์เซอร์ (RCE) มักเกี่ยวข้องกับการเรียกใช้โค้ดที่ไม่น่าเชื่อถือซึ่งมาจากแหล่งที่ไม่น่าเชื่อถือในลักษณะที่ไม่คาดคิด และเปิดตัวเธรดใหม่ของการดำเนินการซึ่งปกติจะไม่ปรากฏในบันทึก...

…การเข้าถึงข้อมูล "การตอบสนองต่อภัยคุกคาม" ทางนิติวิทยาศาสตร์ที่มีรายละเอียดเพียงพออาจไม่เพียงแต่เผยให้เห็นว่าอาชญากรเข้ามาได้อย่างไร แต่ยังรวมถึงตำแหน่งและวิธีการในระบบที่พวกเขาสามารถเลี่ยงการรักษาความปลอดภัยที่ปกติมีอยู่ได้

พูดง่ายๆ ก็คือ การทำงานย้อนกลับในสภาพแวดล้อมที่คุณสามารถเล่นซ้ำการโจมตีครั้งแล้วครั้งเล่า และดูว่าการโจมตีเกิดขึ้นได้อย่างไร มักจะเปิดเผยตำแหน่งของช่องโหว่ที่สามารถหาประโยชน์ได้

และอย่างที่คุณจินตนาการได้ การเอาเข็มออกจากกองฟางอย่างปลอดภัยจะง่ายกว่ามาก ถ้าคุณมีแผนที่ของวัตถุโลหะแหลมคมทั้งหมดในกองฟางเพื่อเริ่มต้น

กล่าวโดยย่อ สิ่งที่เราหมายถึงก็คือเมื่อ Google กล่าวว่า "ทราบถึงรายงาน" ของการโจมตีที่เรียกใช้โดยใช้ประโยชน์จาก Chrome ในชีวิตจริง เราพร้อมที่จะสรุปว่าคุณสามารถแปลสิ่งนี้เป็น "จุดบกพร่องมีจริง และเป็นจริง สามารถถูกเอารัดเอาเปรียบได้ แต่เนื่องจากเราไม่ได้ตรวจสอบระบบที่ถูกแฮ็กในชีวิตจริงด้วยตัวเราเอง เรายังคงปลอดภัยหากเราไม่ออกมาและพูดว่า 'เฮ้ทุกคน นี่มัน 0 วัน' ”

ข่าวดีเกี่ยวกับการค้นพบบั๊กประเภทนี้ก็คือ พวกเขาอาจเปิดเผยวิธีนี้เพราะผู้โจมตีต้องการเก็บทั้งช่องโหว่และกลวิธีที่จำเป็นในการใช้ประโยชน์จากมันเป็นความลับ โดยรู้ว่าการคุยโวเกี่ยวกับเทคนิคนี้หรือใช้กันอย่างแพร่หลายเกินไปจะเร่งการค้นพบและ ซึ่งจะทำให้ค่าในการโจมตีเป้าหมายสั้นลง

การหาประโยชน์จาก RCE ของเบราว์เซอร์ในปัจจุบันอาจซับซ้อนอย่างโหดร้ายในการค้นหาและมีราคาแพงในการได้มา โดยพิจารณาจากความพยายามขององค์กรต่างๆ เช่น Mozilla, Microsoft, Apple และ Google ในการทำให้เบราว์เซอร์แข็งแกร่งขึ้นเพื่อรับมือกับกลอุบายการเรียกใช้โค้ดที่ไม่ต้องการ

กล่าวอีกนัยหนึ่ง Google ใช้เวลาในการแก้ไขที่รวดเร็วและความจริงที่ว่าผู้ใช้ส่วนใหญ่จะได้รับการอัปเดตอย่างรวดเร็วและอัตโนมัติ (หรืออย่างน้อยกึ่งอัตโนมัติ) หมายความว่าตอนนี้พวกเราที่เหลือไม่เพียง แต่สามารถติดตามโจรได้เท่านั้น แต่ยังกลับมา ข้างหน้าของพวกเขา

จะทำอย่างไร?

แม้ว่า Chrome อาจจะอัปเดตตัวเอง แต่เราแนะนำให้ตรวจสอบเสมอ

ตามที่กล่าวไว้ข้างต้น คุณกำลังมองหา 107.0.5304.87 (Mac และ Linux) หรือหนึ่งใน 107.0.5304.87 และ 107.0.5304.88 (Windows)

ใช้ More > การช่วยเหลือ > เกี่ยวกับ Google Chrome > อัปเดต Google Chrome.

เวอร์ชันโอเพ่นซอร์ส Chromium ของเบราว์เซอร์ อย่างน้อยบน Linux ก็อยู่ในเวอร์ชันด้วย 107.0.5304.87.

(หากคุณใช้ Chromium บน Linux หรือ BSD ตัวใดตัวหนึ่ง คุณอาจต้องกลับมาตรวจสอบกับ distro maker เพื่อรับเวอร์ชันล่าสุด)

เราไม่แน่ใจว่า Chrome เวอร์ชัน Android ได้รับผลกระทบหรือไม่ และหากเป็นเช่นนั้นควรระวังหมายเลขเวอร์ชันใด

คุณสามารถรับชมประกาศการอัพเดทที่กำลังจะมีขึ้นสำหรับ Android ได้ที่ Google's Chrome เปิดตัว บล็อก

เราคิดว่าเบราว์เซอร์ที่ใช้ Chrome บน iOS และ iPadOS จะไม่ได้รับผลกระทบ เนื่องจากเบราว์เซอร์ Apple App Store ทั้งหมดถูกบังคับให้ใช้ระบบย่อยการเรียกดู WebKit ของ Apple ซึ่งไม่ใช้กลไก V8 JavaScript ของ Google

ที่น่าสนใจในขณะที่เขียน [2022-10-29T14:00:00Z] บันทึกย่อประจำรุ่นของ Microsoft สำหรับ Edge อธิบายการอัปเดตลงวันที่ 2022-10-27 (สองวันหลังจากนักวิจัยรายงานข้อผิดพลาดนี้) แต่ไม่ได้ แสดงรายการ CVE-2022-3723 เป็นหนึ่งในการแก้ไขความปลอดภัยในบิลด์นั้นซึ่งมีหมายเลข 107.0.1418.24.

ดังนั้นเราจึงสมมติว่าการค้นหาเวอร์ชัน Edge ใด ๆ ที่มากกว่านี้จะแสดงว่า Microsoft ได้เผยแพร่การอัปเดตสำหรับช่องโหว่นี้

คุณสามารถจับตาดูแพทช์ Edge ผ่าน Microsoft's การอัปเดตความปลอดภัยของขอบ หน้า.

- วัน 0

- blockchain

- Chrome

- โครเมียม

- เหรียญอัจฉริยะ

- กระเป๋าสตางค์ cryptocurrency

- การแลกเปลี่ยนการเข้ารหัสลับ

- CVE-2022-3723

- การรักษาความปลอดภัยในโลกไซเบอร์

- อาชญากรไซเบอร์

- cybersecurity

- กรมความมั่นคงภายในประเทศ

- กระเป๋าสตางค์ดิจิตอล

- ขอบ

- เอาเปรียบ

- ไฟร์วอลล์

- Google Chrome

- Kaspersky

- มัลแวร์

- แมคคาฟี

- ความปลอดภัยเปล่า

- เน็กซ์บล๊อก

- เพลโต

- เพลโตไอ

- เพลโตดาต้าอินเทลลิเจนซ์

- เกมเพลโต

- เพลโตดาต้า

- เพลโตเกม

- VPN

- ความอ่อนแอ

- ความปลอดภัยของเว็บไซต์

- ลมทะเล

- ศูนย์วัน