Google เพิ่งเปิดเผย Fourfecta ของการวิจารณ์ บั๊กซีโร่เดย์ ส่งผลกระทบต่อโทรศัพท์ Android หลายรุ่น รวมถึง Pixel บางรุ่นด้วย

ข้อบกพร่องเหล่านี้แตกต่างจากช่องโหว่ปกติของ Android เล็กน้อย ซึ่งโดยทั่วไปจะส่งผลต่อระบบปฏิบัติการ Android (ซึ่งใช้ Linux) หรือแอปพลิเคชันที่มาพร้อมกับช่องโหว่ เช่น Google Play, Messages หรือเบราว์เซอร์ Chrome

ข้อบกพร่องสี่ประการที่เรากำลังพูดถึงนี้เรียกว่า ช่องโหว่เบสแบนด์ซึ่งหมายความว่ามีอยู่ในเฟิร์มแวร์เครือข่ายโทรศัพท์มือถือพิเศษที่ทำงานบนชิปเบสแบนด์ที่เรียกว่าโทรศัพท์

พูดอย่างเคร่งครัด baseband เป็นคำที่ใช้อธิบายส่วนหลักหรือส่วนความถี่ต่ำสุดของสัญญาณวิทยุแต่ละตัว ตรงกันข้ามกับสัญญาณบรอดแบนด์ ซึ่ง (อย่างหลวมๆ) ประกอบด้วยสัญญาณเบสแบนด์หลายตัวที่ปรับเป็นช่วงความถี่ที่อยู่ติดกันจำนวนมากและส่งพร้อมกันใน เพื่อเพิ่มอัตราข้อมูล, ลดการรบกวน, แบ่งปันคลื่นความถี่ให้กว้างขวางยิ่งขึ้น, ทำให้การตรวจตราซับซ้อนขึ้น, หรือทั้งหมดข้างต้น คำ baseband นอกจากนี้ยังใช้เชิงเปรียบเทียบเพื่ออธิบายชิปฮาร์ดแวร์และเฟิร์มแวร์ที่เกี่ยวข้องซึ่งใช้เพื่อจัดการการส่งและรับสัญญาณวิทยุจริงในอุปกรณ์ที่สามารถสื่อสารแบบไร้สายได้ (ค่อนข้างสับสนคำว่า baseband โดยทั่วไปหมายถึงระบบย่อยในโทรศัพท์ที่จัดการการเชื่อมต่อกับเครือข่ายโทรศัพท์มือถือ แต่ไม่ใช่ชิปและซอฟต์แวร์ที่จัดการการเชื่อมต่อ Wi-Fi หรือ Bluetooth)

โมเด็มของโทรศัพท์มือถือของคุณ

โดยทั่วไปแล้วชิปเบสแบนด์จะทำงานโดยอิสระจากส่วน "ที่ไม่ใช่โทรศัพท์" ของโทรศัพท์มือถือของคุณ

โดยพื้นฐานแล้วพวกเขาใช้ระบบปฏิบัติการขนาดเล็กของตัวเองบนโปรเซสเซอร์ของตัวเอง และทำงานร่วมกับระบบปฏิบัติการหลักของอุปกรณ์ของคุณเพื่อให้มีการเชื่อมต่อเครือข่ายมือถือสำหรับการโทรออกและรับสาย การส่งและรับข้อมูล การโรมมิ่งบนเครือข่าย และอื่นๆ .

หากคุณโตพอที่จะใช้อินเทอร์เน็ตผ่านสายโทรศัพท์ คุณจะจำได้ว่าคุณต้องซื้อโมเด็ม (ย่อมาจาก โมดูเลเตอร์และดีโมดูเลเตอร์) ซึ่งคุณเสียบเข้ากับพอร์ตอนุกรมที่ด้านหลังพีซีของคุณหรือเสียบเข้ากับช่องเสียบส่วนขยายที่อยู่ภายใน โมเด็มจะเชื่อมต่อกับเครือข่ายโทรศัพท์ และพีซีของคุณจะเชื่อมต่อกับโมเด็ม

ฮาร์ดแวร์และซอฟต์แวร์เบสแบนด์ของโทรศัพท์มือถือของคุณก็คือโมเด็มในตัว ซึ่งโดยปกติแล้วจะใช้งานเป็นส่วนประกอบย่อยของสิ่งที่เรียกว่า SoC ของโทรศัพท์ ซึ่งย่อมาจาก ระบบบนชิป.

(คุณอาจคิดว่า SoC เป็นประเภทหนึ่งของ "วงจรรวมแบบรวม" ซึ่งชิ้นส่วนอิเล็กทรอนิกส์ที่แยกจากกันซึ่งเคยเชื่อมต่อกันโดยการติดตั้งไว้ใกล้กับเมนบอร์ดได้รับการรวมเข้าด้วยกันโดยการรวมเข้าด้วยกันเป็นแพ็คเกจชิปเดียว)

ในความเป็นจริง คุณจะยังคงเห็นโปรเซสเซอร์เบสแบนด์ที่เรียกว่า โมเด็มเบสแบนด์เนื่องจากพวกเขายังคงจัดการธุรกิจมอดูเลตและดีมอดูเลตในการส่งและรับข้อมูลไปยังและจากเครือข่าย

อย่างที่คุณจินตนาการได้ นี่หมายความว่าอุปกรณ์พกพาของคุณไม่เพียงแค่มีความเสี่ยงจากอาชญากรไซเบอร์จากบั๊กในระบบปฏิบัติการหลักหรือแอปใดแอปหนึ่งที่คุณใช้...

…แต่ก็มีความเสี่ยงจากช่องโหว่ด้านความปลอดภัยในระบบย่อยของเบสแบนด์ด้วย

บางครั้งข้อบกพร่องของเบสแบนด์ทำให้ผู้โจมตีไม่เพียงแค่เจาะเข้าไปในโมเด็มจากอินเทอร์เน็ตหรือเครือข่ายโทรศัพท์เท่านั้น แต่ยังเจาะเข้าไปในระบบปฏิบัติการหลัก (เคลื่อนที่ไปด้านข้าง,หรือ ระบบตามที่ศัพท์แสงเรียก) จากโมเด็ม

แต่แม้ว่าอาชญากรจะไม่สามารถผ่านโมเด็มและเข้าสู่แอปของคุณต่อไปได้ พวกเขาเกือบจะสร้างอันตรายทางไซเบอร์ให้กับคุณอย่างมหาศาลได้เพียงแค่ฝังมัลแวร์ลงในเบสแบนด์ เช่น การดักจับหรือโอนข้อมูลเครือข่ายของคุณ การสอดแนม ข้อความ การติดตามการโทร และอื่นๆ

ยิ่งไปกว่านั้น คุณไม่สามารถดูแค่หมายเลขเวอร์ชัน Android หรือหมายเลขเวอร์ชันของแอปเพื่อตรวจสอบว่าคุณมีช่องโหว่หรือแพตช์หรือไม่ เนื่องจากฮาร์ดแวร์เบสแบนด์ที่คุณมี ตลอดจนเฟิร์มแวร์และแพตช์ที่คุณต้องการ ขึ้นอยู่กับอุปกรณ์จริงของคุณ ไม่ใช่ระบบปฏิบัติการที่คุณใช้งานอยู่

แม้แต่อุปกรณ์ที่มีลักษณะ "เหมือนกัน" ทุกประการ – ขายภายใต้แบรนด์เดียวกัน ใช้ชื่อผลิตภัณฑ์เดียวกัน มีหมายเลขรุ่นและรูปลักษณ์ภายนอกเหมือนกัน – อาจมีชิปเบสแบนด์ที่แตกต่างกัน ขึ้นอยู่กับว่าโรงงานใดประกอบชิปเหล่านั้นหรือ พวกเขาขายในตลาดใด

ซีโร่วันใหม่

ข้อบกพร่องที่เพิ่งค้นพบของ Google อธิบายไว้ดังนี้:

[หมายเลขจุดบกพร่อง] CVE-2023-24033 (และช่องโหว่อื่นๆ อีก XNUMX ช่องโหว่ที่ยังไม่ได้กำหนดรหัสประจำตัว CVE) อนุญาตให้เรียกใช้โค้ดจากระยะไกลระหว่างอินเทอร์เน็ตกับเบสแบนด์ การทดสอบที่ดำเนินการโดย [Google] Project Zero ยืนยันว่าช่องโหว่ทั้งสี่นี้ช่วยให้ผู้โจมตีสามารถโจมตีโทรศัพท์ในระดับเบสแบนด์จากระยะไกลโดยที่ผู้ใช้ไม่ต้องดำเนินการใดๆ และต้องการเพียงผู้โจมตีเท่านั้นที่ทราบหมายเลขโทรศัพท์ของเหยื่อ

ด้วยการวิจัยและพัฒนาเพิ่มเติมที่จำกัด เราเชื่อว่าผู้โจมตีที่มีทักษะจะสามารถสร้างช่องโหว่ในการปฏิบัติงานได้อย่างรวดเร็วเพื่อประนีประนอมอุปกรณ์ที่ได้รับผลกระทบแบบเงียบ ๆ และจากระยะไกล

ในภาษาอังกฤษธรรมดา ช่องโหว่ในการเรียกใช้โค้ดจากระยะไกลระหว่างอินเทอร์เน็ตกับเบสแบนด์หมายความว่าอาชญากรสามารถแทรกมัลแวร์หรือสปายแวร์ผ่านอินเทอร์เน็ตไปยังส่วนของโทรศัพท์ของคุณที่ส่งและรับข้อมูลเครือข่าย...

…โดยที่พวกเขาไม่ได้แตะต้องอุปกรณ์จริงของคุณ, หลอกล่อคุณไปยังเว็บไซต์หลอกลวง, ชักชวนให้คุณติดตั้งแอพที่น่าสงสัย, รอให้คุณคลิกปุ่มผิดในคำเตือนป๊อปอัป, มอบการแจ้งเตือนที่น่าสงสัย หรือหลอกล่อ คุณด้วยวิธีอื่น

18 บั๊ก สี่ตัวเก็บเป็นความลับ

มีข้อผิดพลาด 18 รายการในชุดล่าสุดนี้ ซึ่งรายงานโดย Google ในช่วงปลายปี 2022 และต้นปี 2023

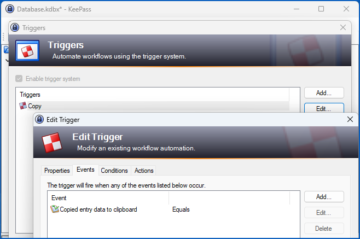

Google กล่าวว่าตอนนี้กำลังเปิดเผยการมีอยู่ของพวกเขาเนื่องจากเวลาที่ตกลงกันได้ผ่านไปแล้วตั้งแต่เปิดเผย (กรอบเวลาของ Google โดยปกติคือ 90 วันหรือใกล้เคียง) แต่สำหรับข้อบกพร่องสี่ข้อข้างต้น บริษัทไม่ได้เปิดเผยรายละเอียดใด ๆ โดยสังเกตว่า :

เนื่องจากการรวมกันที่หายากมากของระดับการเข้าถึงช่องโหว่เหล่านี้มีให้และความเร็วที่เราเชื่อว่าสามารถใช้ประโยชน์จากการดำเนินงานที่เชื่อถือได้ เราจึงตัดสินใจที่จะยกเว้นนโยบายเพื่อชะลอการเปิดเผยสำหรับช่องโหว่ทั้งสี่ที่อนุญาตให้เชื่อมต่ออินเทอร์เน็ต การเรียกใช้โค้ดเบสแบนด์ระยะไกล

ในภาษาอังกฤษธรรมดา: หากเราจะบอกคุณว่าข้อบกพร่องเหล่านี้ทำงานอย่างไร เราจะทำให้มันง่ายเกินไปสำหรับอาชญากรไซเบอร์ที่จะเริ่มทำสิ่งเลวร้ายกับผู้คนจำนวนมากด้วยการแอบฝังมัลแวร์ไว้ในโทรศัพท์ของพวกเขา

กล่าวอีกนัยหนึ่ง แม้แต่ Google ซึ่งเคยก่อให้เกิดความขัดแย้งในอดีตจากการปฏิเสธที่จะขยายกำหนดเวลาการเปิดเผยข้อมูลและการเผยแพร่รหัสพิสูจน์แนวคิดอย่างเปิดเผยสำหรับซีโร่เดย์ที่ยังไม่ได้ทำการแพตช์ ก็ตัดสินใจทำตามเจตนารมณ์ของ Project Zero ที่รับผิดชอบ กระบวนการเปิดเผยแทนที่จะยึดติดกับตัวอักษรของมัน

ข้อโต้แย้งของ Google ที่มักยึดตามตัวอักษรและไม่เป็นไปตามเจตนารมณ์ของกฎการเปิดเผยข้อมูลนั้นไม่สมเหตุสมผลเลย ด้วยการใช้อัลกอริทึมที่ไม่ยืดหยุ่นในการตัดสินใจว่าเมื่อใดควรเปิดเผยรายละเอียดของบั๊กที่ไม่ได้แก้ไข แม้ว่ารายละเอียดเหล่านั้นอาจนำไปใช้ในทางที่ผิดได้ บริษัทให้เหตุผลว่าสามารถหลีกเลี่ยงการร้องเรียนเกี่ยวกับความลำเอียงและความเป็นส่วนตัวได้ เช่น “ทำไมบริษัท X ถึงได้รับเพิ่มอีกสาม สัปดาห์เพื่อแก้ไขจุดบกพร่อง ในขณะที่บริษัท Y ไม่ได้ทำ?”

จะทำอย่างไร?

ปัญหาเกี่ยวกับบั๊กที่มีการประกาศแต่ไม่ได้เปิดเผยทั้งหมดคือการตอบคำถามว่า “ฉันได้รับผลกระทบหรือไม่? และถ้าเป็นเช่นนั้นฉันควรทำอย่างไร”

เห็นได้ชัดว่าการวิจัยของ Google มุ่งเน้นไปที่อุปกรณ์ที่ใช้ส่วนประกอบโมเด็มเบสแบนด์ของ Samsung Exynos แต่นั่นไม่ได้หมายความว่าระบบบนชิปจะระบุหรือสร้างแบรนด์ตัวเองว่าเป็น Exynos

ตัวอย่างเช่น อุปกรณ์ Pixel ล่าสุดของ Google ใช้ระบบบนชิปของ Google ซึ่งมีตราสินค้า เมตริกซ์แต่ทั้ง Pixel 6 และ Pixel 7 มีความเสี่ยงต่อบั๊กเบสแบนด์ที่ยังกึ่งเป็นความลับเหล่านี้

ด้วยเหตุนี้ เราจึงไม่สามารถให้รายชื่ออุปกรณ์ที่อาจได้รับผลกระทบที่ชัดเจนแก่คุณได้ แต่รายงานของ Google (เน้นย้ำของเรา):

จากข้อมูลจากเว็บไซต์สาธารณะที่จับคู่ชิปเซ็ตกับอุปกรณ์ ผลิตภัณฑ์ที่ได้รับผลกระทบน่าจะรวมถึง:

- อุปกรณ์มือถือจาก ซัมซุงรวมถึงที่อยู่ในไฟล์ S22, M33, M13, M12, A71, A53, A33, A21s, A13, A12 และ A04 ชุด;

- อุปกรณ์มือถือจาก Vivoรวมถึงที่อยู่ในไฟล์ S16, S15, S6, X70, X60 และ X30 ชุด;

- พื้นที่ พิกเซล 6 และ พิกเซล 7 ชุดอุปกรณ์จาก Googleและ

- ยานพาหนะใด ๆ ที่ใช้ เอ็กซินอส ออโต้ T5123 ชิปเซ็ต

Google กล่าวว่าเฟิร์มแวร์เบสแบนด์ใน Pixel 6 และ Pixel 7 ได้รับการแพตช์เป็นส่วนหนึ่งของการอัปเดตความปลอดภัยของ Android ในเดือนมีนาคม 2023 ดังนั้นผู้ใช้ Pixel ควรแน่ใจว่ามีแพตช์ล่าสุดสำหรับอุปกรณ์ของตน

สำหรับอุปกรณ์อื่นๆ ผู้จำหน่ายแต่ละรายอาจใช้เวลาในการจัดส่งการอัปเดตต่างกัน ดังนั้นโปรดตรวจสอบรายละเอียดกับผู้จำหน่ายหรือผู้ให้บริการมือถือของคุณ

ในระหว่างนี้ ข้อบกพร่องเหล่านี้สามารถหลีกเลี่ยงได้ในการตั้งค่าอุปกรณ์ของคุณ หากคุณ:

- ปิดการโทรผ่าน Wi-Fi

- ปิด Voice-over-LTE (VoLTE)

ใน Google คำ, “การปิดการตั้งค่าเหล่านี้จะขจัดความเสี่ยงในการใช้ประโยชน์จากช่องโหว่เหล่านี้”

หากคุณไม่ต้องการหรือไม่ใช้คุณสมบัติเหล่านี้ คุณยังสามารถปิดได้จนกว่าคุณจะทราบแน่ชัดว่าชิปโมเด็มใดอยู่ในโทรศัพท์ของคุณและจำเป็นต้องอัปเดตหรือไม่

ท้ายที่สุดแล้ว แม้ว่าอุปกรณ์ของคุณจะกลายเป็นช่องโหว่หรือได้รับการแพตช์แล้ว ไม่มีข้อเสียที่จะไม่มีสิ่งที่คุณไม่ต้องการ

แนะนำ ภาพ จากวิกิพีเดีย โดยผู้ใช้ เคอฟ3ภายใต้ CC BY-SA 3.0 อนุญาต

- เนื้อหาที่ขับเคลื่อนด้วย SEO และการเผยแพร่ประชาสัมพันธ์ รับการขยายวันนี้

- เพลโตบล็อคเชน Web3 Metaverse ข่าวกรอง ขยายความรู้. เข้าถึงได้ที่นี่.

- ที่มา: https://nakedsecurity.sophos.com/2023/03/17/dangerous-android-phone-0-day-bugs-revealed-patch-or-work-around-them-now/

- :เป็น

- 1

- 2022

- 2023

- 7

- a

- สามารถ

- เกี่ยวกับเรา

- ข้างบน

- แน่นอน

- เข้า

- เพิ่มเติม

- ปรับ

- มีผลต่อ

- น่าสงสาร

- ขั้นตอนวิธี

- ทั้งหมด

- คู่ขนาน

- แล้ว

- จำนวน

- และ

- หุ่นยนต์

- ประกาศ

- คำตอบ

- app

- การใช้งาน

- ปพลิเคชัน

- เป็น

- ระบุ

- อาร์กิวเมนต์

- รอบ

- AS

- ลอม

- ที่ได้รับมอบหมาย

- ที่เกี่ยวข้อง

- At

- ดึงดูด

- ผู้เขียน

- รถยนต์

- หลีกเลี่ยง

- กลับ

- background-image

- ไม่ดี

- BE

- เพราะ

- เชื่อ

- บิต

- บลูทู ธ

- ชายแดน

- ด้านล่าง

- ยี่ห้อ

- ตรา

- ทำลาย

- บรอดแบนด์

- เบราว์เซอร์

- Bug

- เป็นโรคจิต

- built-in

- ธุรกิจ

- ปุ่ม

- ซื้อ

- by

- โทร

- โทร

- CAN

- ศูนย์

- อย่างแน่นอน

- ตรวจสอบ

- ชิป

- ชิป

- ชิปเซ็ต

- Chrome

- เบราว์เซอร์ Chrome

- คลิก

- ปิดหน้านี้

- รหัส

- สี

- การผสมผสาน

- การรวมกัน

- อย่างไร

- สื่อสาร

- บริษัท

- ร้องเรียน

- ส่วนประกอบ

- ส่วนประกอบ

- การประนีประนอม

- ดำเนินการ

- ยืนยัน

- เชื่อมต่อ

- การเชื่อมต่อ

- การเชื่อมต่อ

- ตรงกันข้าม

- การทะเลาะวิวาท

- ได้

- หน้าปก

- สร้าง

- อาชญากร

- วิกฤติ

- Crooks

- คฟ

- อาชญากรไซเบอร์

- Dangerous

- ข้อมูล

- วัน

- ตัดสินใจ

- ตัดสินใจ

- แตกหัก

- ความล่าช้า

- ทั้งนี้ขึ้นอยู่กับ

- บรรยาย

- อธิบาย

- รายละเอียด

- พัฒนาการ

- เครื่อง

- อุปกรณ์

- DID

- ต่าง

- ยาก

- การเปิดเผย

- การเปิดเผย

- ค้นพบ

- แสดง

- ไม่

- การทำ

- Dont

- ข้อเสีย

- ก่อน

- ง่าย

- ทั้ง

- อิเล็กทรอนิกส์

- ความสำคัญ

- ภาษาอังกฤษ

- มหาศาล

- พอ

- ทำให้มั่นใจ

- อย่างสิ้นเชิง

- เป็นหลัก

- แม้

- ตัวอย่าง

- ข้อยกเว้น

- การปฏิบัติ

- การขยายตัว

- เอาเปรียบ

- การแสวงหาผลประโยชน์

- ขยายออก

- พิเศษ

- โรงงาน

- ไกล

- คุณสมบัติ

- แก้ไขปัญหา

- ข้อบกพร่อง

- มุ่งเน้น

- ปฏิบัติตาม

- ดังต่อไปนี้

- สำหรับ

- เวลา

- ราคาเริ่มต้นที่

- อย่างเต็มที่

- ต่อไป

- โดยทั่วไป

- ได้รับ

- ได้รับ

- ให้

- ให้

- Google Play

- ของ Google

- จัดการ

- จัดการ

- มือ

- ฮาร์ดแวร์

- มี

- มี

- ความสูง

- โปรดคลิกที่นี่เพื่ออ่านรายละเอียดเพิ่มเติม

- รู

- โฉบ

- สรุป ความน่าเชื่อถือของ Olymp Trade?

- HTML

- HTTPS

- i

- แยกแยะ

- อัตลักษณ์

- การดำเนินการ

- in

- ประกอบด้วย

- รวมทั้ง

- เพิ่ม

- อิสระ

- เป็นรายบุคคล

- ข้อมูล

- ติดตั้ง

- แบบบูรณาการ

- ปฏิสัมพันธ์

- เชื่อมต่อถึงกัน

- อินเทอร์เน็ต

- IT

- ITS

- ตัวเอง

- ศัพท์แสง

- jpg

- ทราบ

- ที่รู้จักกัน

- ปลาย

- ล่าสุด

- จดหมาย

- ชั้น

- ใบอนุญาต

- น่าจะ

- ถูก จำกัด

- รายการ

- ดู

- หลัก

- ทำ

- การทำ

- มัลแวร์

- แผนที่

- มีนาคม

- ขอบ

- ตลาด

- ความกว้างสูงสุด

- ความหมาย

- วิธี

- ขณะ

- ข้อความ

- อาจ

- ตอบสนอง

- โทรศัพท์มือถือ

- โทรศัพท์มือถือ

- แบบ

- โมเดล

- ข้อมูลเพิ่มเติม

- หลาย

- ชื่อ

- จำเป็นต้อง

- จำเป็นต้อง

- ความต้องการ

- เครือข่าย

- ข้อมูลเครือข่าย

- เครือข่าย

- ใหม่

- ปกติ

- การประกาศ

- จำนวน

- ตัวเลข

- มากมาย

- ชัดเจน

- of

- เก่า

- on

- ONE

- ทำงาน

- การดำเนินงาน

- ระบบปฏิบัติการ

- การดำเนินงาน

- ใบสั่ง

- อื่นๆ

- ของตนเอง

- แพ็คเกจ

- ส่วนหนึ่ง

- ส่วน

- ผ่าน

- อดีต

- ปะ

- แพทช์

- พอล

- PC

- คน

- โทรศัพท์

- โทรศัพท์

- โทรศัพท์

- กายภาพ

- พิกเซล

- ที่ราบ

- เพลโต

- เพลโตดาต้าอินเทลลิเจนซ์

- เพลโตดาต้า

- เล่น

- เสียบ

- นโยบาย

- ป๊อปอัพ

- ตำแหน่ง

- โพสต์

- ที่อาจเกิดขึ้น

- ประถม

- ปัญหา

- กระบวนการ

- หน่วยประมวลผล

- โปรเซสเซอร์

- ผลิตภัณฑ์

- ผลิตภัณฑ์

- โครงการ

- ให้

- ผู้จัดหา

- สาธารณะ

- การประกาศ

- คำถาม

- อย่างรวดเร็ว

- วิทยุ

- พิสัย

- หายาก

- ราคา

- ค่อนข้าง

- ที่ได้รับ

- การได้รับ

- เมื่อเร็ว ๆ นี้

- เมื่อเร็ว ๆ นี้

- ลด

- เรียกว่า

- หมายถึง

- ปฏิเสธ

- น่าเชื่อถือ

- จำ

- รีโมท

- เอาออก

- รายงาน

- รายงาน

- ต้องการ

- การวิจัย

- วิจัยและพัฒนา

- รับผิดชอบ

- ผล

- เปิดเผย

- เปิดเผย

- ความเสี่ยง

- กฎระเบียบ

- วิ่ง

- วิ่ง

- เดียวกัน

- ซัมซุง

- พูดว่า

- ความปลอดภัย

- การปรับปรุงความปลอดภัย

- การส่ง

- แยก

- อนุกรม

- ชุด

- การตั้งค่า

- Share

- สั้น

- น่า

- สัญญาณ

- สัญญาณ

- ง่ายดาย

- ตั้งแต่

- เดียว

- มีฝีมือ

- สล็อต

- สอดแนม

- So

- ซอฟต์แวร์

- ขาย

- ของแข็ง

- บาง

- ค่อนข้าง

- การพูด

- พิเศษ

- สเปกตรัม

- ความเร็ว

- วิญญาณ

- สปายแวร์

- เริ่มต้น

- การผสาน

- ยังคง

- อย่างเช่น

- การเฝ้าระวัง

- พิรุธ

- SVG

- ระบบ

- เอา

- การพูดคุย

- การทดสอบ

- ที่

- พื้นที่

- ของพวกเขา

- พวกเขา

- ตัวเอง

- ล้อยางขัดเหล่านี้ติดตั้งบนแกน XNUMX (มม.) ผลิตภัณฑ์นี้ถูกผลิตในหลายรูปทรง และหลากหลายเบอร์ความแน่นหนาของปริมาณอนุภาคขัดของมัน จะทำให้ท่านได้รับประสิทธิภาพสูงในการขัดและการใช้งานที่ยาวนาน

- สิ่ง

- คิด

- สาม

- เวลา

- ระยะเวลา

- ไปยัง

- เกินไป

- ด้านบน

- การติดตาม

- การเปลี่ยนแปลง

- โปร่งใส

- กลับ

- เป็นปกติ

- ภายใต้

- บันทึก

- การปรับปรุง

- URL

- ใช้

- ผู้ใช้งาน

- ผู้ใช้

- มักจะ

- ยานพาหนะ

- ผู้ขาย

- ผู้ขาย

- รุ่น

- ผ่านทาง

- ช่องโหว่

- อ่อนแอ

- ที่รอ

- คำเตือน

- ทาง..

- Website

- เว็บไซต์

- สัปดาห์ที่ผ่านมา

- ดี

- อะไร

- ว่า

- ที่

- ในขณะที่

- Wi-Fi

- กว้าง

- ช่วงกว้าง

- อย่างกว้างขวาง

- วิกิพีเดีย

- จะ

- กับ

- คำ

- คำ

- งาน

- ทำงาน

- จะ

- ผิด

- X

- ของคุณ

- ลมทะเล

- เป็นศูนย์

![S3 Ep120: เมื่อคริปโตโง่ๆไม่ยอมปล่อย [เสียง + ข้อความ]](https://platoaistream.net/wp-content/uploads/2023/02/s3-ep120-when-dud-crypto-simply-wont-let-go-audio-text-360x188.png)