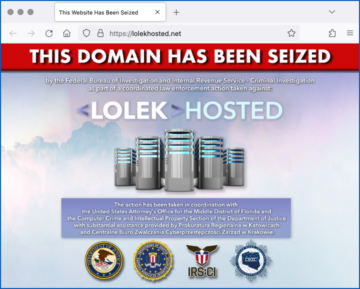

สหรัฐอเมริกา สำนักงานความมั่นคงปลอดภัยไซเบอร์และโครงสร้างพื้นฐาน (CISA) ซึ่งเรียกตัวเองว่า “หน่วยงานป้องกันไซเบอร์ของอเมริกา” เพิ่งออกประกาศบริการสาธารณะภายใต้ #หยุดแรนซัมแวร์ แบนเนอร์

รายงานนี้มีหมายเลขกำกับ AA23-061กและหากคุณติดนิสัยคิดว่าแรนซัมแวร์เป็นภัยคุกคามเมื่อวานนี้ หรือการโจมตีทางไซเบอร์เฉพาะอื่นๆ ควรอยู่ในอันดับต้น ๆ ของรายการของคุณในปี 2023 คุณควรอ่านมันให้ดี

ความเสี่ยงที่คุณแนะนำโดยการละสายตาจากภัยคุกคามแรนซัมแวร์ในปี 2023 เพื่อมุ่งเน้นไปที่หัวข้อถัดไปที่เก่าแล้วกลับมาใหม่อีกครั้ง (ChatGPT? Cryptojacking? Keylogging? Source Code theft? จะต้องเผชิญหากคุณเริ่มมุ่งเน้นไปที่แรนซัมแวร์โดยเฉพาะเมื่อไม่กี่ปีที่ผ่านมา ซึ่งเป็นช่วงเวลาที่เกิดความกลัวครั้งใหม่

ประการแรก คุณมักจะพบว่าเมื่อภัยคุกคามทางไซเบอร์หนึ่งดูเหมือนจะลดลง เหตุผลที่แท้จริงก็คือภัยคุกคามอื่นๆ กำลังเพิ่มขึ้นในแง่สัมพัทธ์ แทนที่จะคิดว่าภัยคุกคามอื่นๆ

ในความเป็นจริง การเพิ่มขึ้นของอาชญากรรมทางไซเบอร์ X ที่เกิดขึ้นพร้อมกับการลดลงของ Y อย่างเห็นได้ชัด อาจเป็นเพราะอาชญากรจำนวนมากขึ้นเรื่อย ๆ ซึ่งก่อนหน้านี้มักจะเชี่ยวชาญใน Y กำลังทำ X และแทนที่จะเป็น Y

ประการที่สอง แม้เมื่ออาชญากรรมทางไซเบอร์รายการใดรายการหนึ่งแสดงความแพร่หลายลดลง คุณจะพบว่ายังคงมีอยู่มากมาย และอันตรายยังคงไม่ลดลงหากคุณถูกโจมตี

อย่างที่เราชอบพูดกันใน Naked Security ว่า “ผู้ที่ จำอดีตไม่ได้ ถูกประณามให้ทำซ้ำ”

เดอะรอยัลแก๊ง

คำแนะนำ AA23-061a มุ่งเน้นไปที่ตระกูลแรนซัมแวร์ที่รู้จักกันในชื่อ ราชแต่ประเด็นสำคัญมาจาก CISA's พูดธรรมดา ที่ปรึกษา มีรายละเอียดดังนี้:

- พวกมิจฉาชีพเหล่านี้ใช้วิธีที่พยายามและเชื่อถือได้ สิ่งเหล่านี้รวมถึงการใช้ฟิชชิ่ง (2/3 ของการโจมตี) ค้นหาเซิร์ฟเวอร์ RDP ที่กำหนดค่าไม่ถูกต้อง (1/6 ของการโจมตี) ค้นหาบริการออนไลน์ที่ไม่ได้แพตช์บนเครือข่ายของคุณ หรือเพียงแค่ซื้อข้อมูลรับรองการเข้าถึงจากอาชญากรที่เคยเข้ามา พวกเขา. อาชญากรไซเบอร์ที่ขายข้อมูลประจำตัวเพื่อหาเลี้ยงชีพ โดยทั่วไปแล้วให้กับโจรขโมยข้อมูลและแก๊งแรนซัมแวร์ เป็นที่รู้จักในศัพท์เฉพาะว่า IABย่อมาจากคำที่อธิบายตนเอง โบรกเกอร์การเข้าถึงเบื้องต้น.

- อาชญากรพยายามหลีกเลี่ยงโปรแกรมที่อาจแสดงเป็นมัลแวร์อย่างชัดเจน พวกเขาอาจมองหาเครื่องมือการบริหารที่มีอยู่หรือนำมาเอง โดยรู้ว่าง่ายกว่าที่จะหลีกเลี่ยงข้อสงสัยว่าคุณแต่งตัว พูดคุย และทำตัวเหมือนคนท้องถิ่น – ในแง่ศัพท์แสง ถ้าคุณ อยู่นอกแผ่นดิน. เครื่องมือที่ถูกต้องตามกฎหมายที่ผู้โจมตีใช้ในทางที่ผิดรวมถึงยูทิลิตี้ที่มักใช้สำหรับการเข้าถึงระยะไกลอย่างเป็นทางการ สำหรับการเรียกใช้คำสั่งการดูแลระบบจากระยะไกล และสำหรับงานดูแลระบบทั่วไป ตัวอย่าง ได้แก่:

PsExecจาก Microsoft Sysinternals; เดอะAnyDeskเครื่องมือการเข้าถึงระยะไกล และไมโครซอฟต์PowerShellซึ่งติดตั้งมาล่วงหน้าในคอมพิวเตอร์ Windows ทุกเครื่อง - ก่อนการสแครมไฟล์ ผู้โจมตีพยายามทำให้เส้นทางการกู้คืนของคุณยุ่งยาก อย่างที่คุณคาดไว้ พวกมันกำจัด Shadow Copy ของไดรฟ์ข้อมูล (สแน็ปช็อตแบบ “ย้อนกลับ” ของ Windows แบบสด) พวกเขายังเพิ่มบัญชีผู้ดูแลระบบที่ไม่เป็นทางการของตัวเองเพื่อให้พวกเขาสามารถกลับเข้ามาได้หากคุณเลิกใช้ แก้ไขการตั้งค่าซอฟต์แวร์รักษาความปลอดภัยของคุณเพื่อปิดเสียงการเตือน ควบคุมไฟล์ที่พวกเขาไม่สามารถช่วงชิงได้ และทำให้ระบบของคุณยุ่งเหยิง บันทึกเพื่อให้ยากที่จะทราบในภายหลังว่ามีการเปลี่ยนแปลงอะไรบ้าง

เพื่อให้ชัดเจน คุณต้องสร้างความมั่นใจในการป้องกัน TTP เหล่านี้ทั้งหมด (เครื่องมือ เทคนิค และขั้นตอนต่างๆ) ไม่ว่าผู้โจมตีกลุ่มใดจะมีเป้าหมายเพื่อแบล็กเมล์คุณซึ่งเป็นส่วนหนึ่งของเกมจบของพวกเขาหรือไม่ก็ตาม

ต้องบอกว่าแน่นอนว่าแก๊งราชวงศ์นี้ดูจะสนใจเทคนิคที่ระบุโดย MITER ATT&CK framework ของรัฐบาลสหรัฐฯ ด้วยแท็กที่ไม่สุภาพ T1486ซึ่งมีป้ายกำกับชื่อที่น่าวิตก ข้อมูลที่เข้ารหัสเพื่อผลกระทบ.

พูดง่ายๆ ก็คือ T1486 โดยทั่วไปหมายถึงผู้โจมตีที่วางแผนรีดไถเงินจากคุณเพื่อแลกกับการถอดรหัสไฟล์อันมีค่าของคุณ และผู้ที่มุ่งบีบคั้นคุณให้หนักขึ้นกว่าเดิมโดยสร้างการรบกวนมากที่สุดเท่าที่จะเป็นไปได้ และทำให้ตนเองใช้อำนาจแบล็กเมล์มากที่สุดเท่าที่จะทำได้ .

อันที่จริง กระดานข่าว AA23-061a เตือนว่า:

Royal [อาชญากรแรนซัมแวร์] ได้เรียกร้องค่าไถ่ตั้งแต่ประมาณ 1 ล้านเหรียญถึง 11 ล้านเหรียญสหรัฐใน Bitcoin

และเพื่อให้ชัดเจน พวกเขามักจะขโมย (หรือพูดให้ชัดกว่านั้น คือ ขโมยสำเนาที่ไม่ได้รับอนุญาต) ข้อมูลของคุณให้มากที่สุดเท่าที่จะมากได้ก่อนที่จะทำการแช่แข็งไฟล์ของคุณ เพื่อกดดันให้เกิดการขู่กรรโชกมากขึ้นไปอีก:

หลังจากเข้าถึงเครือข่ายของเหยื่อได้แล้ว นักแสดงของ Royal จะปิดใช้งานซอฟต์แวร์ป้องกันไวรัสและกรองข้อมูลจำนวนมากก่อนที่จะปรับใช้แรนซัมแวร์และเข้ารหัสระบบในท้ายที่สุด

จะทำอย่างไร?

โจรเช่นแก๊ง Royal เป็นที่รู้จักในศัพท์แสงว่า ศัตรูที่ใช้งานอยู่เพราะพวกเขาไม่เพียงแค่ยิงมัลแวร์ใส่คุณและดูว่ายังติดอยู่หรือไม่

พวกเขาใช้เครื่องมือและสคริปต์ที่ตั้งโปรแกรมไว้ล่วงหน้าในทุกที่ที่ทำได้ (อาชญากรชอบระบบอัตโนมัติพอๆ กับใครๆ) แต่พวกเขาให้ความสนใจเป็นรายบุคคลต่อการโจมตีแต่ละครั้ง

สิ่งนี้ไม่เพียงแต่ทำให้พวกเขาปรับตัวได้มากขึ้นเท่านั้น (พวกเขาจะเปลี่ยน TTP ในทันทีหากพวกเขาเห็นวิธีที่ดีกว่าในการทำสิ่งที่แย่กว่านั้น) แต่ยังมีการลอบเร้นมากขึ้นด้วย (พวกเขาจะปรับ TTP ตามเวลาจริงเมื่อพวกเขารู้ว่าคุณตั้งรับอย่างไร) หนังสือเล่น).

- เรียนรู้เพิ่มเติมโดยการอ่านของเรา Playbook Aversary ที่ใช้งานอยู่, การศึกษาที่น่าทึ่งเกี่ยวกับการโจมตี 144 ครั้งในชีวิตจริงโดย John Shier ซีทีโอของ Sophos Field

- เนื้อหาที่ขับเคลื่อนด้วย SEO และการเผยแพร่ประชาสัมพันธ์ รับการขยายวันนี้

- เพลโตบล็อคเชน Web3 Metaverse ข่าวกรอง ขยายความรู้. เข้าถึงได้ที่นี่.

- ที่มา: https://nakedsecurity.sophos.com/2023/03/03/feds-warn-about-right-royal-ransomware-rampage-that-runs-the-gamut-of-ttps/

- $ 1 ล้าน

- 1

- 2023

- 2FA

- a

- สามารถ

- เกี่ยวกับเรา

- แน่นอน

- เข้า

- บัญชี

- กระทำ

- นักแสดง

- ปรับ

- ผู้ดูแลระบบ

- การบริหาร

- การบริหาร

- ที่ปรึกษา

- กับ

- การเล็ง

- ทั้งหมด

- เสมอ

- จำนวน

- และ

- และโครงสร้างพื้นฐาน

- โปรแกรมป้องกันไวรัส

- ซอฟต์แวร์ป้องกันไวรัส

- ทุกคน

- เห็นได้ชัด

- ประมาณ

- โจมตี

- การโจมตี

- ความสนใจ

- ผู้เขียน

- รถยนต์

- อัตโนมัติ

- หลีกเลี่ยง

- กลับ

- background-image

- แบนเนอร์

- เพราะ

- ก่อน

- ดีกว่า

- ที่ใหญ่ที่สุด

- Bitcoin

- แบล็กเมล์

- ชายแดน

- ด้านล่าง

- ทำลาย

- นำมาซึ่ง

- สร้าง

- แถลงการณ์

- การซื้อ

- สามารถรับ

- ศูนย์

- เปลี่ยนแปลง

- ChatGPT

- ซีไอเอสเอ

- ชัดเจน

- รหัส

- สี

- คอมพิวเตอร์

- ประณาม

- ความมั่นใจ

- ควบคุม

- หลักสูตร

- หน้าปก

- การสร้าง

- หนังสือรับรอง

- อาชญากร

- Crooks

- Cryptojacking

- CTO

- ไซเบอร์

- cyberattacks

- อาชญากรรม

- อาชญากรไซเบอร์

- อันตราย

- ข้อมูล

- วัน

- ลดลง

- ปกป้อง

- ป้องกัน

- การป้องกัน

- ความต้องการ

- ปรับใช้

- แสดง

- การหยุดชะงัก

- การทำ

- Dont

- หล่น

- เฮือกสุดท้าย

- แต่ละ

- ง่ายดาย

- ทั้ง

- ที่มีการเข้ารหัส

- แม้

- เคย

- ทุกๆ

- ตัวอย่าง

- โดยเฉพาะ

- ที่มีอยู่

- คาดหวัง

- การกรรโชก

- Eyes

- ต้องเผชิญกับ

- ครอบครัว

- ที่น่าสนใจ

- กลัว

- เอฟบีไอ

- สองสาม

- สนาม

- รูป

- ไฟล์

- หา

- ธรรมชาติ

- โฟกัส

- มุ่งเน้นไปที่

- โดยมุ่งเน้น

- ดังต่อไปนี้

- กรอบ

- การหลอกลวง

- แช่แข็ง

- ราคาเริ่มต้นที่

- ดึงดูด

- แก๊ง

- โดยทั่วไป

- ได้รับ

- ให้

- ให้

- ไป

- ยาก

- ความสูง

- ตี

- ร้อน

- โฉบ

- HTTPS

- ระบุ

- in

- ประกอบด้วย

- เพิ่ม

- ที่เพิ่มขึ้น

- เป็นรายบุคคล

- โครงสร้างพื้นฐาน

- แทน

- สนใจ

- แนะนำ

- IT

- ตัวเอง

- ศัพท์แสง

- จอห์น

- จอห์น เชอร์

- คีย์

- เตะ

- ฆ่า

- รู้ดี

- ที่รู้จักกัน

- ใหญ่

- เลฟเวอเรจ

- รายการ

- สด

- ที่อาศัยอยู่

- ในประเทศ

- ดู

- ที่ต้องการหา

- ความรัก

- ทำ

- ทำ

- ทำให้

- มัลแวร์

- ขอบ

- ความกว้างสูงสุด

- วิธีการ

- ไมโครซอฟท์

- อาจ

- ล้าน

- แก้ไข

- เงิน

- ข้อมูลเพิ่มเติม

- ความปลอดภัยเปล่า

- ชื่อ

- จำเป็นต้อง

- เครือข่าย

- เครือข่าย

- ใหม่

- ถัดไป

- ปกติ

- หมายเลข

- เป็นทางการ

- ONE

- ออนไลน์

- อื่นๆ

- มิฉะนั้น

- ของตนเอง

- ส่วนหนึ่ง

- ในสิ่งที่สนใจ

- เส้นทาง

- พอล

- ฟิชชิ่ง

- แผนการ

- เพลโต

- เพลโตดาต้าอินเทลลิเจนซ์

- เพลโตดาต้า

- ความอุดมสมบูรณ์

- ตำแหน่ง

- เป็นไปได้

- โพสต์

- ล้ำค่า

- อย่างแม่นยำ

- ความดัน

- ก่อนหน้านี้

- อาจ

- โปรแกรม

- สาธารณะ

- ใส่

- ตั้งแต่

- ค่าไถ่

- ransomware

- ค่อนข้าง

- การอ่าน

- จริง

- เรียลไทม์

- เหตุผล

- การฟื้นตัว

- ซากศพ

- จำ

- รีโมท

- การเข้าถึงระยะไกล

- ทำซ้ำ

- รายงาน

- กลับ

- ความเสี่ยง

- ราช

- วิ่ง

- กล่าวว่า

- สคริปต์

- ค้นหา

- ความปลอดภัย

- ซอฟต์แวร์ความปลอดภัย

- ดูเหมือนว่า

- ขาย

- เซิร์ฟเวอร์

- บริการ

- บริการ

- การตั้งค่า

- เงา

- เชียร์

- สั้น

- น่า

- โชว์

- แสดงให้เห็นว่า

- ความเงียบ

- คล้ายคลึงกัน

- ง่ายดาย

- So

- ซอฟต์แวร์

- ของแข็ง

- แหล่ง

- รหัสแหล่งที่มา

- โดยเฉพาะ

- จุด

- บีบ

- ข้อความที่เริ่ม

- ยังคง

- ศึกษา

- SVG

- ระบบ

- ระบบ

- TAG

- เอา

- Takeaways

- การ

- คุย

- งาน

- เทคนิค

- เงื่อนไขการใช้บริการ

- พื้นที่

- การโจรกรรม

- ของพวกเขา

- ตัวเอง

- ดังนั้น

- สิ่ง

- คิด

- การคุกคาม

- ภัยคุกคาม

- เวลา

- ไปยัง

- เครื่องมือ

- เครื่องมือ

- ด้านบน

- หัวข้อ

- การเปลี่ยนแปลง

- โปร่งใส

- ตามแบบฉบับ

- เป็นปกติ

- ในที่สุด

- ภายใต้

- URL

- us

- USD

- ใช้

- ยูทิลิตี้

- ปริมาณ

- เตือน

- คลื่น

- อะไร

- ว่า

- ที่

- WHO

- วิกิพีเดีย

- หน้าต่าง

- คุ้มค่า

- จะ

- X

- ปี

- ของคุณ

- ลมทะเล

![S3 Ep116: ฟางเส้นสุดท้ายสำหรับ LastPass? crypto ถึงวาระหรือไม่? [เสียง + ข้อความ]](https://platoaistream.net/wp-content/uploads/2023/01/s3-ep116-last-straw-for-lastpass-is-crypto-doomed-audio-text-360x220.jpg)