เคยสงสัยหรือไม่ว่าทำไมสมาร์ทโฟน/แล็ปท็อป/เดสก์ท็อปของคุณจึงต้องมีการดัดแปลงอย่างต่อเนื่อง? เหตุผลหนึ่งคือแพตช์ความปลอดภัยใหม่ให้การรักษาความปลอดภัยที่ครอบคลุมมากกว่าเมื่อเปรียบเทียบกับรุ่นก่อน ในทำนองเดียวกัน ในระบบนิเวศที่กระจายอำนาจโดยเฉพาะในแพลตฟอร์มและแอพพลิเคชั่นที่เกี่ยวข้องกับบล็อคเชน คุณสามารถพูดได้ว่าผู้สืบทอดของ ZKP (การพิสูจน์เป็นศูนย์) คือ NYM (ในขณะนี้) ชื่อ VPN ที่ได้รับความนิยมมากกว่า (เครือข่ายส่วนตัวเสมือน) ถือได้ว่าเป็นหนึ่งในรุ่นก่อนของ NYM การพิสูจน์ Zero-knowledge จำเป็นต้องมีสามเงื่อนไขสำหรับการตรวจสอบการพิสูจน์ให้เสร็จสิ้น ในขณะที่สถานการณ์ดังกล่าวจะไม่เกิดขึ้นใน NYM งานชิ้นนี้มีเนื้อหาสำคัญว่าทำไม NYM จึงกลายเป็นเรื่องสำคัญและ ZYK ก็ย้ายออกจากภาพ

การวิจัยแสดงให้เห็นว่า วิธีที่เป็นเอกลักษณ์ในการรักษาความปลอดภัยและความเป็นส่วนตัวโดยใช้แอปพลิเคชันโอเพนซอร์สและ Wi-Fi (ความแม่นยำไร้สาย) เช่นกัน รูป 3.1 ให้แนวคิดที่เป็นนามธรรมของการทำงานแบ็กเอนด์ ภาพประกอบของเบราว์เซอร์ Tor และตัววิเคราะห์ Wi-Fi ใช้สำหรับแสดงวิธีรักษาความเป็นส่วนตัวผ่านโครงสร้างพื้นฐานคีย์สาธารณะ ใบรับรองดิจิทัล แฮชรหัสผ่าน โทเค็นความปลอดภัย และความปลอดภัยของเลเยอร์การขนส่ง ดูเหมือนว่าตรงไปตรงมาหลังจากดูรูปที่ 3.1 การรับรองความถูกต้องเป็นขั้นตอนแรก หลังจากนั้น โทเค็นเซสชันหรือใบรับรองจะถูกสร้างขึ้น หลังจากสร้างใบรับรองแล้ว โทเค็นเซสชันจะถูกส่งหลังจากได้รับการตอบรับและการตอบสนองที่เหมาะสม รวมทั้งข้อมูล จะถูกส่งไปในตอนท้าย เบราว์เซอร์ Tor เป็นเบราว์เซอร์โอเพ่นซอร์สที่ใช้การกำหนดเส้นทางหัวหอมและเครือข่าย Wi-Fi ส่วนใหญ่ที่ใช้โดยแอปพลิเคชันที่ใช้ภาษา Java เนื่องจากการเข้ารหัสนั้นปลอดภัยกว่าและไม่ง่ายต่อการแฮ็ค จากการวิจัย อาจกล่าวได้ว่าการตรวจสอบความถูกต้องร่วมกันระหว่างไคลเอนต์และเซิร์ฟเวอร์พร้อมๆ กันปกป้องตัวตนของผู้ใช้ได้ถูกสร้างขึ้น การไม่เปิดเผยตัวตนเกิดขึ้นได้โดยใช้ Tor และโทเค็นเวลา/ใบรับรอง ประเด็นหนึ่งที่จะได้รับการแก้ไขในอนาคตคือการปรับเปลี่ยนการเข้าถึงเครือข่าย Wi-Fi อย่างมีประสิทธิผล อีกวิธีในการปกป้องข้อมูลของคุณ/ผู้ใช้คือผ่าน “Firmware IdM” ซึ่งเป็นความร่วมมือระหว่าง Idemix Anonymous Credential System และการเข้ารหัส

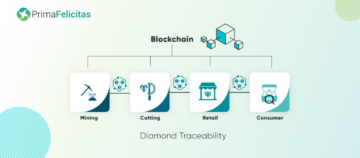

เนื่องจากความกังวลด้านความปลอดภัยและความเป็นส่วนตัวเพิ่มขึ้นอย่างรวดเร็วด้วยจำนวนประชากรทั่วโลกที่ใช้สมาร์ทโฟน/อุปกรณ์อิเล็กทรอนิกส์อัจฉริยะสำหรับการใช้งานประจำวัน สถาปัตยกรรมเครื่องต่อเครื่อง (M2M) มีความเกี่ยวข้องกับการปกป้องข้อมูลส่วนตัวของผู้ใช้ หากคุณไม่มีความเข้าใจเกี่ยวกับเทคโนโลยีแบ็กเอนด์ที่กำลังจะมีขึ้นที่ทำงานเหมือน IoT คุณอาจพิจารณาว่า M2M ถูกมองว่าเป็นสิ่งจำเป็นสำหรับ IoT และเทคโนโลยีที่กำลังจะมีขึ้นด้วยเช่นกัน มันถูกมองว่าเป็นสิ่งจำเป็นสำหรับประสิทธิภาพและประสิทธิผลด้วย รูปที่ 1 โชว์ผลงาน ตัวระบุที่ไม่ซ้ำกัน (UID) สำหรับหมายเลขอ้างอิงที่ใช้ IoT จะรวมส่วนผสมของ MAC, Hash, IMEI, URI, URN, EPC และ DOI ไว้ด้วยกันเพื่อวัตถุประสงค์ด้านความรับผิดชอบที่โปร่งใสทั่วโลก โมเดลอ้างอิงทางสถาปัตยกรรม (ARM) ที่กล่าวถึงในงานชิ้นนี้แสดงให้เห็นว่าการโต้ตอบระหว่างเลเยอร์ต่างๆ เกิดขึ้นได้อย่างไร โดยรักษาเฟรมเวิร์ก IoT ด้านความปลอดภัยไว้ที่แบ็กเอนด์ การทำงานของแบบจำลองที่เสนอในการแสดงในรูปที่ 4 ในแง่หนึ่ง ตัวเลขนี้แสดงถึงวงจรชีวิตทั้งหมดของผลิตภัณฑ์/บริการ (พูดเชิงเปรียบเทียบ) ปัจจัยหนึ่ง (รวมถึงปัจจัยอื่นๆ) ที่ทำให้โมเดลที่เสนอนี้มีเอกลักษณ์เฉพาะตัวก็คือ ให้การรับรองความถูกต้อง การอนุญาต การจัดการแอตทริบิวต์ ข้อมูลประจำตัว และการเตรียมคีย์การเข้ารหัสด้วย ฟังก์ชันเพิ่มเติมที่นำเสนอนั้นเกิดจากการรวมระบบ IdM เข้ากับ FIRMWARE Key rock IdM ส่วนเสริมอื่นที่เสนอต้นแบบที่นำเสนอนี้รวมถึงคุณลักษณะสำหรับการจัดการสัญญาอัจฉริยะซึ่งไม่มีอยู่ในรูปแบบ SCIM (ระบบสำหรับการจัดการข้อมูลประจำตัวข้ามโดเมน) ในท้ายที่สุด งานวิจัยชิ้นนี้แสดงให้เห็นว่าแบบจำลองที่เสนอเสนอโซลูชันที่สามารถรับข้อมูลรับรองความปลอดภัยหลายรายการผ่านเทคนิคการรักษาความเป็นส่วนตัว การวิจัยต่อไปนี้ช่วยในการแก้ปัญหาการพิสูจน์ตัวตนส่วนตัวระหว่างระบบนิเวศปลายเปิดที่กระจายอำนาจผ่าน NYM Credentials

ในขณะนี้ ปัญหาในแพลตฟอร์มการกระจายอำนาจอาจกล่าวได้ว่าเป็นความขัดแย้งของการจัดการข้อมูลประจำตัว คุณ/ผู้ใช้ต้องการเปิดเผยข้อมูลส่วนบุคคลของคุณให้น้อยที่สุดเท่าที่จะทำได้ (ถูกต้อง) แต่เพื่อหลีกเลี่ยงการโจมตีแบบซีบิล (ผู้โจมตีทำลายชื่อเสียงของบริการเครือข่ายด้วยการสร้างตัวตนที่สมมติขึ้นจำนวนมากและใช้ประโยชน์จากข้อมูลเหล่านี้เพื่อให้ได้รับอิทธิพลที่ไม่สมส่วน) โทเค็น/หนังสือรับรอง NYM ถูกสร้างขึ้นภายใน NYM Framework อินโฟกราฟิกที่แสดงด้านล่างจะแนะนำคุณในการทำความเข้าใจความสัมพันธ์ระหว่างผู้เล่นต่างๆ ที่เกี่ยวข้องกับโฟลว์/การเปลี่ยนแปลงระหว่างกันของโทเค็น NYM

หากคุณสังเกต บางอย่างสามารถเชื่อมโยงโทเค็นได้ ในขณะที่บางอันไม่สามารถ คำว่า "เชื่อมโยงได้" หมายถึงข้อเท็จจริงที่ว่าบุคคลที่สามภายในระบบสามารถเชื่อมโยงผู้ใช้กับกิจกรรมที่เกี่ยวข้องกับหน่วยงานอื่นๆ/บุคคลที่สามในกริด NYM กระบวนการโดยรวมจะเริ่มขึ้นเมื่อผู้ใช้ได้รับโทเค็น NYM หลังจากนั้นผู้ตรวจสอบ/ผู้ตรวจสอบความถูกต้องจะแก้ไขโทเค็นเป็นข้อมูลประจำตัว จากนั้นผู้ใช้จะแสดงข้อมูลประจำตัวของตนต่อผู้ให้บริการ หลังจากนั้นผู้ตรวจสอบความถูกต้อง/ผู้ตรวจสอบยืนยันจะยืนยันการโอนโทเค็นไปยังผู้ให้บริการ เพื่อให้เข้าใจได้ทันที ตัวเลขที่กล่าวถึงข้างต้นอาจช่วยให้เข้าใจเกี่ยวกับกรอบงาน NYM ได้ชัดเจนในชั่วขณะหนึ่ง เนื่องจากแนวคิดและแบบจำลองที่เสนออยู่ในขั้นเริ่มต้น คุณอาจถือว่ามีการปรับเปลี่ยนมากมายเกิดขึ้นในอีกไม่กี่วันข้างหน้า โมเดลถัดไปซึ่งบ่งชี้ถึงความเอนเอียงที่คล้ายกันเกี่ยวกับความเป็นส่วนตัวแบบองค์รวมของ NYM กำลังบอกว่าต้นแบบของพวกเขาสามารถแก้ไขปัญหาการโจมตีแบบปฏิเสธการให้บริการ เพิกถอนหน้าต่างความสามารถในการเชื่อมโยงหลายบาน เพิ่ม Verinym Acquisition Protocol กับเครือข่าย Tor

โมเดลต่อไปนี้สามารถมองเห็นเป็นอีกด้านหนึ่งของเหรียญเดียวกันได้ (พูดเชิงเปรียบเทียบ) ตามที่กล่าวไว้ โปรดคลิกที่นี่เพื่ออ่านรายละเอียดเพิ่มเติมNymble Framework ใช้บุคคลที่สามที่เชื่อถือได้สองราย ได้แก่ Psednym Manager (PM) และ Nymble Manager (NM) ผู้ใช้ถูกสร้างขึ้นเมื่อทั้ง PM และ NM มีปัญหาร่วมกับชุดการใช้งานที่ไม่สามารถเชื่อมโยงได้เพียงครั้งเดียวโทเค็นการพิสูจน์ตัวตน (ชื่อ Nymble)

อินโฟกราฟิกที่วางไว้ด้านบนแสดงถึงวิธีการต่างๆ ที่ผู้มีส่วนได้ส่วนเสียต่างๆ ในเครือข่ายสามารถโต้ตอบซึ่งกันและกันได้ SP ยังสามารถเรียกได้ว่าเป็นผู้ให้บริการ ในระยะสั้น Nymble Issuer เขียนเป็น NI ผู้ออก Verinym เขียนเป็น VI และ PE สามารถดูได้ว่าเป็น Pseudonym Extractor ลูกศรที่ท้ายบรรทัดจะช่วยให้คุณเข้าใจว่ากิจกรรมต่างๆ ทำอะไรได้บ้าง

โมเดลที่เสนอเฉพาะทั้งหมดที่กล่าวมาข้างต้นเป็นวิธีที่แตกต่างกันในการกล่าวถึงว่า NYM ดีกว่า ZYK เพื่อให้ได้ความเป็นส่วนตัวแบบองค์รวม หากต้องการทราบข้อมูลเพิ่มเติมเกี่ยวกับการเปลี่ยนแปลงล่าสุดในพื้นที่บล็อกเชน หรือหากคุณต้องการแก้ไขข้อสงสัยหรือต้องการทราบว่าการซึมซับข้อมูลภายในบริษัทของคุณอาจมีประโยชน์อย่างไร โปรดไปที่ พรีมาเฟลิซิทัส.

รวม 191 วิว 191 วิววันนี้

- "

- 2020

- 67

- 84

- เข้า

- การครอบครอง

- กิจกรรม

- Add-on

- เพิ่มเติม

- ทั้งหมด

- ในหมู่

- ไม่เปิดเผยชื่อ

- การใช้งาน

- AREA

- ARM

- การยืนยันตัวตน

- การอนุญาต

- blockchain

- เบราว์เซอร์

- การก่อสร้าง

- ใบรับรอง

- ใบรับรอง

- การเข้ารหัส

- เหรียญ

- การทำงานร่วมกัน

- มา

- สัญญา

- หนังสือรับรอง

- การอ่านรหัส

- ข้อมูล

- ซึ่งกระจายอำนาจ

- อุปกรณ์

- ดิจิตอล

- ระบบนิเวศ

- ความจงรักภักดี

- รูป

- บริษัท

- ชื่อจริง

- กรอบ

- อนาคต

- เหตุการณ์ที่

- ตะแกรง

- ให้คำแนะนำ

- สับ

- กัญชา

- hashing

- สรุป ความน่าเชื่อถือของ Olymp Trade?

- HTTPS

- ความคิด

- เอกลักษณ์

- การจัดการข้อมูลประจำตัว

- มีอิทธิพล

- Infographic

- ข้อมูล

- โครงสร้างพื้นฐาน

- ปฏิสัมพันธ์

- ร่วมมือ

- IOT

- IT

- ชวา

- การเก็บรักษา

- คีย์

- ภาษา

- ใหญ่

- ล่าสุด

- LINK

- Mac

- การจัดการ

- กลาง

- แบบ

- คือ

- เครือข่าย

- การเข้าถึงเครือข่าย

- เครือข่าย

- ตัวเลข

- เสนอ

- อื่นๆ

- ผลิตภัณฑ์อื่นๆ

- วิชาพลศึกษา

- รหัสผ่าน

- ปะ

- รูปแบบไฟล์ PDF

- ภาพ

- แพลตฟอร์ม

- ยอดนิยม

- ประชากร

- นำเสนอ

- พรีมาเฟลิซิทัส

- ความเป็นส่วนตัว

- ส่วนตัว

- ผลผลิต

- พิสูจน์

- สาธารณะ

- การวิจัย

- คำตอบ

- ความปลอดภัย

- โทเค็นการรักษาความปลอดภัย

- ชุด

- สั้น

- สมาร์ท

- สัญญาสมาร์ท

- So

- ระยะ

- ระบบ

- เทคโนโลยี

- ก้าวสู่อนาคต

- เวลา

- โทเค็น

- ราชสกุล

- ยอดหินของภูเขา

- ทอร์เบราว์เซอร์

- การขนส่ง

- URI

- เสมือน

- VPN

- Wi-Fi

- หน้าต่าง

- ไร้สาย

- ภายใน

- โลก

- การพิสูจน์ความรู้เป็นศูนย์