บริการการเข้าถึงระยะไกลที่กำหนดค่าไม่ถูกต้องยังคงช่วยให้ผู้ไม่ประสงค์ดีมีเส้นทางการเข้าถึงเครือข่ายของบริษัทได้ง่าย – นี่คือวิธีที่คุณสามารถลดความเสี่ยงต่อการโจมตีโดยใช้ Remote Desktop Protocol ในทางที่ผิด

ในขณะที่การระบาดของ COVID-19 แพร่กระจายไปทั่วโลก พวกเราหลายคนรวมถึงตัวฉันเองหันไปทำงานเต็มเวลาจากที่บ้าน พนักงานของ ESET หลายคนเคยชินกับการทำงานจากระยะไกลเป็นช่วงๆ อยู่แล้ว และส่วนใหญ่เป็นเรื่องของการขยายทรัพยากรที่มีอยู่เพื่อรับมือกับการไหลเข้าของผู้ปฏิบัติงานระยะไกลใหม่ๆ เช่น การซื้อแล็ปท็อปเพิ่มอีกสองสามเครื่องและใบอนุญาต VPN

อย่างไรก็ตาม หลายๆ องค์กรทั่วโลกไม่อาจกล่าวได้เช่นเดียวกันว่าต้องตั้งค่าการเข้าถึงสำหรับพนักงานทางไกลตั้งแต่เริ่มต้น หรืออย่างน้อยต้องขยายเซิร์ฟเวอร์ Remote Desktop Protocol (RDP) อย่างมีนัยสำคัญเพื่อให้การเข้าถึงระยะไกลใช้งานได้สำหรับหลาย ๆ คน ผู้ใช้พร้อมกัน

เพื่อช่วยแผนกไอทีเหล่านั้น โดยเฉพาะอย่างยิ่งผู้ที่พนักงานทางไกลเป็นสิ่งใหม่ ฉันได้ทำงานร่วมกับแผนกเนื้อหาของเราเพื่อสร้างรายงานเกี่ยวกับประเภทของการโจมตีที่ ESET เห็นว่ามีการกำหนดเป้าหมาย RDP โดยเฉพาะ และขั้นตอนพื้นฐานบางอย่างในการรักษาความปลอดภัยจากพวกเขา . กระดาษนั้นหาได้ ที่นี่ในบล็อกองค์กรของ ESET, ในกรณีที่คุณอยากรู้.

ในช่วงเวลาเดียวกับที่การเปลี่ยนแปลงนี้เกิดขึ้น ESET ได้แนะนำ global . ของเราอีกครั้ง รายงานภัยคุกคามและสิ่งหนึ่งที่เราสังเกตเห็นคือการโจมตี RDP ยังคงเติบโตอย่างต่อเนื่อง ตามที่เรา รายงานภัยคุกคามในช่วง 2022 เดือนแรกของปี XNUMXมากกว่า 100 billion มีความพยายามโจมตีดังกล่าว โดยมากกว่าครึ่งหนึ่งถูกตรวจสอบย้อนกลับไปยังบล็อกที่อยู่ IP ของรัสเซีย

เห็นได้ชัดว่า มีความจำเป็นต้องพิจารณาช่องโหว่ของ RDP ที่พัฒนาขึ้นอีกครั้ง และการโจมตีที่เกิดขึ้นในช่วงสองสามปีที่ผ่านมาเพื่อรายงานสิ่งที่ ESET มองเห็นผ่านข่าวกรองภัยคุกคามและการวัดระยะไกล ดังนั้นเราจึงได้ทำอย่างนั้น: เวอร์ชันใหม่ของกระดาษปี 2020 ของเราตอนนี้มีชื่อว่า โปรโตคอลเดสก์ท็อประยะไกล: การกำหนดค่าการเข้าถึงระยะไกลสำหรับพนักงานที่ปลอดภัยได้รับการเผยแพร่เพื่อแบ่งปันข้อมูลดังกล่าว

เกิดอะไรขึ้นกับ RDP?

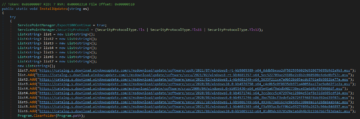

ในส่วนแรกของเอกสารฉบับแก้ไขนี้ เราจะพิจารณาว่าการโจมตีมีวิวัฒนาการอย่างไรในช่วงสองสามปีที่ผ่านมา สิ่งหนึ่งที่ฉันต้องการแบ่งปันคือไม่ใช่ว่าทุกการโจมตีจะเพิ่มขึ้น สำหรับช่องโหว่ประเภทหนึ่ง ESET พบว่าความพยายามในการแสวงหาประโยชน์ลดลงอย่างเห็นได้ชัด:

- การตรวจจับ BlueKeep (CVE-2019-0708) การบุกรุกที่เวิร์มได้ใน Remote Desktop Services ลดลง 44% จากระดับสูงสุดในปี 2020 เราถือว่าการลดลงนี้มาจากแนวทางปฏิบัติในการปะแก้สำหรับ Windows เวอร์ชันที่ได้รับผลกระทบ บวกกับการป้องกันการบุกรุกที่ขอบเขตของเครือข่าย

หนึ่งในข้อร้องเรียนที่มักได้ยินเกี่ยวกับบริษัทรักษาความปลอดภัยคอมพิวเตอร์คือพวกเขาใช้เวลามากเกินไปในการพูดคุยเกี่ยวกับความปลอดภัยที่แย่ลงเรื่อยๆ และไม่มีการปรับปรุง และข่าวดีก็เกิดขึ้นไม่บ่อยนักและไม่ต่อเนื่อง การวิพากษ์วิจารณ์บางอย่างนั้นถูกต้อง แต่การรักษาความปลอดภัยเป็นกระบวนการที่ต่อเนื่องอยู่เสมอ: ภัยคุกคามใหม่ ๆ เกิดขึ้นได้เสมอ ในกรณีนี้ การเห็นความพยายามที่จะใช้ประโยชน์จากช่องโหว่เช่น BlueKeep ลดลงเมื่อเวลาผ่านไปดูเหมือนจะเป็นข่าวดี RDP ยังคงใช้กันอย่างแพร่หลาย และนี่หมายความว่าผู้โจมตีจะดำเนินการวิจัยเกี่ยวกับช่องโหว่ที่พวกเขาสามารถใช้ประโยชน์ต่อไปได้

เพื่อให้กลุ่มของการหาประโยชน์หายไป สิ่งใดก็ตามที่มีความเสี่ยงต่อพวกเขาจะต้องหยุดถูกใช้ ครั้งสุดท้ายที่ฉันจำได้ว่าเห็นการเปลี่ยนแปลงอย่างกว้างขวางเช่นนี้คือตอนที่ Microsoft เปิดตัว Windows 7 ในปี 2009 Windows 7 มาพร้อมกับการรองรับการทำงานอัตโนมัติ (AUTORUN.INF) ที่ถูกปิดใช้งาน จากนั้น Microsoft ได้ backport การเปลี่ยนแปลงนี้ไปยัง Windows เวอร์ชันก่อนหน้าทั้งหมด แม้ว่าจะไม่สมบูรณ์ก็ตาม ครั้งแรก. คุณลักษณะตั้งแต่ Windows 95 เปิดตัวในปี 1995 AutoRun ถูกใช้อย่างไม่เหมาะสมเพื่อเผยแพร่เวิร์มเช่น Conficker. จนถึงจุดหนึ่ง เวิร์มที่ใช้ AUTORUN.INF คิดเป็นเกือบหนึ่งในสี่ของภัยคุกคามที่พบโดยซอฟต์แวร์ของ ESET วันนี้พวกเขาอยู่ภายใต้a สิบเปอร์เซ็นต์ ของการตรวจจับ

ไม่เหมือนกับการเล่นอัตโนมัติ RDP ยังคงเป็นคุณลักษณะที่ใช้เป็นประจำของ Windows และเพียงเนื่องจากมีการใช้ช่องโหว่เพียงครั้งเดียวกับมันน้อยลงซึ่งไม่ได้หมายความว่าการโจมตีโดยรวมจะลดลง อันที่จริง การโจมตีช่องโหว่นั้นเพิ่มขึ้นอย่างมาก ซึ่งทำให้เกิดความเป็นไปได้อีกประการหนึ่งสำหรับการตรวจจับ BlueKeep ที่ลดลง: การใช้ประโยชน์จาก RDP อื่น ๆ อาจมีประสิทธิภาพมากขึ้นจนผู้โจมตีเปลี่ยนไปใช้ช่องโหว่เหล่านี้

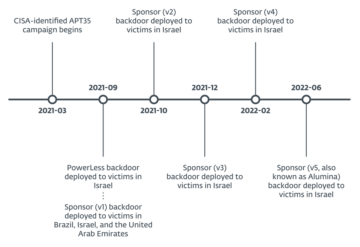

การดูข้อมูลมูลค่าสองปีตั้งแต่ต้นปี 2020 จนถึงสิ้นปี 2021 ดูเหมือนจะเห็นด้วยกับการประเมินนี้ ในช่วงเวลานั้น ESET telemetry แสดงให้เห็นว่ามีความพยายามในการเชื่อมต่อ RDP ที่เป็นอันตรายเพิ่มขึ้นอย่างมาก การกระโดดนั้นใหญ่แค่ไหน? ในไตรมาสแรกของปี 2020 เราเห็นความพยายามในการเชื่อมต่อ 1.97 พันล้านครั้ง ภายในไตรมาสที่สี่ของปี 2021 มีความพยายามในการเชื่อมต่อถึง 166.37 พันล้านครั้ง เพิ่มขึ้นมากกว่า 8,400%!

รูปที่ 2. ตรวจพบความพยายามในการเชื่อมต่อ RDP ที่เป็นอันตรายทั่วโลก (ที่มา: ESET telemetry) ตัวเลขสัมบูรณ์จะถูกปัดเศษ

เห็นได้ชัดว่าผู้โจมตีค้นหาคุณค่าในการเชื่อมต่อกับคอมพิวเตอร์ขององค์กร ไม่ว่าจะเป็นการจารกรรม การติดตั้งแรนซัมแวร์ หรือการกระทำความผิดทางอาญาอื่นๆ แต่ก็ยังสามารถป้องกันการโจมตีเหล่านี้ได้

ส่วนที่สองของเอกสารฉบับแก้ไขจะให้คำแนะนำล่าสุดเกี่ยวกับการป้องกันการโจมตี RDP แม้ว่าคำแนะนำนี้เหมาะสำหรับผู้เชี่ยวชาญด้านไอทีที่อาจไม่คุ้นเคยกับการทำให้เครือข่ายแข็งแกร่งขึ้น แต่ก็มีข้อมูลที่อาจเป็นประโยชน์กับพนักงานที่มีประสบการณ์มากขึ้น

ข้อมูลใหม่เกี่ยวกับการโจมตี SMB

ด้วยชุดข้อมูลในการโจมตี RDP จึงมีการเพิ่ม telemetry ที่ไม่คาดคิดจากการพยายามโจมตี Server Message Block (SMB) เมื่อได้รับโบนัสเพิ่มเติมนี้ ฉันก็อดไม่ได้ที่จะดูข้อมูล และรู้สึกว่าข้อมูลนั้นสมบูรณ์และน่าสนใจพอที่จะเพิ่มหัวข้อใหม่เกี่ยวกับการโจมตี SMB และการป้องกันพวกมันลงในกระดาษได้

SMB ถือได้ว่าเป็นโปรโตคอลที่ใช้ร่วมกับ RDP โดยจะอนุญาตให้เข้าถึงไฟล์ เครื่องพิมพ์ และทรัพยากรเครือข่ายอื่นๆ จากระยะไกลระหว่างเซสชัน RDP 2017 ได้เห็นการเปิดตัว EternalBlue (CVE-2017-0144) การใช้ประโยชน์จากเวิร์มได้ การใช้ประโยชน์จากช่องโหว่ยังคงเติบโตอย่างต่อเนื่อง 2018, 2019และเข้าสู่ 2020ตามข้อมูลทางไกลของ ESET

ช่องโหว่ที่ EternalBlue ใช้ประโยชน์นั้นมีอยู่ใน SMBv1 เท่านั้น ซึ่งเป็นเวอร์ชันของโปรโตคอลที่มีอายุย้อนหลังไปถึงปี 1990 อย่างไรก็ตาม SMBv1 ถูกนำมาใช้กันอย่างแพร่หลายในระบบปฏิบัติการและอุปกรณ์เครือข่ายมานานหลายทศวรรษ และจนกระทั่งปี 2017 Microsoft ได้เริ่มจำหน่าย Windows เวอร์ชันต่างๆ โดยที่ SMBv1 ถูกปิดใช้งานโดยค่าเริ่มต้น

ณ สิ้นปี 2020 และถึงปี 2021 ESET พบว่าความพยายามในการใช้ประโยชน์จากช่องโหว่ EternalBlue ลดลงอย่างเห็นได้ชัด เช่นเดียวกับ BlueKeep ESET ให้ความสำคัญกับการลดลงในการตรวจหาแนวทางปฏิบัติในการแพตช์ การป้องกันที่ได้รับการปรับปรุงที่ขอบเขตของเครือข่าย และการใช้งาน SMBv1 ที่ลดลง

ความคิดสุดท้าย

สิ่งสำคัญคือต้องทราบว่าข้อมูลที่นำเสนอในเอกสารฉบับแก้ไขนี้รวบรวมจากการวัดและส่งข้อมูลทางไกลของ ESET ทุกครั้งที่ทำงานกับข้อมูลการคุกคามทางไกล มีข้อกำหนดบางประการที่ต้องใช้ในการตีความ:

- การแบ่งปันข้อมูลภัยคุกคามทางไกลกับ ESET เป็นทางเลือก หากลูกค้าไม่ได้เชื่อมต่อกับระบบ LiveGrid® ของ ESET หรือแบ่งปันข้อมูลสถิติที่ไม่เปิดเผยชื่อกับ ESET เราจะไม่มีข้อมูลใด ๆ เกี่ยวกับสิ่งที่พวกเขาพบในการติดตั้งซอฟต์แวร์ของ ESET

- การตรวจจับกิจกรรม RDP และ SMB ที่เป็นอันตรายนั้นดำเนินการผ่านการป้องกันของ ESET หลายชั้น เทคโนโลยีรวมทั้ง การป้องกันบอทเน็ต, การป้องกันการโจมตีด้วยเดรัจฉาน, การป้องกันการโจมตีเครือข่ายและอื่นๆ. ไม่ใช่ทุกโปรแกรมของ ESET ที่มีระดับการป้องกันเหล่านี้ ตัวอย่างเช่น ESET NOD32 Antivirus ให้ระดับการป้องกันมัลแวร์พื้นฐานสำหรับผู้ใช้ตามบ้าน และไม่มีชั้นป้องกันเหล่านี้ มีอยู่ใน ESET Internet Security และ ESET Smart Security Premium รวมถึงโปรแกรมป้องกันปลายทางของ ESET สำหรับผู้ใช้ทางธุรกิจ

- แม้ว่าจะไม่ได้ใช้ในการจัดทำบทความนี้ แต่รายงานภัยคุกคามของ ESET จะให้ข้อมูลทางภูมิศาสตร์ลงไปถึงระดับภูมิภาคหรือประเทศ การตรวจจับ GeoIP เป็นการผสมผสานระหว่างวิทยาศาสตร์และศิลปะ และปัจจัยต่างๆ เช่น การใช้ VPN และการเป็นเจ้าของบล็อก IPv4 ที่เปลี่ยนแปลงอย่างรวดเร็วอาจส่งผลต่อความแม่นยำของตำแหน่ง

- ในทำนองเดียวกัน ESET ก็เป็นหนึ่งในกองหลังจำนวนมากในพื้นที่นี้ Telemetry บอกเราว่าการติดตั้งซอฟต์แวร์ของ ESET ใดที่ป้องกันได้ แต่ ESET ไม่มีข้อมูลเชิงลึกเกี่ยวกับสิ่งที่ลูกค้าของผลิตภัณฑ์ความปลอดภัยอื่นๆ กำลังเผชิญอยู่

เนื่องจากปัจจัยเหล่านี้ จำนวนการโจมตีที่แน่นอนจะสูงกว่าที่เราเรียนรู้ได้จากการวัดและส่งข้อมูลทางไกลของ ESET ที่กล่าวว่าเราเชื่อว่า telemetry ของเราเป็นตัวแทนที่ถูกต้องของสถานการณ์โดยรวม การเพิ่มขึ้นและลดลงในการตรวจจับการโจมตีต่างๆ โดยรวม ทั้งแบบเปอร์เซ็นต์ และแนวโน้มการโจมตีที่ ESET ระบุไว้ มีแนวโน้มว่าจะคล้ายกันในอุตสาหกรรมความปลอดภัย

ขอขอบคุณเป็นพิเศษสำหรับเพื่อนร่วมงานของฉัน Bruce P. Burrell, Jakub Filip, Tomáš Foltýn, Rene Holt, Előd Kironský, Ondrej Kubovič, Gabrielle Ladouceur-Despins, Zuzana Pardubská, Linda Skrúcaná และ Peter Stančík สำหรับความช่วยเหลือในการแก้ไขบทความนี้

อารเยห์ โกเร็ตสกี, ZCSE, rMVP

นักวิจัยดีเด่น ESET

- blockchain

- เหรียญอัจฉริยะ

- กระเป๋าสตางค์ cryptocurrency

- การแลกเปลี่ยนการเข้ารหัสลับ

- การรักษาความปลอดภัยในโลกไซเบอร์

- อาชญากรไซเบอร์

- cybersecurity

- กรมความมั่นคงภายในประเทศ

- กระเป๋าสตางค์ดิจิตอล

- การวิจัย ESET

- ไฟร์วอลล์

- Kaspersky

- มัลแวร์

- แมคคาฟี

- เน็กซ์บล๊อก

- เพลโต

- เพลโตไอ

- เพลโตดาต้าอินเทลลิเจนซ์

- เกมเพลโต

- เพลโตดาต้า

- เพลโตเกม

- VPN

- เราอยู่การรักษาความปลอดภัย

- ความปลอดภัยของเว็บไซต์

- ลมทะเล