การรักษาความปลอดภัยทางไซเบอร์: “พวกเขาทำไม่ได้ แต่คุณทำได้!”

กับ Paul Ducklin และ Chester Wisniewski

เพลงอินโทรและเอาท์โดย อีดิธ มัดจ์.

คลิกแล้วลากบนคลื่นเสียงด้านล่างเพื่อข้ามไปยังจุดใดก็ได้ นอกจากนี้คุณยังสามารถ ฟังโดยตรง บนซาวด์คลาวด์

สามารถรับฟังเราได้ที่ Soundcloud, Apple Podcasts, Google Podcast, Spotify, Stitcher และทุกที่ที่มีพอดแคสต์ดีๆ หรือเพียงแค่วาง URL ของฟีด RSS ของเรา ลงในพอดแคตเตอร์ที่คุณชื่นชอบ

อ่านข้อความถอดเสียง

เป็ด. สวัสดีทุกคน.

ยินดีต้อนรับสู่มินิตอนพิเศษของพอดคาสต์ Naked Security

ฉันชื่อพอล ดัคลิน และวันนี้ฉันร่วมงานกับเชสเตอร์ วิสเนียวสกี้ เพื่อนและเพื่อนร่วมงานของฉัน

เชสเตอร์ ฉันคิดว่าเราควรพูดอะไรบางอย่างเกี่ยวกับเรื่องที่กลายเป็นเรื่องใหญ่ประจำสัปดาห์... มันอาจจะเป็นเรื่องใหญ่ของเดือนก็ได้!

ฉันจะอ่านคุณ พาดหัว ฉันใช้กับ Naked Security:

“UBER ถูกแฮ็ก อวดแฮ็กเกอร์ – วิธีหยุดมันเกิดขึ้นกับคุณ”

ดังนั้น!

บอกเราได้ทุกเรื่อง….

เชษฐ์. ฉันสามารถยืนยันได้ว่ารถยังวิ่งอยู่

ฉันมาหาคุณจากแวนคูเวอร์ ฉันอยู่ในตัวเมือง มองออกไปนอกหน้าต่าง และจริงๆ แล้วมี Uber นั่งอยู่นอกหน้าต่าง...

เป็ด. ไม่ได้อยู่ที่นั่นทั้งวัน?

เชษฐ์. ไม่มันไม่ได้ [หัวเราะ]

หากคุณกดปุ่มเพื่อเรียกรถภายในแอป โปรดวางใจ: ในขณะนี้ ดูเหมือนว่าคุณจะมีคนมาส่งคุณจริงๆ

แต่ถ้าคุณเป็นพนักงานของ Uber นั้นไม่จำเป็นต้องมั่นใจนักว่าจะต้องทำอะไรอีกมากในช่วงสองสามวันข้างหน้า โดยคำนึงถึงผลกระทบต่อระบบของพวกเขา

เราไม่รู้รายละเอียดมากนัก จริงๆ แล้ว ดั๊ค ว่าเกิดอะไรขึ้น

แต่ในระดับที่สูงมาก ฉันทามติดูเหมือนจะมีวิศวกรรมสังคมบางอย่างของพนักงาน Uber ที่อนุญาตให้ใครบางคนตั้งหลักในเครือข่ายของ Uber

และพวกเขาสามารถเคลื่อนที่ไปด้านข้างอย่างที่เราพูดหรือหมุนได้เมื่อพวกเขาเข้าไปข้างในเพื่อค้นหาข้อมูลประจำตัวของผู้ดูแลระบบที่ท้ายที่สุดทำให้พวกเขามีกุญแจสู่อาณาจักร Uber

เป็ด. มันดูไม่เหมือนการขโมยข้อมูลแบบเดิมๆ หรือรัฐชาติ หรือการโจมตีของแรนซัมแวร์ ใช่ไหม

เชษฐ์. No.

ไม่ได้หมายความว่าคนอื่นอาจไม่ได้อยู่ในเครือข่ายของพวกเขาโดยใช้เทคนิคที่คล้ายคลึงกัน – คุณไม่มีทางรู้จริงๆ

อันที่จริง เมื่อทีมตอบสนองอย่างรวดเร็วของเราตอบสนองต่อเหตุการณ์ เรามักจะพบว่ามีผู้คุกคามภายในเครือข่ายมากกว่าหนึ่งราย เพราะพวกเขาใช้ประโยชน์จากวิธีการเข้าถึงที่คล้ายคลึงกัน

เป็ด. ใช่… เรามีเรื่องราวของอาชญากรแรนซัมแวร์สองคน ซึ่งโดยทั่วไปแล้วไม่รู้จักกัน ซึ่งเข้ามาพร้อมกัน

ดังนั้น ไฟล์บางไฟล์จึงถูกเข้ารหัสด้วย ransomware-A-then-ransomware-B และบางไฟล์มี ransomware-B-followed-by-ransomware-A

นั่นเป็นความโกลาหลที่ไม่บริสุทธิ์…

เชษฐ์. นั่นมันข่าวเก่านะ ดั๊ค [หัวเราะ]

เราได้เผยแพร่อีกอันหนึ่งที่ *สาม* ransomwares ที่แตกต่างกัน อยู่ในเครือข่ายเดียวกัน

เป็ด. โอ้ที่รัก! [BIG LAUGH] ฉันเอาแต่หัวเราะเยาะเรื่องนี้ แต่มันผิด [หัวเราะ]

เชษฐ์. ไม่ใช่เรื่องแปลกที่ผู้คุกคามหลายคนต้องเผชิญ เพราะอย่างที่คุณพูด ถ้าคนๆ หนึ่งสามารถค้นพบข้อบกพร่องในแนวทางของคุณในการปกป้องเครือข่ายของคุณได้ ไม่มีอะไรจะบ่งบอกว่าคนอื่นอาจไม่ได้ค้นพบข้อบกพร่องแบบเดียวกัน

แต่ในกรณีนี้ ฉันคิดว่าคุณพูดถูก ที่ดูเหมือนว่าจะเป็น "สำหรับคนลัลซ์" ถ้าคุณต้องการ

ฉันหมายถึงคนที่ทำมันส่วนใหญ่เก็บถ้วยรางวัลเมื่อพวกเขาเด้งผ่านเครือข่าย – ในรูปแบบของภาพหน้าจอของเครื่องมือและยูทิลิตี้และโปรแกรมต่าง ๆ เหล่านี้ทั้งหมดที่ใช้กับ Uber – และโพสต์ต่อสาธารณะ ฉันเดาว่าสำหรับถนน เครดิต

เป็ด. ในการโจมตีที่ทำโดยใครบางคนที่ *ไม่ต้องการ* ต้องการสิทธิในการโอ้อวด ผู้โจมตีรายนั้นอาจเป็น IAB ซึ่งเป็นนายหน้าเข้าถึงเบื้องต้น ใช่ไหม

ในกรณีนี้พวกเขาจะไม่ส่งเสียงดังเกี่ยวกับเรื่องนี้

พวกเขาจะรวบรวมรหัสผ่านทั้งหมดแล้วออกไปแล้วพูดว่า “ใครจะกล้าซื้อมันล่ะ?”

เชษฐ์. ใช่ มันอันตรายมาก!

แย่อย่างที่ดูเหมือนว่าจะเป็น Uber ในตอนนี้ โดยเฉพาะอย่างยิ่งคนในฝ่ายประชาสัมพันธ์ของ Uber หรือทีมรักษาความปลอดภัยภายใน จริงๆ แล้วมันเป็นผลลัพธ์ที่ดีที่สุด...

…ซึ่งเป็นเพียงว่าผลลัพธ์ของสิ่งนี้จะทำให้อับอาย ค่าปรับบางอย่างสำหรับการสูญเสียข้อมูลที่ละเอียดอ่อนของพนักงาน สิ่งนั้น

แต่ความจริงของเรื่องนี้ก็คือเกือบทุกคนแล้วที่การโจมตีประเภทนี้ตกเป็นเหยื่อ ผลลัพธ์สุดท้ายก็กลายเป็นแรนซัมแวร์หรือแรนซัมแวร์หลายตัว รวมกับ cryptominers และการขโมยข้อมูลประเภทอื่นๆ

นั่นเป็นวิธีที่ทำให้องค์กรเสียค่าใช้จ่ายมากกว่าการอาย

เป็ด. ดังนั้นความคิดที่ว่าโจรจะเข้ามาและสามารถเดินไปมาได้ตามต้องการและเลือกว่าจะไปที่ไหน...

…เป็นเรื่องน่าเศร้าที่ไม่ธรรมดา

เชษฐ์. มันเน้นย้ำถึงความสำคัญของการค้นหาปัญหาอย่างจริงจัง แทนที่จะรอการแจ้งเตือน

เห็นได้ชัดว่าบุคคลนี้สามารถละเมิดความปลอดภัยของ Uber ได้โดยไม่ต้องเปิดการแจ้งเตือนใด ๆ ในตอนแรก ซึ่งทำให้พวกเขามีเวลาเดินเตร่ไปมา

นั่นเป็นเหตุผลว่าทำไมการไล่ล่าภัยคุกคามตามคำศัพท์จึงมีความสำคัญอย่างยิ่งในทุกวันนี้

เพราะยิ่งใกล้ศูนย์นาทีหรือศูนย์วันมากเท่าไหร่ คุณก็จะสามารถตรวจจับกิจกรรมที่น่าสงสัยของผู้คนที่แอบดูการแชร์ไฟล์และเข้าสู่ระบบทั้งกลุ่มแบบต่อเนื่องกันอย่างกะทันหัน – กิจกรรมประเภทนั้นหรือการเชื่อมต่อ RDP จำนวนมาก ทั่วเครือข่ายจากบัญชีที่ปกติไม่เกี่ยวข้องกับกิจกรรมนั้น...

…ประเภทที่น่าสงสัยเหล่านี้สามารถช่วยให้คุณจำกัดจำนวนความเสียหายที่บุคคลสามารถก่อได้ โดยการจำกัดระยะเวลาที่พวกเขาต้องไขข้อผิดพลาดด้านความปลอดภัยอื่นๆ ที่คุณได้ทำขึ้นซึ่งอนุญาตให้เข้าถึงข้อมูลประจำตัวของผู้ดูแลระบบเหล่านั้น

นี่คือสิ่งที่หลายทีมกำลังดิ้นรนกับ: จะดูเครื่องมือที่ถูกกฎหมายเหล่านี้ถูกละเมิดได้อย่างไร?

นั่นเป็นความท้าทายที่แท้จริงที่นี่

เพราะในตัวอย่างนี้ ดูเหมือนว่าพนักงาน Uber จะถูกหลอกให้เชิญใครบางคนเข้ามาโดยปลอมตัวให้ดูเหมือนพวกเขาในที่สุด

ตอนนี้คุณมีบัญชีของพนักงานที่ถูกกฎหมายแล้ว บัญชีหนึ่งที่เชิญอาชญากรเข้ามาในคอมพิวเตอร์โดยไม่ได้ตั้งใจ วิ่งไปรอบๆ ทำสิ่งที่ปกติแล้วพนักงานอาจไม่เกี่ยวข้องด้วย

ดังนั้นนั่นจะต้องเป็นส่วนหนึ่งของการเฝ้าติดตามและไล่ล่าภัยคุกคามของคุณ: การรู้ว่าอะไรคือปกติจริงๆ แล้ว คุณจึงสามารถตรวจจับ “สิ่งผิดปกติ” ได้

เพราะพวกเขาไม่ได้นำเครื่องมือที่เป็นอันตรายติดตัวไปด้วย – พวกเขากำลังใช้เครื่องมือที่มีอยู่แล้ว

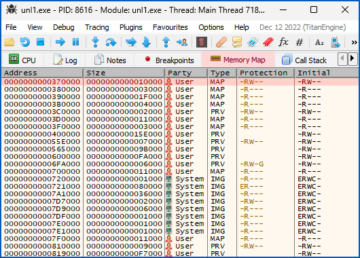

เรารู้ว่าพวกเขาดูสคริปต์ PowerShell ซึ่งเป็นสิ่งที่คุณอาจมีอยู่แล้ว

ผิดปกติคือบุคคลนี้โต้ตอบกับ PowerShell นั้น หรือบุคคลนี้โต้ตอบกับ RDP นั้น

และนี่คือสิ่งที่ต้องระวังมากกว่าการรอการแจ้งเตือนที่ปรากฏขึ้นบนแดชบอร์ดของคุณ

เป็ด. เชสเตอร์ คำแนะนำของคุณสำหรับบริษัทที่ไม่ต้องการอยู่ในตำแหน่งของ Uber คืออะไร?

แม้ว่าการโจมตีครั้งนี้จะได้รับการเผยแพร่จำนวนมากอย่างเข้าใจได้ แต่เนื่องจากภาพหน้าจอที่หมุนเวียนอยู่เพราะดูเหมือนว่า “ว้าว พวกโจรได้ไปทุกที่จริงๆ”…

…อันที่จริง มันไม่ใช่เรื่องราวที่ไม่เหมือนใครเมื่อมีการรั่วไหลของข้อมูล

เชษฐ์. คุณถามเกี่ยวกับคำแนะนำ ฉันจะบอกองค์กรอะไร

และฉันต้องนึกย้อนกลับไปถึงเพื่อนที่ดีของฉันซึ่งเป็น CISO ของมหาวิทยาลัยใหญ่แห่งหนึ่งในสหรัฐอเมริกาเมื่อประมาณสิบปีก่อน

ฉันถามเขาว่ากลยุทธ์การรักษาความปลอดภัยของเขาคืออะไร และเขาก็พูดว่า: “มันง่ายมาก สันนิษฐานว่าละเมิด”

ฉันคิดว่าฉันถูกละเมิด และมีคนอยู่ในเครือข่ายของฉัน ซึ่งฉันไม่ต้องการอยู่ในเครือข่ายของฉัน

เลยต้องสร้างทุกอย่างโดยสันนิษฐานว่ามีใครบางคนอยู่ในที่นี้แล้วซึ่งไม่ควรอยู่ และถามว่า “ฉันได้รับการปกป้องอยู่แล้วแม้ว่าสายเรียกเข้าจะมาจากภายในบ้านหรือไม่”

วันนี้เรามีคำศัพท์สำหรับสิ่งนั้น: ความน่าเชื่อถือเป็นศูนย์ซึ่งพวกเราส่วนใหญ่เบื่อที่จะพูดอยู่แล้ว [หัวเราะ]

แต่นั่นคือแนวทาง: การสันนิษฐานของการละเมิด ศูนย์ความไว้วางใจ

คุณไม่ควรมีอิสระที่จะเดินเตร่ไปมาเพียงเพราะว่าคุณปลอมตัวเป็นพนักงานขององค์กร

เป็ด. และนั่นคือกุญแจสำคัญของ Zero Trust จริงๆ ใช่ไหม

ไม่ได้หมายความว่า “ต้องไม่ไว้ใจใครให้ทำอะไรเลย”

เป็นอุปมาอุปมัยในการพูดว่า "ไม่ต้องคิดอะไร" และ "อย่าอนุญาตให้คนอื่นทำมากกว่าที่ต้องทำเพื่องานในมือ"

เชษฐ์. แม่นยำ.

จากสมมติฐานที่ว่าผู้โจมตีของคุณไม่ได้มีความสุขเท่าที่ควรจากการที่คุณถูกแฮ็กเหมือนที่เกิดขึ้นในกรณีนี้...

…คุณอาจต้องการให้แน่ใจว่าคุณมีวิธีที่ดีสำหรับพนักงานในการรายงานความผิดปกติเมื่อมีบางอย่างที่ดูไม่ถูกต้อง เพื่อให้แน่ใจว่าพวกเขาสามารถแจ้งทีมรักษาความปลอดภัยของคุณได้

เพราะเวลาพูดถึงการละเมิดข้อมูลของเรา Playbook ศัตรูที่ใช้งานอยู่อาชญากรมักอยู่ในเครือข่ายของคุณเป็นเวลาอย่างน้อยสิบวัน:

ดังนั้น คุณมีช่วงสัปดาห์ถึงสิบวันที่มั่นคง ซึ่งโดยทั่วไปแล้ว หากคุณมีตานกอินทรีที่มองเห็นสิ่งต่างๆ ได้ คุณมีโอกาสที่ดีจริงๆ ที่จะปิดมันก่อนที่สิ่งเลวร้ายที่สุดจะเกิดขึ้น

เป็ด. ที่จริงแล้ว เพราะถ้าคุณคิดว่าการโจมตีแบบฟิชชิ่งทั่วไปทำงานอย่างไร หายากมากที่มิจฉาชีพจะประสบความสำเร็จในการพยายามครั้งแรก

และหากพวกเขาไม่ประสบความสำเร็จในครั้งแรก พวกเขาไม่เพียงแค่เก็บกระเป๋าและเดินออกไป

พวกเขาลองคนถัดไปและคนถัดไปและคนถัดไป

ถ้าพวกเขาจะประสบความสำเร็จได้ก็ต่อเมื่อพยายามโจมตีบุคคลที่ 50 แล้ว ถ้าคนใดคนหนึ่งใน 49 คนก่อนหน้านี้พบเห็นและพูดอะไรบางอย่าง คุณอาจเข้าไปแทรกแซงและแก้ไขปัญหาได้

เชษฐ์. แน่นอน – นั่นสำคัญมาก!

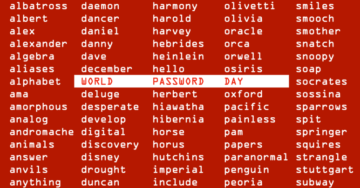

และคุณพูดถึงการหลอกลวงผู้คนให้แจกโทเค็น 2FA

นั่นคือจุดสำคัญที่นี่ – มีการตรวจสอบสิทธิ์แบบหลายปัจจัยที่ Uber แต่ดูเหมือนว่าบุคคลนั้นจะถูกโน้มน้าวให้เลี่ยงผ่าน

และเราไม่รู้ว่าวิธีการนั้นคืออะไร แต่น่าเสียดายที่วิธีแบบหลายปัจจัยส่วนใหญ่มีความสามารถในการข้ามได้

เราทุกคนต่างคุ้นเคยกับโทเค็นตามเวลา ซึ่งคุณจะได้รับตัวเลขหกหลักบนหน้าจอ และคุณจะถูกขอให้ใส่ตัวเลขหกหลักเหล่านั้นลงในแอปเพื่อตรวจสอบสิทธิ์

แน่นอน ไม่มีอะไรหยุดคุณจากการให้ตัวเลขหกหลักกับคนที่ไม่ถูกต้อง เพื่อให้พวกเขาตรวจสอบได้

ดังนั้น การรับรองความถูกต้องด้วยสองปัจจัยจึงไม่ใช่ยาเอนกประสงค์ที่รักษาโรคได้ทั้งหมด

มันเป็นเพียงการกระแทกความเร็วที่เป็นอีกก้าวหนึ่งบนเส้นทางสู่ความปลอดภัยมากขึ้น

เป็ด. โจรที่เด็ดเดี่ยวที่แน่วแน่ที่มีเวลาและความอดทนในการพยายามต่อไปอาจเข้ามาได้ในที่สุด

และอย่างที่คุณพูด เป้าหมายของคุณคือลดเวลาที่พวกเขาต้องได้รับผลตอบแทนสูงสุดจากข้อเท็จจริงที่ว่าพวกเขาได้รับตั้งแต่แรก...

เชษฐ์. และการเฝ้าติดตามนั้นจำเป็นต้องเกิดขึ้นตลอดเวลา

บริษัทอย่าง Uber นั้นใหญ่พอที่จะมีศูนย์ปฏิบัติการรักษาความปลอดภัยตลอด 24 ชั่วโมงทุกวัน เพื่อเฝ้าติดตามสิ่งต่างๆ แม้ว่าเราจะไม่ค่อยแน่ใจว่าเกิดอะไรขึ้นที่นี่ และบุคคลนี้เข้ามานานแค่ไหน และเหตุใดจึงไม่หยุด

แต่องค์กรส่วนใหญ่ไม่จำเป็นต้องอยู่ในฐานะที่จะสามารถทำได้ภายในองค์กร

มีประโยชน์มากที่จะมีทรัพยากรภายนอกที่สามารถตรวจสอบได้ - * ต่อเนื่อง * ตรวจสอบ - สำหรับพฤติกรรมที่เป็นอันตรายนี้ ช่วยลดระยะเวลาที่กิจกรรมที่เป็นอันตรายเกิดขึ้น

สำหรับผู้ที่อาจมีหน้าที่รับผิดชอบด้านไอทีเป็นประจำและงานอื่นๆ ที่ต้องทำ อาจเป็นเรื่องยากมากที่จะเห็นว่ามีการใช้เครื่องมือที่ถูกต้องตามกฎหมายเหล่านี้ และพบว่ารูปแบบใดรูปแบบหนึ่งของพวกเขาถูกใช้เป็นสิ่งที่เป็นอันตราย...

เป็ด. คำศัพท์ที่คุณกำลังพูดถึงคือสิ่งที่เรารู้ว่าเป็น MDR ย่อมาจาก การตรวจจับและการตอบสนองที่มีการจัดการที่ซึ่งคุณจะได้รับผู้เชี่ยวชาญจำนวนมากทำเพื่อคุณหรือเพื่อช่วยคุณ

และฉันคิดว่ายังมีคนอีกมากที่จินตนาการว่า “ถ้าฉันเห็นว่าทำอย่างนั้น ดูเหมือนว่าฉันได้ละทิ้งความรับผิดชอบของฉันแล้วไม่ใช่หรือ? เป็นการยอมรับว่าฉันไม่รู้จริงๆ ว่ากำลังทำอะไรอยู่”

และไม่ใช่เหรอ?

ที่จริงแล้ว คุณอาจโต้แย้งว่าจริงๆ แล้วมันคือการทำสิ่งต่าง ๆ ในลักษณะที่ควบคุมได้ดีกว่า เพราะคุณกำลังเลือกคนมาช่วยคุณดูแลเครือข่ายของคุณ *ใครทำอย่างนั้นและทำอย่างนั้น* เพื่อหาเลี้ยงชีพ

และนั่นหมายความว่าทีมไอทีประจำของคุณ หรือแม้แต่ทีมรักษาความปลอดภัยของคุณเอง... ในกรณีฉุกเฉิน พวกเขาสามารถดำเนินการอื่นๆ ที่จำเป็นต้องทำต่อไปได้ แม้ว่าคุณจะถูกโจมตีก็ตาม

เชษฐ์. อย่างแน่นอน

ฉันเดาความคิดสุดท้ายที่ฉันมีคือสิ่งนี้ ...

อย่ามองว่าแบรนด์อย่าง Uber ถูกแฮ็ก หมายความว่าคุณไม่สามารถป้องกันตัวเองได้

ชื่อบริษัทใหญ่ ๆ เกือบจะเป็นรางวัลใหญ่ตามล่าหาคนที่ชอบบุคคลที่เกี่ยวข้องกับการแฮ็กนี้โดยเฉพาะ

และเพียงเพราะว่าบริษัทใหญ่ๆ อาจไม่มีระบบรักษาความปลอดภัย ก็ไม่ได้หมายความว่าคุณจะทำไม่ได้!

มีหลายองค์กรที่ฉันพูดคุยด้วยหลังจากการแฮ็กครั้งใหญ่ครั้งก่อนๆ เช่น Target และ Sony มีคนพูดพล่อยผู้พ่ายแพ้เป็นจำนวนมาก และการแฮ็กบางส่วนที่เรามีในข่าวเมื่อสิบปีที่แล้ว

และผู้คนก็แบบว่า “อ่า… ถ้าด้วยทรัพยากรทั้งหมดของ Target พวกเขาไม่สามารถป้องกันตัวเองได้ จะมีความหวังอะไรให้ฉันอีก?”

และฉันไม่คิดว่ามันจริงเลย

ในกรณีเหล่านี้ส่วนใหญ่ พวกเขาตกเป็นเป้าหมายเพราะพวกเขาเป็นองค์กรขนาดใหญ่มาก และมีช่องโหว่เล็กๆ น้อยๆ ในแนวทางของพวกเขาที่ใครบางคนสามารถเข้าไปได้

นั่นไม่ได้หมายความว่าคุณไม่มีโอกาสป้องกันตัวเอง

นี่คือวิศวกรรมสังคม ตามด้วยแนวปฏิบัติที่น่าสงสัยบางประการในการจัดเก็บรหัสผ่านในไฟล์ PowerShell

สิ่งเหล่านี้เป็นสิ่งที่คุณสามารถดูได้ง่ายและให้ความรู้แก่พนักงานของคุณ เพื่อให้แน่ใจว่าคุณจะไม่ทำผิดพลาดแบบเดียวกัน

เพียงเพราะ Uber ทำไม่ได้ ไม่ได้หมายความว่าคุณทำไม่ได้!

เป็ด. อันที่จริง – ฉันคิดว่ามันดีมาก เชสเตอร์

คุณรังเกียจไหมถ้าฉันจบลงด้วยความคิดโบราณของฉัน

(สิ่งที่เกี่ยวกับความคิดโบราณคือพวกเขามักจะกลายเป็นความคิดโบราณโดยเป็นจริงและมีประโยชน์)

หลังจากเหตุการณ์เช่นนี้: “ผู้ที่จำประวัติศาสตร์ไม่ได้จะถูกประณามให้ทำซ้ำ – อย่าเป็นคนนั้น!”

เชสเตอร์ ขอบคุณมากที่สละเวลาจากตารางงานที่ยุ่งๆ ของคุณ เพราะฉันรู้ว่าคืนนี้คุณมีคุยออนไลน์ที่ต้องทำ

ดังนั้นขอบคุณมากสำหรับสิ่งนั้น

และขอให้เราจบตามธรรมเนียมของเราโดยพูดว่า “ไว้คราวหน้าจงอยู่ให้ปลอดภัย”

[โมเด็มดนตรี]

- blockchain

- เหรียญอัจฉริยะ

- กระเป๋าสตางค์ cryptocurrency

- การแลกเปลี่ยนการเข้ารหัสลับ

- การรักษาความปลอดภัยในโลกไซเบอร์

- อาชญากรไซเบอร์

- cybersecurity

- ข้อมูลสูญหาย

- กรมความมั่นคงภายในประเทศ

- กระเป๋าสตางค์ดิจิตอล

- ไฟร์วอลล์

- Kaspersky

- มัลแวร์

- แมคคาฟี

- ความปลอดภัยเปล่า

- เน็กซ์บล๊อก

- เพลโต

- เพลโตไอ

- เพลโตดาต้าอินเทลลิเจนซ์

- เกมเพลโต

- เพลโตดาต้า

- เพลโตเกม

- พอดคาสต์

- ความเป็นผู้นำด้านความปลอดภัย

- VPN

- ความปลอดภัยของเว็บไซต์

- ลมทะเล