คุณหมายความว่าอย่างไร “ไม่ตรงตามมาตรฐานการบริการความปลอดภัย”?

คลิกแล้วลากบนคลื่นเสียงด้านล่างเพื่อข้ามไปยังจุดใดก็ได้ นอกจากนี้คุณยังสามารถ ฟังโดยตรง บนซาวด์คลาวด์

ดั๊ก เอมอธ และพอล ดักคลิน เพลงอินโทรและเอาท์โดย อีดิธ มัดจ์.

สามารถรับฟังเราได้ที่ Soundcloud, Apple Podcasts, Google Podcast, Spotify, Stitcher และทุกที่ที่มีพอดแคสต์ดีๆ หรือเพียงแค่วาง URL ของฟีด RSS ของเรา ลงในพอดแคตเตอร์ที่คุณชื่นชอบ

อ่านข้อความถอดเสียง

ดั๊ก. การละเมิดที่น่าทึ่ง การเข้ารหัสที่ถอดรหัสได้ และแพตช์มากมาย

ทั้งหมดนั้นเพิ่มเติมในพอดคาสต์ Naked Security

[โมเด็มดนตรี]

ยินดีต้อนรับสู่พอดคาสต์ทุกคน

ฉัน Doug Aamoth; เขาคือพอล ดักคลิน

พอล วันนี้คุณเป็นยังไงบ้าง

เป็ด. ดั๊ก…ฉันรู้ เพราะเธอบอกฉันล่วงหน้าว่าจะมีอะไรเข้ามา สัปดาห์นี้ในประวัติศาสตร์เทคโนโลยีและมันเยี่ยมมาก!

ดั๊ก. OK!

สัปดาห์นี้ เมื่อวันที่ 18 ตุลาคม พ.ศ. 1958 ออสซิลโลสโคปและคอมพิวเตอร์ที่สร้างขึ้นเพื่อจำลองแรงต้านลมได้จับคู่กับตัวควบคุมอะลูมิเนียมแบบกำหนดเองและเกม เทนนิสสำหรับสองคน เกิด

แสดงให้เห็นในนิทรรศการสามวันที่ห้องปฏิบัติการแห่งชาติบรู๊คฮาเวน เทนนิสสำหรับสองได้รับการพิสูจน์แล้วว่าได้รับความนิยมอย่างมาก โดยเฉพาะอย่างยิ่งกับนักเรียนมัธยมปลาย

หากคุณกำลังฟังอยู่ คุณต้องไปที่ Wikipedia และค้นหา "Tennis for Two"

มีวิดีโอสำหรับบางสิ่งที่สร้างขึ้นในปี 1958…

…ฉันคิดว่าคุณจะเห็นด้วยกับฉัน พอล มันค่อนข้างเหลือเชื่อ

เป็ด. ฉันจะ *รัก* ที่จะเล่นวันนี้!

และเช่นเดียวกับ Asteroids และ Battle Zone และเกมที่จำได้เป็นพิเศษในช่วงปี 1980...

…เพราะเป็นออสซิลโลสโคป: กราฟิกแบบเวกเตอร์!

ไม่มีพิกเซล ไม่มีความแตกต่างขึ้นอยู่กับว่าเส้นอยู่ที่ 90 องศา 30 องศา หรือ 45 องศา

และเสียงตอบรับจากรีเลย์ในคอนโทรลเลอร์… เยี่ยมมาก!

ไม่น่าเชื่อว่านี่คือปี 1958

ย้อนความหลัง สัปดาห์นี้ในประวัติศาสตร์เทคโนโลยีมันเป็นจุดสิ้นสุดของการปฏิวัติทรานซิสเตอร์

เห็นได้ชัดว่าครึ่งการคำนวณเป็นส่วนผสมของวาล์วเทอร์โมนิก (หลอดสุญญากาศ) และรีเลย์

และวงจรการแสดงผลเป็นแบบทรานซิสเตอร์ทั้งหมด Doug

ดังนั้นจึงเป็นการผสมผสานระหว่างเทคโนโลยีทั้งหมด: รีเลย์ วาล์ว และทรานซิสเตอร์ ทั้งหมดนี้รวมอยู่ในวิดีโอเกมที่ไม่เคยมีมาก่อน

ดั๊ก. เด็ดมาก

ตรวจสอบออกในวิกิพีเดีย: เทนนิสสำหรับสองคน.

มาต่อกันที่เรื่องแรกของเรากัน

พอล ฉันรู้ว่าคุณเก่งมากในการเขียนบทกวีที่ยอดเยี่ยม...

…ฉันได้เขียนบทกวีสั้น ๆ เพื่อแนะนำเรื่องแรกนี้ ถ้าคุณจะตามใจฉัน

เป็ด. นั่นจะเป็นสองบรรทัดใช่ไหม [หัวเราะ]

ดั๊ก. มันก็จะประมาณนี้หน่อย

ซูมสำหรับ Mac/ไม่ได้รับ การลักลอบ.

[เงียบนานมาก]

กวีจบ.

เป็ด. ขอโทษด้วย!

ฉันคิดว่านั่นคือชื่อเรื่อง และคุณกำลังจะทำบทกวีตอนนี้

ดั๊ก. นั่นคือบทกวี

เป็ด. ตกลง

[ไม่มีอารมณ์] น่ารัก ดั๊ก

ดั๊ก. [IRONIC] ขอบคุณ

เป็ด. สัมผัสได้สุดยอดมาก!

แต่ไม่ใช่ทุกบทกวีต้องคล้องจอง….

ดั๊ก. ที่จริง

เป็ด. เราจะเรียกมันว่ากลอนฟรีใช่ไหม

ดั๊ก. ได้โปรด

เป็ด. น่าเสียดาย นี่เป็นแบ็คดอร์ฟรีสำหรับ Zoom สำหรับ Mac

[รู้สึกผิด] ขอโทษ นั่นเป็นภาคต่อที่ไม่ดีนัก ดั๊ก

[หัวเราะ] คุณเหยียบสนามหญ้าของคนอื่น คุณมักจะคิดสั้น...

ดั๊ก. ไม่ มันดี!

ฉันกำลังทดลองบทกวีในสัปดาห์นี้ คุณกำลังพยายามออก segues

เราต้องออกจาก Comfort Zone บ้างเป็นบางครั้ง

เป็ด. ฉันคิดว่านี่คือโค้ดที่ตั้งใจจะคอมไพล์เมื่อบิลด์สุดท้ายเสร็จสิ้น แต่ถูกทิ้งไว้โดยไม่ได้ตั้งใจ

มีเฉพาะในเวอร์ชัน Zoom สำหรับ Mac เท่านั้น และได้รับการติดตั้ง ดังนั้นตรวจสอบให้แน่ใจว่าคุณเป็นเวอร์ชันล่าสุด

โดยพื้นฐานแล้ว ในบางสถานการณ์ เมื่อสตรีมวิดีโอเริ่มต้นหรือเปิดใช้งานกล้องโดยแอปเอง กล้องจะคิดว่าคุณอาจต้องการแก้ไขข้อบกพร่องของโปรแกรมโดยไม่ได้ตั้งใจ

เพราะเดี๋ยวก่อนบางทีคุณอาจเป็นนักพัฒนาซอฟต์แวร์! [หัวเราะ]

ไม่ควรเกิดขึ้นในบิลด์รีลีสแน่นอน

และนั่นหมายความว่ามีพอร์ตดีบัก TCP เปิดทิ้งไว้บนอินเทอร์เฟซเครือข่ายท้องถิ่น

นั่นหมายความว่าใครก็ตามที่สามารถส่งแพ็กเก็ตไปยังพอร์ตนั้นได้ ซึ่งน่าจะเป็นผู้ใช้ที่เชื่อมต่อในเครื่องอื่น ๆ ดังนั้นจึงไม่จำเป็นต้องเป็นผู้ดูแลระบบหรือแม้แต่คุณ… แม้แต่ผู้ใช้ทั่วไปก็เพียงพอแล้ว

ดังนั้น ผู้โจมตีที่มีมัลแวร์พร็อกซี่บางชนิดในคอมพิวเตอร์ของคุณที่สามารถรับแพ็กเก็ตจากภายนอกและแทรกเข้าไปในอินเทอร์เฟซท้องถิ่นได้ โดยพื้นฐานแล้วสามารถออกคำสั่งไปยังส่วนลึกของโปรแกรมได้

และสิ่งทั่วไปที่อินเทอร์เฟซการดีบักอนุญาต ได้แก่ : ดัมพ์หน่วยความจำบางส่วน ดึงความลับ; เปลี่ยนพฤติกรรมของโปรแกรม ปรับการตั้งค่าโดยไม่ต้องผ่านอินเทอร์เฟซปกติเพื่อให้ผู้ใช้มองไม่เห็น บันทึกเสียงทั้งหมดโดยไม่ต้องบอกใคร โดยไม่เปิดคำเตือนการบันทึก ของแบบนั้นทั้งหมด

ข่าวดีก็คือ Zoom พบมันด้วยตัวเองและพวกเขาแก้ไขได้ค่อนข้างเร็ว

แต่มันก็เป็นเครื่องเตือนใจที่ดีว่าอย่างที่เราพูดกันบ่อยๆ [หัวเราะ] “มีการ 'บิดถ้วยและริมฝีปาก' หลายใบ”

ดั๊ก. ดีค่ะ ดีมาก

ให้เราอยู่บนรถไฟปะยางแล้วดึงไปยังสถานีถัดไป

และเรื่องนี้… ส่วนที่น่าสนใจที่สุดของเรื่องราวของ Patch Tuesday ล่าสุดก็คือ สิ่งที่ Microsoft *ไม่มี* รวมอยู่ด้วย?

เป็ด. น่าเสียดายที่แพตช์ที่ทุกคนคาดหวัง – และเราคาดการณ์ไว้ในพอดคาสต์ล่าสุดว่า “ดูเหมือนว่า Microsoft จะให้เรารออีกหนึ่งสัปดาห์จนถึง Patch Tuesday และไม่ทำนอกวง” ก่อนเปิดตัว ” คือสองหน่วยความจำ Exchange Zero-days ล่าสุด

สิ่งที่กลายเป็นที่รู้จักในนาม E00F หรือ แลกเปลี่ยนข้อบกพร่อง Zero-day สองเท่า ในคำศัพท์ของฉันหรือ พร็อกซีNotShell เนื่องจากอาจเป็นที่รู้จักค่อนข้างสับสนใน Twittersphere

นั่นคือเรื่องใหญ่ใน Patch Tuesday ของเดือนนี้: ข้อบกพร่องทั้งสองนี้ไม่ได้รับการแก้ไขอย่างน่าทึ่ง

ดังนั้นเราจึงไม่รู้ว่าจะเกิดขึ้นเมื่อไหร่

คุณต้องตรวจสอบให้แน่ใจว่าคุณได้ใช้การบรรเทาผลกระทบใดๆ

อย่างที่ฉันคิดว่าเราเคยพูดไปก่อนหน้านี้ Microsoft ยังคงพบว่าการบรรเทาปัญหาก่อนหน้านี้ที่พวกเขาแนะนำ… ก็บางทีพวกเขาอาจยังไม่ค่อยดีพอ และพวกเขาก็เปลี่ยนการปรับแต่งและปรับเรื่องราวต่อไป

ดังนั้น หากคุณมีข้อสงสัย คุณสามารถกลับไปที่ nakedsecurity.sophos.com ค้นหาวลี พร็อกซีNotShell (ทั้งหมดหนึ่งคำ) จากนั้นไปและอ่านสิ่งที่เราจะพูด

และคุณยังสามารถเชื่อมโยงไปยังเวอร์ชันล่าสุดของการแก้ไขของ Microsoft...

…เพราะใน Patch Tuesday นั่นเป็นสิ่งที่น่าสนใจที่สุด อย่างที่คุณพูด: เพราะมันไม่มีอยู่ตรงนั้น

ดั๊ก. โอเค ตอนนี้เปลี่ยนเกียร์ไปที่ a เรื่องราวที่น่าผิดหวังมาก.

นี่เป็นการตบข้อมือสำหรับบริษัทใหญ่ๆ ที่การรักษาความปลอดภัยทางไซเบอร์แย่มากจนไม่ได้สังเกตด้วยซ้ำว่าถูกละเมิด!

เป็ด. ใช่ นี่เป็นแบรนด์ที่คนส่วนใหญ่อาจจะรู้จักในชื่อ SHEIN (“she-in”) ซึ่งเขียนด้วยอักษรตัวพิมพ์ใหญ่เพียงคำเดียว (ในขณะที่เกิดการละเมิด บริษัทถูกเรียกว่า Zoetop)

และนี่คือสิ่งที่เรียกว่า "แฟชั่นที่รวดเร็ว"

คุณรู้ไหม พวกเขาตั้งกองไว้สูงและขายในราคาถูก และไม่มีข้อโต้แย้งว่าพวกเขาได้แบบมาจากที่ใด

และในฐานะผู้ค้าปลีกออนไลน์ คุณอาจคาดหวังว่าพวกเขามีรายละเอียดความปลอดภัยทางไซเบอร์ของการค้าปลีกออนไลน์

แต่อย่างที่คุณพูดพวกเขาไม่ได้!

และสำนักงานอัยการสูงสุดแห่งรัฐนิวยอร์กในสหรัฐอเมริกาตัดสินใจว่าไม่มีความสุขกับวิธีที่ชาวนิวยอร์กได้รับการปฏิบัติซึ่งอยู่ท่ามกลางเหยื่อของการละเมิดครั้งนี้

ดังนั้นพวกเขาจึงดำเนินการทางกฎหมายกับบริษัทนี้… และมันก็เป็นบทสวดที่สมบูรณ์ของความผิดพลาด ความผิดพลาด และการปกปิดในท้ายที่สุด พูดง่ายๆ ก็คือ ดักลาส ความไม่ซื่อสัตย์

พวกเขามีการละเมิดนี้ที่พวกเขาไม่ได้สังเกต

อย่างน้อยในอดีต สิ่งนี้เคยเป็นเรื่องธรรมดาที่น่าผิดหวัง: บริษัทต่างๆ จะไม่ทราบว่าพวกเขาถูกละเมิดจนกว่าผู้ดูแลบัตรเครดิตหรือธนาคารจะติดต่อพวกเขาและพูดว่า "คุณรู้อะไรไหม เรามีเรื่องเลวร้ายมาก จากการร้องเรียนเรื่องการฉ้อโกงจากลูกค้าในเดือนนี้”

“และเมื่อเรามองย้อนกลับไปถึงสิ่งที่พวกเขาเรียกว่า CPP, จุดซื้อทั่วไปพ่อค้าเพียงรายเดียวที่เหยื่อทุกรายดูเหมือนจะซื้อบางอย่างจากคุณคือคุณ เราคิดว่าการรั่วไหลนั้นมาจากคุณ”

และในกรณีนี้ มันเลวร้ายยิ่งกว่า

เห็นได้ชัดว่ามีผู้ประมวลผลการชำระเงินรายอื่นเข้ามาและพูดว่า "อ้อ เราพบหมายเลขบัตรเครดิตทั้งชุดสำหรับขาย ซึ่งถูกขโมยมาจากพวกคุณ"

ดังนั้นพวกเขาจึงมีหลักฐานชัดเจนว่ามีการฝ่าฝืนเป็นกลุ่มหรือการละเมิดทีละบิต

ดั๊ก. แน่นอนว่าเมื่อบริษัทนี้ทราบเรื่องนี้แล้ว พวกเขารีบเร่งแก้ไขสถานการณ์ใช่ไหม?

เป็ด. นั่นขึ้นอยู่กับว่าคุณ… [หัวเราะ] ฉันไม่ควรหัวเราะดั๊กเช่นเคย

ขึ้นอยู่กับสิ่งที่คุณหมายถึงโดย "แก้ไข"

ดั๊ก. [หัวเราะ] โอ้ พระเจ้า!

เป็ด. ดังนั้นดูเหมือนว่าพวกเขา *ได้* จัดการกับปัญหา… จริงๆ แล้วมีบางส่วนที่พวกเขาปกปิดไว้ได้ดีมาก

เด่นชัด

ดูเหมือนว่าพวกเขาจะตัดสินใจทันทีว่า “อ๊ะ เราควรจะเป็นไปตามมาตรฐาน PCI DSS”

เห็นได้ชัดว่าไม่ใช่เพราะเห็นได้ชัดว่าเก็บบันทึกการแก้ปัญหาที่มีรายละเอียดบัตรเครดิตของการทำธุรกรรมที่ล้มเหลว ... ทุกสิ่งที่คุณไม่ควรเขียนลงดิสก์พวกเขากำลังเขียนอยู่

แล้วพวกเขาก็รู้ว่ามันเกิดขึ้นแล้ว แต่พวกเขาหาไม่เจอว่าทิ้งข้อมูลนั้นไว้ที่ไหนในเครือข่ายของพวกเขาเอง!

เห็นได้ชัดว่าพวกเขารู้ว่าไม่สอดคล้องกับ PCI DSS

พวกเขามุ่งมั่นที่จะทำให้ตัวเองเป็นไปตามมาตรฐาน PCI DSS เห็นได้ชัดว่าเป็นสิ่งที่พวกเขาทำได้ภายในปี 2019 (การละเมิดเกิดขึ้นในปี 2018)

แต่เมื่อได้รับแจ้งว่าต้องส่งตัวไปตรวจสอบ การสอบสวนทางนิติเวช...

…ตามที่อัยการสูงสุดแห่งนิวยอร์กระบุว่า พวกเขาจงใจขัดขวางผู้สอบสวน

โดยพื้นฐานแล้วพวกเขาอนุญาตให้ผู้ตรวจสอบเห็นระบบตามที่เป็นอยู่ *หลังจาก* พวกเขาแก้ไข เชื่อม และขัดมัน แล้วพวกเขาก็พูดว่า "โอ้ ไม่ คุณไม่เห็นข้อมูลสำรอง" ซึ่งฟังดูค่อนข้างจะซนสำหรับฉัน .

ดั๊ก. เอ่อ.

เป็ด. และวิธีที่พวกเขาเปิดเผยการละเมิดต่อลูกค้าของพวกเขาทำให้เกิดความไม่พอใจอย่างมากจากรัฐนิวยอร์ก

โดยเฉพาะอย่างยิ่ง ดูเหมือนว่าค่อนข้างชัดเจนว่ามีการลบรายละเอียดของผู้ใช้ 39,000,000 รายในทางใดทางหนึ่ง ซึ่งรวมถึงรหัสผ่านที่แฮชที่อ่อนแอมาก: เกลือสองหลักและ MD5 รอบหนึ่ง

ไม่ดีพอในปี 1998 นับประสาปี 2018!

ดังนั้นพวกเขาจึงรู้ว่ามีปัญหาสำหรับผู้ใช้จำนวนมากนี้ แต่เห็นได้ชัดว่าพวกเขาตั้งค่าเกี่ยวกับการติดต่อผู้ใช้ 6,000,000 คนที่ใช้บัญชีของพวกเขาจริงและสั่งซื้อ

แล้วพวกเขาก็พูดว่า "อย่างน้อยเราก็ติดต่อคนพวกนั้นหมดแล้ว"

และ *แล้ว* กลับกลายเป็นว่าพวกเขาไม่ได้ติดต่อกับผู้ใช้ทั้งหมด 6,000,000 ล้านคนจริงๆ!

พวกเขาเพิ่งติดต่อกับคนหกล้านคนที่อาศัยอยู่ในแคนาดา สหรัฐอเมริกา หรือยุโรป

ดังนั้น ถ้าคุณมาจากที่อื่นในโลก โชคร้าย!

อย่างที่คุณสามารถจินตนาการได้ มันไม่เป็นผลดีกับเจ้าหน้าที่ กับหน่วยงานกำกับดูแล

และฉันต้องยอมรับ… ที่ทำให้ฉันประหลาดใจ ดั๊ก พวกเขาถูกปรับ 1.9 ล้านดอลลาร์

ซึ่งสำหรับบริษัทขนาดใหญ่นั้น...

ดั๊ก. ใช่!

เป็ด. …และทำผิดพลาดอย่างร้ายแรง และจากนั้นก็ไม่มีคุณธรรมและซื่อสัตย์กับสิ่งที่เกิดขึ้นโดยสิ้นเชิง และถูกตำหนิว่ากล่าวเท็จเกี่ยวกับการละเมิด ในคำพูดเหล่านั้นโดยอัยการสูงสุดแห่งนิวยอร์ก

ฉันคิดว่าพวกเขาอาจประสบชะตากรรมที่ร้ายแรงกว่านี้

บางทีอาจรวมถึงบางสิ่งที่ไม่สามารถจ่ายได้ด้วยการหาเงิน

โอ้ และอีกอย่างที่พวกเขาทำก็คือ เมื่อเห็นได้ชัดว่ามีผู้ใช้ที่รหัสผ่านมีความเสี่ยง... เพราะพวกเขาถอดรหัสได้ลึกมาก เนื่องจากเป็นเกลือสองหลัก ซึ่งหมายความว่าคุณสามารถสร้างพจนานุกรมที่คำนวณไว้ล่วงหน้าได้ 100 ชุด …

ดั๊ก. เป็นเรื่องปกติหรือไม่?

แค่เกลือสองหลักก็ถือว่าต่ำมากแล้ว!

เป็ด. ไม่ คุณต้องการ 128 บิต (16 ไบต์) หรือแม้แต่ 32 ไบต์

พูดง่ายๆ ก็คือ มันไม่ได้สร้างความแตกต่างอย่างมีนัยสำคัญกับความเร็วในการแคร็กอยู่ดี เพราะ (ขึ้นอยู่กับขนาดบล็อกของแฮช) คุณกำลังเพิ่มตัวเลขพิเศษสองหลักเท่านั้นในการผสม

ดังนั้นจึงไม่เหมือนกับว่าการประมวลผลที่แท้จริงของแฮชจะใช้เวลาอีกต่อไป

ย้อนกลับไปในปี 2016 ฉันคิดว่าผู้ที่ใช้คอมพิวเตอร์ที่มี GPU แปดตัวที่รันโปรแกรม "hashcat" สามารถทำ MD200 ได้ถึง 5 แสนล้านชิ้นต่อวินาที

ณ ตอนนั้น! (จำนวนเงินนั้นสูงกว่านี้ประมาณห้าหรือสิบเท่าในขณะนี้)

แตกมาก แตกมาก.

แต่แทนที่จะติดต่อกับผู้คนจริงๆ แล้วพูดว่า “รหัสผ่านของคุณมีความเสี่ยงเพราะเราแฮชรั่ว และมันไม่ดีนัก คุณควรเปลี่ยนมัน” [หัวเราะ] พวกเขาแค่พูดว่า...

…มันเป็นคำพูดที่หยาบคายมากใช่ไหม?

ดั๊ก. “รหัสผ่านของคุณมีระดับความปลอดภัยต่ำและอาจมีความเสี่ยง กรุณาเปลี่ยนรหัสผ่านเข้าสู่ระบบของคุณ”

แล้วพวกเขาก็เปลี่ยนเป็น "รหัสผ่านของคุณไม่ได้รับการอัปเดตนานกว่า 365 วัน เพื่อความปลอดภัยของคุณ โปรดอัปเดตเดี๋ยวนี้”

เป็ด. ใช่ “รหัสผ่านของคุณมีระดับความปลอดภัยต่ำ…”

ดั๊ก. “เพราะพวกเรา!”

เป็ด. นั่นไม่ใช่แค่การอุปถัมภ์ใช่ไหม?

นั่นคือที่หรือข้ามพรมแดนในการกล่าวหาเหยื่อในสายตาของฉัน

อย่างไรก็ตาม ฉันไม่ได้มองว่าสิ่งนี้เป็นแรงจูงใจที่แข็งแกร่งให้กับบริษัทที่ไม่ต้องการทำสิ่งที่ถูกต้อง

ดั๊ก. เอาล่ะ ปิดเสียงในความคิดเห็น เราอยากได้ยินว่าคุณคิดอย่างไร!

บทความนี้มีชื่อว่า: แบรนด์แฟชั่น SHEIN ถูกปรับ 1.9 ล้านดอลลาร์ฐานโกหกเกี่ยวกับการละเมิดข้อมูล.

และเรื่องราวที่น่าผิดหวังอีกเรื่องหนึ่ง…

.. วันอื่น อีกเรื่องเตือนเกี่ยวกับการประมวลผลข้อมูลที่ไม่น่าเชื่อถืออีก!

เป็ด. อ๊าก ฉันรู้ว่าอะไรจะเกิดขึ้น ดั๊ก

เป็นเรื่องที่ ข้อความคอมมอนส์ Apache บั๊กใช่มั้ย

ดั๊ก. มันคือ!

เป็ด. เพื่อให้ชัดเจน นั่นไม่ใช่ Apache Web Server

Apache เป็นซอฟต์แวร์พื้นฐานที่มีผลิตภัณฑ์และเครื่องมือฟรีมากมาย... และมีประโยชน์มากจริงๆ และเป็นโอเพ่นซอร์ส และมันก็ยอดเยี่ยม

แต่เรามีในส่วนของ Java ของระบบนิเวศ ( Apache Web Server httpd ไม่ได้เขียนด้วยภาษาจาวา ดังนั้นตอนนี้อย่าสนใจเลย – อย่าเพิ่งสับสนระหว่าง Apache กับ Apache Web Server)…

…ในปีที่แล้ว เราพบปัญหาที่คล้ายกันสามประการในไลบรารี Java ของ Apache

เรามีไฟล์ น่าอับอาย Log4Shell ข้อผิดพลาด ในไลบรารีที่เรียกว่า Log4J (การบันทึกสำหรับ Java)

แล้วเราก็เจอบั๊กเหมือนกัน มันคืออะไร... การกำหนดค่า Apache Commonsซึ่งเป็นชุดเครื่องมือสำหรับจัดการไฟล์คอนฟิกูเรชันทุกประเภท เช่น ไฟล์ INI และไฟล์ XML ทั้งหมดในลักษณะที่เป็นมาตรฐาน

และตอนนี้ในห้องสมุดระดับล่างที่เรียกว่า ข้อความคอมมอนส์ Apache.

ข้อบกพร่องของสิ่งที่ใน Java โดยทั่วไปเรียกว่า "การแก้ไขสตริง"

โปรแกรมเมอร์ในภาษาอื่น... หากคุณใช้สิ่งต่างๆ เช่น PowerShell หรือ Bash คุณจะรู้ว่ามันเป็น "การแทนที่สตริง"

เป็นที่ที่คุณสามารถสร้างประโยคที่เต็มไปด้วยตัวอักษรให้กลายเป็นโปรแกรมขนาดเล็กได้อย่างน่าอัศจรรย์

หากคุณเคยใช้เปลือก Bash คุณจะรู้ว่าถ้าคุณพิมพ์คำสั่ง echo USER, มันจะสะท้อนหรือพิมพ์ออกมา, สตริง USER และคุณจะเห็นบนหน้าจอ USER

แต่ถ้าคุณรันคำสั่ง echo $USERนั่นไม่ได้หมายความว่า echo เครื่องหมายดอลลาร์ตามด้วย USER

ความหมายคือ “แทนที่สตริงเวทย์มนตร์นั้นด้วยชื่อของผู้ใช้ที่ล็อกอินอยู่ในปัจจุบัน และพิมพ์แทน”

ดังนั้นบนคอมพิวเตอร์ของฉัน ถ้าคุณ echo USER, คุณได้รับ USER, แต่ถ้าคุณ echo $USERคุณได้รับคำว่า duck แทน.

และการแทนที่สตริง Java บางส่วนไปได้ไกลกว่านั้นมาก ... เหมือนกับใครก็ตามที่ได้รับความสุขจาก แก้ไข Log4Shell กว่าคริสต์มาสปี 2021 จะจำได้!

มีโปรแกรมขนาดเล็กที่ชาญฉลาดทุกประเภทที่คุณสามารถฝังลงในสตริงที่คุณประมวลผลด้วยไลบรารีการประมวลผลสตริงนี้

มีสิ่งหนึ่งที่ชัดเจน: หากต้องการอ่านชื่อผู้ใช้ คุณใส่ ${env: (สำหรับ “อ่านสิ่งแวดล้อม”) user}… คุณใช้วงเล็บปีกกา

มันคือเครื่องหมายดอลลาร์ วงเล็บปีกกา; คำสั่งเวทย์มนตร์บางอย่าง; วงเล็บปีกกาที่เป็นส่วนวิเศษ

และน่าเสียดายที่ในไลบรารีนี้ มีคำสั่งเวทย์มนตร์เริ่มต้นที่ไม่สามารถควบคุมได้ เช่น: ${url:...}ซึ่งช่วยให้คุณหลอกให้ไลบรารีประมวลผลสตริงเข้าถึงอินเทอร์เน็ต ดาวน์โหลดบางอย่าง และพิมพ์สิ่งที่ได้รับกลับมาจากเว็บเซิร์ฟเวอร์นั้นแทนสตริง ${url:...}.

แม้ว่านั่นจะไม่ใช่การแทรกโค้ดมากนัก เนื่องจากเป็นเพียง HTML ดิบ แต่ก็ยังหมายความว่าคุณสามารถใส่ขยะทุกประเภทและสิ่งที่ไม่น่าเชื่อถือที่แปลกประหลาดและน่าอัศจรรย์ลงในล็อกไฟล์ของผู้คนหรือหน้าเว็บของพวกเขาได้

มี ${dns:...}ซึ่งหมายความว่าคุณสามารถหลอกลวงเซิร์ฟเวอร์ของผู้อื่นได้ ซึ่งอาจเป็นเซิร์ฟเวอร์ตรรกะทางธุรกิจภายในเครือข่าย...

…คุณสามารถหลอกให้ค้นหา DNS เพื่อค้นหาเซิร์ฟเวอร์ที่มีชื่อได้

และถ้าคุณเป็นเจ้าของโดเมนนั้น ในฐานะโจร คุณเองก็เป็นเจ้าของและใช้งานเซิร์ฟเวอร์ DNS ที่เกี่ยวข้องกับโดเมนนั้นด้วย

ดังนั้นเมื่อการค้นหา DNS เกิดขึ้น เดาสิว่าอะไร?

การค้นหานั้นจะยุติลง *ที่เซิร์ฟเวอร์ของคุณ* และอาจช่วยให้คุณทำแผนที่อวัยวะภายในของเครือข่ายธุรกิจของใครบางคน... ไม่ใช่แค่เว็บเซิร์ฟเวอร์ของพวกเขาเท่านั้น แต่ยังมีเนื้อหาที่ลึกลงไปในเครือข่ายอีกด้วย

และสุดท้าย และที่น่าเป็นห่วงที่สุด อย่างน้อยกับ Java เวอร์ชันเก่าก็มี... [หัวเราะ] คุณรู้ว่าจะเกิดอะไรขึ้นที่นี่ ดั๊ก!

คำสั่ง ${script:...}.

“เดี๋ยวก่อน ให้ฉันจัดหา JavaScript ให้คุณและกรุณาเรียกใช้ให้ฉันด้วย”

และคุณอาจกำลังคิดว่า “อะไรนะ! เดี๋ยวก่อน นี่เป็นข้อผิดพลาดใน Java JavaScript เกี่ยวข้องอะไรกับมัน?”

จนกระทั่งเมื่อเทียบกันเมื่อไม่นานนี้… และจำไว้ว่า ธุรกิจจำนวนมากยังคงใช้ Java Development Kit เวอร์ชันเก่าที่ยังคงรองรับอยู่

จนกระทั่งเมื่อเร็วๆ นี้ Java… [หัวเราะ] (อีกครั้ง ฉันไม่ควรหัวเราะ)… Java Development Kit มีเอ็นจิ้น JavaScript ที่ใช้งานได้เต็มรูปแบบซึ่งเขียนด้วย Java อยู่ภายในตัวมันเอง

ตอนนี้ไม่มีความสัมพันธ์ระหว่าง Java และ JavaScript ยกเว้นตัวอักษรสี่ตัว “Java” แต่คุณสามารถใส่ ${script:javascript:...}และเรียกใช้รหัสที่คุณเลือก

และที่น่ารำคาญ สิ่งหนึ่งที่คุณสามารถทำได้ในเอ็นจิ้น JavaScript ภายในรันไทม์ Java คือการบอกเอ็นจิ้น JavaScript ว่า “เฮ้ ฉันต้องการเรียกใช้สิ่งนี้ผ่าน Java”

ดังนั้นคุณสามารถให้ Java เรียก *เข้า* JavaScript และ JavaScript เพื่อเรียก *ออก* ลงใน Java

จากนั้นจาก Java คุณสามารถไป "เฮ้ รันคำสั่งระบบนี้"

และถ้าคุณไปที่บทความ Naked Security คุณจะเห็นฉันใช้คำสั่งผู้ต้องสงสัยเพื่อ [COUGHS APOLOGETICALLY] ป๊อปแคล ดั๊ก!

แน่นอน เครื่องคิดเลข HP RPN เพราะฉันกำลังทำเครื่องคิดเลขโผล่มา...

ดั๊ก. มันต้องใช่!

เป็ด. …อันนี้คือ HP-10

ดังนั้นแม้ว่าความเสี่ยงจะไม่เป็น ยอดเยี่ยมเหมือน Log4Shellคุณไม่สามารถแยกแยะออกได้หากคุณใช้ไลบรารีนี้

เรามีคำแนะนำบางอย่างในบทความ Naked Security เกี่ยวกับวิธีค้นหาว่าคุณมีไลบรารี Commons Text หรือไม่... และคุณอาจมีเหมือนที่หลายๆ คนทำกับ Log4J โดยที่ไม่รู้ตัว เพราะมันอาจมาพร้อมกับแอป

และเรายังมีโค้ดตัวอย่างที่คุณสามารถใช้เพื่อทดสอบว่าการบรรเทาปัญหาใดๆ ที่คุณวางไว้นั้นได้ผลหรือไม่

ดั๊ก. เอาล่ะ ตรงไปที่ Naked Security

บทความนี้มีชื่อว่า: หลุมอันตรายใน Apache Commons Text – เหมือน Log4Shell อีกครั้ง.

และเราปิดท้ายด้วยคำถาม: "จะเกิดอะไรขึ้นเมื่อข้อความที่เข้ารหัสมีการเข้ารหัสแบบ sort-sorta เท่านั้น"

เป็ด. คุณกำลังพูดถึงสิ่งที่เป็น ฉันคิดว่ารายงานข้อผิดพลาดอย่างเป็นทางการที่ยื่นโดยนักวิจัยด้านความปลอดภัยในโลกไซเบอร์ที่ บริษัท WithSecure ของฟินแลนด์เมื่อเร็ว ๆ นี้...

…เกี่ยวกับการเข้ารหัสในตัวที่มีให้ใน Microsoft Office หรือที่เจาะจงกว่านั้นคือฟีเจอร์ที่เรียกว่า Office 365 Message Encryption หรือ OME

การมีฟีเจอร์เล็กๆ น้อยๆ แบบเดียวกับที่รวมอยู่ในแอปนั้นค่อนข้างสะดวก

ดั๊ก. ใช่ ฟังดูง่ายและสะดวก!

เป็ด. ใช่ ยกเว้น… โอ้ ที่รัก!

ดูเหมือนว่าเหตุผลทั้งหมดนี้เป็นเพราะความเข้ากันได้แบบย้อนหลัง Doug...

…ที่ Microsoft ต้องการให้คุณลักษณะนี้ทำงานได้ทั้งหมดสำหรับผู้ที่ยังคงใช้ Office 2010 ซึ่งมีความสามารถในการถอดรหัสลับแบบเก่าอยู่ในตัว

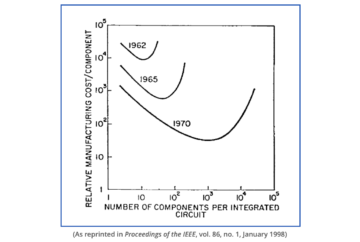

โดยพื้นฐานแล้ว ดูเหมือนว่ากระบวนการเข้ารหัสไฟล์ OME นี้ใช้ AES ซึ่งเป็นอัลกอริธึมการเข้ารหัสที่ได้มาตรฐาน NIST ล่าสุดและยิ่งใหญ่ที่สุด

แต่ใช้ AES ในโหมดการเข้ารหัสที่เรียกว่าไม่ถูกต้อง

ใช้สิ่งที่เรียกว่า ECB หรือ สมุดรหัสอิเล็กทรอนิกส์ โหมด.

และนั่นเป็นเพียงวิธีที่คุณอ้างถึง AES ดิบ

AES เข้ารหัสครั้งละ 16 ไบต์… อย่างไรก็ตาม มันเข้ารหัส 16 ไบต์ ไม่ว่าคุณจะใช้ AES-128, AES-192 หรือ AES-256

อย่าใช้ขนาดบล็อกและขนาดคีย์ผสมกัน ขนาดบล็อก จำนวนไบต์ที่รบกวนและเข้ารหัสทุกครั้งที่คุณหมุนที่จับข้อเหวี่ยงในเอ็นจินการเข้ารหัส จะเท่ากับ 128 ทวิ หรือ 16 ไบต์เสมอ

อย่างไรก็ตาม ในโหมดสมุดรหัสอิเล็กทรอนิกส์ คุณเพียงแค่รับอินพุต 16 ไบต์ หมุนที่จับข้อเหวี่ยงไปรอบ ๆ หนึ่งครั้งภายใต้คีย์การเข้ารหัสที่กำหนด แล้วนำเอาท์พุตแบบดิบและยังไม่ได้ประมวลผล

และปัญหาคือทุกครั้งที่คุณได้รับอินพุตเดียวกันในเอกสารที่จัดแนวไว้ที่ขอบเขต 16 ไบต์เดียวกัน...

…คุณได้รับข้อมูลเดียวกันในผลลัพธ์

ดังนั้น รูปแบบในการป้อนข้อมูลจะถูกเปิดเผยในผลลัพธ์ เช่นเดียวกับที่อยู่ใน a ซีซาร์ รหัสหรือ a วิเจแนร์ รหัส:

ตอนนี้ ไม่ได้หมายความว่าคุณสามารถถอดรหัสรหัสได้ เนื่องจากคุณยังคงจัดการกับส่วนต่างๆ ที่มีความกว้าง 128 บิตในแต่ละครั้ง

ปัญหาเกี่ยวกับโหมดสมุดรหัสอิเล็กทรอนิกส์เกิดขึ้นได้อย่างแม่นยำเพราะทำให้รูปแบบจากข้อความธรรมดารั่วไหลไปยังข้อความไซเฟอร์เท็กซ์

การโจมตีแบบข้อความธรรมดาที่รู้จักเป็นไปได้เมื่อคุณรู้ว่าสตริงอินพุตบางตัวเข้ารหัสด้วยวิธีใดวิธีหนึ่ง และสำหรับข้อความซ้ำในเอกสาร (เช่น ส่วนหัวหรือชื่อบริษัท) รูปแบบเหล่านั้นจะสะท้อนให้เห็น

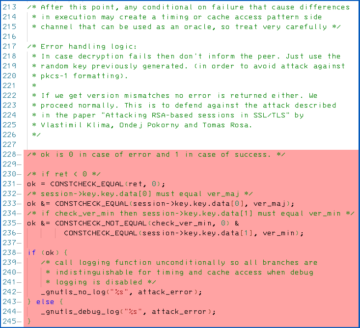

และถึงแม้ว่าสิ่งนี้จะถูกรายงานว่าเป็นข้อบกพร่องของ Microsoft แต่เห็นได้ชัดว่า บริษัท ได้ตัดสินใจว่าจะไม่แก้ไขเพราะ "ไม่ตรงตามมาตรฐาน" สำหรับการแก้ไขความปลอดภัย

และดูเหมือนว่าเหตุผลก็คือ “เราจะสร้างความเสียหายให้กับผู้ที่ยังคงใช้ Office 2010 อยู่”

ดั๊ก. อ๊อฟ!

เป็ด. ใช่!

ดั๊ก. และในบันทึกนั้น เรามีความคิดเห็นของผู้อ่านสำหรับเรื่องนี้ในสัปดาห์นี้

ความคิดเห็น Naked Security Reader Bill ส่วนหนึ่ง:

สิ่งนี้ทำให้ฉันนึกถึง 'เปล' ที่ผู้ถอดรหัส Bletchley Park ใช้ในช่วงสงครามโลกครั้งที่สอง พวกนาซีมักจะลงท้ายข้อความด้วยวลีปิดเดียวกัน ดังนั้นผู้ทำลายรหัสสามารถทำงานกลับจากชุดปิดของอักขระที่เข้ารหัสนี้ โดยรู้ว่าพวกเขาน่าจะเป็นตัวแทนของอะไร น่าผิดหวังที่ 80 ปีต่อมา ดูเหมือนเราจะทำผิดซ้ำซาก

เป็ด. 80 ปี!

ใช่ มันน่าผิดหวังจริงๆ

ความเข้าใจของฉันคือเปลอื่น ๆ ที่ผู้ทำลายรหัสของฝ่ายพันธมิตรสามารถใช้ได้ โดยเฉพาะอย่างยิ่งสำหรับข้อความที่เข้ารหัสด้วยนาซี ยังจัดการกับ *จุดเริ่มต้น* ของเอกสารด้วย

ฉันเชื่อว่านี่เป็นสิ่งที่รายงานสภาพอากาศของเยอรมัน... มีรูปแบบทางศาสนาที่พวกเขาปฏิบัติตามเพื่อให้แน่ใจว่าได้รายงานสภาพอากาศอย่างถูกต้อง

และรายงานสภาพอากาศ อย่างที่คุณจินตนาการได้ ระหว่างสงครามที่เกี่ยวข้องกับการทิ้งระเบิดทางอากาศในตอนกลางคืน เป็นสิ่งสำคัญจริงๆ!

ดูเหมือนว่าสิ่งเหล่านั้นเป็นไปตามรูปแบบที่เข้มงวดมาก ซึ่งในบางครั้ง อาจถูกใช้เป็นสิ่งที่คุณอาจเรียกว่า "คลาย" การเข้ารหัสลับเล็กน้อย หรือลิ่มที่คุณสามารถใช้เพื่อเจาะเข้าในครั้งแรก

และอย่างที่ Bill ชี้ให้เห็น… นั่นคือสาเหตุที่ AES หรือรหัสใดๆ ในโหมดสมุดรหัสอิเล็กทรอนิกส์ไม่น่าพอใจสำหรับการเข้ารหัสเอกสารทั้งหมด!

ดั๊ก. ตกลง ขอบคุณที่ส่งมานะ บิล

หากคุณมีเรื่องราว ข้อคิดเห็น หรือคำถามที่น่าสนใจที่คุณต้องการส่ง เรายินดีที่จะอ่านในพอดแคสต์

คุณสามารถส่งอีเมลไปที่ tips@sophos.com หรือแสดงความคิดเห็นในบทความของเรา หรือจะติดต่อหาเราบนโซเชียล: @nakedsecurity

นั่นคือการแสดงของเราในวันนี้ ขอบคุณมากสำหรับการฟัง

สำหรับ Paul Ducklin ฉัน Doug Aamoth เตือนคุณถึงครั้งต่อไปที่จะ...

ทั้งสอง รักษาความปลอดภัย!

- blockchain

- เหรียญอัจฉริยะ

- กระเป๋าสตางค์ cryptocurrency

- การแลกเปลี่ยนการเข้ารหัสลับ

- การอ่านรหัส

- การรักษาความปลอดภัยในโลกไซเบอร์

- อาชญากรไซเบอร์

- cybersecurity

- การละเมิดข้อมูล

- ข้อมูลสูญหาย

- กรมความมั่นคงภายในประเทศ

- กระเป๋าสตางค์ดิจิตอล

- ไฟร์วอลล์

- Kaspersky

- มัลแวร์

- แมคคาฟี

- ไมโครซอฟท์

- ความปลอดภัยเปล่า

- พอดคาสต์ความปลอดภัยเปลือยกาย

- เน็กซ์บล๊อก

- Office

- แพทช์อังคาร

- เพลโต

- เพลโตไอ

- เพลโตดาต้าอินเทลลิเจนซ์

- เกมเพลโต

- เพลโตดาต้า

- เพลโตเกม

- พอดคาสต์

- ความเป็นส่วนตัว

- VPN

- ความปลอดภัยของเว็บไซต์

- ลมทะเล

- ซูมเข้า

![S3 Ep113: การทำลายเคอร์เนลของ Windows – พวกมิจฉาชีพที่หลอกลวง Microsoft [เสียง + ข้อความ]](https://platoaistream.net/wp-content/uploads/2022/12/s3-ep113-pwning-the-windows-kernel-the-crooks-who-hoodwinked-microsoft-audio-text-360x188.png)