สปอตไลท์เกี่ยวกับภัยคุกคามทางไซเบอร์

John Shier ผู้เชี่ยวชาญด้านความปลอดภัยจะบอกคุณเกี่ยวกับ “ข่าวที่คุณสามารถนำไปใช้ได้จริง” – วิธีเพิ่มความปลอดภัยทางไซเบอร์ของคุณตาม คำแนะนำในโลกแห่งความเป็นจริง จาก รายงานภัยคุกคามจาก Sophos ประจำปี 2023.

คลิกแล้วลากบนคลื่นเสียงด้านล่างเพื่อข้ามไปยังจุดใดก็ได้ นอกจากนี้คุณยังสามารถ ฟังโดยตรง บนซาวด์คลาวด์

กับพอล ดั๊กลินและจอห์น ไชเออร์ เพลงอินโทรและอินโทรโดย อีดิธ มัดจ์.

สามารถรับฟังเราได้ที่ Soundcloud, Apple Podcasts, Google Podcast, Spotify, Stitcher และทุกที่ที่มีพอดแคสต์ดีๆ หรือเพียงแค่วาง URL ของฟีด RSS ของเรา ลงในพอดแคตเตอร์ที่คุณชื่นชอบ

อ่านข้อความถอดเสียง

เป็ด. สวัสดี ทุกคน – ยินดีต้อนรับสู่ Naked Security Podcast

อย่างที่คุณได้ยิน ฉันคือดั๊ก ไม่ใช่ดั๊ก

ดั๊กไปเที่ยวพักผ่อนเพื่อ… ฉันกำลังจะพูดว่า “แบล็กฟรายเดย์” แต่ในทางเทคนิคแล้ว จริงๆ แล้วเป็นวันขอบคุณพระเจ้าของสหรัฐฯ

ฉันเข้าร่วมโดยเพื่อนและเพื่อนร่วมงานในโตรอนโตของฉัน จอห์น เชียร์ และมันบังเอิญว่าจังหวะเหมาะเจาะเพราะเราเพิ่งตีพิมพ์ รายงานภัยคุกคาม Sophos 2023:

จอห์น คุณได้อ่านมันโดยมีจุดประสงค์ที่จะออกไปทั่วโลก (ผมเชื่อว่าตอนนี้คุณอยู่ในกรุงโรม) เพื่อพูดคุยกับผู้คนเกี่ยวกับสิ่งที่เราควรทำ ควร และในหลายๆ ด้านที่ *จำเป็น* ต้องทำสิ่งเหล่านี้ วันสำหรับความปลอดภัยในโลกไซเบอร์

ดังนั้น… บอกเราว่ารายงานภัยคุกคามนั้นพูดถึงอะไร!

จอห์น. สวัสดีเป็ด…ขอบคุณ

ใช่ มันเป็นการเดินทางทั่วยุโรปเป็นเวลาหนึ่งสัปดาห์และค่อนข้างนาน ได้พบคู่ค้าและลูกค้าจำนวนมากของเรา และเพื่อนร่วมงานของเราจากทั่วโลก และพูดคุยกับพวกเขาเกี่ยวกับรายงานภัยคุกคามในปีนี้และบางประเด็น ที่เราได้พบ

รายงานภัยคุกคามในปีนี้น่าสนใจมากเพราะอาจมีข้อมูลเชิงลึกทางเทคนิคมากกว่าปีก่อนๆ ของเราเล็กน้อย

นอกจากนี้ยังมีข้อมูลมากมายที่ฉันคิดว่าสามารถนำไปใช้ได้จริง

จากนั้น เราสามารถหันหลังกลับและพูดว่า “ตกลง ตามนั้น เราจะทำอย่างไรเพื่อป้องกันตัวเอง”

เป็ด. นั่นคือสิ่งที่เชสเตอร์เพื่อนของคุณและฉันชอบเรียกว่า “ข่าวที่คุณสามารถใช้ได้”?

จอห์น. เป๊ะ… “ข่าวใช้ได้”!

ในความคิดของฉัน ข้อมูลที่สามารถดำเนินการได้เสมอ... โดยเฉพาะอย่างยิ่งในบริบทของความปลอดภัยทางไซเบอร์ มีค่ามากกว่าเสมอ

เพราะฉันสามารถบอกคุณได้ทั้งหมดเกี่ยวกับสิ่งเลวร้ายทั้งหมดที่เกิดขึ้นที่นั่น และถ้าเป็นไปตามทฤษฎีล่ะก็

นอกจากนี้ ถ้าฉันบอกคุณในสิ่งที่ไม่เหมาะกับคุณ คุณก็ไม่ต้องทำอะไร

แต่ทันทีที่ฉันให้ข้อมูลแก่คุณซึ่งการปฏิบัติตามข้อมูลนั้นทำให้คุณปลอดภัยมากขึ้น ฉันคิดว่าเรา *ทุกคนชนะด้วยกัน* เพราะตอนนี้มีช่องทางเดียวที่อาชญากรไซเบอร์จะโจมตีคุณน้อยลง... และนั่นทำให้เราทุกคน โดยรวมมีความปลอดภัยมากขึ้น

เป็ด. อย่างแน่นอน

มีองค์ประกอบหนึ่งของสิ่งที่คุณอาจเรียกว่า "การเห็นแก่ประโยชน์ส่วนตน" ในความปลอดภัยทางไซเบอร์ใช่ไหม

สิ่งสำคัญจริงๆ ไม่ว่าคุณจะปลอดภัยหรือไม่ในแง่ของการปกป้องทุกคน... *และ* คุณทำเพื่อตัวคุณเอง

เพราะถ้าคุณไม่ไปสืบ ไม่ขวนขวาย ทำในสิ่งที่ถูกต้อง พวกมิจฉาชีพ ก็จะไปสืบแทนคุณ

และพวกเขามีแนวโน้มมากที่จะหาทางเข้าไป

จอห์น. พวกเขาจะ และพวกเขาทำ!

ข้อเท็จจริงยังคงอยู่ที่เราพูดกันมานานแล้วว่า *ทุกคน* ตกเป็นเป้าหมาย *ทุกคน* อาจเป็นเหยื่อ

และเมื่อพูดถึงการเจาะระบบเครือข่าย หนึ่งในสิ่งที่คุณจะทำในฐานะอาชญากรไซเบอร์ไม่ใช่แค่การตรวจสอบว่าคุณอยู่ในบริษัทประเภทใด อยู่ในเครือข่ายประเภทใด ทรัพย์สินมีค่าทั้งหมดอยู่ที่ไหน...

…แต่ยังรวมถึงสิ่งอื่นๆ ที่คุณสามารถเข้าถึงได้ ความเชื่อมโยงที่เป็นไปได้อื่นๆ ที่มีอยู่ ความเชื่อมโยงแบบ B2B [ธุรกิจกับธุรกิจ] ใดบ้างที่มีอยู่ระหว่างเหยื่อที่คุณกำลังเจาะข้อมูลและเหยื่อรายอื่นๆ ที่เป็นไปได้

ท้ายที่สุดแล้ว นี่คือเกมการสร้างรายได้ และถ้าฉันสามารถหาเหยื่อสองคนได้ในราคาเดียว ฉันก็จะชนะ

ผู้โจมตีที่มีทักษะเหล่านี้จำนวนมากเจาะเข้าไปในเครือข่ายเหล่านี้ค่อนข้างลึก

ฉันหมายถึง ส่วนใหญ่จบลงที่เซิร์ฟเวอร์ Active Directory ในฐานะ DomainAdmin

พวกเขาสามารถรวบรวมข้อมูลจำนวนมากที่สามารถใช้กับอาชญากรรมอื่น ๆ ได้ตามท้องถนน...

เป็ด. แต่มันไม่ใช่แค่ความลึกเท่านั้น แต่ยังเกี่ยวกับความกว้างด้วย ใช่ไหม?

หากคุณตกเป็นเหยื่อของการโจมตีด้วยแรนซัมแวร์ ซึ่งไฟล์ข้อมูลที่มีประโยชน์เกือบทั้งหมด บนคอมพิวเตอร์ทุกเครื่องรวมถึงเซิร์ฟเวอร์ของคุณ บนเครือข่ายทั้งหมดของคุณ ได้รับการเข้ารหัส...

…นั่นหมายความว่ามิจฉาชีพมีสิทธิ์อ่านและเขียนไฟล์เหล่านั้นทั้งหมดอยู่แล้ว

ดังนั้นพวกเขาจึงทำได้และอาจขโมยไฟล์เหล่านั้นทั้งหมดก่อน

จอห์น. คุณพูดถูก – แรนซัมแวร์คือระยะสุดท้ายของการโจมตี

นี่คือจุดโจมตีที่พวกเขา *ต้องการให้* คุณรู้ว่าพวกเขาอยู่ที่นั่น

พวกเขาจะใส่กะโหลกที่ลุกเป็นไฟบนเดสก์ท็อปและบนเซิร์ฟเวอร์ของคุณ และทุกที่ที่พวกเขาตัดสินใจที่จะเข้ารหัส เพราะพวกเขาต้องการให้คุณรู้ว่ามีบางอย่างเลวร้ายเกิดขึ้น… และพวกเขาจำเป็นต้องบอกคุณว่าคุณจะจ่ายเงินได้อย่างไร

แต่ความจริงยังคงอยู่ที่แรนซัมแวร์อย่างที่ฉันพูดคือระยะสุดท้าย

มีหลายสิ่งหลายอย่างที่ผิดพลาดก่อนที่จะเกิดช่วงสุดท้าย

เป็ด. ดังนั้น. จอห์น ให้ฉันถามคุณเร็ว ๆ นี้ ...

ในกรณีของการโจมตีของแรนซัมแวร์ จริงหรือไม่ที่จะบอกว่าเป็นข้อยกเว้นมากกว่ากฎที่อาชญากรจะ [พูดเร็วมาก] มาช่วงชิงไฟล์/ขอเงิน/และแค่นั้น... ในไม่กี่นาทีหรือชั่วโมง ?

นั่นไม่ใช่วิธีการทำงานใช่ไหม

จอห์น. ขวา!

ตัว Vortex Indicator ได้ถูกนำเสนอลงในนิตยสาร รายงานศัตรูที่ใช้งานอยู่ จากช่วงต้นปีนี้ เราได้ระบุ (นี่คือการศึกษาการสืบสวนการตอบสนองต่อเหตุการณ์ทั้งหมดจาก Rapid Response Group ที่ Sophos สำหรับปี 2021)...

เราระบุว่าค่ามัธยฐานของเวลาแฝง (นั่นคือช่วงเวลาระหว่างที่ผู้โจมตีเจาะระบบเครือข่ายครั้งแรกแล้วเปิดตัวแรนซัมแวร์ หรือเป้าหมายบางอย่างในตอนท้ายที่ตรวจพบการโจมตี... ไม่จำเป็นต้องเป็นแรนซัมแวร์ มันสามารถ อาจเป็นเพราะเราตรวจพบ cryptominer จากนั้นเราได้ทำการตรวจสอบแล้ว) คือ 15 วัน:

รู้จักศัตรูของคุณ! เรียนรู้ว่าศัตรูจากอาชญากรไซเบอร์เข้ามาได้อย่างไร...

นั่นคือค่ามัธยฐานสำหรับการโจมตีทั้งหมด สำหรับการโจมตีรูปแบบที่ไม่ใช่แรนซัมแวร์คือ 34 วัน และสำหรับแรนซัมแวร์โดยเฉพาะคือ XNUMX วัน ดังนั้นการโจมตีจึงเร็วกว่าค่ามัธยฐานโดยรวมเล็กน้อย

มีเวลามากที่นั่น

และเมื่อฉันดูค่าผิดปกติบางอย่าง เหยื่อรายหนึ่งมีใครบางคนอยู่ในเครือข่ายของพวกเขาเป็นเวลา 496 วัน และนี่น่าจะเกิดจากกิจกรรมของนายหน้าการเข้าถึงเบื้องต้นหรือ IAB

คุณมีใครบางคนที่เข้ามาโดยผ่านช่องโหว่ ฝังเว็บเชล นั่งอยู่บนนั้นสักพัก แล้วในที่สุดก็ถูกขายต่อ...

…หรืออาชญากรไซเบอร์รายอื่นก็พบช่องโหว่เดียวกันนี้เพราะไม่ได้รับการแก้ไข และสามารถเดินผ่านประตูหน้าและทำกิจกรรมของพวกเขาได้

มีหลายสิ่งที่สามารถดำเนินการได้ ดังนั้นจึงมีโอกาสมากมายสำหรับทีมป้องกันที่จะสามารถตรวจพบกิจกรรมบนเครือข่ายที่ผิดปกติ ซึ่งเป็นกิจกรรมที่เป็นสัญญาณบ่งชี้ถึงปัญหาที่อาจเกิดขึ้นในอนาคต เช่น แรนซัมแวร์

เป็ด. จอห์น นั่นเตือนฉันว่าฉันต้องถามคุณเกี่ยวกับบางสิ่งในรายงานภัยคุกคาม ที่เราอาจค่อนข้างหน้าด้านขนานนามว่า ไนน์ตี้ซึ่งเป็นวิธีการเตือนผู้คนว่าอาชญากรไซเบอร์แต่ละคน หรือแม้แต่กลุ่มอาชญากรไซเบอร์ที่ทำงานร่วมกันในปัจจุบัน ไม่จำเป็นต้องรู้ทุกเรื่อง:

พวกเขาใช้แนวทางการแบ่งแยกและเอาชนะ โดยกลุ่มต่างๆ มุ่งเน้นที่แล้วขายสิ่งที่พวกเขาสามารถทำได้ใน "ประเภทธุรกิจ" ที่แตกต่างกันทุกประเภท

นั่นถูกต้องใช่ไหม?

จอห์น. ใช่ มันเป็นการพัฒนาของระบบนิเวศของอาชญากรรมไซเบอร์ที่ดูเหมือนจะค่อนข้างเป็นวัฏจักร

หากเราย้อนเวลากลับไปเล็กน้อย และเราเริ่มนึกถึงมัลแวร์ในอดีต… โดยทั่วไปแล้วคุณจะมีไวรัสและเวิร์ม

พวกมันเป็นปฏิบัติการแบบสแตนด์อโลน: มีคนออกไปที่นั่น ทำสิ่งที่ตัวเองทำ และทำให้คอมพิวเตอร์หลายเครื่องติดไวรัส

และในที่สุดเราก็มีบ็อตเน็ตที่เริ่มเพิ่มจำนวนขึ้น และอาชญากรคิดว่า “เฮ้ ฉันสามารถเช่าบ็อตเน็ตเหล่านั้นเพื่อส่งสแปมได้”

ตอนนี้คุณมีหน่วยงานที่แตกต่างกันสองสามแห่งที่เกี่ยวข้องกับอาชญากรรมทางไซเบอร์...

…และเราส่งต่ออย่างรวดเร็วไปยังยุคของผู้ค้าชุดแสวงประโยชน์ ซึ่งพวกเขาจะใช้บริการของนายหน้าชุดแสวงประโยชน์ และบริการทิศทางการจราจร และผู้เล่นอื่นๆ ทุกประเภทในตลาด

ทุกครั้งที่เราเข้าสู่วัฏจักร ดูเหมือนว่ามันจะยิ่งใหญ่ขึ้นและมีความ “เป็นมืออาชีพ” มากขึ้นกว่าเดิม และตอนนี้เราอยู่ในยุคที่เราเรียกมันว่า “เป็น-a-บริการ” ยุคด้วยเหตุผลที่ดี เพราะไม่เพียงแต่บริษัทที่ถูกกฎหมายเท่านั้นที่เลือกใช้โมเดลนี้ แต่อาชญากรไซเบอร์ก็นำโมเดลนี้ไปใช้เช่นกัน

ตอนนี้คุณมีบริการทุกประเภทที่สามารถซื้อได้ และส่วนใหญ่อยู่ในเว็บมืดในฟอรัมอาชญากร แต่คุณสามารถหาได้จากเว็บที่ชัดเจนเช่นกัน

เป็ด. คุณได้กล่าวถึง IABs ก่อนหน้านี้: นายหน้าการเข้าถึงเริ่มต้น, โจรที่ไม่สนใจในการปรับใช้แรนซัมแวร์หรือรวบรวม bitcoins; พวกเขาจะปล่อยให้คนอื่น

เป้าหมายของพวกเขาคือหาทางเข้าไป แล้วเสนอให้เช่าหรือขาย

และนั่นเป็นเพียง *หนึ่ง* ของ Naughty Nine “X-as-a-บริการ” ด้านใช่หรือไม่?

ด้วย Naughty Nine ที่มีการแบ่งย่อยมากมาย ฉันเดาว่าปัญหาคือ น่าเศร้าที่ [A] มีพื้นที่มากมายและน่าดึงดูดใจสำหรับทุกคน และ [B] ยิ่งมีชิ้นส่วนมาก ฉันคิดว่าก็ยิ่งซับซ้อนมากขึ้นสำหรับ การบังคับใช้กฎหมาย

ไม่จำเป็นต้องติดตามว่าเกิดอะไรขึ้น แต่เพื่อสะสมหลักฐานให้เพียงพอเพื่อระบุตัว จับกุม และหวังว่าจะเอาผิดผู้กระทำผิดได้ในที่สุด?

จอห์น. ใช่ มันทำให้กระบวนการสืบสวนยากขึ้นมาก เพราะตอนนี้คุณมีชิ้นส่วนที่เคลื่อนไหวได้มากมายและบุคคลที่เกี่ยวข้องกับการโจมตีโดยเฉพาะ… หรืออย่างน้อยก็ช่วยเหลือและสนับสนุนในการโจมตี เราจะบอกว่า; บางทีพวกเขาอาจไม่ได้เกี่ยวข้อง *โดยตรง* แต่พวกเขากำลังช่วยเหลือและสนับสนุนอย่างแน่นอน

ในสมัยก่อนผู้ให้บริการรายเดียวที่ทำแรนซัมแวร์และทำทุกอย่างตั้งแต่การเจาะระบบครั้งแรกจนถึงระยะสิ้นสุดของแรนซัมแวร์ คุณอาจสามารถจับอาชญากรของคุณ คนที่อยู่เบื้องหลังมัน...

…แต่ในกรณีนี้ ตอนนี้คุณต้องจับคน 20 คน!

ในขณะที่ผู้ตรวจสอบเหล่านี้เก่งในสิ่งที่พวกเขาทำ พวกเขารู้ว่าจะต้องดูที่ไหน พวกเขาทำงานอย่างไม่รู้จักเหน็ดเหนื่อยเพื่อพยายามค้นหาคนเหล่านี้ โชคไม่ดีที่ในหลายข้อกล่าวหาที่ฉันได้อ่าน มักลงเอยด้วย OpSec ที่แย่ (แย่ ความปลอดภัยในการปฏิบัติงาน) ที่เปิดเผยบุคคลที่เกี่ยวข้องกับอาชญากรรม

และด้วยโชคเพียงเล็กน้อย ผู้ตรวจสอบก็สามารถดึงเชือกเหล่านั้นและรับเรื่องราวที่เหลือได้

หากทุกคนมีเรื่องราวที่ตรงไปตรงมาและ OpSec ของพวกเขาก็แน่นพอ มันอาจจะยากกว่านี้มาก

เป็ด. บนพื้นฐานของสิ่งที่เราเพิ่งพูดไป – ข้อเท็จจริงที่ว่ามีอาชญากรรมทางไซเบอร์มากขึ้น เกี่ยวข้องกับอาชญากรไซเบอร์มากขึ้น โดยมีทักษะการแบ่งชั้นหรือแบ่งกลุ่มที่กว้างขึ้น…

…โดยคำนึงถึงทั้งหมดนั้น อะไรคือเทคนิคใหม่บนบล็อกที่เราสามารถใช้เพื่อตอบโต้ความกว้างและความลึกที่เพิ่มขึ้นเรื่อย ๆ ของการเข้าถึงของอาชญากร?

จอห์น. สิ่งแรกที่ฉันจะเริ่มต้นไม่จำเป็นต้องเป็นเรื่องใหม่ – ฉันคิดว่าเราได้พูดถึงเรื่องนี้มาระยะหนึ่งแล้ว คุณได้เขียนเกี่ยวกับเรื่องนี้ใน Naked Security มาระยะหนึ่งแล้ว

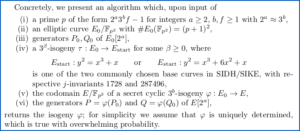

เป็นเรื่องที่ การแข็งตัวของตัวตนโดยเฉพาะอย่างยิ่งการใช้การรับรองความถูกต้องด้วยหลายปัจจัยหากเป็นไปได้

ความจริงที่โชคร้ายก็คือ เมื่อฉันได้อ่านรายงานของเหยื่อจำนวนมากในรายงาน Active Adversary ในช่วงสองสามปีที่ผ่านมา ขาดการตรวจสอบสิทธิ์แบบหลายปัจจัยขั้นพื้นฐานที่ทำให้อาชญากรสามารถเจาะเข้าสู่เครือข่ายได้ค่อนข้างง่าย... เพียงแค่เดินผ่านประตูหน้าพร้อมชุดข้อมูลประจำตัวที่ถูกต้อง

และถึงแม้มันจะไม่ใช่เรื่องใหม่ แต่ฉันคิดว่า เนื่องจากยังไม่ได้รับการยอมรับอย่างเพียงพอ เราจึงต้องไปให้ถึงจุดนั้น

เป็ด. แม้จะต้องพิจารณา 2FA ที่อิงกับ SMS ถ้าในตอนนี้คุณพูดว่า “มันยากเกินไป ฉันจะเลือกรหัสผ่านที่ยาวมาก ไม่มีใครคาดเดาได้เลย”

แต่แน่นอนว่าพวกเขาไม่ต้องเดาใช่ไหม

นายหน้าการเข้าถึงเริ่มต้นมีวิธีที่แตกต่างกัน 20 วิธีในการขโมยและใส่ฐานข้อมูลขนาดเล็กเพื่อขายในภายหลัง

และถ้าคุณไม่มี 2FA เลย นั่นเป็นเส้นทางตรงสำหรับใครก็ตามในภายหลัง...

จอห์น. มิจฉาชีพรายอื่นได้ขอรหัสผ่านของคุณแล้ว และพวกเขาได้มันมาจากที่ไหนสักแห่ง

ตอนนี้เป็นเพียงระยะที่สองของการโจมตี ซึ่งคนอื่นกำลังใช้มันอยู่

นอกเหนือจากนี้ ฉันคิดว่าเราต้องไปให้ถึงจุดที่เราอยู่จริงๆ ตรวจสอบสัญญาณที่น่าสงสัยบนเครือข่ายให้ได้มากที่สุด.

ดังนั้น สำหรับหลายๆ บริษัท สิ่งนี้อาจเป็นไปไม่ได้ หากไม่ยากนัก… เพราะมัน *ยาก*!

การมีความสามารถและความเชี่ยวชาญในการทำเช่นนี้ไม่ได้อยู่ในความสามารถของทุกบริษัท

เป็ด. สิ่งที่คุณพูดถึงตรงนี้ จอห์น ฉันคิดว่าเป็นสิ่งที่ Chester ชอบเรียกว่า “ไม่ใช่การนั่งรอให้การแจ้งเตือนปรากฏขึ้นบนแดชบอร์ดของคุณ เพื่อบอกคุณถึงสิ่งเลวร้ายที่ตอนนี้รู้ว่าได้เกิดขึ้นแล้ว แต่จริงๆ แล้ว *ออกไปหาสิ่งของ* ที่เป็นตัวบ่งชี้ว่าการโจมตีกำลังมา”

กล่าวอีกนัยหนึ่ง ย้อนกลับไปที่สิ่งที่คุณพูดก่อนหน้านี้ ใช้ประโยชน์จาก 14 วันแรกก่อนวันที่ 15 "วันมัธยฐาน" ซึ่งมิจฉาชีพถึงจุดที่พวกเขาพร้อมที่จะปล่อยสิ่งเลวร้ายที่แท้จริง

จอห์น. ใช่ ฉันสามารถให้ตัวอย่างบางส่วนแก่คุณ... ข้อมูลที่สนับสนุนโดยข้อมูลและรายงาน Active Advertisary ซึ่งสำหรับฉันจริง ๆ แล้วสนับสนุนแนวโน้มสำคัญที่เราเห็นในรายงานภัยคุกคาม

และนั่นคือการกรอง [การดึงข้อมูลอย่างผิดกฎหมายจากเครือข่าย]

มีช่วงเวลาระหว่างที่การกรองเกิดขึ้นเมื่อแรนซัมแวร์ถูกปล่อยออกมาบนเครือข่าย

บ่อยครั้งมากในทุกวันนี้ จะมีการกรองข้อมูลบางส่วนที่จะก่อนหน้าแรนซัมแวร์ ดังนั้นจะมีข้อมูลบางส่วนที่ถูกขโมยไป

และจากการค้นพบของเรา เราพบว่ามีค่ามัธยฐานอยู่ที่ 1.85 วัน ดังนั้นคุณจึงมีเวลาอีกเกือบสองวันก่อนที่แรนซัมแวร์จะโจมตี ซึ่งคุณอาจเห็นสัญญาณที่น่าสงสัยเกิดขึ้นบนเซิร์ฟเวอร์ที่ปกติแล้วจะไม่เห็นอะไรมากมาย ของข้อมูลขาออก

ทันใดนั้น "ส่งข้อมูลไปยัง mega.io” [บริการจัดเก็บไฟล์ออนไลน์]… นั่นอาจเป็นตัวบ่งชี้ว่ามีบางอย่างเกิดขึ้นในเครือข่ายของคุณ

นั่นเป็นตัวอย่างของตำแหน่งที่เรามีสัญญาณบนเครือข่าย: ไม่ได้หมายความว่า "กดปุ่มตกใจทันที" แต่เป็นตัวตั้งต้นของเหตุการณ์นั้น

เป็ด. บริษัทเหล่านี้คือบริษัทที่ไม่มีความสามารถในการมองหาสิ่งนั้น หรือไม่เข้าใจว่าการขโมยข้อมูลมีความหมายอย่างไรต่อธุรกิจของพวกเขา ไม่รู้ว่าสิ่งนี้ไม่ควรเกิดขึ้น

จริงๆ แล้ว ท่ามกลางสิ่งอื่นๆ ทั้งหมดที่พวกเขาต้องทำเพื่อให้ไอทีทำงานได้อย่างราบรื่นในบริษัท พวกเขาไม่มีเวลาคิดจริงๆ ว่า “นั่นบอกอะไรเรา มาขุดลึกลงไปอีกสักหน่อย”

จอห์น. ไม่มีใครมอง

ไม่ใช่ว่าพวกเขาประมาทเลินเล่อ… พวกเขาไม่รู้จักมองหาหรือไม่รู้ว่าจะต้องมองหาอะไร

และเหตุการณ์แบบนั้น – และเราเห็นครั้งแล้วครั้งเล่า… มีป้ายบอกทางที่แน่นอนภายในการโจมตีของแรนซัมแวร์ที่เป็นสัญญาณที่มีความเที่ยงตรงสูงซึ่งบอกว่า “มีบางสิ่งที่เลวร้ายเกิดขึ้นในเครือข่ายของคุณ”

และนั่นเป็นเพียงด้านเดียวของสิ่งต่างๆ นั่นคือจุดที่เรามีสัญญาณจริงๆ

แต่ถึงประเด็นของคุณแล้ว ยังมีพื้นที่อื่นๆ ที่เราสามารถใช้ความสามารถของเครื่องมือ XDR ได้ เป็นต้น

เป็ด. ที่ การตรวจจับและการตอบสนองแบบขยาย?

จอห์น. ถูกต้อง.

เป็ด. นั่นไม่ใช่ "โอ้ ดูสิ นั่นมันมัลแวร์ นั่นคือไฟล์ที่ถูกเข้ารหัส มาบล็อกกันเถอะ”

XDR เป็นที่ที่คุณบอกระบบอย่างแข็งขันว่า “ออกไปและบอกฉันว่าฉันได้ติดตั้ง OpenSSL เวอร์ชันใดแล้ว”

จอห์น. เผง

เป็ด. “บอกฉันว่าฉันยังมีเซิร์ฟเวอร์ Exchange ที่ฉันลืมไปหรือเปล่า”… อะไรแบบนั้น?

จอห์น. ใช่.

เราเห็นกิจกรรม ProxyShell มากมายในปีที่แล้ว เมื่อ PoC [การพิสูจน์แนวคิด] เปิดตัวในช่วงกลางเดือนสิงหาคม… และอย่างที่คุณเขียนเกี่ยวกับ Naked Security แม้แต่การใช้แพตช์กับระบบก็ไม่จำเป็นต้องบันทึก คุณ * ถ้าโจรเข้ามาก่อนคุณและ ฝังเปลือก*.

การรักษาความปลอดภัยที่ร้ายแรง: Webshells อธิบายหลังจากการโจมตี HAFNIUM

ดังนั้น จากการตรวจสอบข้อเท็จจริง – ตอนนี้เรารู้แล้วว่า ProxyShell มีอยู่จริง เนื่องจากเราได้เห็นกระดานข่าวแล้ว – เราสามารถค้นหา: [1] การมีอยู่ของแพตช์เหล่านั้นบนเซิร์ฟเวอร์ที่เรารู้จัก; [2] ค้นหาเซิร์ฟเวอร์ที่เราไม่รู้จัก และ [3] (หากเราใช้แพตช์) มองหาสัญญาณของเว็บเชลล์เหล่านั้น

กิจกรรมทั้งหมดนั้นจะทำให้คุณปลอดภัยขึ้นในท้ายที่สุด และอาจทำให้คุณค้นพบว่ามีปัญหาบนเครือข่ายที่คุณต้องโทรหาทีมตอบสนองเหตุการณ์ของคุณ สายโทรเข้า การตอบสนองอย่างรวดเร็วของ Sophos; โทรหาใครก็ตามที่อยู่ตรงนั้นเพื่อช่วยคุณแก้ไขสิ่งเหล่านี้

เพราะในคำย่อทั้งหมดที่เรามีคือ “D”, the การค้นพบ บิตนั่นคือเทคโนโลยี

ตัว “R” ตัว คำตอบ บิตนั่นคือมนุษย์ ... พวกเขาเป็นคนที่ออกไปที่นั่นจริง ๆ และตอบสนองอย่างมาก

มีเครื่องมืออัตโนมัติที่สามารถทำเช่นนี้ได้ แต่จริงๆ แล้วมนุษย์ทำได้ดีกว่ามากในวิธีที่สมบูรณ์กว่าที่เครื่องจักรทำได้

มนุษย์รู้จักสิ่งแวดล้อม มนุษย์สามารถมองเห็นความแตกต่างของสิ่งต่าง ๆ ได้ดีกว่าคอมพิวเตอร์

ดังนั้นเราจึงต้องการทั้งมนุษย์และเครื่องจักรทำงานร่วมกันเพื่อแก้ปัญหาเหล่านี้

เป็ด. ดังนั้น XDR จึงไม่ใช่แค่การตรวจจับและป้องกันภัยคุกคามแบบเดิมๆ ที่ยังมีความสำคัญเท่าๆ กัน

คุณสามารถพูดได้ว่าการค้นหาสิ่งที่ดีที่ควรมีอยู่นั้นพอๆ กัน แต่ไม่ใช่...

…เพราะเป็นการหาของไม่ดีที่ไม่ควรมีอยู่แต่เป็นอยู่

จอห์น. สามารถใช้อีกวิธีหนึ่งได้เช่นกัน ซึ่งก็คือหากคุณกำลังสอบถามที่ดินของคุณ เครือข่ายของคุณ อุปกรณ์ทั้งหมดที่กำลังรายงานการส่งข้อมูลทางไกลกลับมาหาคุณ... และคุณไม่ได้รับคำตอบจากบางรายการ

อาจจะปิดอยู่?

อาจจะไม่ – อาชญากรอาจปิดการป้องกันระบบเหล่านั้น และคุณต้องตรวจสอบเพิ่มเติม

คุณต้องการลดจำนวนสัญญาณรบกวนในระบบเพื่อให้คุณมองเห็นสัญญาณได้ดีขึ้นเล็กน้อย และนั่นคือสิ่งที่การป้องกันจะทำได้

มันจะกำจัดมัลแวร์ขยะที่ลอยต่ำและมีปริมาณมากที่เข้ามาหาเราทุกวัน

หากเราสามารถกำจัดสิ่งนั้นได้และได้สัญญาณที่เสถียรมากขึ้น ฉันคิดว่ามันไม่เพียงช่วยระบบโดยรวมเพราะมีการแจ้งเตือนน้อยลง แต่ยังช่วยให้มนุษย์ค้นหาปัญหาได้เร็วขึ้นด้วย

เป็ด. จอห์น ฉันรู้ทันเรื่องเวลา ฉันจึงอยากถามคุณถึงสิ่งที่สามและสุดท้ายที่ผู้คนอาจไม่ได้ทำ (หรือพวกเขาคิดว่าอาจต้องทำแต่ยังทำไม่เสร็จ)... ในความเห็นของคุณ สิ่งที่ให้ผลดีที่สุดสำหรับความปลอดภัยทางไซเบอร์ของพวกเขา เพื่อเพิ่มความยืดหยุ่นในการต่อต้านอาชญากรรมทางไซเบอร์ให้เร็วที่สุดเท่าที่จะทำได้

จอห์น. สิ่งที่ฉันได้พูดคุยกับลูกค้าและคู่ค้าจำนวนมากคือ: เราอยู่ในโลกนี้ที่ภัยคุกคามมีความซับซ้อนมากขึ้น ปริมาณเพิ่มขึ้น...

…ดังนั้น อย่ากลัวที่จะขอความช่วยเหลือ.

สำหรับฉัน นั่นเป็นคำแนะนำที่เราทุกคนควรคำนึงถึง เพราะเราไม่สามารถทำทั้งหมดได้

คุณทำตัวอย่างก่อนที่เราจะเริ่มบันทึกเกี่ยวกับการโทรหาช่างประปาใช่ไหม

ไม่ใช่ทุกคนที่สามารถทำท่อประปาได้เอง บางคนทำได้ แต่ท้ายที่สุดแล้ว การขอความช่วยเหลือไม่ควรถูกมองว่าเป็นแง่ลบหรือเป็นความล้มเหลว

ควรมองว่าคุณกำลังทำทุกอย่างที่ทำได้เพื่อให้ตัวเองมีความปลอดภัยที่ดี

เป็ด. ใช่ เพราะช่างประปาคนนั้นซ่อมท่อร้อยท่อที่รั่วมาก่อน… และความปลอดภัยในโลกไซเบอร์ก็เป็นเช่นนั้น จริงไหม?

ซึ่งเป็นเหตุผลว่าทำไมบริษัทอย่าง Sophos จึงนำเสนอ การตรวจจับและการตอบสนองที่มีการจัดการ [MDR] ที่คุณสามารถพูดว่า “มาช่วยฉันหน่อย”

ถ้าไม่มีอะไรอื่น มันให้คุณมีอิสระในการทำสิ่งไอทีอื่น ๆ ทั้งหมดที่คุณต้องทำต่อไป… รวมถึงเรื่องความปลอดภัยทางไซเบอร์ในแต่ละวัน การปฏิบัติตามกฎระเบียบ และสิ่งเหล่านั้นทั้งหมด

จอห์น. ความเชี่ยวชาญได้มาจากประสบการณ์ และฉันไม่ต้องการให้ลูกค้าของเราทุกคนและคนอื่นๆ ที่นั่นต้องประสบกับการโจมตีหลายร้อยครั้งต่อวันเพื่อที่จะหาวิธีที่ดีที่สุดในการแก้ไขพวกเขา วิธีที่ดีที่สุดที่จะตอบสนอง

ในขณะที่ภาพรวมของการโจมตีทั้งหมดที่เราเห็นทุกวัน และผู้เชี่ยวชาญที่เรานั่งอยู่บนเก้าอี้เหล่านั้นเพื่อดูข้อมูลนั้น… พวกเขารู้ว่าต้องทำอย่างไรเมื่อเกิดการโจมตี พวกเขารู้ว่าต้องทำอะไร *ก่อน* ชุดจู่โจม

พวกเขาสามารถมองเห็นสัญญาณเหล่านั้นได้

เราจะสามารถช่วยเหลือคุณในด้านเทคนิคของการแก้ไข

เราอาจให้คำแนะนำแก่คุณเกี่ยวกับวิธีเตรียมเครือข่ายของคุณให้พร้อมสำหรับการโจมตีในอนาคต แต่ในขณะเดียวกัน เราก็สามารถระงับอารมณ์บางส่วนจากการตอบกลับได้

ฉันได้พูดคุยกับคนที่เคยผ่านการโจมตีเหล่านี้มาแล้ว และมันบาดใจ เสียความรู้สึก และถ้าคุณมีใครสักคนที่มีประสบการณ์ หัวเย็น ไม่แสดงอารมณ์ ที่สามารถช่วยแนะนำคุณผ่านการตอบสนองนี้ …

…ผลที่ได้จะดีกว่าถ้าคุณวิ่งวุ่นอยู่กับไฟ

แม้ว่าคุณจะมีแผนรับมือ – ซึ่งทุกบริษัทควรทำและควรทดสอบ! – คุณอาจต้องการมีคนอื่นที่สามารถแนะนำคุณผ่านขั้นตอนนั้น และผ่านกระบวนการนั้นร่วมกัน เพื่อว่าท้ายที่สุดแล้ว คุณจะอยู่ในสถานที่ที่คุณมั่นใจว่าธุรกิจของคุณปลอดภัย และคุณยังสามารถ ลดการโจมตีในอนาคต

เป็ด. หลังจากการโจมตีด้วยแรนซัมแวร์ครั้งที่สิบสองของคุณ ฉันคิดว่าคุณน่าจะเก่งพอๆ กับผู้เชี่ยวชาญของเราที่เรียกใช้ "เครื่องย้อนเวลาเครือข่าย" ย้อนกลับ ค้นหาการเปลี่ยนแปลงทั้งหมดที่เกิดขึ้น และแก้ไขทุกอย่าง

แต่คุณคงไม่อยากทนรับการโจมตีจากแรนซัมแวร์สิบเอ็ดครั้งก่อนเพื่อให้ได้ความเชี่ยวชาญระดับนั้น ใช่ไหม?

จอห์น. เผง

เป็ด. จอห์น ขอบคุณมากสำหรับเวลาและความทุ่มเทของคุณ… ไม่ใช่แค่การรู้เกี่ยวกับความปลอดภัยทางไซเบอร์ แต่ช่วยให้ผู้อื่นทำได้ดีด้วย

และไม่ใช่แค่ทำมันให้ดีเท่านั้น แต่ต้องทำ *สิ่งที่ถูกต้อง* ด้วย ดังนั้นเราจะไม่เสียเวลาไปกับการทำสิ่งที่ไม่ช่วยอะไร

มาจบเรื่องกันเถอะ จอห์น โดยคุณบอกทุกคนว่าจะรับรายงานภัยคุกคามได้ที่ไหน เพราะมันน่าอ่านมาก!

จอห์น. ครับเป็ด… ขอบคุณมากที่ให้ผมอยู่ ฉันคิดว่าเป็นการสนทนาที่ดี และยินดีที่ได้ร่วมรายการพอดแคสต์กับคุณอีกครั้ง

และถ้าใครอยากได้สำเนารายงานภัยคุกคามที่เพิ่งสร้างเสร็จใหม่ๆ เป็นของตัวเอง คุณสามารถไปที่:

https://sophos.com/threatreport

เป็ด. [หัวเราะ] ดีและง่าย!

เป็นการอ่านที่ยอดเยี่ยม… อย่านอนไม่หลับหลายคืนเกินไป (มีบางอย่างที่น่ากลัวอยู่ในนั้น) แต่มันจะช่วยให้คุณทำงานได้ดีขึ้น

ขอขอบคุณอีกครั้ง จอห์น สำหรับการก้าวขึ้นมาโดยไม่ทันตั้งตัว

ขอบคุณทุกคนที่รับฟัง และจนกว่าจะถึงครั้งต่อไป...

ทั้งสอง รักษาความปลอดภัย!

[โมเด็มดนตรี]

- blockchain

- เหรียญอัจฉริยะ

- กระเป๋าสตางค์ cryptocurrency

- การแลกเปลี่ยนการเข้ารหัสลับ

- การรักษาความปลอดภัยในโลกไซเบอร์

- อาชญากรไซเบอร์

- cybersecurity

- ภัยคุกคามทางไซเบอร์

- กรมความมั่นคงภายในประเทศ

- กระเป๋าสตางค์ดิจิตอล

- ไฟร์วอลล์

- จอห์น เชอร์

- Kaspersky

- กฎหมายและระเบียบ

- มัลแวร์

- แมคคาฟี

- MDR

- ความปลอดภัยเปล่า

- เน็กซ์บล๊อก

- เพลโต

- เพลโตไอ

- เพลโตดาต้าอินเทลลิเจนซ์

- เกมเพลโต

- เพลโตดาต้า

- เพลโตเกม

- พอดคาสต์

- ความเป็นผู้นำด้านความปลอดภัย

- ภัยคุกคามความปลอดภัย

- เชียร์

- รายงานภัยคุกคาม

- VPN

- ความปลอดภัยของเว็บไซต์

- XDR

- ลมทะเล