ภูมิภาคเป้าหมายและลักษณะการทำงานและรหัสที่ทับซ้อนกัน แนะนำว่าเครื่องมือนี้ถูกใช้โดยกลุ่ม APT ที่มีแนวร่วมในเกาหลีเหนือที่น่าอับอาย

นักวิจัยของ ESET ได้ค้นพบหนึ่งในเพย์โหลดของ โปรแกรมดาวน์โหลด Wslink ที่เราค้นพบในปี 2021 เราตั้งชื่อเพย์โหลด WinorDLL64 ตามชื่อไฟล์ WinorDLL64.dll. Wslink ซึ่งมีชื่อไฟล์ WinorLoaderDLL64.dllเป็นตัวโหลดสำหรับ Windows ไบนารี ซึ่งแตกต่างจากตัวโหลดอื่น ๆ ที่ทำงานเป็นเซิร์ฟเวอร์และเรียกใช้โมดูลที่ได้รับในหน่วยความจำ ตามคำแนะนำ โหลดเดอร์ทำหน้าที่เป็นเครื่องมือในการโหลดเพย์โหลดหรือมัลแวร์จริงเข้าสู่ระบบที่ถูกบุกรุกแล้ว ยังไม่ได้ระบุเวกเตอร์การประนีประนอม Wslink เริ่มต้น

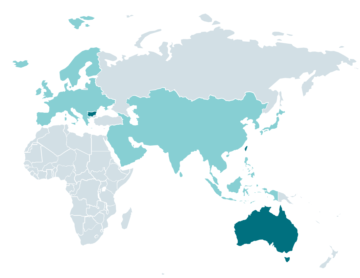

เพย์โหลด Wslink ที่ไม่รู้จักในตอนแรกถูกอัปโหลดไปยัง VirusTotal จากเกาหลีใต้ไม่นานหลังจากเผยแพร่บล็อกโพสต์ของเรา และเป็นไปตามกฎ YARA ของเราตามชื่อเฉพาะของ Wslink WinorDLL64. สำหรับ Wslink ระบบการวัดและส่งข้อมูลทางไกลของ ESET ตรวจพบเพียงไม่กี่รายการเท่านั้น ในยุโรปกลาง อเมริกาเหนือ และตะวันออกกลาง

พื้นที่ WinorDLL64 เพย์โหลดทำหน้าที่เป็นแบ็คดอร์ที่รับข้อมูลระบบจำนวนมากโดยเฉพาะอย่างยิ่ง จัดหาวิธีในการจัดการไฟล์ เช่น การกรอง การเขียนทับ และการลบไฟล์ และดำเนินการคำสั่งเพิ่มเติม ที่น่าสนใจคือมันสื่อสารผ่านการเชื่อมต่อที่สร้างไว้แล้วโดยตัวโหลด Wslink

ในปี 2021 เราไม่พบข้อมูลใด ๆ ที่บ่งชี้ว่า Wslink เป็นเครื่องมือจากผู้คุกคามที่เป็นที่รู้จัก อย่างไรก็ตาม หลังจากวิเคราะห์น้ำหนักบรรทุกอย่างถี่ถ้วนแล้ว เราได้ระบุแหล่งที่มาแล้ว WinorDLL64 ไปยังกลุ่ม Lazarus APT ที่มีความเชื่อมั่นต่ำตามภูมิภาคเป้าหมาย และพฤติกรรมและรหัสที่ทับซ้อนกันกับตัวอย่าง Lazarus ที่รู้จัก

เปิดใช้งานอย่างน้อยตั้งแต่ปี 2009 กลุ่มแนวร่วมเกาหลีเหนือที่น่าอับอายนี้มีหน้าที่รับผิดชอบต่อเหตุการณ์สำคัญเช่นทั้ง แฮ็ค Sony Pictures Entertainment และหลายสิบล้านดอลลาร์ cyberheists ใน 2016ที่ WannaCryptor (aka WannaCry) ระบาดในปี 2017 และประวัติการโจมตีที่ก่อกวนมาอย่างยาวนาน โครงสร้างพื้นฐานสาธารณะและที่สำคัญของเกาหลีใต้ ตั้งแต่อย่างน้อยปี 2011 US-CERT และ FBI เรียกกลุ่มนี้ว่า งูเห่าที่ซ่อนอยู่.

ขึ้นอยู่กับ ความรู้รอบตัว จากกิจกรรมและการดำเนินงานของกลุ่มนี้ เราเชื่อว่าลาซารัสประกอบด้วยทีมขนาดใหญ่ที่มีการจัดการอย่างเป็นระบบ มีการเตรียมพร้อมอย่างดี และประกอบด้วยกลุ่มย่อยหลายกลุ่มที่ใช้ชุดเครื่องมือขนาดใหญ่ ปีที่แล้ว เรา ค้นพบเครื่องมือของลาซารัส ที่ใช้ประโยชน์จาก CVE-2021-21551 ช่องโหว่ที่จะกำหนดเป้าหมายเป็นพนักงานของบริษัทการบินและอวกาศในเนเธอร์แลนด์ และนักข่าวการเมืองในเบลเยียม นี่เป็นการละเมิดช่องโหว่ครั้งแรกที่มีการบันทึกไว้ เมื่อรวมกันแล้ว เครื่องมือและช่องโหว่ดังกล่าวนำไปสู่การตรวจสอบโซลูชันความปลอดภัยทั้งหมดบนเครื่องที่ถูกบุกรุก เรายังให้คำอธิบายที่ครอบคลุมของ โครงสร้างของเครื่องเสมือน ใช้ในตัวอย่างของ Wslink

บล็อกโพสต์นี้อธิบายที่มาของ WinorDLL64 เป็น Lazarus และให้การวิเคราะห์เพย์โหลด

ลิงค์ไปยังลาซารัส

เราได้ค้นพบการทับซ้อนกันทั้งพฤติกรรมและรหัสด้วยตัวอย่าง Lazarus จาก ปฏิบัติการ GhostSecret และ สอดใส่ Bankshot อธิบายโดย McAfee คำอธิบายของการปลูกฝังในบทความทั้ง GhostSecret และ Bankshot มีการทับซ้อนกันในการทำงานกับ WinorDLL64 และเราพบการทับซ้อนของโค้ดในตัวอย่าง ในบล็อกนี้เราจะใช้เฉพาะ FE887FCAB66D7D7F79F05E0266C0649F0114BA7C ตัวอย่างจาก GhostSecret เพื่อเปรียบเทียบกับ WinorDLL64 (1BA443FDE984CEE85EBD4D4FA7EB1263A6F1257F) เว้นแต่จะระบุไว้เป็นอย่างอื่น

รายละเอียดต่อไปนี้สรุปข้อเท็จจริงสนับสนุนสำหรับการระบุแหล่งที่มาที่มีความมั่นใจต่ำของเราต่อลาซารัส:

1. เหยื่อวิทยา

- เพื่อนนักวิจัยจาก AhnLab ยืนยันเหยื่อชาวเกาหลีใต้ของ Wslink ในการวัดระยะไกล ซึ่งเป็นตัวบ่งชี้ที่เกี่ยวข้องเมื่อพิจารณาจากเป้าหมายดั้งเดิมของ Lazarus และเราสังเกตเห็นการโจมตีเพียงไม่กี่ครั้ง

2 มัลแวร์

- ตัวอย่าง GhostSecret ล่าสุดที่รายงานโดย McAfee (FE887FCAB66D7D7F79F05E0266C0649F0114BA7C) คือตั้งแต่เดือนกุมภาพันธ์ 2018; เราพบตัวอย่างแรกของ Wslink ในช่วงปลายปี 2018 และเพื่อนนักวิจัยรายงานการเข้าชมในเดือนสิงหาคม 2018 ซึ่งพวกเขาเปิดเผยหลังจากการเผยแพร่ของเรา ดังนั้นตัวอย่างเหล่านี้จึงถูกพบในช่วงเวลาที่ค่อนข้างสั้น

- พื้นที่ ส่วนหัวที่อุดมด้วย PE ระบุว่าสภาพแวดล้อมการพัฒนาเดียวกันและโครงการที่มีขนาดใกล้เคียงกันถูกใช้ในตัวอย่าง Lazarus อื่น ๆ ที่รู้จัก (เช่น 70DE783E5D48C6FBB576BC494BAF0634BC304FD6; 8EC9219303953396E1CB7105CDB18ED6C568E962). เราพบการทับซ้อนนี้โดยใช้กฎต่อไปนี้ที่ครอบคลุมเฉพาะตัวอย่าง Wslink และ Lazarus ซึ่งเป็นตัวบ่งชี้ที่มีน้ำหนักน้อย เราได้ทดสอบกับ การล่าย้อนหลังของ VirusTotal และคลังไฟล์ภายในของเรา

rich_signature.length == 80 และ

pe.rich_signature.toolid(175, 30319) == 7 และ

pe.rich_signature.toolid(155, 30319) == 1 และ

pe.rich_signature.toolid(158, 30319) == 10 และ

pe.rich_signature.toolid(170, 30319) >= 90 และ

pe.rich_signature.toolid(170, 30319) <= 108

กฎนี้สามารถแปลเป็นสัญกรณ์ต่อไปนี้ซึ่ง VirusTotal สามารถอ่านและใช้งานได้มากขึ้น ซึ่งสามารถดูเวอร์ชันผลิตภัณฑ์และ ID บิลด์ (VS2010 สร้าง 30319) จำนวนและประเภทของไฟล์ต้นฉบับ/ออบเจกต์ที่ใช้ ([LTCG C++] โดยที่ LTCG ย่อมาจาก Link Time Code Generation [ASM], [ ค ]), และจำนวนการส่งออก ([ประสบการณ์]) ในกฎ:

[LTCG C++] VS2010 สร้าง 30319 จำนวน=7

[EXP] VS2010 สร้าง 30319 จำนวน=1

[ASM] VS2010 สร้าง 30319 จำนวน=10

[ C ] VS2010 สร้าง 30319 จำนวนใน [ 90 .. 108 ]

- บทความ GhostSecret อธิบายถึง “ส่วนประกอบการรวบรวมข้อมูลและการติดตั้งรากเทียมที่ไม่ซ้ำใครซึ่งรับฟังพอร์ต 443 สำหรับการเชื่อมต่อเซิร์ฟเวอร์ควบคุมขาเข้า” ซึ่งทำงานเพิ่มเติมในลักษณะของบริการ นี่เป็นคำอธิบายที่ถูกต้องเกี่ยวกับพฤติกรรมของตัวดาวน์โหลด Wslink นอกเหนือจากหมายเลขพอร์ต ซึ่งอาจแตกต่างกันไปตามการกำหนดค่า สรุปแล้ว แม้ว่าการใช้งานจะต่างกัน แต่ทั้งคู่ก็มีจุดประสงค์เดียวกัน

- ตัวโหลดถูกจำลองเสมือนโดย Oreans' Code Virtualizer ซึ่งเป็นตัวป้องกันเชิงพาณิชย์ที่ใช้ มัก โดยลาซารัส

- ตัวโหลดใช้ โมดูลหน่วยความจำ ไลบรารีเพื่อโหลดโมดูลโดยตรงจากหน่วยความจำ ไลบรารีนี้ไม่ได้ถูกใช้โดยมัลแวร์ทั่วไป แต่ค่อนข้างเป็นที่นิยมในหมู่กลุ่มที่มีแนวร่วมในเกาหลีเหนือ เช่น ลาซารัสและคิมซูกี

- รหัสที่ทับซ้อนกันระหว่าง WinorDLL64 และ GhostSecret ที่เราพบระหว่างการวิเคราะห์ ผลลัพธ์และความสำคัญในการระบุแหล่งที่มาแสดงอยู่ในตารางที่ 1

ตารางที่ 1. ความคล้ายคลึงกันระหว่าง WinorDLL64 และ GhostSecret และความสำคัญในการกำหนดแหล่งที่มาของทั้งคู่ว่าเป็นภัยคุกคามเดียวกัน

| ความคล้ายคลึงกันอื่นๆ ระหว่าง WinorDLL64 และ GhostSecret | ส่งผลกระทบ |

|---|---|

| การทับซ้อนของโค้ดในโค้ดที่รับผิดชอบในการรับสถาปัตยกรรมตัวประมวลผล | ต่ำ |

| การทับซ้อนของรหัสในการจัดการไดเร็กทอรีปัจจุบัน | ต่ำ |

| รหัสทับซ้อนกันในการรับรายการกระบวนการ | ต่ำ |

| รหัสทับซ้อนกันในการส่งไฟล์ | ต่ำ |

| พฤติกรรมที่ทับซ้อนกันในกระบวนการลงรายการบัญชี | ต่ำ |

| พฤติกรรมที่ทับซ้อนกันในการจัดการไดเร็กทอรีปัจจุบัน | ต่ำ |

| ลักษณะการทำงานทับซ้อนกันในรายการไฟล์และไดเร็กทอรี | ต่ำ |

| พฤติกรรมที่ทับซ้อนกันในปริมาณรายการ | ต่ำ |

| พฤติกรรมที่ทับซ้อนกันในการอ่าน/เขียนไฟล์ | ต่ำ |

| พฤติกรรมที่ทับซ้อนกันในกระบวนการสร้าง | ต่ำ |

| ลักษณะการทำงานที่สำคัญซ้อนทับกันในการลบไฟล์อย่างปลอดภัย | ต่ำ |

| พฤติกรรมที่สำคัญซ้อนทับกันในการยุติกระบวนการ | ต่ำ |

| พฤติกรรมที่ทับซ้อนกันอย่างมากในการรวบรวมข้อมูลระบบ | ต่ำ |

การทับซ้อนของโค้ดในฟังก์ชันการส่งไฟล์ถูกเน้นไว้ในรูปที่ 2 และรูปที่ 3

การวิเคราะห์ทางเทคนิค

WinorDLL64 ทำหน้าที่เป็นแบ็คดอร์ที่รับข้อมูลระบบจำนวนมาก มีวิธีการจัดการไฟล์ และดำเนินการคำสั่งเพิ่มเติม ที่น่าสนใจคือมันสื่อสารผ่านการเชื่อมต่อ TCP ที่สร้างไว้แล้วโดยตัวโหลดและใช้ฟังก์ชันบางอย่างของตัวโหลด

แบ็คดอร์คือ DLL ที่มีการส่งออกที่ไม่มีชื่อเดียวซึ่งยอมรับพารามิเตอร์หนึ่งตัว ซึ่งเป็นโครงสร้างสำหรับการสื่อสารที่อธิบายไว้แล้วใน โพสต์บล็อกก่อนหน้า. โครงสร้างประกอบด้วยบริบท TLS – ซ็อกเก็ต คีย์ IV – และการโทรกลับสำหรับการส่งและรับข้อความที่เข้ารหัสด้วย AES-CBC 256 บิต ซึ่งเปิดใช้งาน WinorDLL64 เพื่อแลกเปลี่ยนข้อมูลอย่างปลอดภัยกับผู้ให้บริการผ่านการเชื่อมต่อที่สร้างไว้แล้ว

ข้อเท็จจริงต่อไปนี้ทำให้เราเชื่ออย่างมั่นใจว่าห้องสมุดเป็นส่วนหนึ่งของ Wslink:

- โครงสร้างเฉพาะถูกนำมาใช้ทุกที่ในลักษณะที่คาดไว้ เช่น บริบท TLS และพารามิเตอร์ที่มีความหมายอื่นๆ จะถูกจัดเตรียมตามลำดับที่คาดการณ์ไว้เพื่อการเรียกกลับที่ถูกต้อง

- ชื่อของ DLL คือ WinorDLL64.dll และชื่อของ Wslink คือ WinorLoaderDLL64.dll.

WinorDLL64 ยอมรับหลายคำสั่ง รูปที่ 5 แสดงลูปที่รับและจัดการคำสั่ง แต่ละคำสั่งเชื่อมโยงกับ ID เฉพาะและยอมรับการกำหนดค่าที่มีพารามิเตอร์เพิ่มเติม

รายการคำสั่งพร้อมป้ายกำกับของเราอยู่ในรูปที่ 6

ตารางที่ 2 ประกอบด้วยข้อมูลสรุปของคำสั่ง WinorDLL64 ซึ่งแก้ไขแล้ว และหมวดหมู่เก่าอ้างถึงความสัมพันธ์กับฟังก์ชัน GhostSecret ที่บันทึกไว้ก่อนหน้านี้ เราเน้นเฉพาะการเปลี่ยนแปลงที่สำคัญในหมวดหมู่ที่แก้ไข

ตารางที่ 2. ภาพรวมของคำสั่งแบ็คดอร์

| หมวดหมู่ | รหัสคำสั่ง | ฟังก์ชั่น | รายละเอียด |

|---|---|---|---|

| ใหม่ | 0x03 | ดำเนินการคำสั่ง PowerShell | WinorDLL64 สั่งให้ตัวแปล PowerShell ทำงานแบบไม่จำกัดและอ่านคำสั่งจากอินพุตมาตรฐาน หลังจากนั้น แบ็คดอร์จะส่งคำสั่งที่ระบุไปยังล่ามและส่งเอาต์พุตไปยังโอเปอเรเตอร์ |

| 0x09 | บีบอัดและดาวน์โหลดไดเร็กทอรี | WinorDLL64 วนซ้ำซ้ำในไดเร็กทอรีที่ระบุ เนื้อหาของแต่ละไฟล์และไดเร็กทอรีจะถูกบีบอัดแยกจากกันและเขียนไปยังไฟล์ชั่วคราวที่ส่งไปยังผู้ดำเนินการหลังจากนั้น จากนั้นจึงลบออกอย่างปลอดภัย | |

| 0x0D | ยกเลิกการเชื่อมต่อเซสชัน | ตัดการเชื่อมต่อผู้ใช้ที่เข้าสู่ระบบที่ระบุจากเซสชันบริการเดสก์ท็อประยะไกลของผู้ใช้ คำสั่งยังสามารถดำเนินการฟังก์ชันที่แตกต่างกันตามพารามิเตอร์ | |

| 0x0D | รายการเซสชัน | รับรายละเอียดต่าง ๆ เกี่ยวกับเซสชันทั้งหมดบนอุปกรณ์ของเหยื่อและส่งไปยังผู้ดำเนินการ คำสั่งยังสามารถดำเนินการฟังก์ชันที่แตกต่างกันตามพารามิเตอร์ | |

| 0x0E | วัดเวลาในการเชื่อมต่อ | ใช้ Windows API GetTickCount เพื่อวัดเวลาที่ต้องใช้ในการเชื่อมต่อกับโฮสต์ที่ระบุ | |

| แก้ไข | 0x01 | รับข้อมูลระบบ | รับรายละเอียดที่ครอบคลุมเกี่ยวกับระบบของเหยื่อและส่งไปยังผู้ดำเนินการ |

| 0x0A | ลบไฟล์อย่างปลอดภัย | เขียนทับไฟล์ที่ระบุด้วยบล็อกข้อมูลแบบสุ่ม เปลี่ยนชื่อไฟล์แต่ละไฟล์เป็นชื่อแบบสุ่ม และสุดท้ายลบออกทีละไฟล์อย่างปลอดภัย | |

| 0x0C | ฆ่ากระบวนการ | ยุติกระบวนการทั้งหมดที่มีชื่อตรงกับรูปแบบที่ให้มาและ/หรือกับ PID เฉพาะ | |

| เก่า | 0x02/0x0B | สร้างกระบวนการ | สร้างกระบวนการทั้งในฐานะผู้ใช้ปัจจุบันหรือผู้ใช้ที่ระบุ และเลือกที่จะส่งเอาต์พุตไปยังผู้ดำเนินการ |

| 0x05 | ตั้งค่า / รับไดเร็กทอรีปัจจุบัน | พยายามตั้งค่าและรับพาธของไดเร็กทอรีการทำงานปัจจุบัน | |

| 0x06 | ปริมาณรายการ | วนซ้ำไดรฟ์จาก C: ถึง Z: และรับประเภทไดรฟ์และชื่อไดรฟ์ข้อมูล คำสั่งยังสามารถดำเนินการฟังก์ชันที่แตกต่างกันตามพารามิเตอร์ | |

| 0x06 | แสดงรายการไฟล์ในไดเร็กทอรี | วนซ้ำไฟล์ในไดเร็กทอรีที่ระบุและรับข้อมูล เช่น ชื่อ คุณลักษณะ ฯลฯ คำสั่งยังสามารถดำเนินการฟังก์ชันต่างๆ ตามพารามิเตอร์ | |

| 0x07 | เขียนลงไฟล์ | ดาวน์โหลดและผนวกจำนวนข้อมูลที่ระบุเข้ากับไฟล์ที่ระบุ | |

| 0x08 | อ่านจากไฟล์ | ไฟล์ที่ระบุถูกอ่านและส่งไปยังตัวดำเนินการ | |

| 0x0C | กระบวนการรายการ | รับรายละเอียดเกี่ยวกับกระบวนการทำงานทั้งหมดบนอุปกรณ์ของเหยื่อ และส่ง ID ของกระบวนการปัจจุบันเพิ่มเติม |

สรุป

เพย์โหลดของ Wslink มีไว้เพื่อให้วิธีการจัดการไฟล์ ดำเนินการโค้ดเพิ่มเติม และรับข้อมูลที่ครอบคลุมเกี่ยวกับระบบพื้นฐานที่อาจนำไปใช้ประโยชน์ในภายหลังสำหรับการเคลื่อนไหวด้านข้าง เนื่องจากความสนใจเฉพาะในเซสชันเครือข่าย ตัวโหลด Wslink รับฟังพอร์ตที่ระบุในการกำหนดค่าและสามารถให้บริการไคลเอนต์ที่เชื่อมต่อเพิ่มเติม และแม้แต่โหลดเพย์โหลดต่างๆ

WinorDLL64 มีการซ้อนทับกันในสภาพแวดล้อมการพัฒนา พฤติกรรม และโค้ดที่มีตัวอย่าง Lazarus หลายตัวอย่าง ซึ่งบ่งชี้ว่าอาจเป็นเครื่องมือจากคลังแสงขนาดใหญ่ของกลุ่ม APT ที่มีแนวร่วมในเกาหลีเหนือ

ไอโอซี

| SHA-1 | ชื่อการตรวจหา ESET | รายละเอียด |

|---|---|---|

| 1BA443FDE984CEE85EBD4D4FA7EB1263A6F1257F | Win64/Wslink.A | การถ่ายโอนข้อมูลหน่วยความจำของ Wslink payload WinorDll64 ที่ค้นพบ |

เทคนิค MITER ATT&CK

ตารางนี้ถูกสร้างขึ้นโดยใช้ 12 รุ่น ของกรอบ ATT&CK เราจะไม่กล่าวถึงเทคนิคจากตัวโหลดอีกครั้ง เฉพาะส่วนของข้อมูล

| ชั้นเชิง | ID | Name | รายละเอียด |

|---|---|---|---|

| การพัฒนาทรัพยากร | T1587.001 | พัฒนาความสามารถ: มัลแวร์ | WinorDLL64 เป็นเครื่องมือแบบกำหนดเอง |

| การกระทำ | T1059.001 | ล่ามคำสั่งและสคริปต์: PowerShell | WinorDLL64 สามารถเรียกใช้คำสั่ง PowerShell ตามอำเภอใจ |

| T1106 | API ดั้งเดิม | WinorDLL64 สามารถดำเนินการกระบวนการเพิ่มเติมโดยใช้ไฟล์ สร้างกระบวนการW และ CreateProcessAsUserW APIs | |

| การหลบหลีกการป้องกัน | T1134.002 | การจัดการโทเค็นการเข้าถึง: สร้างกระบวนการด้วยโทเค็น | WinorDLL64 สามารถเรียก API ได้ WTSQueryUserToken และ CreateProcessAsUserW เพื่อสร้างกระบวนการภายใต้ผู้ใช้ที่แอบอ้าง |

| T1070.004 | การลบตัวบ่งชี้: การลบไฟล์ | WinorDLL64 สามารถลบไฟล์ตามอำเภอใจได้อย่างปลอดภัย | |

| การค้นพบ | T1087.001 | การค้นพบบัญชี: บัญชีท้องถิ่น | WinorDLL64 สามารถระบุเซสชันและแสดงรายการชื่อผู้ใช้และไคลเอ็นต์ที่เกี่ยวข้อง รวมถึงรายละเอียดอื่นๆ |

| T1087.002 | การค้นพบบัญชี: บัญชีโดเมน | WinorDLL64 สามารถระบุเซสชันและแสดงรายการชื่อโดเมนที่เกี่ยวข้อง ท่ามกลางรายละเอียดอื่นๆ | |

| T1083 | การค้นหาไฟล์และไดเรกทอรี | WinorDLL64 สามารถรับไฟล์และรายการไดเร็กทอรีได้ | |

| T1135 | การค้นพบการแบ่งปันเครือข่าย | WinorDLL64 สามารถค้นพบไดรฟ์เครือข่ายที่ใช้ร่วมกัน | |

| T1057 | การค้นพบกระบวนการ | WinorDLL64 สามารถรวบรวมข้อมูลเกี่ยวกับกระบวนการที่กำลังทำงานอยู่ | |

| T1012 | รีจิสทรีแบบสอบถาม | WinorDLL64 สามารถค้นหารีจิสทรีของ Windows เพื่อรวบรวมข้อมูลระบบ | |

| T1082 | การค้นพบข้อมูลระบบ | WinorDLL64 สามารถรับข้อมูล เช่น ชื่อคอมพิวเตอร์, OS และเวอร์ชันเซอร์วิสแพ็คล่าสุด, สถาปัตยกรรมตัวประมวลผล, ชื่อตัวประมวลผล และจำนวนพื้นที่ว่างบนไดรฟ์คงที่ | |

| T1614 | การค้นหาตำแหน่งระบบ | WinorDLL64 สามารถรับชื่อประเทศเริ่มต้นของเหยื่อโดยใช้ รับ LocaleInfoW API | |

| T1614.001 | การค้นหาตำแหน่งระบบ: การค้นหาภาษาของระบบ | WinorDLL64 สามารถรับภาษาเริ่มต้นของเหยื่อได้โดยใช้ รับ LocaleInfoW API | |

| T1016 | การค้นพบการกำหนดค่าเครือข่ายระบบ | WinorDLL64 สามารถระบุข้อมูลอะแดปเตอร์เครือข่าย | |

| T1049 | การค้นพบการเชื่อมต่อเครือข่ายระบบ | WinorDLL64 สามารถรวบรวมรายการพอร์ตการฟัง | |

| T1033 | เจ้าของระบบ/การค้นพบผู้ใช้ | WinorDLL64 สามารถระบุเซสชันและรายชื่อผู้ใช้ โดเมน และชื่อไคลเอ็นต์ที่เกี่ยวข้อง รวมถึงรายละเอียดอื่นๆ | |

| ชุด | T1560.002 | เก็บข้อมูลที่เก็บถาวร: เก็บถาวรผ่านห้องสมุด | WinorDLL64 สามารถบีบอัดและแยกไฟล์ไดเร็กทอรีโดยใช้ไฟล์ ด่วน ห้องสมุด. |

| T1005 | ข้อมูลจาก Local System | WinorDLL64 สามารถรวบรวมข้อมูลบนอุปกรณ์ของเหยื่อได้ | |

| ส่งผลกระทบ | T1531 | การกำจัดการเข้าถึงบัญชี | WinorDLL64 สามารถยกเลิกการเชื่อมต่อผู้ใช้ที่เข้าสู่ระบบจากเซสชันที่ระบุ |

- เนื้อหาที่ขับเคลื่อนด้วย SEO และการเผยแพร่ประชาสัมพันธ์ รับการขยายวันนี้

- เพลโตบล็อคเชน Web3 Metaverse ข่าวกรอง ขยายความรู้. เข้าถึงได้ที่นี่.

- ที่มา: https://www.welivesecurity.com/2023/02/23/winordll64-backdoor-vast-lazarus-arsenal/

- 1

- 10

- 2011

- 2017

- 2018

- 2021

- 7

- 9

- a

- เกี่ยวกับเรา

- การล่วงละเมิด

- ยอมรับ

- เข้า

- ถูกต้อง

- ได้รับ

- ซื้อกิจการ

- กิจกรรม

- เพิ่มเติม

- นอกจากนี้

- ความได้เปรียบ

- การบินและอวกาศ

- หลังจาก

- กับ

- ชิด

- ทั้งหมด

- แล้ว

- สหรัฐอเมริกา

- ในหมู่

- จำนวน

- การวิเคราะห์

- และ

- ที่คาดว่าจะ

- นอกเหนือ

- API

- APIs

- APT

- สถาปัตยกรรม

- เอกสารเก่า

- คลังแสง

- บทความ

- บทความ

- ที่เกี่ยวข้อง

- การโจมตี

- แอตทริบิวต์

- สิงหาคม

- กลับ

- ประตูหลัง

- ตาม

- เบลเยียม

- เชื่อ

- ระหว่าง

- ปิดกั้น

- ขอบเขต

- สร้าง

- สร้าง

- C + +

- โทรศัพท์

- ความสามารถในการ

- หมวดหมู่

- หมวดหมู่

- ส่วนกลาง

- ยุโรปกลาง

- CGI

- การเปลี่ยนแปลง

- ซีไอเอสเอ

- ไคลเอนต์

- ลูกค้า

- รหัส

- รวบรวม

- การเก็บรวบรวม

- การผสมผสาน

- เชิงพาณิชย์

- อย่างธรรมดา

- การสื่อสาร

- บริษัท

- การเปรียบเทียบ

- ส่วนประกอบ

- ครอบคลุม

- การประนีประนอม

- ที่ถูกบุกรุก

- คอมพิวเตอร์

- ความมั่นใจ

- องค์ประกอบ

- ยืนยัน

- เชื่อมต่อ

- การเชื่อมต่อ

- การเชื่อมต่อ

- การเชื่อมต่อ

- พิจารณา

- มี

- เนื้อหา

- ควบคุม

- ประเทศ

- หน้าปก

- สร้าง

- การสร้าง

- วิกฤติ

- ปัจจุบัน

- ประเพณี

- ข้อมูล

- ทุ่มเท

- ค่าเริ่มต้น

- อธิบาย

- ลักษณะ

- เดสก์ท็อป

- รายละเอียด

- พัฒนาการ

- เครื่อง

- DID

- ต่าง

- โดยตรง

- ไดเรกทอรี

- ค้นพบ

- ค้นพบ

- การค้นพบ

- แสดง

- ซึ่งทำให้ยุ่ง

- โดเมน

- ชื่อโดเมน

- ดาวน์โหลด

- ขับรถ

- กอง

- ในระหว่าง

- แต่ละ

- ตะวันออก

- ทั้ง

- ลูกจ้าง

- ทำให้สามารถ

- ที่มีการเข้ารหัส

- ความบันเทิง

- สิ่งแวดล้อม

- ที่จัดตั้งขึ้น

- ฯลฯ

- ยุโรป

- แม้

- ตลาดแลกเปลี่ยน

- ดำเนินการ

- รัน

- การปฏิบัติ

- ที่คาดหวัง

- อธิบาย

- ส่งออก

- การส่งออก

- กว้างขวาง

- เอฟบีไอ

- กุมภาพันธ์

- มนุษย์

- สองสาม

- รูป

- เนื้อไม่มีมัน

- ไฟล์

- ในที่สุด

- หา

- ชื่อจริง

- การแก้ไข

- ดังต่อไปนี้

- พบ

- กรอบ

- ราคาเริ่มต้นที่

- ฟังก์ชั่น

- ฟังก์ชั่น

- ต่อไป

- รุ่น

- ได้รับ

- ได้รับ

- บัญชีกลุ่ม

- กลุ่ม

- จัดการ

- จุดสูง

- ประวัติดี

- เน้น

- ไฮไลต์

- ประวัติ

- ตี

- ฮิต

- เจ้าภาพ

- อย่างไรก็ตาม

- HTTPS

- ระบุ

- การดำเนินงาน

- in

- แสดง

- บ่งชี้ว่า

- ตัวบ่งชี้

- น่าอับอาย

- ข้อมูล

- แรกเริ่ม

- ในขั้นต้น

- อินพุต

- Intelligence

- อยากเรียนรู้

- ภายใน

- IT

- นักข่าว

- คีย์

- ที่รู้จักกัน

- เกาหลี

- เกาหลี

- ป้ายกำกับ

- ภาษา

- ใหญ่

- ชื่อสกุล

- ปีที่แล้ว

- ปลาย

- ล่าสุด

- ลาซารัส

- นำ

- นำ

- ความยาว

- ห้องสมุด

- LINK

- รายการ

- จดทะเบียน

- การฟัง

- รายการ

- รายชื่อ

- โหลด

- loader

- ในประเทศ

- ที่ตั้ง

- นาน

- ต่ำ

- เครื่อง

- ทำ

- หลัก

- มัลแวร์

- การจัดการ

- การจับคู่

- ความกว้างสูงสุด

- แมคคาฟี

- มีความหมาย

- วิธี

- วัด

- หน่วยความจำ

- ข้อความ

- กลาง

- ตะวันออกกลาง

- อาจ

- การแก้ไข

- โมดูล

- การตรวจสอบ

- ข้อมูลเพิ่มเติม

- มากที่สุด

- การเคลื่อนไหว

- ชื่อ

- ที่มีชื่อ

- ชื่อ

- เนเธอร์แลนด์

- เครือข่าย

- ทางทิศเหนือ

- อเมริกาเหนือ

- ยวด

- จำนวน

- ได้รับ

- การได้รับ

- เสนอ

- เก่า

- ONE

- การดำเนินการ

- ผู้ประกอบการ

- ใบสั่ง

- Organized

- OS

- อื่นๆ

- มิฉะนั้น

- การระบาดของโรค

- ภาพรวม

- ห่อ

- พารามิเตอร์

- พารามิเตอร์

- ส่วนหนึ่ง

- ผ่าน

- เส้นทาง

- แบบแผน

- ดำเนินการ

- ระยะเวลา

- ภาพ

- เพลโต

- เพลโตดาต้าอินเทลลิเจนซ์

- เพลโตดาต้า

- ทางการเมือง

- ยอดนิยม

- พอร์ต

- PowerShell

- เตรียม

- ก่อนหน้านี้

- ส่วนตัว

- กระบวนการ

- กระบวนการ

- หน่วยประมวลผล

- ผลิตภัณฑ์

- โครงการ

- ให้

- ให้

- การให้

- สาธารณะ

- สิ่งพิมพ์

- วัตถุประสงค์

- สุ่ม

- อ่าน

- ที่ได้รับ

- ที่ได้รับ

- การได้รับ

- บันทึก

- เกี่ยวกับ

- ภูมิภาค

- รีจิสทรี

- ความสัมพันธ์

- สัมพัทธ์

- ตรงประเด็น

- รีโมท

- การกำจัด

- เอาออก

- ลบออก

- ลบ

- รายงาน

- รายงาน

- จำเป็นต้องใช้

- การวิจัย

- นักวิจัย

- นักวิจัย

- รับผิดชอบ

- ผลสอบ

- รวย

- กฎ

- กฎระเบียบ

- วิ่ง

- วิ่ง

- เดียวกัน

- ปลอดภัย

- อย่างปลอดภัย

- ความปลอดภัย

- การส่ง

- แยกต่างหาก

- ให้บริการ

- ให้บริการอาหาร

- บริการ

- บริการ

- เซสชั่น

- ครั้ง ราคา

- ชุด

- หลาย

- Share

- ที่ใช้ร่วมกัน

- สั้น

- ในไม่ช้า

- ความสำคัญ

- สำคัญ

- คล้ายคลึงกัน

- ความคล้ายคลึงกัน

- ตั้งแต่

- เดียว

- ขนาด

- โซลูชัน

- บาง

- ภาคใต้

- เกาหลีใต้

- เกาหลีใต้

- ช่องว่าง

- โดยเฉพาะ

- ที่ระบุไว้

- มาตรฐาน

- ยืน

- ระบุ

- โครงสร้าง

- ต่อจากนั้น

- อย่างเช่น

- ชี้ให้เห็นถึง

- สรุป

- สรุป

- ที่จัดมา

- ที่สนับสนุน

- ระบบ

- ตาราง

- เป้า

- เป้าหมาย

- เป้าหมาย

- ทีม

- เทคนิค

- ชั่วคราว

- พื้นที่

- เนเธอร์แลนด์

- ของพวกเขา

- การคุกคาม

- เวลา

- ไปยัง

- โทเค็น

- เครื่องมือ

- แบบดั้งเดิม

- ภายใต้

- พื้นฐาน

- เป็นเอกลักษณ์

- ไม่มีชื่อ

- อัปโหลด

- us

- ใช้

- ผู้ใช้งาน

- นำไปใช้

- ต่างๆ

- กว้างใหญ่

- รุ่น

- ผ่านทาง

- เหยื่อ

- ผู้ที่ตกเป็นเหยื่อ

- เสมือน

- การสร้างภาพ

- ปริมาณ

- ความอ่อนแอ

- น้ำหนัก

- ที่

- กว้าง

- จะ

- หน้าต่าง

- การใช้ถ้อยคำ

- การทำงาน

- จะ

- เขียน

- ปี

- ลมทะเล