ESET araştırmacıları, ScarCruft APT grubunun cephaneliğini genişleten sofistike bir arka kapı olan Dolphin'i ortaya çıkardı

ESET araştırmacıları, ScarCruft APT grubu tarafından kullanılan, daha önce bildirilmemiş bir arka kapıyı analiz ettiler. Dolphin adını verdiğimiz arka kapı, sürücüleri ve taşınabilir cihazları izleme ve ilgili dosyaları dışarı sızdırma, keylogging ve ekran görüntüleri alma ve tarayıcılardan kimlik bilgilerini çalma dahil olmak üzere çok çeşitli casusluk yeteneklerine sahiptir. İşlevselliği, daha az gelişmiş kötü amaçlı yazılım kullanılarak ilk güvenlik ihlalinden sonra arka kapının konuşlandırıldığı seçili hedefler için ayrılmıştır. Diğer ScarCruft araçlarıyla uyumlu olarak Dolphin, C&C iletişimi için bulut depolama hizmetlerini, özellikle Google Drive'ı kötüye kullanır.

Araştırmamız sırasında, arka kapının sürekli geliştirildiğini ve kötü amaçlı yazılım yazarlarının tespitten kaçma girişimlerini gördük. Analiz ettiğimiz önceki Dolphin sürümlerinin dikkate değer bir özelliği, büyük olasılıkla kurbanların e-posta gelen kutularına erişimi sürdürmek için kurbanların oturum açmış Google ve Gmail hesaplarının ayarlarını değiştirerek güvenliklerini düşürme yeteneğiydi.

Bu blog gönderisinde, Dolphin arka kapısının teknik bir analizini sağlıyor ve bunun daha önce belgelenmiş ScarCruft etkinliğiyle olan bağlantısını açıklıyoruz. ScarCruft'un araç setine bu yeni eklemeyle ilgili bulgularımızı toplantıda sunacağız. AVAR 2022 konferans.

- ESET araştırmacıları, ScarCruft APT grubu tarafından kullanılan, daha önce bildirilmemiş bir arka kapı olan Dolphin'i analiz etti.

- Dolphin yalnızca seçili hedeflere konuşlandırılır; güvenliği ihlal edilmiş sistemlerin sürücülerinde ilginç dosyalar arar ve bunları Google Drive'a sızdırır.

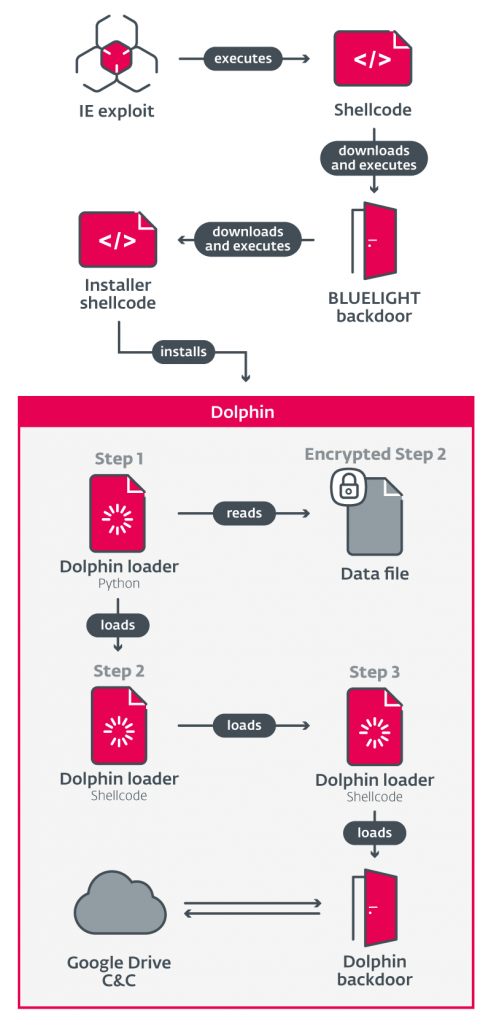

- Arka kapı, 2021'in başlarında bir Güney Kore çevrimiçi gazetesine yönelik bir su kuyusu saldırısı, bir Internet Explorer istismarı ve BLUELIGHT adlı başka bir ScarCruft arka kapısını içeren çok aşamalı bir saldırının son yükü olarak kullanıldı.

- Nisan 2021'de Dolphin'in ilk keşfinden bu yana, ESET araştırmacıları, arka kapının, tehdit aktörlerinin arka kapının yeteneklerini geliştirdiği ve tespit edilmekten kaçma girişimleri yaptığı birden fazla versiyonunu gözlemledi.

- Analiz ettiğimiz önceki Dolphin sürümlerinin dikkate değer bir özelliği, kurbanların oturum açmış Google ve Gmail hesaplarının ayarlarını güvenliklerini azaltmak için değiştirebilme yeteneğidir.

ScarCruft profili

APT37 veya Reaper olarak da bilinen ScarCruft, en az 2012'den beri faaliyet gösteren bir casusluk grubudur. Öncelikle Güney Kore'ye odaklanır, ancak diğer Asya ülkeleri de hedef alınmıştır. ScarCruft, esas olarak hükümet ve askeri kuruluşlarla ve Kuzey Kore'nin çıkarlarıyla bağlantılı çeşitli sektörlerdeki şirketlerle ilgileniyor gibi görünüyor.

yunusa genel bakış

2021'de ScarCruft, Kuzey Kore'ye odaklanan bir Güney Kore çevrimiçi gazetesine bir su kuyusu saldırısı düzenledi. Saldırı, bir Internet Explorer istismarı ve BLUELIGHT adlı bir arka kapıya yol açan kabuk kodu da dahil olmak üzere birden fazla bileşenden oluşuyordu. Seslilik ve Kaspersky.

Bu raporlarda, BLUELIGHT arka kapısı, saldırının son yükü olarak tanımlandı. Ancak saldırıyı analiz ederken, ESET telemetrisi aracılığıyla, BLUELIGHT yoluyla seçilen kurbanlara konuşlandırılan ikinci, daha gelişmiş bir arka kapı keşfettik. Yürütülebilir dosyada bulunan bir PDB yolunu temel alarak bu arka kapı Dolphin adını verdik.

BLUELIGHT arka kapısı, istismardan sonra güvenliği ihlal edilmiş makinenin temel keşif ve değerlendirmesini gerçekleştirirken, Dolphin daha karmaşıktır ve yalnızca seçilen kurbanlara karşı manuel olarak konuşlandırılır. Her iki arka kapı da bir komutta belirtilen bir yoldan dosya sızdırma yeteneğine sahiptir, ancak Dolphin ayrıca aktif olarak sürücüleri arar ve ScarCruft'un ilgilendiği uzantılara sahip dosyaları otomatik olarak sızdırır.

Şekil 1, Dolphin arka kapısının yürütülmesine yol açan saldırı bileşenlerine genel bir bakış sağlar.

yunus analizi

Dolphin bileşenlerinin ve bunların yeteneklerinin analizi aşağıdaki bölümde verilmektedir.

Analiz, arka kapının bulduğumuz ilk sürümü olan 1.9'a (kodda bulunan bir diziye dayalı olarak) dayalıdır ve daha yeni sürümlerdeki değişiklikler hakkında ek bilgiler içerir. Sürüm değişikliklerinin özet bir açıklaması şu adreste bulunabilir: yunus evrimi Bölüm.

yunus yükleyici

İzleyen bölümlerde, analiz edilen saldırı senaryosunda Dolphin arka kapısının yürütülmesinden sorumlu yükleyici ve yükleyici bileşenleri açıklanmaktadır.

Bu yükleyicinin ve dağıtılan yükleyicinin Dolphin'e özel olmadığını ve daha önce diğer ScarCruft kötü amaçlı yazılımlarıyla birlikte kullanıldığının görüldüğünü belirtmekte fayda var.

Yükleyici kabuk kodu şu ana hedefleri takip eder:

- Bir Python yorumlayıcısı indirin ve dağıtın

- Yükü ile bir yükleme zinciri oluşturun ve devreye alın

- Yükleme zincirinin sürekliliğini sağlayın

Yükleyici, meşru bir Python 2.7 yorumlayıcısı içeren OneDrive'dan bir CAB dosyası indirir. CAB ambalajından çıkarılmıştır % APPDATA%ve mimariye bağlı olarak yorumlayıcı aşağıdaki dizinlerden birinde bulunur:

- %appdata%Python27(32)

- %appdata%Python27(64)

Yükleyici, yükleme zinciri bileşenleri için iki dosya yolu oluşturur. ve , biçimi ile .

rastgele seçilir

- %PROGRAM VERİSİ%

- %HALKA AÇIK%

- %APPDATA%Microsoft

- %APPDATA%MicrosoftWindows

- % YEREL APPDATA%

- %LOCALAPPDATA% Microsoft

- %LOCALAPPDATA%MicrosoftWindows

ve mevcut dosya adlarından (uzantısı olmadan) rastgele seçilir. %windir%inf*.inf ve %windir%system32*.dll.

Loader'ın 1. Adımını oluşturmak için rastgele oluşturulmuş adlarla (değişkenler, işlev) doldurulmuş bir kod şablonu kullanır. Oluşturulan örnekle şablon Şekil 2'de gösterilmiştir.

Komut dosyası daha sonra yazılır .

Yük de dahil olmak üzere yükleme zincirinin geri kalanını içeren Adım 2 (yükleyiciye gömülü), geçerli zamandan türetilen ve şuraya yazılan bir baytlık bir XOR anahtarıyla şifrelenir: .

Yükleme zincirinin başlangıcını sürdürmek için, yükleyici bir Run kayıt defteri değeri ayarlar:

HKCUSoftwareMicrosoftWindowsCurrentVersionRun”%appdata%Python27({32|64})pythonw.exe” “” “”

The eşleşen mevcut dosya adlarından rastgele seçilir %WINDIR%inf*.inf, atma inf eklenti.

Kurulumdan sonra yükleme zincirini başlatmak için tek seferlik zamanlanmış bir görev oluşturur.

yunus yükleyici

Dolphin yükleyici, bir Python betiği ve kabuk kodundan oluşur.

Adım 1, Python betiği, belirtilen bir dosyayı okur, içeriğinin XOR şifresini çözer ve ortaya çıkan kabuk kodunu yürütür.

Adım 2, kabuk kodu, bir ana bilgisayar işlemi oluşturur (rastgele CLI yürütülebilir %WINDIR%System32*.exe), XOR, kendi içinde taşınan diğer kabuk kodunun şifresini çözer ve onu oluşturulan sürece enjekte eder.

Adım 3, başka bir kabuk kodu, XOR, katıştırılmış bir PE dosyasının (Dolphin arka kapısı) şifresini çözer ve onu özel bir PE yükleyici kullanarak yükler ve yürütür.

yunus arka kapı

Dolphin, bilgileri toplayan ve operatörleri tarafından verilen komutları yürüten bir arka kapıdır. Arka kapı, C++ ile yazılmış normal bir Windows yürütülebilir dosyasıdır. C&C sunucusu olarak kullanılan Google Drive bulut depolaması ile iletişim kurar.

Yürütülebilir dosyada bulunan bir PDB yolunu temel alarak arka kapı Dolphin adını verdik:

D:GeliştirmeARKA KAPIDolphinx64ReleaseDolphin.pdb

Sebat

Arka kapı, yükleyicidekiyle aynı şekilde, bir kayıt Çalıştırma değeri aracılığıyla sistem her başlatıldığında yükleyicinin Adım 1'inin çalıştırıldığından emin olarak periyodik olarak kontrol eder ve kendi kalıcılığını oluşturur:

HKCUSoftwareMicrosoftWindowsCurrentVersionRun”%appdata%Python27({32|64})pythonw.exe” “” “”

Uygulama Alanı

Bilgisayar ve arka kapı hakkında aşağıdaki temel bilgiler toplanır:

- Geçerli arka kapı yapılandırması

- Kullanıcı Adı

- bilgisayar adı

- Yerel ve harici IP adresi

- Kurulu güvenlik ürünlerinin listesi

- RAM boyutu ve kullanımı

- Hata ayıklayıcı ve diğer inceleme araçları (Wireshark gibi) için yapılan kontrolün sonucu

- OS sürümü

- Şimdiki zaman

- Kötü amaçlı yazılım sürümü

Dolphin, operatörleri tarafından verilen komutları Google Drive depolama alanından indirir ve yürütür. Yürütmeden sonra, komutların çıktısı karşıya yüklenir. Dolphin'in yeteneklerinin çoğu komutlarla kontrol edilir.

En alakalı yetenekler aşağıda açıklanmıştır.

Dosya hırsızlığı

Varsayılan olarak, Dolphin sabit olmayan tüm sürücüleri (USB'ler) arar, dizin listeleri oluşturur ve dosyaları uzantıya göre sızdırır. Bu arama, özel komutlar aracılığıyla sabit sürücülere (HDD'ler) kadar genişletilebilir.

Medyaya, belgelere, e-postalara ve sertifikalara özel aşağıdaki ilgili dosya uzantıları varsayılan yapılandırmada belirtilmiştir:

jpg, doc, xls, ppt, hwp, url, csv, pdf, show, hücre, eml, odt, rtf, nxl, amr, 3gp, m4a, txt, msg, anahtar, der, cer, docx, xlsx, pptx, pfx, mp3

Bu otomatik aramanın yanı sıra, belirli dosyalar da çıkarılabilir.

Daha yeni sürümlerde, varsayılan arama sabit sürücülere genişletildi. Belirli dosyaları alma komutu, tamamlanana kadar yapılandırmada önbelleğe alınarak/depolanarak iyileştirildi.

Taşınabilir aletler

Dolphin, Windows Portable Device (WPD) API'sini kullanarak normal sürücüler arasında akıllı telefonlar gibi taşınabilir aygıtları da arar. Dizin listeleri oluşturur ve dosyaları dışarı sızdırır. Bu işlevsellik, bulduğumuz ilk sürümde birkaç nedenden dolayı geliştiriliyor gibi görünüyordu:

- Büyük olasılıkla kurbanın bilgisayarında bulunmayan bir kullanıcı adıyla sabit kodlanmış bir yola güvenmek

- Eksik değişken başlatma - bazı değişkenlerin sıfır olarak başlatıldığı veya başlatılmadan işaretçiler olarak başvurusunun kaldırıldığı varsayılır

- Eksik uzantı filtreleme

Kod, büyük ölçüde Microsoft'un Portable Devices COM API'sine dayanmaktadır. kod örneği.

Operatörler, otomatik aramanın yanı sıra, taşınabilir cihazlardan çıkarılacak dosyaları ayrı ayrı belirleyebilir.

Daha yeni sürümlerde, bu yetenek, uzantı filtreleme eklenerek tamamlandı ve geliştirildi. Bilinmeyen nedenlerle, taşınabilir aygıtlardan belirli dosyaları alma komutu kaldırıldı.

Keylogging ve ekran görüntüleri

Dolphin, yapılandırmasında belirtilen alt dizileri içeren başlıklara sahip pencereler için tuş vuruşlarını günlüğe kaydeder. varsayılanlar krom ve interneti keşfetmek (aynen). Bu, aracılığıyla yapılır GetAsyncKeyState Tuş vuruşlarının pencere adı ve geçerli saatle birlikte günlüğe kaydedildiği API. Ekran görüntüleri ayrıca yapılandırılabilir bir aralıkta alınır; varsayılan, her 30 saniyede birdir.

Ekran görüntüleri ve keylogging varsayılan olarak etkindir ve bir komut aracılığıyla değiştirilebilir.

Kabuk kodu

Dolphin, yürütme için kabuk kodu alabilir. Kabuk kodu, kayıt defterinde aşağıdaki anahtarlardan birinin altında saklanır:

- HKCUSoftwareMicrosoftWindowsCurrentVersionTemalarKlasik

- HKCUYazılımMicrosoftOneDriveGüncelleme

- HKCUYazılımMicrosoftWindowsCurrentVersionİnternet AyarlarıHttpsYazılımMicrosoftInternet ExplorerZone (bir olarak iki alt anahtar, muhtemelen bir kodlama hatası)

Yerel olarak veya oluşturulan ve enjekte edilen belirli bir ayrı işlemde yürütülebilir.

Daha yeni sürümlerde, kabuk kodu kayıt defteri yerine dosyalarda saklanır ve depolanan kabuk kodu Dolphin'in başlangıcında yüklenir ve yürütülür, bu sürüm 1.9'da (analiz ettiğimiz orijinal sürüm) durum böyle değildi.

Kabuk komutları

Dolphin, kabuk komutlarını yürütebilir; bu, aracılığıyla yapılır açmak API ve çıktıları alınır.

Kimlik bilgilerini çalmak

Dolphin, tarayıcılardan kimlik bilgilerini kaydedilmiş şifreler ve tanımlama bilgileri biçiminde alabilir. Aşağıdaki tarayıcılar desteklenir:

- krom

- kenar

- Internet Explorer

2.2 sürümünde, muhtemelen tespit edilmekten kaçınmak için bu yetenek kaldırıldı. Daha sonra 3.0 sürümünde, ancak farklı bir biçimde geri yüklendi. Artık C&C'den kabuk kodu biçiminde dinamik olarak alınmaktadır.

Google hesabı

Dolphin'in komutlarından bir diğeri, o anda oturum açmış olan Google hesabının ayarlarını değiştirerek güvenliğini varsayılan ayarlara göre düşürür. Oturum açmış hesabın mevcut tanımlama bilgisini tarayıcıdan çalar ve ayarları değiştiren istekler oluşturur.

İlk olarak, aşağıdakilere bir HTTP POST isteği göndererek IMAP protokolü aracılığıyla Gmail'e erişim sağlar:

- https://mail.google.com/mail/u/0/?ik=&at=&view=up&act=prefs

Ardından, bir HTTP POST aracılığıyla belgelenmemiş bir RPC isteği göndererek "daha az güvenli uygulama erişimini" etkinleştirir:

- https://myaccount.google.com/_/AccountSettingsUi/data/batchexecute

Bu değişikliklere arka kapıda "gök gürültüsü erişimi" adı verilir ve muhtemelen Thunderbird e-posta istemcisine atıfta bulunur. Kurbanlarının gelen kutularına IMAP aracılığıyla üçüncü taraf bir istemciyle erişmek, muhtemelen ScarCruft operatörlerinin kimlik bilgilerini çaldıktan sonra kurbanların e-postalarına erişimi sürdürmelerine yardımcı olur; bu, Google'ın şüpheli giriş denemelerini tespit etmesi nedeniyle kendi başlarına yeterli olmayabilir.

Bu özellik, arka kapının 1.9 ve 2.0 sürümlerinde bulundu; 2.2 veya 3.0 sürümlerinde mevcut değildir.

Veri hazırlama

Dolphin, verileri yüklemeden önce şifreli ZIP arşivlerinde hazırlayarak Google Drive depolama alanına aktarır. Arka kapı, aynı dosyanın birden çok kez yüklenmesini önlemek için MD5 karmaları biçiminde bir dosya listesi de tutar. Bu liste özel bir komutla sıfırlanabilir.

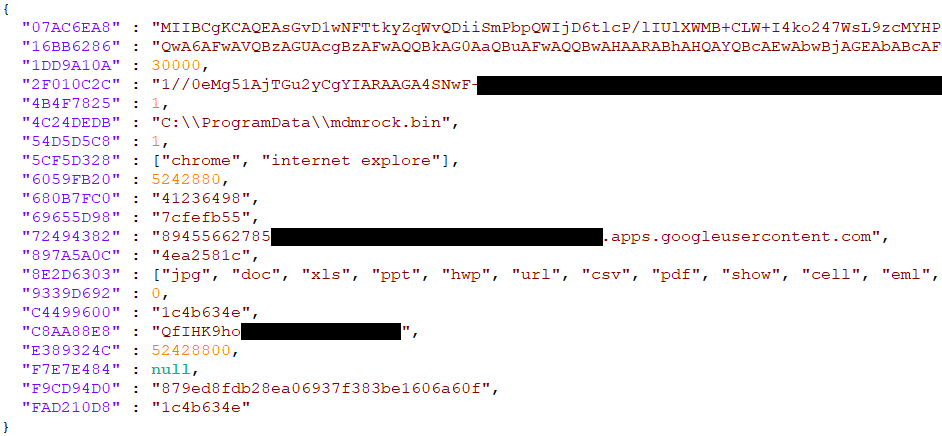

yapılandırma

Arka kapı, ilk çalıştırmada kalıcı olan ve sonraki çalıştırmalarda yüklenen bir başlangıç varsayılan yapılandırması içerir. Dosyada saklanır %ProgramData%.inf, Burada eşleşen mevcut dosya adlarından rastgele seçilir %windir%inf*.inf. İçerik, dosyanın başında saklanan rastgele 16 baytlık anahtarlar ve IV'ler ile AES CBC kullanılarak şifrelenir. Yapılandırma, hash benzeri anahtarlarla JSON biçimini kullanır. Şifresi çözülmüş bir yapılandırma örneği Şekil 3'te gösterilmiştir.

Yapılandırma, komutlar aracılığıyla değiştirilebilir. Diğerlerinin yanı sıra aşağıdakileri içerir:

- şifreleme anahtarları

- Google Drive API erişimi için kimlik bilgileri

- Keylog için pencere başlıkları

- Çıkarılacak dosya uzantılarının listesi

yunus evrimi

Nisan 2021'de Dolphin'in ilk keşfinden bu yana, arka kapının, tehdit aktörlerinin arka kapının yeteneklerini geliştirdiği ve tespit edilmekten kaçma girişimleri yaptığı birden çok versiyonunu gözlemledik. Şekil 4, görülen versiyonları özetlemektedir; sürüm değişikliklerinin daha ayrıntılı bir açıklaması aşağıda verilmiştir.

Kasım 2021 – sürüm 2.0

Sürüm 2.0, Nisan 2021'de bulunan sürümde aşağıdaki değişiklikleri getirdi:

- Statik içe aktarmalar yerine şüpheli API'lerin dinamik olarak çözülmesi (örneğin GetAsyncKeyState) katma

- Kabuk kodu yeteneği tamamlandı ve geliştirildi

- Kayıt yerine dosyalarda saklanan kalıcı kabuk kodu

- Dolphin başlangıcında yüklenen ve yürütülen kalıcı kabuk kodu (önceden eksikti)

- Taşınabilir cihaz dosya hırsızlığı özelliği tamamlandı ve iyileştirildi

- Uzantılara göre sızma eklendi

- Dahili belleğin ve SD kartların (cihaz kimliğinden) tanınması eklendi

- Dosyaları taşınabilir aygıtlardan etkili bir şekilde NOP olarak alma komutu

- Aygıt/sürücü algılama ve dosya hırsızlığı iyileştirildi

- Dolphin artık koşulsuz olarak dizin listeleri oluşturuyor ve tüm sürücüler ve aygıtlar (sabit sürücüler, çıkarılabilir sürücüler, taşınabilir aygıtlar) için her 30 dakikada bir uzantıya göre dosya sızdırıyor. Önceden, yalnızca çıkarılabilir sürücüler içindi; sabit sürücüler varsayılan olarak devre dışı bırakıldı ve taşınabilir aygıtlara erişim için kullanılan kod hatalı ve bozuktu.

Aralık 2021 – sürüm 2.2

Sürüm 2.2'de sunulan değişiklikler, esas olarak tespitten kaçınmaya odaklandı. Kimlik bilgileri çalma yeteneği ve bununla ilgili komutlar - kimlik bilgileri çalma ve Google hesabı komutları - kaldırıldı. Bu sürümdeki dizilerin çoğu base64 kodludur.

Ocak 2022 – sürüm 3.0

3.0 sürümünde, kod yeniden düzenlendi ve sınıflar, yetenekler değişmeden kalacak şekilde yeniden adlandırıldı. Base64 ile kodlanmış dizeler, bu sürümde yine düz metindi. Aşağıdaki ek değişiklikleri gözlemledik:

- Farklı bir biçimde geri yüklenen kimlik bilgilerini çalma komutu; artık C&C'den kabuk kodunu çalıştırıyor

- Dosyaları taşınabilir aygıtlardan tamamen kaldırma komutu

- Sürücülerden dosya alma komutu artık tamamlanana kadar yapılandırmada önbelleğe alınır/depolanır. Kesilirse (örneğin bilgisayarın kapanmasıyla), bir sonraki çalıştırmada yapılır. Bu, komut verildiğinde bağlı olmayabilen çıkarılabilir sürücüler için de kullanışlıdır.

- İnternet bağlantısı kontrolü eklendi (https://www.microsoft.com); çevrimdışıysa hiçbir kötü amaçlı kod yürütülmez

2.2 ve 3.0 sürümleri arasındaki farklar, özellikle dizi kodlamasındaki tutarsızlık, sürümlerin farklı kişiler tarafından paralel olarak geliştirilme olasılığını düşündürmektedir.

Sonuç

Dolphin, ScarCruft'un bulut depolama hizmetlerini kötüye kullanan kapsamlı arka kapı cephaneliğine bir başka ektir. Seçilen hedeflere dağıtıldıktan sonra, güvenliği ihlal edilmiş sistemlerin sürücülerinde ilginç dosyalar arar ve bunları Google Drive'a sızdırır. Arka kapının önceki sürümlerinde bulunan sıra dışı bir yetenek, muhtemelen tehdit aktörlerinin hesap erişimini sürdürmek amacıyla kurbanların Google ve Gmail hesaplarının ayarlarını güvenliklerini düşürecek şekilde değiştirebilme yeteneğidir. Dolphin arka kapısının birden fazla versiyonunu analiz ederken, sürekli geliştirme ve tespitten kaçma girişimlerini gördük.

ESET Research ayrıca özel APT istihbarat raporları ve veri beslemeleri sunar. Bu hizmetle ilgili herhangi bir sorunuz için şu adresi ziyaret edin: ESET Tehdit İstihbaratı gidin.

IOCs

| SHA-1 | Dosya adı | ESET algılama adı | Açıklama |

|---|---|---|---|

| F9F6C0184CEE9C1E4E15C2A73E56D7B927EA685B | N / A | Win64/Ajan.MS | Dolphin arka kapı sürüm 1.9 (x64) |

| 5B70453AB58824A65ED0B6175C903AA022A87D6A | N / A | Win32/Spy.Agent.QET | Dolphin arka kapı sürüm 2.0 (x86) |

| 21CA0287EC5EAEE8FB2F5D0542E378267D6CA0A6 | N / A | Win64/Ajan.MS | Dolphin arka kapı sürüm 2.0 (x64) |

| D9A369E328EA4F1B8304B6E11B50275F798E9D6B | N / A | Win32/Agent.UYO | Dolphin arka kapı sürüm 3.0 (x86) |

| 2C6CC71B7E7E4B28C2C176B504BC5BDB687C4D41 | N / A | Win64/Ajan.MS | Dolphin arka kapı sürüm 3.0 (x64) |

MITRE ATT&CK teknikleri

Bu tablo kullanılarak yapılmıştır sürümü 12 MITRE ATT&CK çerçevesinin

| taktik | ID | Name | Açıklama |

|---|---|---|---|

| İlk Erişim | T1189 | Sürüş Uzlaşması | ScarCruft, kurbanları tehlikeye atmak için sulama deliği saldırıları kullanır. |

| infaz | T1059.006 | Komut ve Komut Dosyası Tercümanı: Python | Dolphin loader, Python betiğini kullanır. |

| T1059.007 | Komut ve Komut Dosyası Tercümanı: JavaScript | ScarCruft, bir sulama deliği saldırısı için kötü amaçlı JavaScript kullandı. | |

| T1203 | İstemci Yürütme için Sömürü | ScarCruft, kurbanları tehlikeye atmak için CVE-2020-1380'den yararlanır. | |

| T1106 | Yerel API | Dolphin, dosyaları yürütmek ve işlemleri enjekte etmek için Windows API işlevlerini kullanır. | |

| Sebat | T1053.005 | Zamanlanmış Görev/İş: Zamanlanmış Görev | Dolphin, kurulumdan sonra başlamak için geçici bir programlanmış görev kullanır. |

| T1547.001 | Önyükleme veya Oturum Açma Otomatik Başlatma Yürütme: Kayıt Çalıştırma Anahtarları / Başlangıç Klasörü | Dolphin, yükleyicisinin kalıcılığı için Çalıştırma tuşlarını kullanır. | |

| Savunmadan Kaçınma | T1055.002 | Proses Enjeksiyonu: Taşınabilir Yürütülebilir Enjeksiyon | Dolphin diğer işlemlere enjekte edebilir. |

| T1027 | Gizlenmiş Dosyalar veya Bilgiler | Dolphin şifrelenmiş bileşenlere sahiptir. | |

| Kimlik Bilgileri Erişimi | T1555.003 | Parola Depolarından Kimlik Bilgileri: Web Tarayıcılarından Kimlik Bilgileri | Dolphin, kayıtlı şifreleri tarayıcılardan alabilir. |

| T1539 | Web Oturumu Çerezini Çal | Dolphin, tarayıcılardan tanımlama bilgileri alabilir. | |

| Keşif | T1010 | Uygulama Penceresi Keşfi | Dolphin, etkin pencerenin başlığını yakalar. |

| T1083 | Dosya ve Dizin Bulma | Dolphin, dosya ve dizin listelerini alabilir. | |

| T1518.001 | Yazılım Keşfi: Güvenlik Yazılımı Keşfi | Dolphin kurulu güvenlik yazılımlarının bir listesini alır. | |

| T1082 | Sistem Bilgisi Keşfi | Dolphin, işletim sistemi sürümü, bilgisayar adı ve RAM boyutu gibi çeşitli sistem bilgilerini alır. | |

| T1016 | Sistem Ağı Yapılandırma Keşfi | Dolphin, cihazın yerel ve harici IP adresini alır. | |

| T1016.001 | Sistem Ağ Yapılandırması Keşfi: İnternet Bağlantısı Keşfi | Dolphin internet bağlantısını kontrol eder. | |

| T1033 | Sistem Sahibi/Kullanıcı Keşfi | Dolphin, kurbanın kullanıcı adını alır. | |

| T1124 | Sistem Saati Keşfi | Dolphin, kurbanın şimdiki zamanını alır. | |

| Koleksiyon | T1056.001 | Giriş Yakalama: Tuş Kaydı | Dolphin tuş vuruşlarını kaydedebilir. |

| T1560.002 | Toplanan Verileri Arşivleyin: Kütüphane Üzerinden Arşivleyin | Dolphin, Fermuar kitaplığını kullanarak toplanan verileri dışarı sızdırmadan önce sıkıştırır ve şifreler. | |

| T1119 | Otomatik Toplama | Dolphin, sürücülerden belirli uzantılara sahip dosyaları düzenli olarak toplar. | |

| T1005 | Yerel Sistemden Veriler | Dolphin, yerel sürücülerden dosya toplayabilir. | |

| T1025 | Çıkarılabilir Ortamdan Veriler | Dolphin, çıkarılabilir sürücülerden dosya toplayabilir. | |

| T1074.001 | Aşamalı Veri: Yerel Veri Aşamalandırma | Dolphin, verileri dışarı sızdırmadan önce bir dizinde toplar. | |

| T1113 | ekran Yakalama | Dolphin ekran görüntüleri yakalayabilir. | |

| Komuta ve kontrol | T1071.001 | Uygulama Katmanı Protokolü: Web Protokolleri | Dolphin, Google Drive ile iletişim kurmak için HTTPS kullanır. |

| T1102.002 | Web Hizmeti: Çift Yönlü İletişim | Dolphin, komutları indirmek ve verileri sızdırmak için Google Drive ile iletişim kurar. | |

| dumping | T1020 | Otomatik Sızma | Dolphin, toplanan verileri periyodik olarak sızdırır. |

| T1567.002 | Web Hizmeti Üzerinden Sızma: Bulut Depolama Alanına Sızma | Dolphin, verileri Google Drive'a sızdırıyor. |

- blockchain

- zeka

- cryptocurrency cüzdanlar

- kripto değişimi

- siber güvenlik

- siber suçluların

- Siber güvenlik

- iç güvenlik bakanlığı

- dijital cüzdanlar

- ESET Araştırması

- güvenlik duvarı

- Kaspersky

- kötü amaçlı yazılım

- Mcafee

- NexBLOC

- Platon

- plato yapay zekası

- Plato Veri Zekası

- Plato Oyunu

- PlatoVeri

- plato oyunu

- VPN

- Güvenliği Yaşıyoruz

- web sitesi güvenliği

- zefirnet