Hedeflenen bölge ve davranış ile koddaki örtüşme, aracın kötü şöhretli Kuzey Kore bağlantılı APT grubu tarafından kullanıldığını gösteriyor.

ESET araştırmacıları, ESET'in yüklerinden birini keşfetti. Wslink indirici 2021'de ortaya çıkardık. Bu yükü dosya adına göre WinorDLL64 olarak adlandırdık. WinorDLL64.dll. Dosya adına sahip olan Wslink WinorLoaderDLL64.dll, bu tür diğer yükleyicilerin aksine, bir sunucu olarak çalışan ve alınan modülleri bellekte yürüten Windows ikili dosyaları için bir yükleyicidir. İfadeden de anlaşılacağı gibi, bir yükleyici, bir yükü veya gerçek kötü amaçlı yazılımı zaten güvenliği ihlal edilmiş sisteme yüklemek için bir araç görevi görür. İlk Wslink uzlaşma vektörü tanımlanmadı.

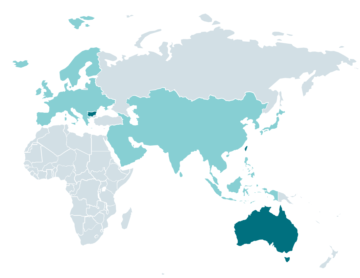

Başlangıçta bilinmeyen Wslink yükü, blog gönderimizin yayınlanmasından kısa bir süre sonra Güney Kore'den VirusTotal'a yüklendi ve Wslink'in benzersiz adını temel alan YARA kurallarımızdan birine çarptı. WinorDLL64. Wslink ile ilgili olarak ESET telemetrisi, Orta Avrupa, Kuzey Amerika ve Orta Doğu'da yalnızca birkaç algılama gördü.

The WinorDLL64 payload, özellikle kapsamlı sistem bilgilerini toplayan, dosya çıkarma, dosyaların üzerine yazma ve kaldırma gibi dosya işleme araçları sağlayan ve ek komutları yürüten bir arka kapı görevi görür. İlginç bir şekilde, zaten Wslink yükleyici tarafından kurulmuş bir bağlantı üzerinden iletişim kurar.

2021'de, Wslink'in bilinen bir tehdit aktörünün aracı olduğunu düşündürecek herhangi bir veri bulamadık. Bununla birlikte, faydalı yükün kapsamlı bir analizinden sonra, WinorDLL64 Lazarus APT grubuna, hedeflenen bölgeye dayalı olarak düşük güven ve bilinen Lazarus örnekleriyle hem davranış hem de kodda örtüşme.

En az 2009'dan beri aktif olan bu kötü şöhretli Kuzey Kore bağlantılı grup, her ikisi de gibi yüksek profilli olaylardan sorumludur. Sony Pictures Entertainment hilesi ve on milyonlarca dolarlık 2016'da siber soyguncular, WannaCryptor (aka WannaCry) 2017'de patlak verdi ve uzun bir geçmişe yönelik yıkıcı saldırılar Güney Kore kamu ve kritik altyapı en az 2011'den beri. US-CERT ve FBI bu grubu çağırıyor GİZLİ COBRA.

Bizim temelimiz üzerine kapsamlı bilgi Bu grubun faaliyet ve operasyonlarından yola çıkarak, Lazarus'un sistematik olarak organize edilmiş, iyi hazırlanmış ve geniş bir araç seti kullanan birkaç alt gruptan oluşan büyük bir ekipten oluştuğuna inanıyoruz. Geçen yıl biz bir Lazarus aracı keşfetti bundan faydalanan CVE-2021-21551 Hollanda'daki bir havacılık şirketinin çalışanını ve Belçika'daki bir siyasi gazeteciyi hedef alma güvenlik açığı. Güvenlik açığının kaydedilen ilk kötüye kullanımıydı; araç ve güvenlik açığı birlikte ele alındığında, güvenliği ihlal edilmiş makinelerdeki tüm güvenlik çözümlerinin izlenmesinin körelmesine yol açtı. hakkında geniş bir açıklama da yaptık. sanal makinenin yapısı Wslink örneklerinde kullanılır.

Bu blog gönderisi, WinorDLL64'ün Lazarus'a atfedilmesini açıklar ve yükün bir analizini sağlar.

Lazarus'a bağlantılar

Lazarus örnekleriyle hem davranışta hem de kodda örtüşmeler keşfettik. GhostSecret Operasyonu ve Bankshot implantı McAfee tarafından açıklanmıştır. Hem GhostSecret hem de Bankshot makalelerindeki implantların açıklaması, WinorDLL64 ile işlevsellikte çakışmalar içeriyor ve örneklerde bazı kod çakışmaları bulduk. Bu blog gönderisinde yalnızca FE887FCAB66D7D7F79F05E0266C0649F0114BA7C WinorDLL64 ile karşılaştırma için GhostSecret'ten örnek (1BA443FDE984CEE85EBD4D4FA7EB1263A6F1257F), aksi belirtilmedikçe.

Aşağıdaki ayrıntılar, Lazarus'a olan düşük güven atfımızı destekleyen gerçekleri özetlemektedir:

1. Kurban Bilimi

- AhnLab'dan diğer araştırmacılar telemetrilerinde Güney Koreli Wslink kurbanlarını doğruladılar; bu, geleneksel Lazarus hedefleri dikkate alındığında ilgili bir göstergedir ve bizim yalnızca birkaç isabet gözlemledik.

2. Malware

- McAfee tarafından bildirilen en son GhostSecret örneği (FE887FCAB66D7D7F79F05E0266C0649F0114BA7C) Şubat 2018'den; Wslink'in ilk örneğini 2018'in sonlarında tespit ettik ve diğer araştırmacılar Ağustos 2018'de, bizim yayınımızdan sonra ifşa ettikleri hitleri bildirdiler. Bu nedenle, bu numuneler nispeten kısa bir süre ayrı olarak tespit edildi.

- The PE açısından zengin başlıklar aynı geliştirme ortamının ve benzer büyüklükteki projelerin bilinen birkaç diğer Lazarus örneğinde kullanıldığını gösterir (örn. 70DE783E5D48C6FBB576BC494BAF0634BC304FD6; 8EC9219303953396E1CB7105CDB18ED6C568E962). Bu örtüşmeyi, düşük ağırlıklı bir gösterge olan yalnızca bu Wslink ve Lazarus örneklerini kapsayan aşağıdaki kuralları kullanarak bulduk. onları test ettik VirusTotal'ın geriye dönük avı ve dahili dosya topluluğumuz.

rich_signature.uzunluk == 80 ve

pe.rich_signature.toolid(175, 30319) == 7 ve

pe.rich_signature.toolid(155, 30319) == 1 ve

pe.rich_signature.toolid(158, 30319) == 10 ve

pe.rich_signature.toolid(170, 30319) >= 90 ve

pe.rich_signature.toolid(170, 30319) <= 108

Bu kural, daha okunaklı olan ve VirusTotal tarafından kullanılan, ürün sürümünün ve yapı kimliğinin görülebildiği aşağıdaki notasyona çevrilebilir (VS2010 yapı 30319), kullanılan kaynak/nesne dosyalarının sayısı ve türü ([LTCG C++] LTCG'nin Bağlantı Zaman Kodu Oluşturma anlamına geldiği yerde, [ASM], [ C ])ve ihracat sayısı ([TECRÜBE]) kuralda:

[LTCG C++] VS2010 yapı 30319 sayısı=7

[EXP] VS2010 yapı 30319 sayısı=1

[ASM] VS2010 yapı 30319 sayısı=10

[ C ] VS2010 derlemesi 30319 [ 90 .. 108 ]

- GhostSecret makalesinde, ayrıca bir hizmet olarak çalışan "gelen kontrol sunucusu bağlantıları için 443 numaralı bağlantı noktasını dinleyen benzersiz bir veri toplama ve yerleştirme kurulumu bileşeni" anlatılmıştır. Bu, yapılandırmaya göre değişebilen bağlantı noktası numarası dışında, Wslink indirici davranışının doğru bir açıklamasıdır. Özetle, uygulama farklı olsa da ikisi de aynı amaca hizmet ediyor.

- Yükleyici, kullanılan ticari bir koruyucu olan Oreans Code Virtualizer tarafından sanallaştırılır. sık sık Lazarus tarafından.

- yükleyici kullanır Hafıza modülü modülleri doğrudan bellekten yüklemek için kitaplık. Kitaplık, kötü amaçlı yazılımlar tarafından yaygın olarak kullanılmaz, ancak Lazarus ve Kimsuky gibi Kuzey Kore bağlantılı gruplar arasında oldukça popülerdir.

- Analizimiz sırasında bulduğumuz WinorDLL64 ve GhostSecret arasındaki kodda çakışma. Sonuçlar ve atıftaki önem Tablo 1'de listelenmiştir.

Tablo 1. WinorDLL64 ve GhostSecret arasındaki benzerlikler ve her ikisini de aynı tehdit aktörüne atfetmedeki önemi

| WinorDLL64 ve GhostSecret arasındaki diğer benzerlikler | darbe |

|---|---|

| İşlemci mimarisini elde etmekten sorumlu kodda kod çakışması | Düşük |

| Geçerli dizin işlemede kod çakışması | Düşük |

| İşlem listesini alırken kod çakışması | Düşük |

| Dosya gönderiminde kod çakışması | Düşük |

| Listeleme süreçlerinde davranış çakışması | Düşük |

| Geçerli dizin işlemede davranış çakışması | Düşük |

| Dosya ve dizin listesinde davranış çakışması | Düşük |

| Listeleme hacimlerinde davranış çakışması | Düşük |

| Dosyaları okurken/yazarken davranış çakışması | Düşük |

| Süreç oluşturmada davranış örtüşmesi | Düşük |

| Dosyaların güvenli bir şekilde kaldırılmasında önemli davranış çakışması | Düşük |

| Süreçlerin sonlandırılmasında önemli davranış örtüşmesi | Düşük |

| Sistem bilgilerinin toplanmasında önemli ölçüde örtüşen davranış | Düşük |

Dosya gönderme işlevindeki kod çakışması Şekil 2 ve Şekil 3'te vurgulanmıştır.

Teknik analiz

WinorDLL64, özellikle kapsamlı sistem bilgilerini toplayan, dosya işleme için araçlar sağlayan ve ek komutları yürüten bir arka kapı görevi görür. İlginç bir şekilde, yükleyicisi tarafından önceden oluşturulmuş bir TCP bağlantısı üzerinden iletişim kurar ve yükleyicinin bazı işlevlerini kullanır.

Arka kapı, bir parametreyi kabul eden tek bir adsız dışa aktarmaya sahip bir DLL'dir - bu, daha önce burada açıklanan iletişim için bir yapıdır. önceki blog gönderisi. Yapı, WinorDLL256'ün önceden kurulmuş bir bağlantı üzerinden operatörle güvenli bir şekilde veri alışverişi yapmasını sağlayan 64-bit AES-CBC ile şifrelenmiş mesajları göndermek ve almak için bir TLS bağlamı – soket, anahtar, IV – ve geri aramalar içerir.

Aşağıdaki gerçekler, kütüphanenin gerçekten de Wslink'in bir parçası olduğuna büyük bir güvenle inanmamızı sağlıyor:

- Benzersiz yapı, her yerde beklenen şekilde kullanılır; örneğin, TLS bağlamı ve diğer anlamlı parametreler, doğru geri aramalara beklenen sırayla sağlanır.

- DLL'nin adı WinorDLL64.dll ve Wslink'in adı şuydu: WinorLoaderDLL64.dll.

WinorDLL64 birkaç komutu kabul eder. Şekil 5, komutları alan ve yöneten döngüyü göstermektedir. Her komut benzersiz bir kimliğe bağlıdır ve ek parametreler içeren bir yapılandırmayı kabul eder.

Etiketlerimizle birlikte komut listesi Şekil 6'dadır.

Tablo 2, değiştirilen WinorDLL64 komutlarının bir özetini içerir ve eski kategoriler, önceden belgelenmiş GhostSecret işleviyle olan ilişkiyi ifade eder. Yalnızca değiştirilen kategorideki önemli değişiklikleri vurgularız.

Tablo 2. Arka kapı komutlarına genel bakış

| Kategoriler | Komut Kimliği | İşlevsellik | Açıklama |

|---|---|---|---|

| yeni | 0x03 | Bir PowerShell komutu yürütün | WinorDLL64, PowerShell yorumlayıcısına sınırsız çalıştırma ve standart girdiden gelen komutları okuma talimatı verir. Daha sonra arka kapı belirtilen komutu yorumlayıcıya iletir ve çıktıyı operatöre gönderir. |

| 0x09 | Bir dizini sıkıştırın ve indirin | WinorDLL64, belirli bir dizin üzerinde yinelemeli olarak yinelenir. Her dosyanın ve dizinin içeriği ayrı ayrı sıkıştırılır ve daha sonra operatöre gönderilen geçici bir dosyaya yazılır ve ardından güvenli bir şekilde kaldırılır. | |

| 0x0D | Bir oturumun bağlantısını kesin | Belirli bir oturum açmış kullanıcının, kullanıcının Uzak Masaüstü Hizmetleri oturumuyla bağlantısını keser. Komut, parametreye bağlı olarak farklı işlevler de gerçekleştirebilir. | |

| 0x0D | Oturumları listele | Kurbanın cihazındaki tüm oturumlarla ilgili çeşitli ayrıntıları alır ve bunları operatöre gönderir. Komut, parametreye bağlı olarak farklı işlevler de gerçekleştirebilir. | |

| 0x0E | Bağlantı süresini ölçün | Windows API'sini kullanır GetTickCount belirli bir ana bilgisayara bağlanmak için gereken süreyi ölçmek için. | |

| Modifiye | 0x01 | Sistem bilgilerini al | Kurbanın sistemi hakkında kapsamlı ayrıntılar elde eder ve bunları operatöre gönderir. |

| 0x0A | Dosyaları güvenli bir şekilde kaldırın | Rastgele bir veri bloğuyla belirtilen dosyaların üzerine yazar, her dosyayı rastgele bir adla yeniden adlandırır ve son olarak bunları birer birer güvenli bir şekilde kaldırır. | |

| 0x0C | Öldürme işlemleri | Adları sağlanan bir kalıpla ve/veya belirli bir PID ile eşleşen tüm işlemleri sonlandırır. | |

| Eski | 0x02/0x0B | Bir süreç oluştur | Geçerli veya belirtilen kullanıcı olarak bir işlem oluşturur ve isteğe bağlı olarak çıktısını operatöre gönderir. |

| 0x05 | Geçerli dizini ayarla/al | Geçerli çalışma dizininin yolunu ayarlama ve ardından edinme girişimleri. | |

| 0x06 | Ciltleri listele | Sürücüler üzerinde C:'den Z:'ye yinelenir ve sürücü türü ile birim adını alır. Komut, parametreye bağlı olarak farklı işlevler de gerçekleştirebilir. | |

| 0x06 | Bir dizindeki dosyaları listeleme | Belirtilen dizindeki dosyalar üzerinde yinelenir ve adlar, öznitelikler vb. gibi bilgileri alır. Komut, parametreye bağlı olarak farklı işlevler de gerçekleştirebilir. | |

| 0x07 | Bir dosyaya yaz | Belirtilen miktarda veriyi indirir ve belirtilen dosyaya ekler. | |

| 0x08 | Bir dosyadan oku | Belirtilen dosya okunur ve operatöre gönderilir. | |

| 0x0C | Liste süreçleri | Kurbanın cihazında çalışan tüm işlemlerle ilgili ayrıntıları alır ve ek olarak geçerli işlemin kimliğini gönderir. |

Sonuç

Wslink'in yükü, dosya manipülasyonu, daha fazla kodun yürütülmesi ve ağ oturumlarına özel ilgi nedeniyle daha sonra yanal hareket için muhtemelen yararlanılabilecek temel sistem hakkında kapsamlı bilgi elde etmek için araçlar sağlamaya adanmıştır. Wslink yükleyici, yapılandırmada belirtilen bir bağlantı noktasını dinler ve ek bağlantı istemcilerine hizmet verebilir ve hatta çeşitli yükleri yükleyebilir.

WinorDLL64, geliştirme ortamında, davranışta ve birkaç Lazarus örneğiyle kodda bir örtüşme içeriyor; bu, onun Kuzey Kore ile uyumlu bu APT grubunun geniş cephaneliğinden bir araç olabileceğini gösteriyor.

IOCs

| SHA-1 | ESET algılama adı | Açıklama |

|---|---|---|

| 1BA443FDE984CEE85EBD4D4FA7EB1263A6F1257F | Win64/Wslink.A | Bulunan Wslink yükü WinorDll64'ün bellek dökümü. |

MITRE ATT&CK teknikleri

Bu tablo kullanılarak yapılmıştır sürümü 12 ATT&CK çerçevesinin. Yine yükleyiciden tekniklerden bahsetmiyoruz, sadece faydalı yükten bahsediyoruz.

| taktik | ID | Name | Açıklama |

|---|---|---|---|

| Kaynak geliştirme | T1587.001 | Yetenek Geliştirme: Kötü Amaçlı Yazılım | WinorDLL64 özel bir araçtır. |

| infaz | T1059.001 | Komut ve Komut Dosyası Yorumlayıcısı: PowerShell | WinorDLL64, isteğe bağlı PowerShell komutlarını yürütebilir. |

| T1106 | Yerel API | WinorDLL64, kullanarak daha fazla işlem yürütebilir. İşlem OluşturW ve KullanıcıW Olarak Süreç Oluştur API'leri. | |

| Savunmadan Kaçınma | T1134.002 | Erişim Belirteci Manipülasyonu: Belirteçle Süreç Oluşturun | WinorDLL64 API'leri çağırabilir WTSQueryUserToken ve KullanıcıW Olarak Süreç Oluştur kimliğine bürünmüş bir kullanıcı altında bir işlem oluşturmak için. |

| T1070.004 | Gösterge Kaldırma: Dosya Silme | WinorDLL64, rasgele dosyaları güvenli bir şekilde kaldırabilir. | |

| Keşif | T1087.001 | Hesap Keşfi: Yerel Hesap | WinorDLL64, diğer ayrıntıların yanı sıra oturumları numaralandırabilir ve ilişkili kullanıcı ve müşteri adlarını listeleyebilir. |

| T1087.002 | Hesap Keşfi: Etki Alanı Hesabı | WinorDLL64, diğer ayrıntıların yanı sıra oturumları sıralayabilir ve ilişkili alan adlarını listeleyebilir. | |

| T1083 | Dosya ve Dizin Bulma | WinorDLL64, dosya ve dizin listelerini alabilir. | |

| T1135 | Ağ Paylaşımı Keşfi | WinorDLL64, paylaşılan ağ sürücülerini keşfedebilir. | |

| T1057 | Süreç Keşfi | WinorDLL64, çalışan işlemler hakkında bilgi toplayabilir. | |

| T1012 | Sorgu Kaydı | WinorDLL64, sistem bilgilerini toplamak için Windows kayıt defterini sorgulayabilir. | |

| T1082 | Sistem Bilgisi Keşfi | WinorDLL64, bilgisayar adı, işletim sistemi ve en son hizmet paketi sürümü, işlemci mimarisi, işlemci adı ve sabit sürücülerdeki alan miktarı gibi bilgileri alabilir. | |

| T1614 | Sistem Konumu Keşfi | WinorDLL64, kurbanın varsayılan ülke adını kullanarak elde edebilir. GetLocaleInfoW API. | |

| T1614.001 | Sistem Konumu Keşfi: Sistem Dili Keşfi | WinorDLL64, kurbanın varsayılan dilini kullanarak elde edebilir. GetLocaleInfoW API. | |

| T1016 | Sistem Ağı Yapılandırma Keşfi | WinorDLL64, ağ bağdaştırıcısı bilgilerini numaralandırabilir. | |

| T1049 | Sistem Ağ Bağlantıları Keşfi | WinorDLL64, dinleme bağlantı noktalarının bir listesini toplayabilir. | |

| T1033 | Sistem Sahibi/Kullanıcı Keşfi | WinorDLL64, diğer ayrıntıların yanı sıra oturumları numaralandırabilir ve ilişkili kullanıcı, etki alanı ve müşteri adlarını listeleyebilir. | |

| Koleksiyon | T1560.002 | Toplanan Verileri Arşivleyin: Kütüphane Üzerinden Arşivleyin | WinorDLL64, kullanarak dizinleri sıkıştırabilir ve sızdırabilir. hızlı kütüphane. |

| T1005 | Yerel Sistemden Veriler | WinorDLL64, kurbanın cihazında veri toplayabilir. | |

| darbe | T1531 | Hesap Erişimini Kaldırma | WinorDLL64, oturum açmış bir kullanıcının belirtilen oturumlardan bağlantısını kesebilir. |

- SEO Destekli İçerik ve Halkla İlişkiler Dağıtımı. Bugün Gücünüzü Artırın.

- Plato blok zinciri. Web3 Metaverse Zekası. Bilgi Güçlendirildi. Buradan Erişin.

- Kaynak: https://www.welivesecurity.com/2023/02/23/winordll64-backdoor-vast-lazarus-arsenal/

- 1

- 10

- 2011

- 2017

- 2018

- 2021

- 7

- 9

- a

- Hakkımızda

- taciz

- Kabul eder

- erişim

- doğru

- kazanmak

- Aldı

- faaliyetler

- Ek

- Ayrıca

- avantaj

- Uzay

- Sonra

- karşı

- hizalı

- Türkiye

- zaten

- Amerika

- arasında

- miktar

- analiz

- ve

- beklenen

- ayrı

- api

- API'ler

- APT

- mimari

- Arşiv

- Cephanelik

- göre

- mal

- ilişkili

- saldırılar

- öznitelikleri

- Ağustos

- Arka

- arka kapı

- merkezli

- Belçika

- Inanmak

- arasında

- Engellemek

- bağlı

- inşa etmek

- yapılı

- C + +

- çağrı

- yetenekleri

- kategoriler

- Kategoriler

- merkezi

- orta avrupa

- CGI

- değişiklikler

- CISA

- müşteri

- istemciler

- kod

- toplamak

- Toplama

- kombinasyon

- ticari

- çoğunlukla

- Yakın İletişim

- şirket

- karşılaştırma

- bileşen

- kapsamlı

- uzlaşma

- Uzlaşılmış

- bilgisayar

- güven

- yapılandırma

- ONAYLANDI

- Sosyal medya

- bağlantı

- bağ

- Bağlantılar

- düşünen

- içeren

- içerik

- kontrol

- ülke

- kapak

- yaratmak

- Oluşturma

- kritik

- akım

- görenek

- veri

- adanmış

- Varsayılan

- tarif edilen

- tanım

- masaüstü

- ayrıntılar

- gelişme

- cihaz

- DID

- farklı

- direkt olarak

- dizinleri

- keşfetmek

- keşfetti

- keşif

- görüntüler

- yıkıcı

- domain

- ALAN İSİMLERİ

- indir

- sürücü

- dökmek

- sırasında

- her

- Doğu

- ya

- Işçi

- etkinleştirmek

- şifreli

- Entertainment

- çevre

- kurulmuş

- vb

- AVRUPA

- Hatta

- takas

- yürütmek

- çalıştırır

- infaz

- beklenen

- açıklar

- ihracat

- ihracat

- kapsamlı, geniş

- FBI

- Şubat

- adam

- az

- şekil

- fileto

- dosyalar

- Nihayet

- bulmak

- Ad

- sabit

- takip etme

- bulundu

- iskelet

- itibaren

- işlevsellik

- fonksiyonlar

- daha fazla

- nesil

- almak

- alma

- grup

- Grubun

- Kolları

- Yüksek

- yüksek profilli

- Vurgulamak

- Vurgulanan

- tarih

- vurmak

- Hits

- ev sahibi

- Ancak

- HTTPS

- tespit

- uygulama

- in

- belirtmek

- gösterir

- Gösterge

- rezil

- bilgi

- ilk

- başlangıçta

- giriş

- İstihbarat

- faiz

- iç

- IT

- gazeteci

- anahtar

- bilinen

- Kore

- Koreli

- Etiketler

- dil

- büyük

- Soyad

- Geçen yıl

- Geç

- son

- Lazarus

- öncülük etmek

- Led

- uzunluk

- Kütüphane

- LINK

- Liste

- Listelenmiş

- Dinleme

- listeleme

- Deneyimler

- yük

- yükleyici

- yerel

- yer

- Uzun

- Düşük

- Makineler

- yapılmış

- Ana

- kötü amaçlı yazılım

- hile

- Maç

- maksimum genişlik

- Mcafee

- anlamlı

- anlamına geliyor

- ölçmek

- Bellek

- mesajları

- Orta

- Orta Doğu

- olabilir

- değiştirilmiş

- Modüller

- izleme

- Daha

- çoğu

- hareket

- isim

- adlı

- isimleri

- Hollanda

- ağ

- Kuzey

- Kuzey Amerika

- özellikle

- numara

- elde etmek

- edinme

- Teklifler

- Eski

- ONE

- Operasyon

- Şebeke

- sipariş

- Düzenlenmiş

- OS

- Diğer

- aksi takdirde

- salgın

- genel bakış

- Paketlemek

- parametre

- parametreler

- Bölüm

- geçer

- yol

- model

- yapmak

- dönem

- Fotoğraf Galerisi

- Platon

- Plato Veri Zekası

- PlatoVeri

- siyasi

- Popüler

- portları

- PowerShell

- hazırlanmış

- Önceden

- özel

- süreç

- Süreçler

- İşlemci

- PLATFORM

- Projeler

- sağlanan

- sağlar

- sağlama

- halka açık

- Yayın

- amaç

- rasgele

- Okumak

- Alınan

- alır

- alma

- kaydedilmiş

- ilişkin

- bölge

- kayıt

- ilişki

- Nispeten

- uygun

- uzak

- giderme

- Kaldır

- çıkarıldı

- kaldırma

- Bildirilen

- Raporlar

- gereklidir

- araştırma

- araştırmacı

- Araştırmacılar

- sorumlu

- Sonuçlar

- Zengin

- Kural

- kurallar

- koşmak

- koşu

- aynı

- güvenli

- Güvenli

- güvenlik

- gönderme

- ayrı ayrı

- hizmet vermek

- vermektedir

- hizmet

- Hizmetler

- Oturum

- oturumları

- set

- birkaç

- paylaş

- Paylaşılan

- kısa

- kısaca

- önem

- önemli

- benzer

- benzerlikler

- beri

- tek

- beden

- Çözümler

- biraz

- güney

- Güney Kore

- güney Koreli

- uzay

- özel

- Belirtilen

- standart

- standları

- belirtilen

- yapı

- Daha sonra

- böyle

- Önerdi

- özetlemek

- ÖZET

- Verilen

- Destek

- sistem

- tablo

- Hedef

- Hedeflenen

- hedefler

- takım

- teknikleri

- geçici

- The

- Hollanda

- ve bazı Asya

- tehdit

- zaman

- için

- simge

- araç

- geleneksel

- altında

- altında yatan

- benzersiz

- İSİMSİZ

- Yüklenen

- us

- kullanım

- kullanıcı

- kullanmak

- çeşitli

- Geniş

- versiyon

- üzerinden

- Kurban

- kurbanlar

- Sanal

- görüntüleme

- hacim

- güvenlik açığı

- ağırlık

- hangi

- geniş

- irade

- pencereler

- üslup

- çalışma

- olur

- yazılı

- yıl

- zefirnet