Google щойно оприлюднив чотири критичних помилки нульового дня впливає на широкий спектр телефонів Android, включаючи деякі власні моделі Pixel.

Ці помилки дещо відрізняються від ваших звичайних уразливостей Android, які зазвичай впливають на операційну систему Android (на базі Linux) або програми, які постачаються разом з нею, наприклад Google Play, Повідомлення або браузер Chrome.

Чотири помилки, про які ми тут говоримо, відомі як уразливості базової смуги, що означає, що вони існують у спеціальній мікропрограмі мережі мобільного телефону, яка працює на так званій мікросхемі основної смуги телефону.

Строго кажучи, основна смуга це термін, який використовується для опису основних або найнижчочастотних частин окремого радіосигналу, на відміну від широкосмугового сигналу, який (дуже вільно) складається з кількох сигналів основної смуги частот, налаштованих на численні суміжні діапазони частот і передаються одночасно в щоб збільшити швидкість передачі даних, зменшити перешкоди, ширше поділитися спектром частот, ускладнити спостереження або все вищезазначене. Слово основна смуга також використовується метафорично для опису апаратного чіпа та відповідного мікропрограмного забезпечення, яке використовується для фактичного надсилання та отримання радіосигналів у пристроях, які можуть спілкуватися бездротовим способом. (Дещо заплутано, слово основна смуга зазвичай відноситься до підсистеми в телефоні, яка обслуговує підключення до мережі мобільного телефону, але не до чіпів і програмного забезпечення, які обробляють підключення Wi-Fi або Bluetooth.)

Модем вашого мобільного телефону

Мікросхеми базової смуги зазвичай працюють незалежно від «нетелефонних» частин вашого мобільного телефону.

Вони, по суті, запускають власну мініатюрну операційну систему на власному процесорі та працюють разом із основною операційною системою вашого пристрою, щоб забезпечити підключення до мобільної мережі для здійснення та відповіді на дзвінки, надсилання та отримання даних, роумінгу в мережі тощо. .

Якщо ви достатньо дорослі, щоб користуватись комутованим доступом до Інтернету, ви пам’ятаєте, що вам потрібно було купити модем (скорочення від модулятор-демодулятор), який ви підключили до послідовного порту на задній панелі ПК або до гнізда розширення всередині нього; модем підключатиметься до телефонної мережі, а ваш ПК підключатиметься до модему.

Апаратне та програмне забезпечення основної смуги вашого мобільного телефону — це, дуже просто, вбудований модем, зазвичай реалізований як підкомпонент того, що відомо як SoC телефону, скорочення від система на мікросхемі.

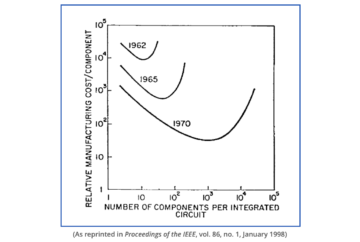

(Ви можете думати про SoC як про «інтегровану інтегральну схему», де окремі електронні компоненти, які раніше були з’єднані між собою шляхом встановлення в безпосередній близькості на материнській платі, були інтегровані ще далі, об’єднавши їх в єдиний корпус мікросхеми.)

Фактично, ви все ще побачите процесори основної смуги, які називаються модеми базової смуги, тому що вони все ще займаються модуляцією та демодуляцією надсилання та отримання даних до та з мережі.

Як ви можете собі уявити, це означає, що ваш мобільний пристрій піддається загрозі не лише з боку кіберзлочинців через помилки в основній операційній системі чи одній із програм, які ви використовуєте…

…але також під загрозою через уразливості безпеки в підсистемі базової смуги.

Іноді недоліки базової смуги дозволяють зловмиснику не лише зламати сам модем з Інтернету чи телефонної мережі, а й проникнути в основну операційну систему (рухаючись вбікабо поворотний, як це називається на жаргоні) з модему.

Але навіть якщо шахраї не зможуть пройти повз модем і далі у ваші програми, вони майже напевно можуть завдати вам величезної кібершкоди, просто імплантувавши зловмисне програмне забезпечення в базову смугу, наприклад, винюхувати або перенаправляти ваші мережеві дані, стежити за вашим текстові повідомлення, відстеження ваших телефонних дзвінків тощо.

Що ще гірше, ви не можете просто подивитися номер версії свого Android або номери версій своїх програм, щоб перевірити, чи є ви вразливими чи виправленими, тому що апаратне забезпечення базової смуги, яке у вас є, а також мікропрограмне забезпечення та виправлення, які вам потрібні для нього, залежить від вашого фізичного пристрою, а не від операційної системи, на якій ви працюєте.

Навіть пристрої, які в усіх очевидних аспектах є «однаковими» — продаються під тією самою маркою, використовують ту саму назву продукту, з однаковим номером моделі та зовнішнім виглядом — можуть виявитися мати різні мікросхеми основної смуги частот залежно від того, на якому заводі вони зібрані чи на якому ринку вони були продані.

Нові нульові дні

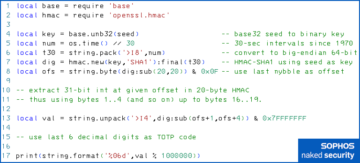

Нещодавно виявлені помилки Google описані таким чином:

[Номер помилки] CVE-2023-24033 (і три інші вразливості, яким ще не присвоєно ідентифікатори CVE) дозволяли віддалене виконання коду Інтернет-базова смуга. Тести, проведені [Google] Project Zero, підтверджують, що ці чотири вразливості дозволяють зловмиснику дистанційно скомпрометувати телефон на рівні основної смуги без взаємодії з користувачем, і вимагають лише, щоб зловмисник знав номер телефону жертви.

З обмеженими додатковими дослідженнями та розробками ми вважаємо, що кваліфіковані зловмисники зможуть швидко створити оперативний експлойт для компрометації уражених пристроїв безшумно та віддалено.

Якщо говорити простою англійською мовою, «дірка» у віддаленому виконанні коду «Інтернет-базова смуга» означає, що зловмисники можуть запровадити через Інтернет зловмисне або шпигунське програмне забезпечення в ту частину вашого телефону, яка надсилає та отримує мережеві дані…

...не захоплюючи ваш фактичний пристрій, заманюючи вас на шахрайський веб-сайт, переконуючи встановити сумнівну програму, чекаючи, поки ви натиснете не ту кнопку у спливаючому попередженні, видаючи себе за допомогою підозрілого сповіщення або обманом ви будь-яким іншим способом.

18 помилок, чотири тримаються в напівсекретності

У цій останній серії було 18 помилок, про які Google повідомляв наприкінці 2022 та на початку 2023 років.

Google каже, що зараз розкриває їх існування, оскільки з моменту їх розкриття минув узгоджений час (часовий проміжок Google зазвичай становить 90 днів або близько до нього), але щодо чотирьох вищевказаних помилок компанія не розголошує жодних деталей, зазначаючи, що :

Через дуже рідкісне поєднання рівня доступу, який надають ці вразливості, і швидкості, з якою, на нашу думку, можна створити надійний оперативний експлойт, ми вирішили зробити виняток із політики, щоб відкласти розкриття інформації про чотири вразливості, які дозволяють Інтернет-до- віддалене виконання коду базової смуги

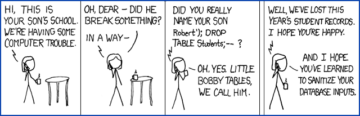

Простою англійською мовою: якби ми розповіли вам, як працюють ці помилки, ми б зробили так, щоб кіберзлочинцям було надто легко почати робити справді погані речі багатьом людям, непомітно впроваджуючи зловмисне програмне забезпечення на їхні телефони.

Іншими словами, навіть Google, яка в минулому викликала суперечки через відмову продовжити терміни розкриття інформації та відкриту публікацію коду підтвердження концепції для ще не виправлених нульових днів, вирішила слідувати духу своєї відповідальності Project Zero процес розкриття, а не дотримуватися його букви.

Аргументи Google щодо дотримання букви, а не духу правил розкриття інформації не зовсім необґрунтовані. Використовуючи негнучкий алгоритм, щоб вирішити, коли розкривати деталі невиправлених помилок, навіть якщо ці деталі можуть бути використані на зло, компанія стверджує, що можна уникнути скарг на фаворитизм і суб’єктивність, наприклад: «Чому компанія X отримала додаткові три тижнів, щоб виправити їхню помилку, тоді як компанія Y ні?"

Що ж робити?

Проблема з помилками, які оголошуються, але не повністю розкриваються, полягає в тому, що важко відповісти на запитання: «Чи це стосується мене? І якщо так, то що мені робити?»

Очевидно, дослідження Google було зосереджено на пристроях, які використовували модемний компонент базової смуги під брендом Samsung Exynos, але це не обов’язково означає, що система на чіпі буде ідентифікувати або називати себе Exynos.

Наприклад, нещодавні пристрої Google Pixel використовують власну фірмову систему Google на чіпі Тензор, але як Pixel 6, так і Pixel 7 вразливі до цих напівсекретних помилок базової смуги.

У результаті ми не можемо надати вам остаточний список пристроїв, які потенційно постраждали від цього, але Google звітує (виділення наше):

На основі інформації з загальнодоступних веб-сайтів, які відображають набори мікросхем для пристроїв, постраждалі продукти, ймовірно, включають:

- Мобільні пристрої від Samsung, у тому числі в S22, M33, M13, M12, A71, A53, A33, A21s, A13, A12 і A04 серія;

- Мобільні пристрої від Vivo, у тому числі в S16, S15, S6, X70, X60 і X30 серія;

- Команда піксель 6 та піксель 7 серія приладів від GoogleІ

- будь-які транспортні засоби, які використовують Exynos Auto T5123 Набір мікросхем.

Google каже, що мікропрограмне забезпечення базової смуги як в Pixel 6, так і в Pixel 7 було виправлено в рамках оновлень безпеки Android у березні 2023 року, тому користувачі Pixel повинні переконатися, що вони мають найновіші виправлення для своїх пристроїв.

Для інших пристроїв різним постачальникам може знадобитися різний час для доставки оновлень, тому зверніться до свого постачальника або оператора мобільного зв’язку, щоб дізнатися більше.

Тим часом, очевидно, ці помилки можна обійти в налаштуваннях пристрою, якщо ви:

- Вимкніть Wi-Fi виклики.

- Вимкніть Voice-over-LTE (VoLTE).

У Google слова, «вимкнення цих налаштувань усуне ризик використання цих вразливостей».

Якщо ці функції вам не потрібні або не використовуються, ви все одно можете вимкнути їх, доки не дізнаєтеся точно, який чіп модема встановлено у вашому телефоні та чи потребує він оновлення.

Зрештою, навіть якщо ваш пристрій виявиться невразливим або вже виправлено, немає жодних недоліків у відсутності непотрібних речей.

Докладніше зображення з Вікіпедії, за користувачем Köf3, під а CC BY-SA 3.0 ліцензія

- Розповсюдження контенту та PR на основі SEO. Отримайте посилення сьогодні.

- Платоблокчейн. Web3 Metaverse Intelligence. Розширені знання. Доступ тут.

- джерело: https://nakedsecurity.sophos.com/2023/03/17/dangerous-android-phone-0-day-bugs-revealed-patch-or-work-around-them-now/

- :є

- 1

- 2022

- 2023

- 7

- a

- Здатний

- МЕНЮ

- вище

- абсолют

- доступ

- Додатковий

- Відрегульований

- впливати

- зачіпає

- алгоритм

- ВСІ

- пліч-о-пліч

- вже

- кількість

- та

- чоловіча

- оголошений

- відповідь

- додаток

- застосування

- додатка

- ЕСТЬ

- Аргументує

- аргумент

- навколо

- AS

- зібраний

- призначений

- асоційований

- At

- приваблюваний

- автор

- автоматичний

- уникати

- назад

- фонове зображення

- поганий

- BE

- оскільки

- Вірити

- Біт

- Bluetooth

- border

- дно

- марка

- фірмова

- Перерва

- широкосмуговий

- браузер

- Помилка

- помилки

- вбудований

- бізнес

- button

- купити

- by

- покликання

- Виклики

- CAN

- Центр

- звичайно

- перевірка

- чіп

- Чіпси

- Чіпсет

- Chrome

- браузер Chrome

- клацання

- близько

- код

- color

- поєднання

- об'єднання

- Приходити

- спілкуватися

- компанія

- скарги

- компонент

- Компоненти

- компроміс

- проводиться

- підтвердити

- З'єднуватися

- Зв'язки

- зв'язок

- контрастність

- спір

- може

- обкладинка

- створювати

- злочинці

- критичний

- Круки

- cve

- кіберзлочинці

- Небезпечний

- дані

- Днів

- вирішувати

- вирішене

- остаточний

- затримка

- Залежно

- описувати

- описаний

- деталі

- розробка

- пристрій

- прилади

- DID

- різний

- важкий

- Розкриття

- розкриття

- відкритий

- дисплей

- Ні

- справи

- Не знаю

- зворотний бік

- Рано

- легко

- або

- Electronic

- акцент

- англійська

- величезний

- досить

- забезпечувати

- повністю

- по суті

- Навіть

- приклад

- виняток

- виконання

- розширення

- Експлуатувати

- експлуатація

- продовжити

- додатково

- завод

- далеко

- риси

- виправляти

- недоліки

- увагу

- стежити

- слідує

- для

- частота

- від

- повністю

- далі

- в цілому

- отримати

- отримання

- Давати

- дає

- в Google Play

- Google,

- обробляти

- Ручки

- Руки

- апаратні засоби

- Мати

- має

- висота

- тут

- Hole

- hover

- Як

- HTML

- HTTPS

- i

- ідентифікувати

- тотожності

- реалізовані

- in

- включати

- У тому числі

- Augmenter

- самостійно

- індивідуальний

- інформація

- встановлювати

- інтегрований

- взаємодія

- взаємопов'язані

- інтернет

- IT

- ЙОГО

- сам

- жаргон

- JPG

- Знати

- відомий

- Пізно

- останній

- лист

- рівень

- Ліцензія

- Ймовірно

- обмеженою

- список

- подивитися

- головний

- зробити

- Робить

- шкідливих програм

- карта

- березня

- Маржа

- ринок

- макс-ширина

- сенс

- засоби

- тим часом

- повідомлення

- може бути

- Mobile

- мобільний пристрій

- мобільний телефон

- модель

- Моделі

- більше

- множинний

- ім'я

- обов'язково

- Необхідність

- потреби

- мережу

- Дані мережі

- мережа

- Нові

- нормальний

- сповіщення

- номер

- номера

- численний

- Очевидний

- of

- Старий

- on

- ONE

- працювати

- операційний

- операційна система

- оперативний

- порядок

- Інше

- власний

- пакет

- частина

- частини

- Пройшов

- Минуле

- пластир

- Патчі

- Пол

- PC

- Люди

- телефон

- телефонні дзвінки

- телефони

- фізичний

- піксель

- одноколірний

- plato

- Інформація про дані Платона

- PlatoData

- Play

- Підключено

- політика

- спливаючий

- положення

- Пости

- потенційно

- первинний

- Проблема

- процес

- процесор

- процесори

- Product

- Продукти

- проект

- забезпечувати

- Постачальник

- громадськість

- Видавничий

- питань

- швидко

- радіо

- діапазон

- РІДНІ

- ставки

- швидше

- отримує

- отримання

- останній

- нещодавно

- зменшити

- називають

- відноситься

- відмовляючись

- надійний

- запам'ятати

- віддалений

- видаляти

- Повідомляється

- Звіти

- вимагати

- дослідження

- дослідження і розробка

- відповідальний

- результат

- показувати

- Показали

- Risk

- Правила

- прогін

- біг

- то ж

- Samsung

- говорить

- безпеку

- оновлення безпеки

- відправка

- окремий

- послідовний

- Серія

- налаштування

- Поділитись

- Короткий

- Повинен

- Сигнал

- сигнали

- просто

- з

- один

- кваліфікований

- слот

- відстеження

- So

- Софтвер

- проданий

- solid

- деякі

- кілька

- розмова

- спеціальний

- спектр

- швидкість

- дух

- шпигунських програм

- старт

- прилипання

- Як і раніше

- такі

- спостереження

- підозрілі

- SVG

- система

- Приймати

- говорити

- Тести

- Що

- Команда

- їх

- Їх

- самі

- Ці

- речі

- Думати

- три

- час

- терміни

- до

- занадто

- топ

- Відстеження

- перехід

- прозорий

- ПЕРЕГЛЯД

- типово

- при

- Оновити

- Updates

- URL

- використання

- користувач

- користувачі

- зазвичай

- Транспортні засоби

- продавець

- постачальники

- версія

- через

- Уразливості

- Вразливий

- Очікування

- попередження

- шлях..

- веб-сайт

- веб-сайти

- тижня

- ДОБРЕ

- Що

- Чи

- який

- в той час як

- Wi-Fi

- широкий

- Широкий діапазон

- широко

- Вікіпедія

- волі

- з

- слово

- слова

- Work

- працював

- б

- Неправильно

- X

- вашу

- зефірнет

- нуль

![S3 Ep121: Чи можуть вас зламати, а потім переслідувати за це? [Аудіо + текст]](https://platoaistream.net/wp-content/uploads/2023/02/s3-ep121-can-you-get-hacked-and-then-prosecuted-for-it-audio-text-360x188.png)

![S3 Ep124: Коли так звані додатки безпеки стають шахраями [Аудіо + текст]](https://platoaistream.net/wp-content/uploads/2023/03/s3-ep124-when-so-called-security-apps-go-rogue-audio-text-360x188.png)