Китайська компанія Zoetop, колишній власник надзвичайно популярних брендів «швидкої моди» SHEIN і ROMWE, була оштрафована штатом Нью-Йорк на 1,900,000 XNUMX XNUMX доларів.

Як генеральний прокурор Летиція Джеймс поклади це у заяві минулого тижня:

Слабкі заходи цифрової безпеки SHEIN і ROMWE дозволили хакерам легко викрадати особисті дані споживачів.

Наче це було недостатньо погано, Джеймс продовжив:

[О]собисті дані були вкрадені, і Zoetop намагався це приховати. Не вміти захищати особисті дані споживачів і брехати про них – це не модно. SHEIN і ROMWE повинні активізувати свої заходи кібербезпеки, щоб захистити споживачів від шахрайства та крадіжки особистих даних.

Відверто кажучи, ми здивовані, що Zoetop (тепер SHEIN Distribution Corporation у США) обійшлося так легковажно, враховуючи розмір, багатство та потужність бренду компанії, очевидну відсутність навіть елементарних запобіжних заходів, які могли б запобігти або зменшити небезпеку порушенням, а також нечесність у врегулюванні порушення після того, як про нього стало відомо.

Порушення виявлено сторонніми особами

За оцінками Генеральна прокуратура Нью-Йорка Zoetop навіть не помітила порушення, яке сталося в червні 2018 року.

Натомість платіжний процесор Zoetop з’ясував, що компанію було зламано, після повідомлень про шахрайство з двох джерел: компанії кредитних карток і банку.

Компанія кредитної картки знайшла дані карток клієнтів SHEIN для продажу на підпільному форумі, припускаючи, що дані були отримані масово від самої компанії або одного з її ІТ-партнерів.

І банк визначив SHEIN (вимовляється як «вона в», якщо ви ще не визначилися з цим, а не «сяяти») як те, що відомо як CPP в історіях платежів численних клієнтів, які були ошукані.

CPP це скорочення від загальна точка купівлі, і означає саме те, що в ньому сказано: якщо 100 клієнтів незалежно один від одного повідомляють про шахрайство зі своїми картками, і якщо єдиним звичайним продавцем, якому всі 100 клієнтів нещодавно здійснили платежі, є компанія X…

…тоді у вас є непрямі докази того, що X є ймовірною причиною «спалаху шахрайства», подібно до того, як новаторський британський епідеміолог Джон Сноу простежив спалах холери в Лондоні в 1854 році до насос забрудненої води на Брод-стріт, Сохо.

Робота Сноу допомогла відкинути думку про те, що хвороби просто «поширюються нечистим повітрям»; створив «мікробну теорію» як медичну реальність і революціонізував мислення про громадське здоров’я. Він також показав, як об’єктивні вимірювання та тестування можуть допомогти зв’язати причини та наслідки, таким чином гарантуючи, що майбутні дослідники не витрачатимуть час на пошуки неможливих пояснень і марних «рішень».

Не вжив заходів обережності

Не дивно, враховуючи те, що компанія дізналася про злам із інших рук, розслідування в Нью-Йорку засудило бізнес за те, що він не займався моніторингом кібербезпеки, оскільки він «не проводив регулярне зовнішнє сканування вразливостей або регулярно відстежував або переглядав журнали аудиту для виявлення інцидентів безпеки».

Слідство також повідомило, що Zoetop:

- Хешовані паролі користувачів, які вважаються надто легкими для злому. Очевидно, хешування пароля складалося з комбінування пароля користувача з двозначною випадковою сіллю, після якої слідувала одна ітерація MD5. Звіти ентузіастів злому паролів свідчать про те, що автономна 8-графічна установка для злому з апаратним забезпеченням 2016 року могла відбивати 200,000,000,000 5 20 5 MDXNUMX за секунду (сіль зазвичай не додає додаткового часу на обчислення). Це еквівалентно випробуванню майже XNUMX квадрильйонів паролів на день за допомогою лише одного спеціального комп’ютера. (Сьогоднішні темпи злому MDXNUMX, вочевидь, приблизно в п’ять-десять разів швидші, ніж у останніх відеокартах.)

- Записав дані необачно. Для транзакцій, у яких сталася якась помилка, Zoetop зберігав всю транзакцію в журналі налагодження, мабуть, включаючи повні дані кредитної картки (ми припускаємо, що це включало код безпеки, а також довгий номер і термін дії). Але навіть після того, як компанія дізналася про злам, вона не намагалася з’ясувати, де у своїх системах вона могла зберігати дані фальшивих платіжних карток.

- Не міг турбуватися про план реагування на інциденти. У компанії не тільки не було плану реагування на кібербезпеку до того, як сталося порушення, вона, очевидно, не потрудилася розробити його після цього, оскільки розслідування стверджує, що це «не вжили своєчасних заходів для захисту багатьох постраждалих клієнтів».

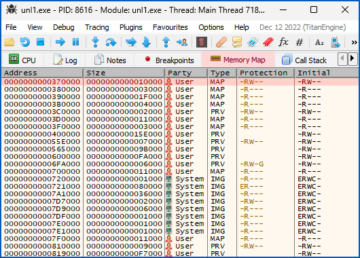

- Інфіковано шпигунським програмним забезпеченням у системі обробки платежів. Як пояснило слідство, «будь-яке викрадання даних платіжної картки [таким чином] сталося б шляхом перехоплення даних картки в місці покупки». Як ви можете собі уявити, з огляду на відсутність плану реагування на інциденти, компанія згодом не змогла сказати, наскільки добре спрацювало це зловмисне програмне забезпечення для крадіжки даних, хоча той факт, що дані карток клієнтів з’явилися в темній мережі, свідчить про те, що зловмисники були успішний.

Не сказав правду

Компанію також різко критикували за нечесність у поводженні з клієнтами після того, як вона дізналася про масштаби атаки.

Наприклад, компанія:

- Заявлено, що постраждали 6,420,000 XNUMX XNUMX користувачів (тих, хто фактично розміщував замовлення), хоча він знав, що 39,000,000 XNUMX XNUMX записів облікових записів користувачів, включно з тими невміло хешованими паролями, було викрадено.

- Сказав, що зв’язався з цими 6.42 мільйонами користувачів, тоді як насправді були поінформовані лише користувачі в Канаді, США та Європі.

- Сказав клієнтам, що у нього «немає доказів того, що дані вашої кредитної картки були взяті з наших систем», незважаючи на те, що ми були попереджені про порушення двома джерелами, які представили докази, які переконливо свідчать саме про це.

Компанія, схоже, також забула згадати, що вона знала, що постраждала від зараження шкідливим програмним забезпеченням для крадіжки даних і не змогла надати доказів того, що атака нічого не дала.

Він також не розкрив, що іноді свідомо зберігав повні дані картки в журналах налагодження (принаймні 27,295 раз, насправді), але насправді не намагався відстежити ці фальшиві файли журналів у своїх системах, щоб побачити, де вони опинилися або хто міг мати до них доступ.

Крім образи, розслідування також виявило, що компанія не відповідає вимогам стандарту PCI DSS (її шахрайські журнали налагодження підтвердили це), їй було наказано піддатися судовому розслідуванню PCI, але потім відмовилося надати слідчим доступ до необхідного їм доступу. виконувати свою роботу.

Як іронічно зазначається в судових документах, «Тим не менше, під час обмеженого огляду, який він провів, [судово-медичний слідчий із кваліфікацією PCI] виявив кілька областей, у яких системи Zoetop не були сумісні з PCI DSS».

Можливо, найгірше, коли в червні 2020 року компанія виявила паролі від свого веб-сайту ROMWE для продажу в темній мережі та зрештою зрозуміла, що ці дані, ймовірно, були вкрадені ще в 2018 році під час злому, який вона вже намагалася приховати…

… його відповідь протягом кількох місяців полягала в тому, щоб надавати постраждалим користувачам запит на вхід із звинуваченням жертви: «Ваш пароль має низький рівень безпеки і може бути під загрозою. Будь ласка, змініть пароль для входу».

Згодом це повідомлення було змінено на відволікаючу заяву: «Ваш пароль не оновлювався понад 365 днів. Для вашого захисту оновіть його зараз».

Лише в грудні 2020 року, після того, як у дарк-мережі було знайдено другий транш паролів для продажу, що, очевидно, привело частину ROMWE до зламу понад 7,000,000 XNUMX XNUMX облікових записів, компанія визнала своїм клієнтам, що вони були вплутані в те, що він люб’язно називав a «інцидент безпеки даних».

Що ж робити?

На жаль, покарання в цьому випадку, здається, не чинить сильного тиску на «хто-піклується-про-кібербезпеку-коли-можна-просто-сплатити-штраф?» компаніям робити правильні речі до, під час або після інциденту кібербезпеки.

Чи мають бути вищими штрафи за таку поведінку?

Поки існують підприємства, які, здається, розглядають штрафи просто як вартість бізнесу, яку можна зарахувати до бюджету заздалегідь, чи є фінансові санкції правильним шляхом?

Або компанії, які зазнають подібних порушень, повинні спробувати перешкодити стороннім розслідувачам, а потім приховати всю правду про те, що сталося від своїх клієнтів…

…просто заборонити торгувати взагалі, заради любові чи грошей?

Висловіть свою думку в коментарях нижче! (Ви можете залишитися анонімним.)

Не вистачає часу чи персоналу?

Дізнатися більше про Кероване виявлення та реагування Sophos:

Цілодобове полювання на загрози, виявлення та реагування ▶

- blockchain

- coingenius

- приховати

- крипто-валютні кошельки

- криптообмін

- кібер-безпеки

- кіберзлочинці

- Кібербезпека

- Дані порушення

- втрати даних

- управління внутрішньої безпеки

- цифрові гаманці

- брандмауер

- Відповідність GDPR

- Kaspersky

- шкідливих програм

- Макафі

- Гола безпека

- Нью-Йорк

- NexBLOC

- plato

- платон ai

- Інформація про дані Платона

- Гра Платон

- PlatoData

- platogaming

- ROMWE

- ШЕЙН

- VPN

- безпеки веб-сайтів

- зефірнет

- Zoetop