Ви коли-небудь замислювалися, чому ваш смартфон/ноутбук/настільний комп’ютер вимагає постійних змін? Однією з причин є те, що новий патч безпеки забезпечує більш комплексну безпеку порівняно з його попередником(ами). Подібним чином у децентралізованій екосистемі, зокрема на платформах і додатках, пов’язаних із блокчейном, можна сказати, що наступником ZKP (доказ нульового знання) є NYM (на даний момент). Більш популярна назва VPN (віртуальна приватна мережа) може розглядатися як один із попередників NYM. Доказ із нульовим знанням вимагає трьох умов для завершення перевірки доказу, тоді як такий сценарій не виникне в NYM. Цей твір розповідає про те, чому NYM став дещо важливим, а ZYK виходить із картини.

це Дослідження показують, унікальні способи збереження безпеки та конфіденційності за допомогою програм із відкритим кодом і Wi-Fi (точність бездротового зв’язку). малюнок 3.1 дає абстрактне уявлення про функціонування бекенда. Ілюстрації браузера Tor і Wi-Fi Analyzer використовуються для демонстрації того, як підтримується конфіденційність за допомогою поєднання інфраструктури відкритих ключів, цифрових сертифікатів, хешування паролів, маркерів безпеки та безпеки транспортного рівня. Дивлячись на малюнок 3.1, здається зрозумілим, що аутентифікація є першим кроком. Після цього генерується маркер або сертифікат сеансу. Лише після генерації сертифіката маркер сеансу надсилається після отримання підтвердження (ів), а його відповідна відповідь, а також дані надсилаються в кінці. Браузер Tor — це браузер із відкритим вихідним кодом, який використовує цибулеву маршрутизацію та більшість мереж Wi-Fi, що використовуються програмами, що використовують мову Java, оскільки виконане кодування є порівняно безпечнішим і його нелегко зламати. З дослідження можна сказати, що між клієнтом і сервером налагоджено взаємну валідацію, яка одночасно захищає ідентичність користувача. Анонімність була досягнута завдяки використанню Tor і часових токенів/сертифікатів. Однією з сфер, яка буде розглянута в майбутньому, є ефективна зміна доступу до мережі Wi-Fi. Ще один спосіб захисту ваших/користувацьких даних — це «Firmware IdM», який є результатом співпраці системи анонімних облікових даних Idemix і криптографії.

Оскільки проблеми з безпекою та конфіденційністю стрімко зростають, оскільки велика кількість населення в усьому світі використовує смартфони/розумні електронні пристрої для щоденного використання, Машинно-машинна (M2M) архітектура стає актуальним щодо захисту особистих даних користувачів. Якщо ви не маєте певного розуміння майбутніх технологій, які функціонують як IoT, тоді ви можете взяти до уваги, що M2M розглядається як необхідність для IoT і майбутніх технологій. Це також розглядається як необхідність для ефективності та продуктивності. Рисунок 1 вітрини цей унікальний ідентифікатор (UID) для дескриптора на основі IoT охоплюватиме поєднання MAC, Hash, IMEI, URI, URN, EPC і DOI для цілей глобальної прозорої звітності. Архітектурна еталонна модель (ARM), згадана в цьому фрагменті, показує, як відбувається взаємодія між різними рівнями, зберігаючи безпеку IoT framework на сервері. Функціонування запропонованої моделі показано на рисунку 4. Певним чином, малюнок представляє весь життєвий цикл продукту/послуги (метафорично кажучи). Одним із факторів (серед іншого), який робить цю запропоновану модель унікальною, є те, що вона також забезпечує автентифікацію, авторизацію, керування атрибутами, облікові дані та надання криптографічного ключа. Додаткові функції, які він пропонує, пов’язані з об’єднанням системи IdM із Firmware Key rock IdM. Інше доповнення, яке пропонує цей запропонований прототип, включає атрибути для адміністрування смарт-контрактів, яких також немає в моделі SCIM (система для міждоменного керування ідентифікацією). Зрештою, ця частина дослідження показала, що запропонована модель пропонує рішення, де кілька облікових даних безпеки можна отримати за допомогою техніки збереження конфіденційності. Наступне дослідження допомагає вирішити проблему приватної автентифікації серед децентралізованої відкритої екосистеми за допомогою облікових даних NYM.

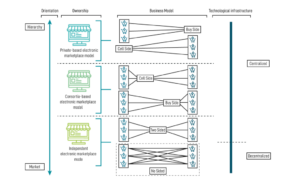

На даний момент проблему децентралізованих платформ можна назвати парадоксом управління ідентифікацією. Ви/користувач хочете розкрити свою особисту інформацію якомога менше (це правильно). Але для уникнення атаки Sybil (зловмисник підриває популярність мережевої служби, створюючи велику кількість фіктивних ідентифікацій і використовує їх для отримання непропорційного впливу), Токен/облікові дані NYM побудовано в рамках NYM Framework. Інфографіка, показана нижче, допоможе вам зрозуміти взаємозв’язки між різними гравцями, залученими до потоку/взаємообміну токенів NYM.

Якщо ви спостерігаєте, деякі можуть пов’язувати токени, а інші – ні. Слово «Linkable» означає той факт, що третя сторона в системі може пов’язувати користувача з його відповідними діями з іншими суб’єктами/третіми сторонами в сітці NYM. Загальний процес починається, коли користувач отримує токени NYM. Після цього валідатори/автентифікатори змінюють токени на облікові дані. Потім користувач демонструє свої відповідні облікові дані постачальнику послуг, після чого валідатори/автентифікатори підтверджують передачу токенів постачальнику послуг. Щоб зрозуміти миттєво, цифри, згадані над рядками, також можуть допомогти отримати ясність щодо структури NYM на мить. Оскільки ідея та запропонована модель зараз перебувають на початковій стадії, можна припустити, що найближчими днями в них відбудеться багато модифікацій. Наступна модель, яка вказує на подібні погляди на цілісну конфіденційність NYM, розповідає, як їхній прототип може вирішити проблему атаки на відмову в обслуговуванні, скасування кількох вікон зв’язування, розширення Verinym Acquisition Protocol мережею Tor.

Наступну модель можна розглядати як інший бік тієї ж медалі (метафорично кажучи). Як вже згадувалось тут, Nymble Framework використовує дві надійні сторонні програми, а саме Psednym Manager (PM) і Nymble Manager (NM). Користувач створюється, коли і PM, і NM видають разом із набором маркерів автентифікації, що не підлягають зв’язку, (іменуються Nymble).

Інфографіка, розміщена вище, представляє різні способи, якими різні зацікавлені сторони в мережі можуть взаємодіяти один з одним. SP також може називатися постачальником послуг. Nymble Issuer, коротко, пишеться як NI. Емітент Verinym записується як VI, а PE також можна розглядати як Pseudonym Extractor. Стрілки в кінці рядків допоможуть вам зрозуміти, які види діяльності можна виконувати.

Усі унікальні запропоновані моделі, згадані вище, є різними способами зазначити, що для отримання цілісної конфіденційності NYM краще, ніж ZYK. Щоб дізнатися більше про останні зміни в області блокчейну або якщо ви хочете вирішити деякі сумніви чи хочете знати, наскільки корисним може бути його впровадження у вашій фірмі, відвідайте PrimaFelicitas.

191 загальних переглядів, сьогодні 191 переглядів

- "

- 2020

- 67

- 84

- доступ

- придбання

- діяльності

- Додатковий

- Додатковий

- ВСІ

- серед

- анонімність

- застосування

- ПЛОЩА

- ARM

- Authentication

- авторизації

- blockchain

- браузер

- Створюємо

- сертифікат

- сертифікати

- Кодування

- Монета

- співробітництво

- майбутній

- контрактів

- Повноваження

- криптографія

- дані

- Децентралізований

- прилади

- цифровий

- екосистема

- вірність

- Рисунок

- Фірма

- Перший

- Рамки

- майбутнє

- Глобальний

- сітка

- керівництво

- зламати

- мішанина

- хешування

- Як

- HTTPS

- ідея

- Особистість

- управління ідентифікацією

- вплив

- інфографіки

- інформація

- Інфраструктура

- взаємодія

- залучений

- КАТО

- IT

- Java

- зберігання

- ключ

- мова

- великий

- останній

- LINK

- макінтош

- управління

- середа

- модель

- а саме

- мережу

- Доступ до мережі

- мереж

- номера

- Пропозиції

- Інше

- інші

- P&E

- Паролі

- пластир

- картина

- Платформи

- популярний

- населення

- представити

- PrimaFelicitas

- недоторканність приватного життя

- приватний

- продуктивність

- доказ

- громадськість

- дослідження

- відповідь

- безпеку

- Токени безпеки

- комплект

- Короткий

- розумний

- Спритні контракти

- So

- Стажування

- система

- Технології

- Майбутнє

- час

- знак

- Жетони

- Tor

- Tor Browser

- перевезення

- URI

- Віртуальний

- VPN

- Wi-Fi

- windows

- бездротової

- в

- світ

- нульове підтвердження знань