08/03/2021 | Повідомлення в блозі

Наступна стаття підсумовує технічний блог, нещодавно опублікований Книга Донджон команда. Ви можете натиснути тут читати його.

Програмні програми, призначені для злому наших персональних пристроїв, стають все більш складними. The Скандал з шпигунським програмним забезпеченням Pegasus підкреслює загрозу, яку це програмне забезпечення становить для наших технологій та інформації.

Шпигунське програмне забезпечення також привернуло увагу криптоіндустрії, оскільки все більша кількість користувачів та інвесторів покладаються на програмні гаманці, які працюють на небезпечних комп’ютерах та смартфонах. Web3 цифрові активи, такі як біткойн або ефір, не слід зберігати на пристроях Web2 (ноутбуках та смартфонах). У цій статті пояснюється, чому.

Поширюється шпигунське програмне забезпечення "нульових днів" та "нульових кліків"

У 2020 році журналісти -розслідувачі виявили, що десятки тисяч громадян, активістів та політичних лідерів стали мішенями клієнтів виробника шпигунського програмного забезпечення, групи NSO. Нещодавно шпигунське програмне забезпечення стало справжнім дипломатичним скандалом із виявленням того, що 14 глав держав та урядів були колишніми мішенями, включаючи президента Франції Макрона та короля Марокко Мухаммеда V. Шпигунське програмне забезпечення надало повний доступ до їх смартфонів.

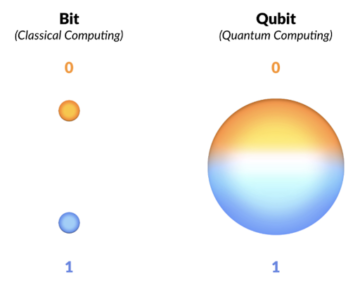

Як це шпигунське програмне забезпечення стало таким підступним засобом спостереження? Просто тому, що поєднання функцій "нульового дня" та "нульового натискання". Але що це означає, власне?

Атака "нульового дня" відбувається, коли хакери використовують вразливість у додатку або пристрої, невідомі постачальнику цільового програмного забезпечення. У випадку шпигунського програмного забезпечення Pegasus точками входу є програми обміну повідомленнями (iMessage, WhatsApp, SMS ...).

З іншого боку, атака «нульовий клік» використовує вразливі місця, не вимагаючи від цілі натискати будь-де. Ці вразливості дали зловмиснику майже повний доступ до цільових пристроїв та їх даних: камери, мікрофона, геолокації, зображень, розмов тощо.

"Атака нульового дня з нульовим натисканням"-це комбінація двох вищезгаданих. Занепокоїлися, ще?

Ці атаки також завдають шкоди вашим цифровим активам

На жаль, “Zero-Day"І"нульовий клацання”Атаки не обмежуються лише шпигунськими програмами Pegasus. Якщо вам здалося, що ваші програмні гаманці безпечні, подумайте ще раз. Наступні відеоролики показують, як легко нашій команді Ledger Donjon вдалося зламати смартфони та отримати доступ до початкових фраз MetaMask, Coinbase та Blockchain.com програмні гаманці.

Наступне відео імітує шкідливе програмне забезпечення, яке краде пароль користувача, введений жертвою. Потім він використовується для дешифрування даних гаманця Electrum та відображення насіння.

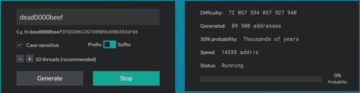

У наступному відео висвітлюється шкідливе програмне забезпечення, замасковане підробленим віджетом біткойн -тикера. Зловмисне програмне забезпечення використовує вразливість пристрою для вилучення зашифрованого насіння на віддалений сервер. Потім сервер грубо примушує пароль розшифрувати насіння:

Наступне відео показує еквівалентний процес із гаманцем Coinbase:

Це останнє відео демонструє шпигунське програмне забезпечення, націлене на гаманець Blockchain.com. Після автентифікації користувача за допомогою відбитка пальця жертви ключ шифрування розблоковується, а дані гаманця розшифровуються:

Загалом, насправді процес досить простий. Хакер надсилає вам повідомлення без попередження. Повідомлення використовує вразливість, що дозволяє зловмисникам шпигувати за вашим додатком і вилучати вашу фразу -фразу через Інтернет. Потім хакер надсилає насіння на власний комп’ютер. Немає необхідності натискати, і це, як мінімум, шкідливий експлойт.

Що стосується вашої криптографії? Пішов.

Урок зрозумілий: не розміщуйте свої цифрові активи Web3 на пристроях Web2, таких як ноутбуки та смартфони! Вони не захищені за дизайном, тобто вони працюють на програмних продуктах (iOS або Android), які не дозволяють залишати ваші речі в безпечному анклаві.

Чому безпека в криптовалюті має бути апаратною?

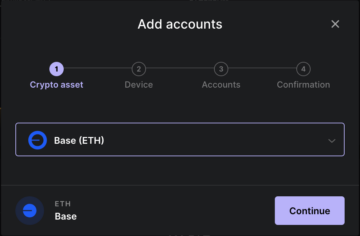

Крипто -всесвіт сповнений скарбів, але пригода завжди повинна бути в безпеці. Ось чому наші апаратні гаманці, Ledger Nano S і Nano X, є найбільш безпечними рішеннями для зберігання ваших цифрових активів:

- По -перше, вони захищають вас від шкідливого програмного забезпечення, за задумом. Наші апаратні гаманці - це незалежні пристрої, які самостійно підписують транзакції. Криптографічні матеріали приватних ключів завжди залишаються всередині пристрою. Вони ніколи не надсилаються до програми, з якою вони спілкуються. Отже, ваші ключі зберігаються в автономному режимі, де шкідливе програмне забезпечення не має до них доступу.

- По -друге, наші пристрої мають вбудований екран, що дозволяє вам перевіряти свої дії під час взаємодії з вашими секретними ключами. Коли ви здійснюєте транзакції на мобільному телефоні або настільному комп’ютері, шкідлива програма може отримати доступ до вашої інформації або навіть обміняти/змінити ваші адреси. Наші автентифікації на пристроях є дуже ефективними засобами протидії.

Офлайн-ключі та автентифікація на пристрої є критично важливими інструментами для повного захисту цифрових ресурсів на апаратних пристроях.

Висновок:

Оскільки криптовалюти стають все більш поширеними, атаки проти гаманців, на жаль, ставатимуть все більш складними. У Ledger ми прагнемо надати вам максимально безпечний досвід управління вашими цифровими активами.

Джерело: https://www.ledger.com/blog/pegasus-spyware-is-your-crypto-safe

- &

- 2020

- доступ

- пригода

- Дозволити

- чоловіча

- додаток

- додаток

- додатка

- стаття

- Активи

- нападки

- Біткойн

- blockchain

- Блог

- Повідомлення в блозі

- клієнтів

- coinbase

- загальний

- комп'ютери

- зміст

- розмови

- крипто

- Криптовалюта

- cryptocurrencies

- дані

- Розшифрувати

- дизайн

- прилади

- DID

- цифровий

- Цифрові активи

- Електромум

- шифрування

- і т.д.

- Ефіріума

- досвід

- Експлуатувати

- підроблений

- риси

- Франція

- Повний

- Уряду

- Group

- зламати

- хакер

- хакери

- апаратні засоби

- Ключниці для обладнання

- Як

- HTTPS

- У тому числі

- промисловість

- інформація

- інтернет

- Інвестори

- iOS

- IT

- ключ

- ключі

- King

- ноутбуки

- Гросбух

- обмеженою

- виробник

- шкідливих програм

- Матеріали

- обмін повідомленнями

- програми для обміну повідомленнями

- Mobile

- мобільний телефон

- Марокко

- нано

- Група NSO

- Відкриється

- Інше

- Пароль

- фрази

- гравець

- Пости

- президент

- приватний

- Приватні ключі

- програми

- захист

- прогін

- біг

- сейф

- Безпека

- Екран

- насіння

- простий

- смартфонів

- Софтвер

- Рішення

- Штати

- залишатися

- зберігання

- спостереження

- Мета

- технічний

- Технологія

- Transactions

- користувачі

- Відео

- Відео

- Уразливості

- вразливість

- Wallet

- Гаманці

- Web3

- X

- YouTube