Було виявлено, що група загроз, раніше пов’язана з горезвісним трояном віддаленого доступу ShadowPad (RAT), використовує старі та застарілі версії популярних пакетів програмного забезпечення для завантаження зловмисного програмного забезпечення на системи, що належать багатьом цільовим державним і оборонним організаціям в Азії.

Причина використання застарілих версій легітимного програмного забезпечення полягає в тому, що вони дозволяють зловмисникам використовувати добре відомий метод під назвою «бібліотека динамічних посилань» (DLL) для виконання своїх шкідливих корисних навантажень у цільовій системі. Більшість поточних версій тих самих продуктів захищають від вектора атак, які в основному включають зловмисників, які маскують шкідливий DLL-файл за законний і поміщають його в каталог, де програма автоматично завантажує та запускає файл.

Дослідники з групи Symantec Threat Hunter компанії Broadcom Software спостерігали ShadowPadпов'язана група загроз, яка використовує тактику в кампанії кібершпигунства. Цілі групи наразі включали офіс прем’єр-міністра, урядові організації, пов’язані з фінансовим сектором, державні оборонні та аерокосмічні компанії, а також державні телекомунікаційні, ІТ- та медіа-компанії. Аналіз постачальника засобів безпеки показав, що кампанія триває принаймні з початку 2021 року, при цьому основна увага приділяється розвідці.

Добре відома тактика кібератак, але успішна

"Використання законні програми для полегшення бокового завантаження DLL схоже, це зростаюча тенденція серед шпигунських акторів, які діють у регіоні», — йдеться у звіті Symantec цього тижня. Це приваблива тактика, оскільки засоби захисту від зловмисного програмного забезпечення часто не виявляють зловмисну активність, оскільки зловмисники використовували старі програми для бокового завантаження.

«Окрім віку додатків, інша спільна риса полягає в тому, що всі вони були відносно відомими іменами і тому можуть здаватися нешкідливими». — каже Алан Невілл, аналітик із аналізу загроз команди пошуку загроз Symantec.

Той факт, що група, яка стоїть за нинішньою кампанією в Азії, використовує цю тактику, незважаючи на те, що вона добре зрозуміла, говорить про те, що ця техніка приносить певний успіх, заявили в Symantec.

Невілл каже, що його компанія останнім часом не спостерігала, щоб актори-загрози використовували таку тактику в США чи деінде. «Цю техніку в основному використовують зловмисники, які зосереджуються на азіатських організаціях», — додає він.

Невілл каже, що в більшості атак в останній кампанії зловмисники використовували законну утиліту PsExec Windows для виконання програм на віддалених системах для виконання стороннього завантаження та розгортання зловмисного програмного забезпечення. У кожному випадку зловмисники вже скомпрометували системи, на яких встановлено старі законні програми.

«[Програми] були встановлені на кожному скомпрометованому комп’ютері, на якому зловмисники хотіли запустити шкідливе програмне забезпечення. У деяких випадках це може бути кілька комп’ютерів в одній мережі жертви», – каже Невілл. В інших випадках Symantec також спостерігала, як вони розгортають кілька законних програм на одній машині для завантаження свого шкідливого програмного забезпечення, додає він.

«Вони використовували чимало програмного забезпечення, включаючи програмне забезпечення безпеки, графічне програмне забезпечення та веб-браузери», — зазначає він. У деяких випадках дослідники Symantec також спостерігали, як зловмисники використовували законні системні файли із застарілої ОС Windows XP, щоб здійснити атаку.

Logdatter, діапазон шкідливих корисних навантажень

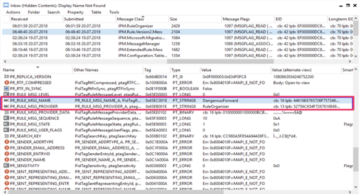

Одним із шкідливих компонентів є новий викрадач інформації під назвою Logdatter, який дозволяє зловмисникам реєструвати натискання клавіш, робити знімки екрана, запитувати бази даних SQL, вводити довільний код і завантажувати файли, серед іншого. Інші корисні навантаження, які загрозливий актор використовує у своїй азіатській кампанії, включають троян на основі PlugX, два RAT під назвами Trochilus і Quasar і кілька законних інструментів подвійного призначення. Серед них Ladon, платформа для тестування на проникнення, FScan і NBTscan для сканування середовищ жертв.

Невілл каже, що Symantec не змогла точно визначити, як зловмисники могли отримати початковий доступ до цільового середовища. Але фішинг і націлювання на можливості невиправлених систем є ймовірними векторами.

«Альтернативно, атака на ланцюжок постачання програмного забезпечення не виходить за рамки компетенції цих зловмисників, оскільки актори, які мають доступ до ShadowPad, є відомо, що вони здійснювали атаки на ланцюги поставок у минулому, — зазначає Невілл. Щойно зловмисники отримали доступ до середовища, вони, як правило, використовували низку інструментів сканування, таких як NBTScan, TCPing, FastReverseProxy і Fscan, щоб шукати інші системи для цілей.

Щоб захиститися від таких атак, організаціям необхідно запровадити механізми аудиту та контролю програмного забезпечення, яке може бути запущено в їхній мережі. Їм також слід розглянути можливість впровадження політики дозволу на запуск у середовищі лише додатків із білого списку та визначення пріоритетності виправлення вразливостей у загальнодоступних програмах.

«Ми також рекомендуємо вжити негайних заходів для очищення машин, які демонструють будь-які ознаки компрометації, — радить Невілл, — … включаючи зміну облікових даних і дотримання внутрішнього процесу вашої організації для проведення ретельного розслідування».