На жаль, нам потрібно було охопити ПЗ-вимагач DEADBOLT декілька разів перед тим на голій безпеці.

Уже майже два роки цей нішевий гравець на сцені кіберзлочинності з програмами-вимагачами здебільшого полює на домашніх користувачів і малий бізнес у спосіб, який дуже відрізняється від більшості сучасних атак програм-вимагачів:

Якщо ви були залучені до кібербезпеки близько десяти років тому, коли програми-вимагачі вперше почали перетворюватися на величезний джерело грошей для кіберпідземного світу, ви без уподобання згадаєте тодішні «відомі бренди» програм-вимагачів: CryptoLocker, Locky, TeslaCrypt, і багато іншого.

Як правило, перші учасники злочину, пов’язаного з програмами-вимагачами, покладалися на те, що вимагали майже доступні платежі за шантаж, якщо ви пропустили відвідування пабу на місяць чи три, від якомога більшої кількості осіб. міг би.

На відміну від сучасних шахраїв вищої ліги програм-вимагачів, яких можна коротко назвати «мають на меті вимагати від компаній мільйони доларів сотні разів», ранні гравці пішли більш споживчим шляхом «Шантажувати мільйони людей по 300 доларів за кожного» (або $600, або $1000 – суми різні).

Ідея була простою: шифруючи ваші файли прямо на вашому ноутбуці, шахраям не потрібно було турбуватися про пропускну здатність завантаження в Інтернет і намагатися вкрасти всі ваші файли, щоб потім продати їх вам назад.

Вони можуть залишити всі ваші файли перед вами, начебто на виду, але абсолютно непридатними для використання.

Наприклад, якщо ви спробуєте відкрити зашифрований документ за допомогою текстового процесора, ви побачите непотрібні сторінки, повні цифрової нашаткованої капусти, або спливаюче повідомлення з вибаченнями, що програма не розпізнала тип файлу та не могла відкрити це взагалі.

Комп’ютер працює, а дані – ні

Зазвичай шахраї роблять усе можливе, щоб залишити вашу операційну систему та ваші програми недоторканими, зосередившись натомість на ваших даних.

Вони насправді не хотіли, щоб ваш комп’ютер повністю припинив роботу, з кількох важливих причин.

По-перше, вони хотіли, щоб ви побачили та відчули біль від того, наскільки близько, але водночас так далеко, були ваші дорогоцінні файли: ваші весільні фотографії, дитячі відео, податкові декларації, курсові роботи університету, дебіторська заборгованість, кредиторська заборгованість та всі інші цифрові дані, які ви Я збирався зробити резервну копію місяцями, але ще не встиг.

По-друге, вони хотіли, щоб ви побачили шантажну записку, яку вони залишили ВЕЛИЧЕЗНИМИ ЛИСТАМИ З ДРАМАТИЧНИМИ ЗОБРАЖЕННЯМИ, встановлену як фоновий малюнок вашого робочого столу, щоб ви не могли її пропустити, разом із інструкціями щодо того, як придбати криптовалюти, які вам знадобиться викупити. ключ дешифрування, щоб розшифрувати ваші дані.

По-третє, вони хотіли переконатися, що ви все ще можете виходити в Інтернет у своєму веб-переглядачі, спочатку щоб провести марний пошук «як одужати від програм-вимагачів XYZ без оплати», а потім, коли настає зневіра та відчай, знайти друга ви знали, що могли б допомогти вам із криптовалютною частиною рятувальної операції.

На жаль, перші учасники цієї одіозної злочинної змови, зокрема банда CryptoLocker, виявилися досить надійними, швидко й точно відповідаючи жертвам, які заплатили, заслуживши репутацію свого роду «честі серед злодіїв».

Це, здавалося, переконало нових жертв, що, незважаючи на те, що сплата пропалює гігантську діру в їхніх фінансах на найближче майбутнє, і що це схоже на угоду з дияволом, дуже ймовірно, вони повернуть їхні дані.

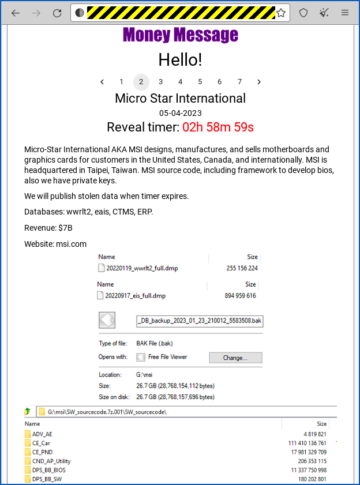

На відміну від цього, сучасні атаки програм-вимагачів, як правило, спрямовані на одночасне розміщення всіх комп’ютерів цілих компаній (або шкіл, лікарень, муніципалітетів чи благодійних організацій). Але створення інструментів дешифрування, які надійно працюють у всій мережі, є напрочуд складним завданням розробки програмного забезпечення. Насправді повернення ваших даних, покладаючись на шахраїв, є ризикованою справою. В Опитування програм-вимагачів Sophos за 2021 рік1/2 жертв, які заплатили, втратили принаймні 1/3 своїх даних, а 4% з них взагалі нічого не повернули. У 2022, ми виявили, що половина шляху була ще гіршою: 1/2 тих, хто заплатив, втратили 40% або більше своїх даних, і лише 4% з них отримали всі свої дані назад. У сумнозвісному Колоніальний трубопровід атаки програм-вимагачів, компанія заявила, що не збирається платити, а потім, як відомо, все одно розщедрилася на понад 4,400,000 4.4 XNUMX доларів США, лише щоб виявити, що інструмент дешифрування, який надали злочинці, був надто повільним, щоб бути корисним. Тож у підсумку вони отримали всі витрати на відновлення, які б вони мали, якби не заплатили шахраям, плюс вихідні XNUMX мільйона доларів, які були так добре, як злиті в каналізацію. (На диво, і, очевидно, через погану кібербезпеку злочинців, ФБР зрештою одужало близько 85% біткойнів, виплачених Colonial. Однак не покладайтеся на такий результат: такі масштабні повернення є рідкісним винятком, а не правилом.)

Прибуткова ніша

Шахраї DEADBOLT, здається, знайшли a прибуткова ніша їм не потрібно зламувати вашу мережу та проникати на всі комп’ютери в ній, і їм навіть не потрібно турбуватися про проникнення зловмисного програмного забезпечення на ваш ноутбук чи будь-який звичайний комп’ютер у вашому домогосподарство, офіс або обидва.

Замість цього вони використовують сканування глобальної мережі, щоб ідентифікувати невиправлені пристрої NAS (мережеве сховище), як правило, від основного постачальника QNAP і безпосередньо шифрують усе на пристрої вашого файлового сервера, не торкаючись нічого іншого у вашій мережі.

Ідея полягає в тому, що якщо ви використовуєте свій NAS, як більшість людей вдома чи в малому бізнесі – для резервного копіювання та як основне сховище для великих файлів, таких як музика, відео та зображення, тоді втрата доступу до всього на вашому NAS може бути щонайменше таким же катастрофічним, як втрата всіх файлів на всіх ваших портативних і настільних комп’ютерах, або, можливо, навіть гірше.

Оскільки ви, ймовірно, постійно залишаєте свій пристрій NAS увімкненим, шахраї можуть увірватися, коли заманеться, зокрема, коли ви, швидше за все, спите; їм потрібно атакувати лише один пристрій; їм не варто хвилюватися, незалежно від того, користуєтеся ви комп’ютером Windows чи Mac…

…і використовуючи невиправлену помилку в самому пристрої, їм не потрібно обманом змушувати вас або будь-кого іншого у вашій мережі завантажити підозрілий файл або перейти на сумнівний веб-сайт, щоб закріпитися.

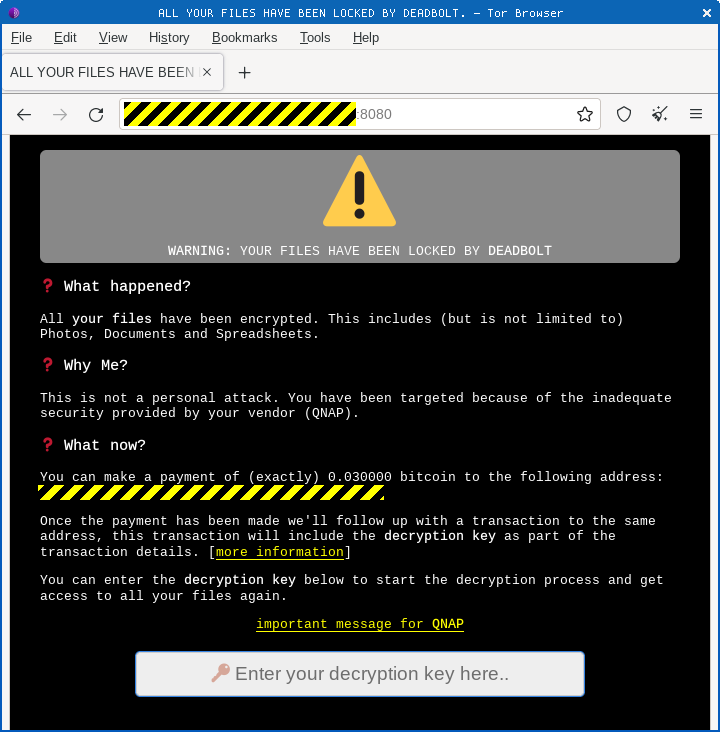

Шахраям навіть не потрібно турбуватися про те, щоб отримати повідомлення електронною поштою чи фоновий малюнок робочого столу: вони підступно переписують сторінку входу у веб-інтерфейс вашого пристрою NAS, тому, як тільки ви наступного разу спробуєте ввійти, можливо, щоб дізнатися, чому усі ваші файли переплутані, ви отримуєте масу шантажу.

Ще більш підступно, шахраї DEADBOLT знайшли спосіб поводитися з вами, який уникає будь-якої листування електронною поштою (можливо, яку можна відстежити), не вимагає серверів темної мережі (потенційно складних) і обходить будь-які переговори: це їхній шлях або магістраль даних.

Простіше кажучи, кожна жертва отримує одноразову біткойн-адресу, на яку їй пропонують надіслати 0.03 BTC (зараз [2022-10-21] трохи менше 600 доларів):

Сама транзакція виступає і як повідомлення («Я вирішив заплатити»), і як сам платіж («а ось кошти»).

Потім шахраї надсилають вам 0 доларів натомість – транзакція, яка не має фінансової мети, але містить коментар із 32 символів. (Біткойн-транзакції можуть містити додаткові дані в полі, відомому як OP_RETURN який не передає жодних коштів, але може використовуватися для додавання коментарів або приміток.)

Ці 32 символи є шістнадцятковими цифрами, які представляють 16-байтовий ключ дешифрування AES, унікальний для вашого зашифрованого пристрою NAS.

Ви вставляєте шістнадцятковий код із транзакції BTC на «сторінку входу» програми-вимагача, і процес запускає програму дешифрування, залишену шахраями, яка розшифровує (ви сподіваєтесь!) усі ваші дані.

Виклич поліцію!

Але ось захоплюючий поворот цієї історії.

Нідерландська поліція, працюючи разом з компанією, яка має досвід роботи з криптовалютами, придумала власний підступний трюк протидіяти підступності злочинців DEADBOLT.

Вони помітили, що якщо жертва надсилала платіж у біткойнах, щоб викупити ключ розшифровки, шахраї, очевидно, відповідали ключем розшифровки, щойно платіжна транзакція BTC потрапляла в мережу біткойнів у пошуках того, хто б її «видобув»…

…замість того, щоб чекати, доки будь-хто в екосистемі біткойн повідомить, що вони дійсно видобули транзакцію, і таким чином підтвердить це вперше.

Іншими словами, якщо використати аналогію, шахраї дозволяють вам вийти з їхнього магазину з продуктом до того, як чекають, поки буде проведена оплата вашою кредитною карткою.

І хоча ви не можете явно скасувати транзакцію BTC, ви можете надіслати два конфліктуючі платежі одночасно (те, що на жаргоні називається «подвійним витрачанням»), якщо ви щасливі, що перший отримає підібраний, видобутий і «підтверджений» — це той, який пройде і в кінцевому підсумку буде прийнятий блокчейном.

Іншу транзакцію зрештою буде відхилено, оскільки біткойн не допускає подвійних витрат. (Якщо так, система не зможе працювати.)

Грубо кажучи, як тільки майнери біткойнів бачать, що ще не оброблена транзакція включає кошти, які хтось уже «видобув», вони просто припиняють працювати над незавершеною транзакцією на тій підставі, що тепер вона для них нічого не варта.

Тут немає ніякого альтруїзму: зрештою, якщо більшість мережі вже вирішила прийняти іншу транзакцію та включити її в блокчейн як «таку, яку спільнота приймає як дійсну», конфліктна транзакція, яка не пройшла через ще гірше, ніж марний для цілей видобутку.

Якщо ви й надалі намагатиметеся обробити конфліктну транзакцію, то навіть якщо зрештою ви успішно її «видобудете», ніхто не прийме ваше підтвердження після завершення, тому що в ньому немає нічого для цього…

…так що ви заздалегідь знаєте, що ніколи не отримаєте жодних комісій за транзакції чи бонусів у біткойнах за свою надлишкову роботу з майнінгу, і, отже, ви заздалегідь знаєте, що немає сенсу витрачати на це час чи електроенергію.

Поки жодна особа (або майнінг-пул, чи картель майнінг-пулів) ніколи не контролює більше ніж 50% мережі біткойн, ніхто ніколи не буде в змозі мати достатньо часу та енергії, щоб «скасувати підтвердження» вже прийнятого транзакцію шляхом створення нового ланцюжка підтверджень, що випереджає всі існуючі.

Запропонуйте більше грошей…

Враховуючи те, що ми щойно згадали плата за транзакції, ви, мабуть, бачите, куди це йде.

Коли майнер успішно підтверджує транзакцію, яка в кінцевому підсумку приймається в блокчейн (фактично, набір транзакцій), він отримує винагороду у щойно викарбуваних біткойнах (наразі сума становить 6.25 BTC), а також усі комісії, запропоновані за кожна транзакція в пакеті.

Іншими словами, ви можете стимулювати майнерів визначати пріоритетність вашої транзакції, пропонуючи платити трохи більше комісій за транзакції, ніж усі інші…

…або, якщо ви не поспішаєте, ви можете запропонувати низьку комісію за транзакцію та отримати більш повільне обслуговування від майнінгової спільноти.

Фактично, якщо вам дійсно байдуже, скільки часу це займе, ви можете запропонувати платити нуль біткойнів як комісію за транзакцію.

Саме це голландські поліцейські зробили для 155 жертв з 13 різних країн, які просили допомогти повернути свої дані.

Вони надіслали шахраям 155 платежів зі своїх власних адрес BTC, пропонуючи нульову комісію за транзакції.

Шахраї, вочевидь покладаючись на автоматизований процес за сценарієм, негайно надіслали назад ключі розшифровки.

Коли копи отримали кожен ключ дешифрування, вони негайно надіслали транзакцію «подвійної витрати»…

…цього разу зі спокусливою платою, запропонованою в обмін на сплату тих самих коштів, які вони спочатку запропонували шахраям, натомість повернути собі!

Вгадайте, які транзакції першими привернули увагу майнерів? Вгадайте, які з них підтвердилися? Вгадайте, які транзакції закінчилися ні на що?

Пропоновані виплати злочинцям біткойн-спільнота відмовилася, як гаряча картопля, перед тим шахраї отримали гроші, але після вони розкрили ключі розшифровки.

Одноразовий результат

Чудова новина…

...за винятком, звісно, того, що ця пастка (це не трюк, якщо це зроблено законно!) більше не спрацює.

На жаль, все, що шахраям доведеться робити в майбутньому, це чекати, доки вони побачать, що їхні платежі підтверджено, перш ніж відповідати ключами розшифровки, замість того, щоб запускати негайно при першій появі кожного запиту транзакції.

Тим не менш, копи цього разу перехитрили шахраїв, а 155 людям повернули дані за безцінь.

Або, принаймні, майже за безцінь – є дрібниця комісії за транзакції, яка була необхідна для того, щоб план працював, хоча принаймні жодна з цих грошей не пішла безпосередньо шахраям. (Комісії надходять майнерам за кожну транзакцію.)

Це може бути порівняно скромний результат, і це може бути одноразова перемога, але ми все одно це хвалимо!

Не вистачає часу чи досвіду для реагування на загрози кібербезпеці? Хвилюєтеся, що кібербезпека зрештою відволікатиме вас від усіх інших справ, які вам потрібно зробити?

Дізнатися більше про Кероване виявлення та реагування Sophos:

Цілодобове полювання на загрози, виявлення та реагування ▶

- blockchain

- coingenius

- контрзлом

- криптовалюта

- крипто-валютні кошельки

- криптообмін

- кібер-безпеки

- кіберзлочинці

- Кібербезпека

- Дедлайт

- управління внутрішньої безпеки

- цифрові гаманці

- голландська поліція

- брандмауер

- Kaspersky

- Закон і порядок

- шкідливих програм

- Макафі

- Гола безпека

- NexBLOC

- plato

- платон ai

- Інформація про дані Платона

- Гра Платон

- PlatoData

- platogaming

- вимагачів

- VPN

- безпеки веб-сайтів

- зефірнет

![S3 Ep118: Вгадайте свій пароль? Не треба, якщо його вже вкрали! [Аудіо + текст]](https://platoaistream.net/wp-content/uploads/2023/01/s3-ep118-guess-your-password-no-need-if-its-stolen-already-audio-text-360x188.png)