Час читання: 3 протокол

Час читання: 3 протокол

Не всі примхи та технології витримують випробування часом.

У 1990-х роках Олестра, безкалорійний штучний жир, з'явився в снеках. Він обіцяв споживачам можливість їсти смачну та жирну їжу, не набираючи ваги. На жаль, Olestra швидко втратила благодать, коли розлючені споживачі, вражені шлунково-кишковими болями, подали позови.

Візьмемо інший приклад. У світі технологій дискети, Betamax і портативні КПК попрощалися. Те, що в той час здавалося інноваційною технологією, було замінено чимось кращим: дискети замінили жорсткі диски, зовнішні накопичувачі, USB-накопичувачі, а потім хмарні служби. Betamax познайомився з DVD-дисками, потім з цифровими відеореєстраторами та Netflix. А кишенькові КПК випередили мобільні телефони. Гра завершена.

Наступною може бути ваша корпоративна мережа, але чому?

Чому рішення кібербезпеки схожі на дискети та підроблені жири?

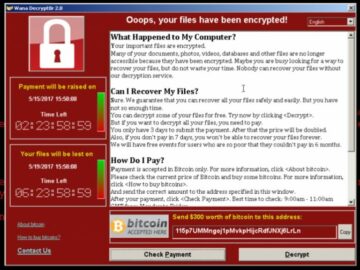

Велика ймовірність, що ваша компанія використовує підхід до кібербезпеки за умовчанням, дозволяючи невідомим файлам і програмам отримувати доступ до ваших корпоративних мереж. Це здається гарною ідеєю, але, як і Olestra, Default Allow має жахливі побічні ефекти, серед яких надання кіберхакерам швидкого та легкого доступу до корпоративних мереж, встановлення шкідливих програм і викрадення корпоративних секретів. Дотримання дозволу за замовчуванням може коштувати вашій компанії втрати даних, масштабного злому, який коштує мільйони, або навіть повної ліквідації вашої мережі та бізнесу в разі нульового дня чи великої атаки програм-вимагачів.

І, як і дискету, Default Allow вже замінено чимось кращим на ринку, архітектурою Zero Trust. Ви можете прийняти рішення рухатися далі вже сьогодні. Ось чому ви повинні.

Що таке архітектура нульової довіри?

Архітектура «нульової довіри» — це і спосіб мислення, і набір систем для зміцнення вашого кіберзахисту. Згідно з думкою, ваша ІТ-команда вирішує, що жоден файл або програма не є безпечними, доки вони не будуть перевірені. Як набір ІТ-систем, Zero Trust переносить безпеку лише з периметра на всю вашу мережу, охоплюючи кінцеві точки, локальну мережу, Інтернет і хмару.

Як працює архітектура нульової довіри?

Завдяки архітектурі Zero Trust ви ніколи не повинні довіряти загрозам і завжди перевіряти їх, щоб запобігти зламам.

Провідні на ринку платформи захисту кінцевих точок допомогти компаніям досягти архітектури нульової довіри, ніколи не довіряючи та завжди перевіряючи 100% невідомих файлів. Коли невідомий файл виконується на кінцевій точці, файли миттєво поміщаються в контейнер, а користувачі безперервно працюють. Поки невідомий файл знаходиться на збереженні, файл статично й динамічно аналізується в хмарі та експертами-людьми, повертаючи 95% вердиктів менш ніж за 45 секунд, а решта 5% — менш ніж за 4 години. Жодної шкоди не може бути завдано, поки файл знаходиться на збереженні, і після винесення вердикту файл обробляється відповідно. Цей процес непомітний для вашої робочої сили, оскільки користувачі можуть негайно запускати файли та програми, поки вони містяться та аналізуються в хмарі. Таким чином, немає жодних втрат у продуктивності чи змін у взаємодії з користувачем.

Якщо за 100 секунд хмарний аналіз не дає 45% впевненості, чи файл безпечний чи шкідливий, його буде негайно передано аналітику для перевірки та швидкого визначення.

Ви просто не можете покладатися на те, що ваші співробітники уникнуть кожного фішингового електронного листа, або ваші ІТ-команди виявлять кожну загрозу. Вони не можуть йти в ногу, коли їх бомбардують атаками – і вони не повинні цього робити.

Ви можете розширити можливості своєї мережі, ІТ-команди та робочої сили за допомогою мислення «нульової довіри» та архітектури для його підтримки.

Ваш бізнес є надто критичним, щоб зупинитися на місці через програмне забезпечення-вимагач, крадіжку даних тощо форма використання мережі, яке ввімкнено за умовчанням дозволено.

Настав час Default Allow піти шляхом підроблених жирів і дискет.

Дізнайтеся зараз, як ви можете використовувати Advanced Endpoint Protection і онлайн-версію, щоб допомогти створити a Архітектура нульової довіри.

Найкраще програмне забезпечення ITSM 2021 року

ПОЧНІТЬ БЕЗКОШТОВНУ ПРОБУ БЕЗКОШТОВНО ОТРИМАЙТЕ СВОЙ МОМЕНТАЛЬНИЙ СКОРЕКАРД

- Розповсюдження контенту та PR на основі SEO. Отримайте посилення сьогодні.

- Платоблокчейн. Web3 Metaverse Intelligence. Розширені знання. Доступ тут.

- джерело: https://blog.comodo.com/it-security/changes-in-cyber-security/

- 95%

- a

- здатність

- МЕНЮ

- доступ

- відповідно

- Achieve

- просунутий

- ВСІ

- вже

- завжди

- аналіз

- аналітик

- та

- Інший

- додаток

- з'явився

- підхід

- додатка

- архітектура

- штучний

- атака

- нападки

- оскільки

- буття

- Краще

- Блог

- порушення

- порушення

- бізнес

- підприємства

- зміна

- вибір

- хмара

- хмарні сервіси

- компанія

- повний

- Споживачі

- Контейнер

- Політика стримування

- Корпоративний

- Коштувати

- витрати

- може

- створювати

- калічить

- критичний

- кібер-

- кібер-безпеки

- Кібербезпека

- дані

- втрати даних

- день

- мертвий

- дефолт

- визначення

- вниз

- є

- ефекти

- співробітників

- уповноважувати

- дозволяє

- Кінцева точка

- Навіть

- Event

- все

- приклад

- відмінно

- Виконує

- досвід

- experts

- зовнішній

- підроблений

- Падати

- ШВИДКО

- Жир

- філе

- Файли

- продукти

- Безкоштовна

- від

- набирає

- гра

- отримати

- дає

- Go

- добре

- хакери

- Жорсткий

- допомога

- ГОДИННИК

- Як

- HTTPS

- людина

- ідея

- негайно

- in

- включати

- інноваційний

- мить

- IT

- тримати

- Знати

- останній

- судові процеси

- від

- основний

- зробити

- шкідливих програм

- ринку

- масивний

- мільйони

- Розум

- Mobile

- мобільні телефони

- рухатися

- рухається

- Netflix

- мережу

- мереж

- наступний

- онлайн

- phishing

- телефони

- PHP

- Насадження

- plato

- Інформація про дані Платона

- PlatoData

- запобігати

- процес

- продуктивність

- пообіцяв

- захист

- вимагачів

- Вимагальна програма

- решті

- замінити

- повернення

- огляд

- прогін

- сейф

- Зазначений

- показник

- seconds

- безпеку

- здавалося

- Здається,

- Послуги

- комплект

- Повинен

- просто

- Софтвер

- Рішення

- що в сім'ї щось

- прилипання

- Стоп

- Зміцнювати

- підтримка

- SWIFT

- Systems

- Приймати

- команда

- команди

- Технологія

- тест

- Команда

- крадіжка

- загроза

- загрози

- по всьому

- час

- до

- сьогодні

- занадто

- Довіряйте

- при

- USB

- використання

- користувач

- User Experience

- користувачі

- перевірено

- перевірити

- перевірка

- Web

- вага

- Що

- який

- в той час як

- волі

- без

- Трудові ресурси

- працює

- світ

- вашу

- YouTube

- зефірнет

- нуль

- Zero Day

- нульова довіра