گوگل نے ابھی ایک فور فیکٹا کا انکشاف کیا ہے۔ صفر دن کے کیڑے اینڈرائیڈ فونز کی وسیع رینج کو متاثر کرنا، بشمول اس کے اپنے Pixel ماڈلز میں سے کچھ۔

یہ بگز آپ کی عام اینڈرائیڈ کمزوریوں سے کچھ مختلف ہیں، جو عام طور پر اینڈرائیڈ آپریٹنگ سسٹم (جو کہ لینکس پر مبنی ہے) یا اس کے ساتھ آنے والی ایپلیکیشنز، جیسے گوگل پلے، میسجز یا کروم براؤزر کو متاثر کرتے ہیں۔

ہم یہاں جن چار کیڑوں کے بارے میں بات کر رہے ہیں ان کے نام سے جانا جاتا ہے۔ بیس بینڈ کی کمزوریاںیعنی وہ خصوصی موبائل فون نیٹ ورکنگ فرم ویئر میں موجود ہیں جو فون کے نام نہاد بیس بینڈ چپ پر چلتا ہے۔

سختی سے ، بیس بینڈ ایک اصطلاح ہے جو کسی انفرادی ریڈیو سگنل کے پرائمری، یا سب سے کم فریکوئنسی والے حصوں کو بیان کرنے کے لیے استعمال ہوتی ہے، براڈ بینڈ سگنل کے برعکس، جو (بہت ڈھیلے) متعدد بیس بینڈ سگنلز پر مشتمل ہوتا ہے جو متعدد ملحقہ فریکوئنسی رینجز میں ایڈجسٹ ہوتا ہے اور ایک ہی وقت میں منتقل ہوتا ہے۔ ڈیٹا کی شرح بڑھانے، مداخلت کو کم کرنے، فریکوئنسی سپیکٹرم کو زیادہ وسیع پیمانے پر شیئر کرنے، نگرانی کو پیچیدہ بنانے، یا مندرجہ بالا سبھی کے لیے۔ لفظ بیس بینڈ ہارڈ ویئر چپ اور متعلقہ فرم ویئر کو بیان کرنے کے لیے استعاراتی طور پر بھی استعمال کیا جاتا ہے جو وائرلیس طریقے سے بات چیت کرنے والے آلات میں ریڈیو سگنلز کی اصل بھیجنے اور وصول کرنے کے لیے استعمال ہوتا ہے۔ (کسی حد تک الجھن میں، لفظ بیس بینڈ عام طور پر فون میں موجود سب سسٹم سے مراد ہے جو موبائل ٹیلی فون نیٹ ورک سے کنیکٹنگ کو ہینڈل کرتا ہے، لیکن چپس اور سافٹ ویئر سے نہیں جو وائی فائی یا بلوٹوتھ کنکشن کو ہینڈل کرتے ہیں۔)

آپ کے موبائل فون کا موڈیم

بیس بینڈ چپس عام طور پر آپ کے موبائل فون کے "نان ٹیلی فون" حصوں سے آزادانہ طور پر کام کرتی ہیں۔

وہ بنیادی طور پر اپنا ایک چھوٹا آپریٹنگ سسٹم چلاتے ہیں، اپنے پروسیسر پر، اور کال کرنے اور جواب دینے، ڈیٹا بھیجنے اور وصول کرنے، نیٹ ورک پر رومنگ وغیرہ کے لیے موبائل نیٹ ورک کنیکٹیویٹی فراہم کرنے کے لیے آپ کے آلے کے مرکزی آپریٹنگ سسٹم کے ساتھ مل کر کام کرتے ہیں۔ .

اگر آپ ڈائل اپ انٹرنیٹ استعمال کرنے کے لیے کافی بوڑھے ہیں، تو آپ کو یاد ہوگا کہ آپ کو ایک موڈیم خریدنا پڑا (مختصر ماڈیولیٹر اور ڈیموڈیولیٹر)، جسے آپ نے اپنے پی سی کے پچھلے حصے میں سیریل پورٹ میں یا اس کے اندر ایک توسیعی سلاٹ میں پلگ کیا ہے۔ موڈیم فون نیٹ ورک سے جڑ جائے گا، اور آپ کا پی سی موڈیم سے جڑ جائے گا۔

ٹھیک ہے، آپ کے موبائل فون کا بیس بینڈ ہارڈویئر اور سافٹ ویئر، بہت آسان، ایک بلٹ ان موڈیم ہے، جسے عام طور پر فون کے ایس او سی کے نام سے جانا جانے والے ذیلی جزو کے طور پر لاگو کیا جاتا ہے۔ سسٹم آن چپ.

(آپ ایس او سی کو "انٹیگریٹڈ انٹیگریٹڈ سرکٹ" کی ایک قسم کے طور پر سوچ سکتے ہیں، جہاں الگ الگ الیکٹرانک اجزاء جو ایک مدر بورڈ پر قریب سے لگا کر آپس میں جڑے ہوتے تھے، انہیں ایک چپ پیکج میں جوڑ کر مزید مربوط کیا گیا ہے۔)

درحقیقت، آپ اب بھی بیس بینڈ پروسیسر دیکھیں گے جن کا حوالہ دیا جاتا ہے۔ بیس بینڈ موڈیمکیونکہ وہ اب بھی نیٹ ورک پر ڈیٹا بھیجنے اور وصول کرنے کے کام کو موڈیول کرنے اور ڈیموڈیول کرنے کے کاروبار کو سنبھالتے ہیں۔

جیسا کہ آپ تصور کر سکتے ہیں، اس کا مطلب یہ ہے کہ آپ کے موبائل ڈیوائس کو صرف سائبر کرائمینلز سے مرکزی آپریٹنگ سسٹم میں موجود کیڑے یا آپ کے استعمال کردہ ایپس میں سے کسی ایک کا خطرہ نہیں ہے…

…لیکن بیس بینڈ سب سسٹم میں سیکیورٹی کے خطرات سے بھی خطرہ ہے۔

بعض اوقات، بیس بینڈ کی خامیاں حملہ آور کو نہ صرف انٹرنیٹ یا فون نیٹ ورک سے خود موڈیم میں گھسنے کی اجازت دیتی ہیں، بلکہ مرکزی آپریٹنگ سسٹم (بعد میں منتقل، یا محورجیسا کہ جرگن اسے کہتے ہیں) موڈیم سے۔

لیکن یہاں تک کہ اگر بدمعاش موڈیم سے گزر کر آپ کی ایپس میں نہیں جا سکتے، وہ تقریباً یقینی طور پر بیس بینڈ میں میلویئر لگا کر آپ کو بہت زیادہ سائبر نقصان پہنچا سکتے ہیں، جیسے آپ کے نیٹ ورک کے ڈیٹا کو سونگھنا یا موڑنا، آپ کے نیٹ ورک کے ڈیٹا کو چھیننا۔ ٹیکسٹ پیغامات، آپ کی فون کالز کو ٹریک کرنا، اور مزید۔

اس سے بھی بدتر بات یہ ہے کہ آپ صرف اپنے Android ورژن نمبر یا اپنی ایپس کے ورژن نمبرز کو یہ چیک کرنے کے لیے نہیں دیکھ سکتے کہ آیا آپ کمزور ہیں یا پیچ شدہ، کیونکہ آپ کے پاس جو بیس بینڈ ہارڈویئر ہے، اور اس کے لیے آپ کو درکار فرم ویئر اور پیچ، آپ کے جسمانی ڈیوائس پر منحصر ہے، آپریٹنگ سسٹم پر نہیں جس پر آپ چل رہے ہیں۔

یہاں تک کہ وہ آلات بھی جو تمام واضح لحاظ سے "ایک جیسے" ہیں - ایک ہی برانڈ کے تحت فروخت کیے گئے، ایک ہی پروڈکٹ کا نام استعمال کرتے ہوئے، ایک ہی ماڈل نمبر اور ظاہری شکل کے ساتھ - مختلف بیس بینڈ چپس نکل سکتے ہیں، اس پر منحصر ہے کہ انہیں کس فیکٹری نے جمع کیا یا وہ کس بازار میں بیچے گئے۔

نئے صفر دن

گوگل کے حال ہی میں دریافت ہونے والے کیڑے درج ذیل ہیں:

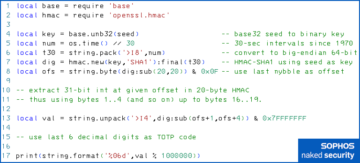

[بگ نمبر] CVE-2023-24033 (اور تین دیگر کمزوریاں جنہیں ابھی CVE شناخت تفویض نہیں کی گئی ہے) کو انٹرنیٹ سے بیس بینڈ ریموٹ کوڈ پر عمل درآمد کی اجازت ہے۔ [گوگل] پروجیکٹ زیرو کی طرف سے کئے گئے ٹیسٹ اس بات کی تصدیق کرتے ہیں کہ وہ چار کمزوریاں حملہ آور کو اجازت دیتی ہیں کہ وہ کسی صارف کی بات چیت کے بغیر بیس بینڈ کی سطح پر ایک فون کو دور سے سمجھوتہ کر سکے، اور صرف اس بات کی ضرورت ہے کہ حملہ آور شکار کا فون نمبر جانتا ہو۔

محدود اضافی تحقیق اور ترقی کے ساتھ، ہمیں یقین ہے کہ ہنر مند حملہ آور متاثرہ آلات سے خاموشی اور دور سے سمجھوتہ کرنے کے لیے تیزی سے ایک آپریشنل استحصال پیدا کر سکیں گے۔

سادہ انگریزی میں، انٹرنیٹ سے بیس بینڈ کے ریموٹ کوڈ کے نفاذ کے سوراخ کا مطلب ہے کہ مجرم آپ کے فون کے اس حصے میں انٹرنیٹ پر میلویئر یا اسپائی ویئر لگا سکتے ہیں جو نیٹ ورک ڈیٹا بھیجتا اور وصول کرتا ہے…

…آپ کے اصل ڈیوائس پر ہاتھ لگائے بغیر، آپ کو ایک بدمعاش ویب سائٹ کی طرف راغب کرنا، آپ کو ایک مشکوک ایپ انسٹال کرنے پر آمادہ کرنا، آپ کے پاپ اپ وارننگ میں غلط بٹن پر کلک کرنے کا انتظار کرنا، مشکوک اطلاع کے ذریعے خود کو دور کرنا، یا دھوکہ دہی کرنا۔ آپ کسی اور طریقے سے۔

18 کیڑے، چار نیم خفیہ رکھے گئے۔

اس تازہ ترین بیچ میں 18 کیڑے تھے، جن کی اطلاع گوگل نے 2022 کے آخر اور 2023 کے اوائل میں دی تھی۔

گوگل کا کہنا ہے کہ وہ اب ان کے وجود کا انکشاف کر رہا ہے کیونکہ ان کے انکشاف کے بعد سے طے شدہ وقت گزر چکا ہے (گوگل کا ٹائم فریم عام طور پر 90 دن یا اس کے قریب ہوتا ہے) لیکن مذکورہ بالا چار بگس کے لیے کمپنی کوئی تفصیلات ظاہر نہیں کر رہی ہے، نوٹ کرتے ہوئے کہ :

رسائی کی سطح کے ایک بہت ہی نایاب امتزاج کی وجہ سے یہ کمزوریاں فراہم کرتی ہیں اور جس رفتار کے ساتھ ہمیں یقین ہے کہ ایک قابل اعتماد آپریشنل استحصال تیار کیا جا سکتا ہے، ہم نے فیصلہ کیا ہے کہ ان چار کمزوریوں کے لیے افشاء میں تاخیر کرنے کے لیے پالیسی مستثنیٰ ہے جو انٹرنیٹ سے- بیس بینڈ ریموٹ کوڈ پر عمل درآمد

سادہ انگریزی میں: اگر ہم آپ کو بتاتے کہ یہ کیڑے کیسے کام کرتے ہیں، تو ہم سائبر جرائم پیشہ افراد کے لیے اپنے فون پر چوری چھپے میلویئر لگا کر بہت سے لوگوں کے ساتھ واقعی برا کام کرنا شروع کر دیں گے۔

دوسرے لفظوں میں، گوگل نے بھی، جس نے ماضی میں اپنے انکشافات کی آخری تاریخ میں توسیع کرنے سے انکار کرنے اور اب بھی غیر موزوں صفر دنوں کے لیے ثبوت کے تصور کوڈ کو کھلے عام شائع کرنے کے لیے تنازعات کو اپنی طرف متوجہ کیا ہے، نے اپنے پروجیکٹ زیرو ذمہ دار کی روح پر عمل کرنے کا فیصلہ کیا ہے۔ اس کے خط پر قائم رہنے کے بجائے انکشاف کا عمل۔

عام طور پر خط پر قائم رہنے کے لیے گوگل کی دلیل اور اس کے انکشاف کے اصولوں کی روح پوری طرح سے غیر معقول نہیں ہے۔ ایک پیچیدہ الگورتھم کا استعمال کرتے ہوئے یہ فیصلہ کرنے کے لیے کہ کب ان پیچ شدہ کیڑوں کی تفصیلات کو ظاہر کرنا ہے، چاہے ان تفصیلات کو برائی کے لیے استعمال کیا جا سکے، کمپنی کا استدلال ہے کہ طرفداری اور سبجیکٹیوٹی کی شکایات سے بچا جا سکتا ہے، جیسے کہ، "کمپنی X کو اضافی تین کیوں ملے؟ اپنے مسئلے کو ٹھیک کرنے کے لیے ہفتے، جبکہ کمپنی Y نے ایسا نہیں کیا؟

کیا کیا جائے؟

ان کیڑوں کے ساتھ مسئلہ جن کا اعلان کیا جاتا ہے لیکن مکمل طور پر انکشاف نہیں کیا جاتا ہے کہ ان سوالات کا جواب دینا مشکل ہے، "کیا میں متاثر ہوں؟ اور اگر ایسا ہے تو مجھے کیا کرنا چاہیے؟"

بظاہر، گوگل کی تحقیق نے ان آلات پر توجہ مرکوز کی جن میں سام سنگ Exynos-برانڈڈ بیس بینڈ موڈیم جزو استعمال کیا گیا تھا، لیکن اس کا لازمی طور پر یہ مطلب نہیں ہے کہ سسٹم آن چپ خود کو Exynos کے طور پر شناخت یا برانڈ کرے گا۔

مثال کے طور پر، گوگل کے حالیہ Pixel آلات گوگل کے اپنے سسٹم آن چپ، برانڈڈ استعمال کرتے ہیں۔ سے Tensor، لیکن Pixel 6 اور Pixel 7 دونوں ہی ان سیمی سیکریٹ بیس بینڈ بگز کے لیے خطرناک ہیں۔

نتیجے کے طور پر، ہم آپ کو ممکنہ طور پر متاثرہ آلات کی قطعی فہرست نہیں دے سکتے، لیکن گوگل رپورٹ کرتا ہے (ہمارا زور):

عوامی ویب سائٹس کی معلومات کی بنیاد پر جو چپ سیٹوں کو آلات پر نقشہ بناتی ہیں، ممکنہ طور پر متاثرہ مصنوعات میں شامل ہیں:

- سے موبائل آلات سیمسنگ، بشمول ان میں S22, M33, M13, M12, A71, A53, A33, A21s, A13, A12 اور A04 سیریز؛

- سے موبائل آلات Vivo میں، بشمول ان میں S16, S15, S6, X70, X60 اور X30 سیریز؛

- ۔ پکسل 6 اور پکسل 7 سے آلات کی سیریز گوگل، اور

- کوئی بھی گاڑیاں جو استعمال کرتی ہیں۔ Exynos Auto T5123 چپس

گوگل کا کہنا ہے کہ پکسل 6 اور پکسل 7 دونوں میں بیس بینڈ فرم ویئر کو مارچ 2023 کے اینڈرائیڈ سیکیورٹی اپ ڈیٹس کے حصے کے طور پر پیچ کیا گیا تھا، اس لیے پکسل صارفین کو یہ یقینی بنانا چاہیے کہ ان کے پاس اپنے آلات کے لیے جدید ترین پیچ موجود ہیں۔

دیگر آلات کے لیے، مختلف وینڈرز کو اپنی اپ ڈیٹس بھیجنے میں مختلف وقت لگ سکتا ہے، لہذا تفصیلات کے لیے اپنے وینڈر یا موبائل فراہم کنندہ سے رابطہ کریں۔

اس دوران، یہ کیڑے بظاہر آپ کے آلے کی ترتیبات میں نظر انداز ہو سکتے ہیں، اگر آپ:

- وائی فائی کالنگ آف کریں۔

- وائس اوور-LTE (VoLTE) کو بند کریں۔

گوگل کے میں الفاظ, "ان ترتیبات کو بند کرنے سے ان کمزوریوں کے استحصال کا خطرہ دور ہو جائے گا۔"

اگر آپ کو ان خصوصیات کی ضرورت نہیں ہے یا استعمال نہیں کرتے ہیں، تو آپ انہیں بہرحال بند کر سکتے ہیں جب تک کہ آپ کو یقین نہ ہو جائے کہ آپ کے فون میں کون سی موڈیم چپ ہے اور اگر اسے اپ ڈیٹ کی ضرورت ہے۔

بہر حال، یہاں تک کہ اگر آپ کا آلہ ناقابل تسخیر یا پہلے سے پیچ شدہ نکلا، تو ایسی چیزیں نہ ہونے کا کوئی منفی پہلو نہیں ہے جن کی آپ کو ضرورت نہیں ہے۔

فیچرڈ تصویر ویکیپیڈیا سے، صارف کے ذریعہ Köf3ایک کے تحت CC BY-SA 3.0 لائسنس

- SEO سے چلنے والا مواد اور PR کی تقسیم۔ آج ہی بڑھا دیں۔

- پلیٹو بلاک چین۔ Web3 Metaverse Intelligence. علم میں اضافہ۔ یہاں تک رسائی حاصل کریں۔

- ماخذ: https://nakedsecurity.sophos.com/2023/03/17/dangerous-android-phone-0-day-bugs-revealed-patch-or-work-around-them-now/

- : ہے

- 1

- 2022

- 2023

- 7

- a

- قابلیت

- ہمارے بارے میں

- اوپر

- مطلق

- تک رسائی حاصل

- ایڈیشنل

- ایڈجسٹ

- پر اثر انداز

- کو متاثر

- یلگورتم

- تمام

- شانہ بشانہ

- پہلے ہی

- رقم

- اور

- لوڈ، اتارنا Android

- کا اعلان کیا ہے

- جواب

- اپلی کیشن

- ایپلی کیشنز

- ایپس

- کیا

- دلائل

- دلیل

- ارد گرد

- AS

- جمع

- تفویض

- منسلک

- At

- اپنی طرف متوجہ

- مصنف

- آٹو

- سے بچا

- واپس

- پس منظر کی تصویر

- برا

- BE

- کیونکہ

- یقین ہے کہ

- بٹ

- بلوٹوت

- سرحد

- پایان

- برانڈ

- برانڈڈ

- توڑ

- براڈبینڈ

- براؤزر

- بگ کی اطلاع دیں

- کیڑوں

- تعمیر میں

- کاروبار

- بٹن

- خرید

- by

- بلا

- کالز

- کر سکتے ہیں

- سینٹر

- یقینی طور پر

- چیک کریں

- چپ

- چپس

- چپس

- کروم

- کروم براؤزر

- کلک کریں

- کلوز

- کوڈ

- رنگ

- مجموعہ

- امتزاج

- کس طرح

- ابلاغ

- کمپنی کے

- شکایات

- جزو

- اجزاء

- سمجھوتہ

- منعقد

- کی توثیق

- رابطہ قائم کریں

- کنکشن

- رابطہ

- اس کے برعکس

- تنازعات

- سکتا ہے

- احاطہ

- تخلیق

- مجرم

- اہم

- کروک

- سی ای وی

- cybercriminals

- خطرناک

- اعداد و شمار

- دن

- فیصلہ کرنا

- فیصلہ کیا

- مستند

- تاخیر

- منحصر ہے

- بیان

- بیان کیا

- تفصیلات

- ترقی

- آلہ

- کے الات

- DID

- مختلف

- مشکل

- انکشاف کرنا

- انکشاف

- دریافت

- دکھائیں

- نہیں کرتا

- کر

- نہیں

- نیچے کی طرف

- ابتدائی

- آسان

- یا تو

- الیکٹرانک

- زور

- انگریزی

- بہت بڑا

- کافی

- کو یقینی بنانے کے

- مکمل

- بنیادی طور پر

- بھی

- مثال کے طور پر

- رعایت

- پھانسی

- توسیع

- دھماکہ

- استحصال

- توسیع

- اضافی

- فیکٹری

- دور

- خصوصیات

- درست کریں

- خامیوں

- توجہ مرکوز

- پر عمل کریں

- مندرجہ ذیل ہے

- کے لئے

- فرکوےنسی

- سے

- مکمل طور پر

- مزید

- عام طور پر

- حاصل

- حاصل کرنے

- دے دو

- دے

- گوگل

- گوگل کھیلیں

- گوگل

- ہینڈل

- ہینڈل

- ہاتھوں

- ہارڈ ویئر

- ہے

- ہونے

- اونچائی

- یہاں

- چھید

- ہور

- کس طرح

- HTML

- HTTPS

- i

- شناخت

- شناخت

- عملدرآمد

- in

- شامل

- سمیت

- اضافہ

- آزادانہ طور پر

- انفرادی

- معلومات

- انسٹال

- ضم

- بات چیت

- باہم منسلک

- انٹرنیٹ

- IT

- میں

- خود

- شبدجال

- فوٹو

- جان

- جانا جاتا ہے

- مرحوم

- تازہ ترین

- خط

- سطح

- لائسنس

- امکان

- لمیٹڈ

- لسٹ

- دیکھو

- مین

- بنا

- بنانا

- میلویئر

- نقشہ

- مارچ

- مارجن

- مارکیٹ

- زیادہ سے زیادہ چوڑائی

- مطلب

- کا مطلب ہے کہ

- اس دوران

- پیغامات

- شاید

- موبائل

- موبائل ڈیوائس

- موبائل فون

- ماڈل

- ماڈل

- زیادہ

- ایک سے زیادہ

- نام

- ضروری ہے

- ضرورت ہے

- ضروریات

- نیٹ ورک

- نیٹ ورک کا ڈیٹا

- نیٹ ورکنگ

- نئی

- عام

- نوٹیفیکیشن

- تعداد

- تعداد

- متعدد

- واضح

- of

- پرانا

- on

- ایک

- کام

- کام

- آپریٹنگ سسٹم

- آپریشنل

- حکم

- دیگر

- خود

- پیکج

- حصہ

- حصے

- منظور

- گزشتہ

- پیچ

- پیچ

- پال

- PC

- لوگ

- فون

- فون کالز

- فونز

- جسمانی

- دانہ

- سادہ

- پلاٹا

- افلاطون ڈیٹا انٹیلی جنس

- پلیٹو ڈیٹا

- کھیلیں

- پلگ لگا ہوا

- پالیسی

- پاپ اپ

- پوزیشن

- مراسلات

- ممکنہ طور پر

- پرائمری

- مسئلہ

- عمل

- پروسیسر

- پروسیسرز

- مصنوعات

- حاصل

- منصوبے

- فراہم

- فراہم کنندہ

- عوامی

- پبلشنگ

- سوالات

- جلدی سے

- ریڈیو

- رینج

- Rare

- قیمتیں

- بلکہ

- موصول

- وصول کرنا

- حال ہی میں

- حال ہی میں

- کو کم

- کہا جاتا ہے

- مراد

- انکار کرنا

- قابل اعتماد

- یاد

- ریموٹ

- ہٹا

- اطلاع دی

- رپورٹیں

- کی ضرورت

- تحقیق

- تحقیق اور ترقی

- ذمہ دار

- نتیجہ

- ظاہر

- انکشاف

- رسک

- قوانین

- رن

- چل رہا ہے

- اسی

- سیمسنگ

- کا کہنا ہے کہ

- سیکورٹی

- سیکورٹی اپ ڈیٹس

- بھیجنا

- علیحدہ

- سیریل

- سیریز

- ترتیبات

- سیکنڈ اور

- مختصر

- ہونا چاہئے

- اشارہ

- سگنل

- صرف

- بعد

- ایک

- ہنر مند

- سلاٹ

- snooping

- So

- سافٹ ویئر کی

- فروخت

- ٹھوس

- کچھ

- کچھ بھی نہیں

- بات

- خصوصی

- سپیکٹرم

- تیزی

- روح

- سپائیویئر

- شروع کریں

- چپچپا

- ابھی تک

- اس طرح

- نگرانی

- مشکوک

- SVG

- کے نظام

- لے لو

- بات کر

- ٹیسٹ

- کہ

- ۔

- ان

- ان

- خود

- یہ

- چیزیں

- سوچو

- تین

- وقت

- ٹائم فریم

- کرنے کے لئے

- بھی

- سب سے اوپر

- ٹریکنگ

- منتقلی

- شفاف

- ٹرن

- عام طور پر

- کے تحت

- اپ ڈیٹ کریں

- تازہ ترین معلومات

- URL

- استعمال کی شرائط

- رکن کا

- صارفین

- عام طور پر

- گاڑیاں

- وینڈر

- دکانداروں

- ورژن

- کی طرف سے

- نقصان دہ

- قابل اطلاق

- انتظار کر رہا ہے

- انتباہ

- راستہ..

- ویب سائٹ

- ویب سائٹ

- مہینے

- اچھا ہے

- کیا

- چاہے

- جس

- جبکہ

- وائی فائی

- وسیع

- وسیع رینج

- بڑے پیمانے پر

- وکیپیڈیا

- گے

- ساتھ

- لفظ

- الفاظ

- کام

- کام کیا

- گا

- غلط

- X

- اور

- زیفیرنیٹ

- صفر